Главное меню

Вы здесь

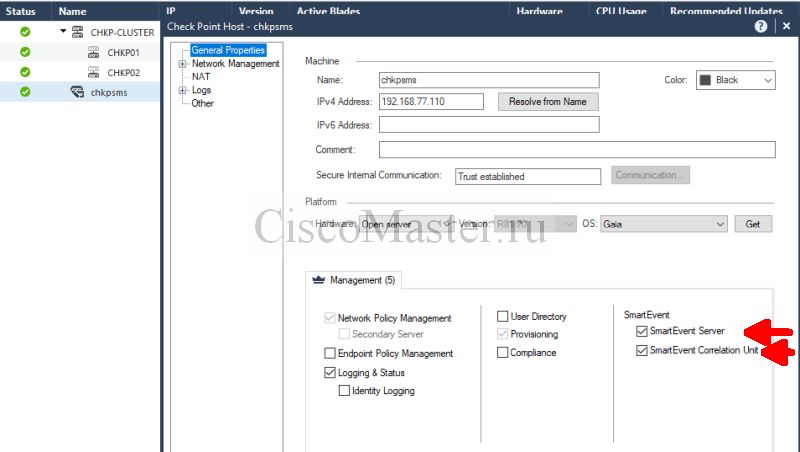

Установка кластера Checkpoint 6200B_06: Настройка RA VPN

Ссылки

Типы клиентов:

https://sc1.checkpoint.com/documents/E84.30/EN/CP_E84.30_EndpointSecurit...

White Paper - Check Point Compliance Checking with Secure Configuration Verification (SCV)

https://community.checkpoint.com/t5/Remote-Access-VPN/White-Paper-Check-...

Настройка RA VPN

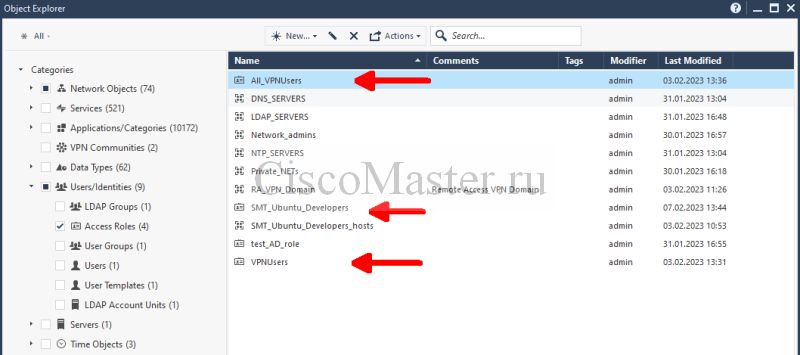

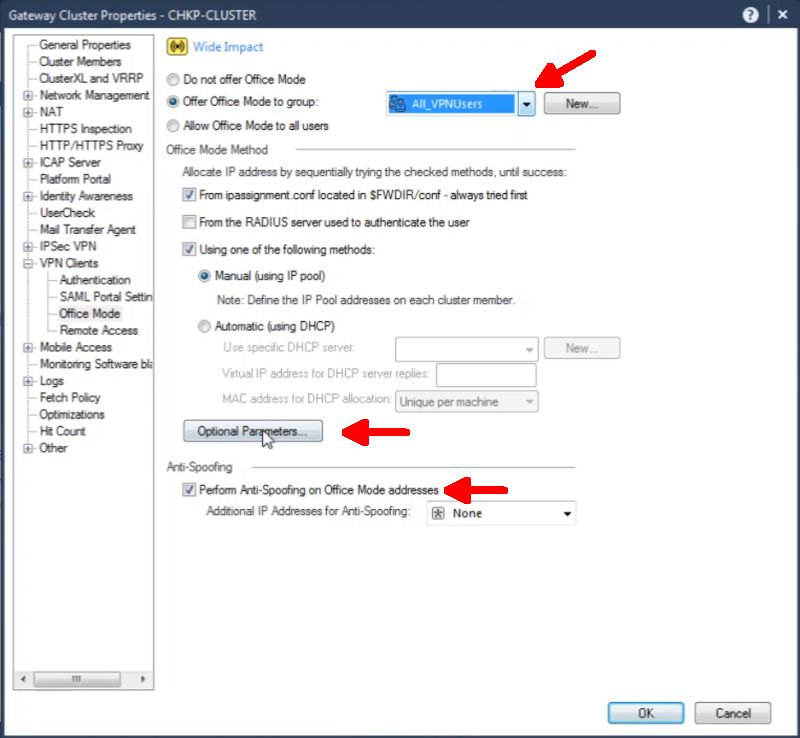

Архитектура CP требует создание группы, включающей всех пользователей VPN

Для Ost мы создадим группу:

ost.s*t/Groups/OtherResources/All_VPNUsers

И в неё включим группы: VPNUsers, G_AnyConnect_SMT_Ubuntu_Developers

Для корневой группы All_VPNUsers понадобится её LDAP DN:

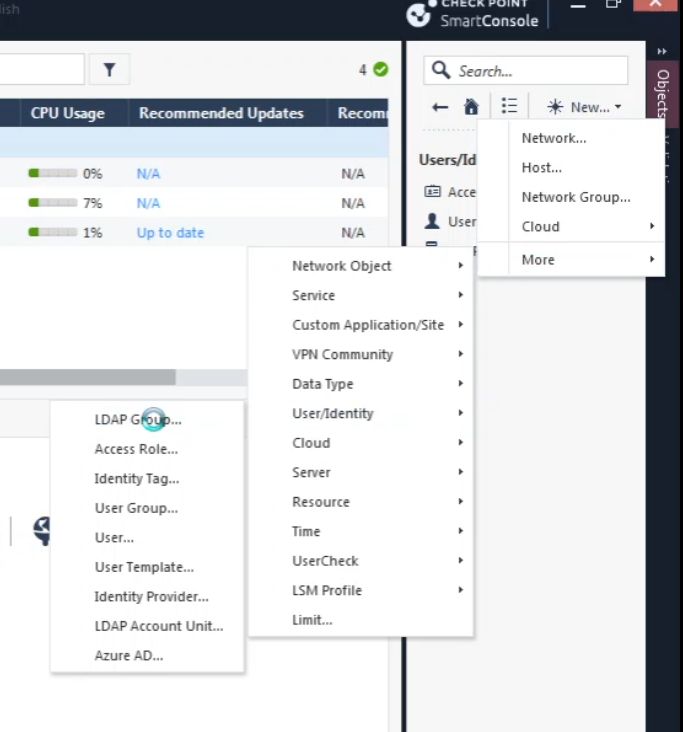

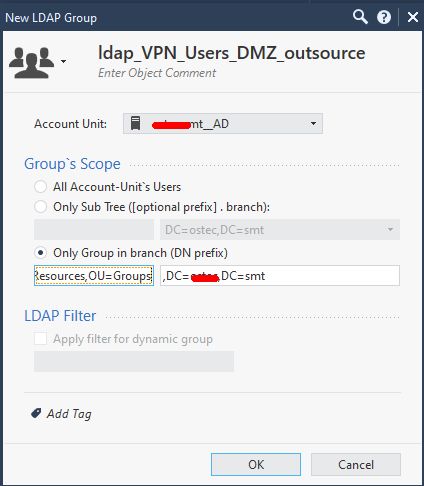

Создаём LDAP Group

LDAP DN вводить без пробелов.

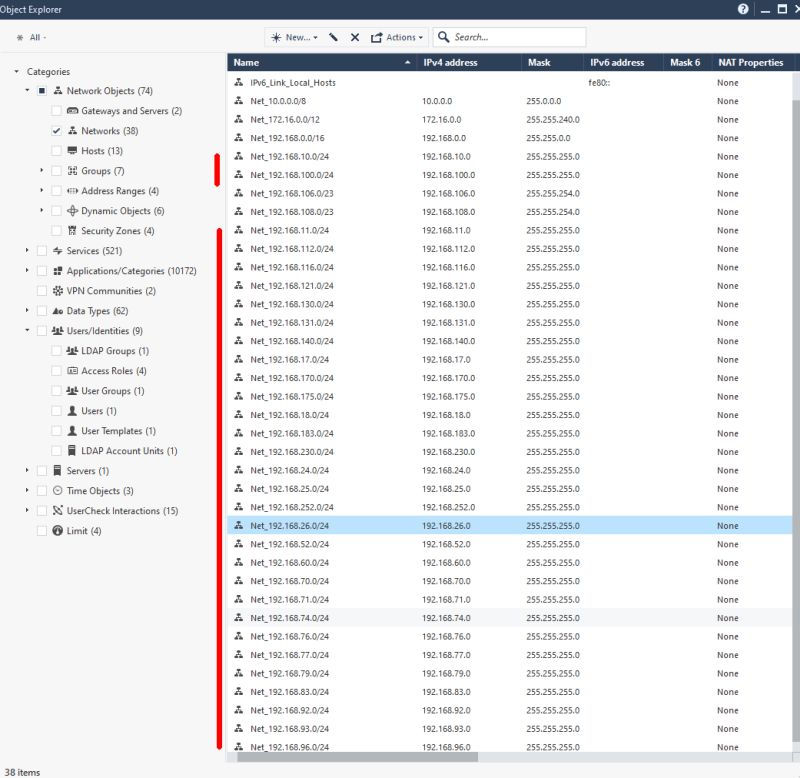

В нашем примере мы создадим подсети, которые будут участвовать в split_tunnel

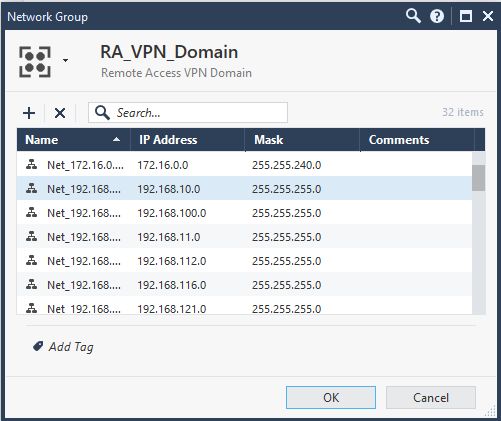

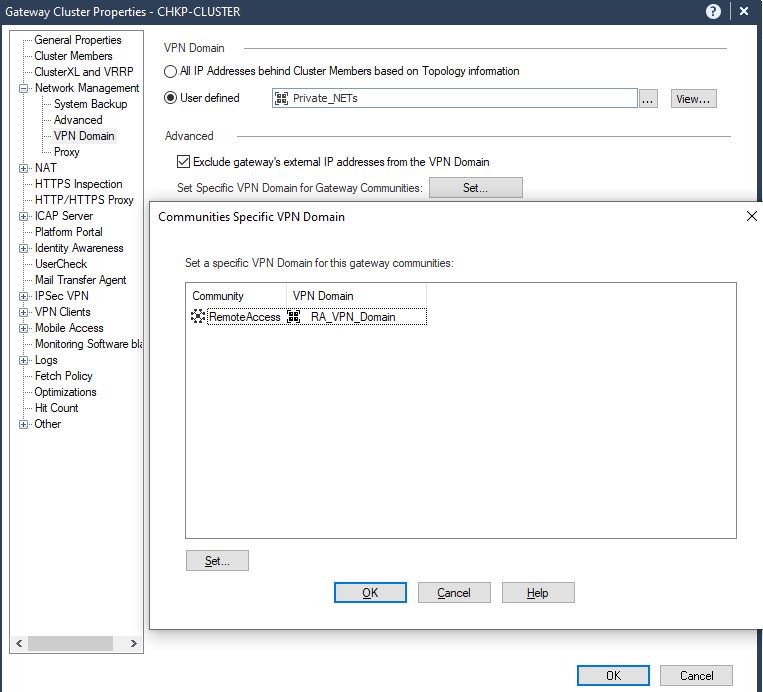

Создаём группу RA_VPN_Domain, в которую включим эти посети.

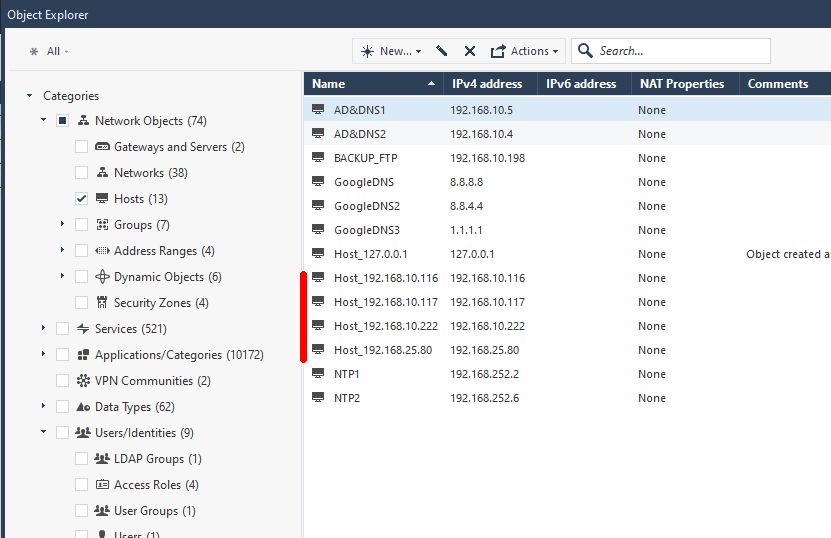

Также создадим хосты к которым будет разрешен доступ для G_AnyConnect_SMT_Ubuntu_Developers:

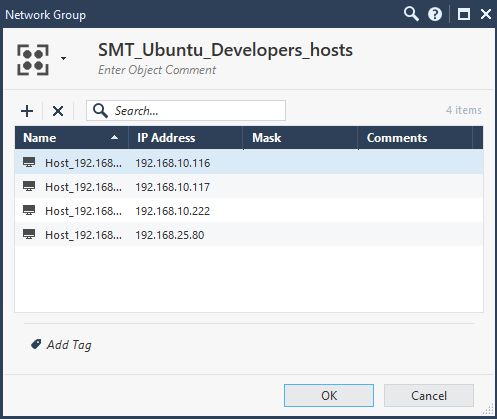

Создаём группу SMT_Ubuntu_Developers_hosts, в которую мы поместим хосты, на которые разрешено заходить юзерам группы:

Выставляем VPN Domain

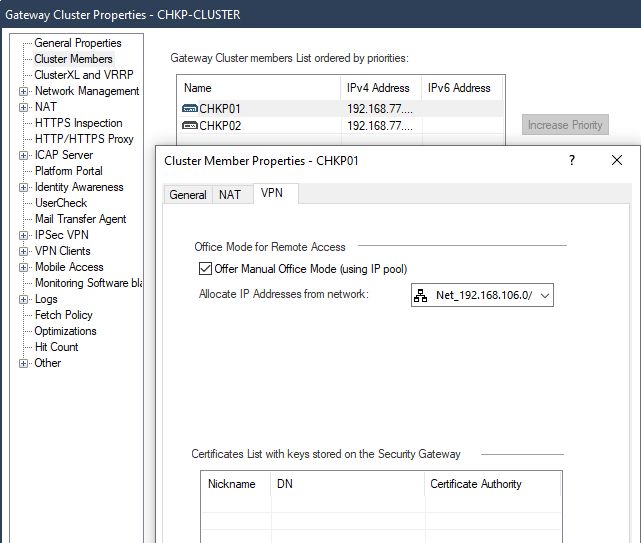

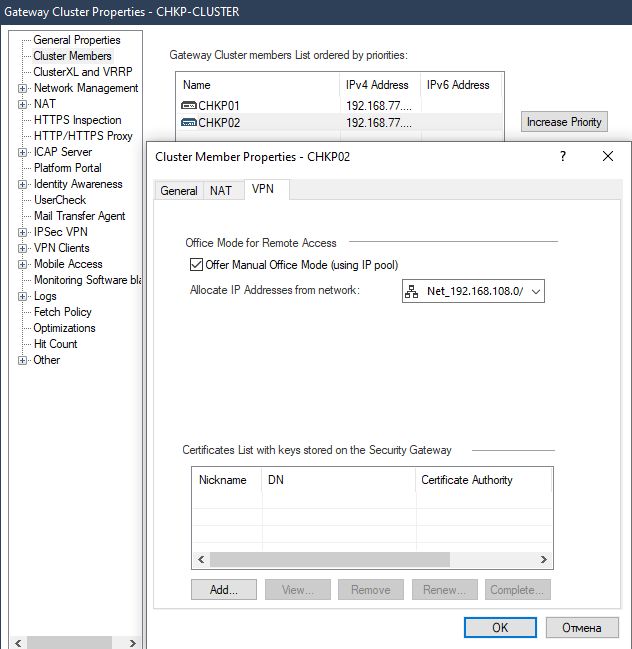

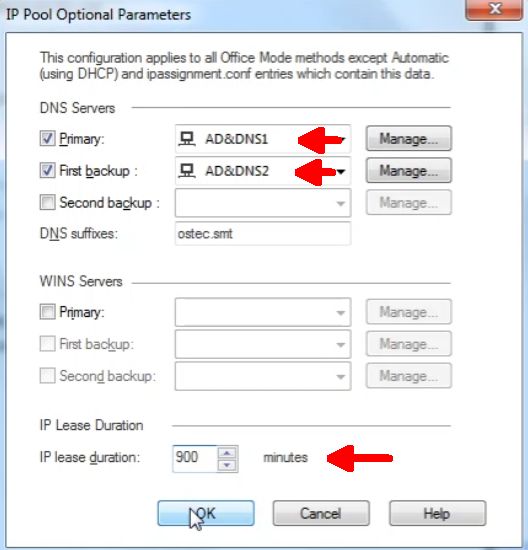

Проверяем пулы выдаваемых IP каждой нодой:

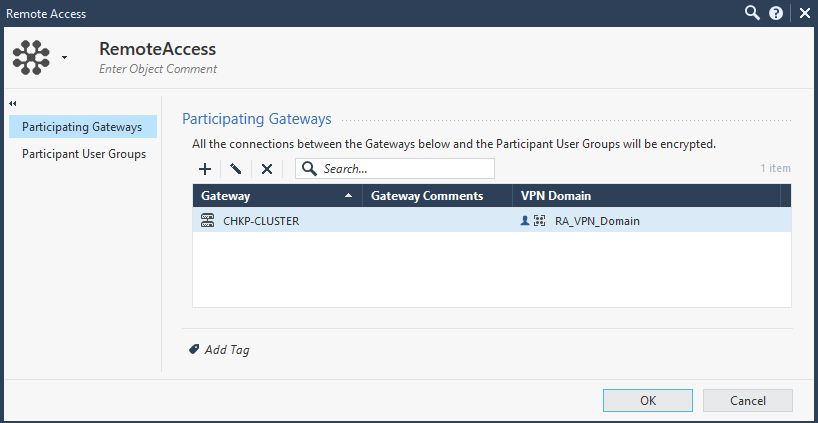

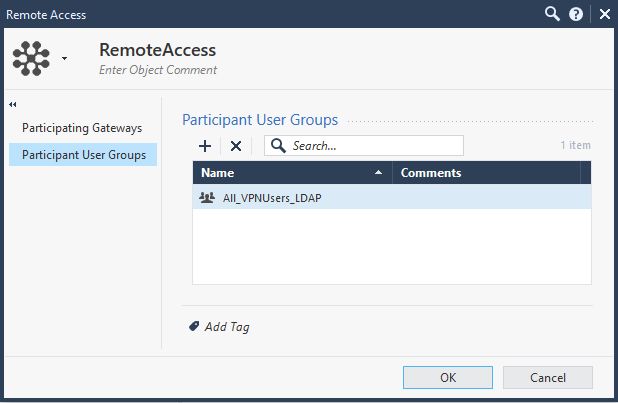

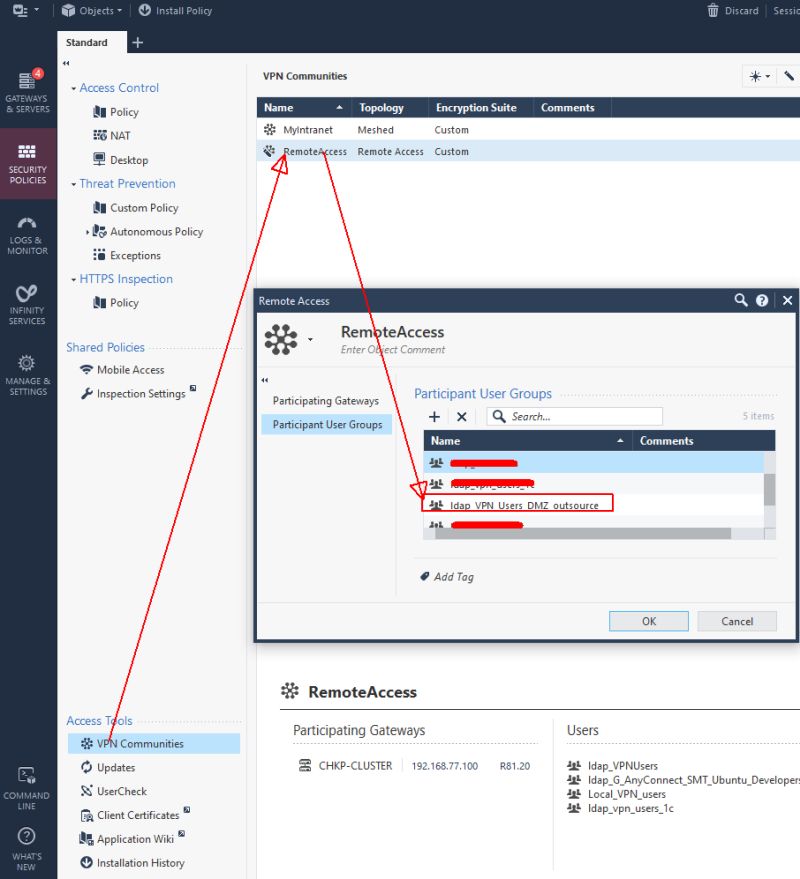

Правим Remote Access VPN Community

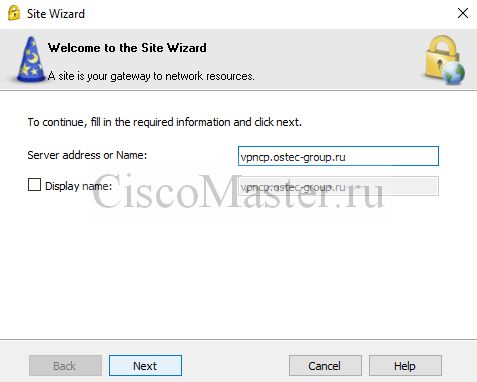

Создание записи типа А

Для доступа к впн будем использовать URL, для которой необходимо стоздать запись типа A:

vpncp.ost-group.ru 89.175.185.130

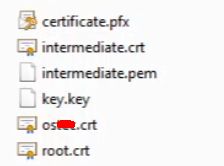

Сертификат для VPN

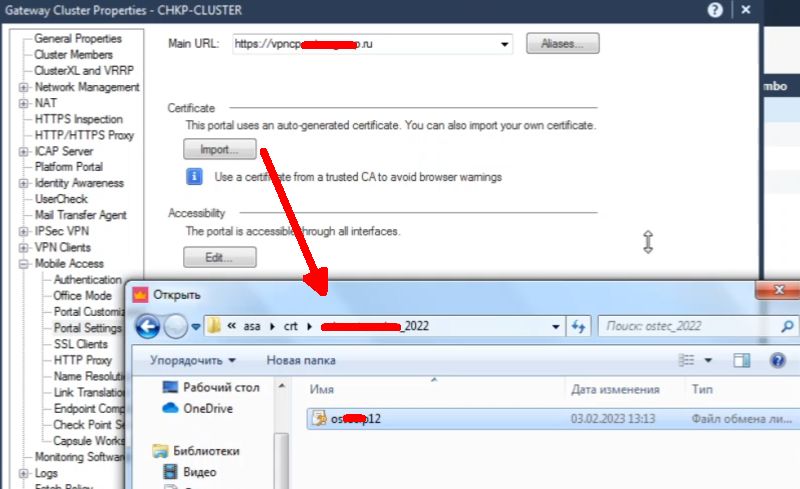

В нашем случае приобретен Wildcard certificate, подготовим его для CP.

Понадобится набор файлов:

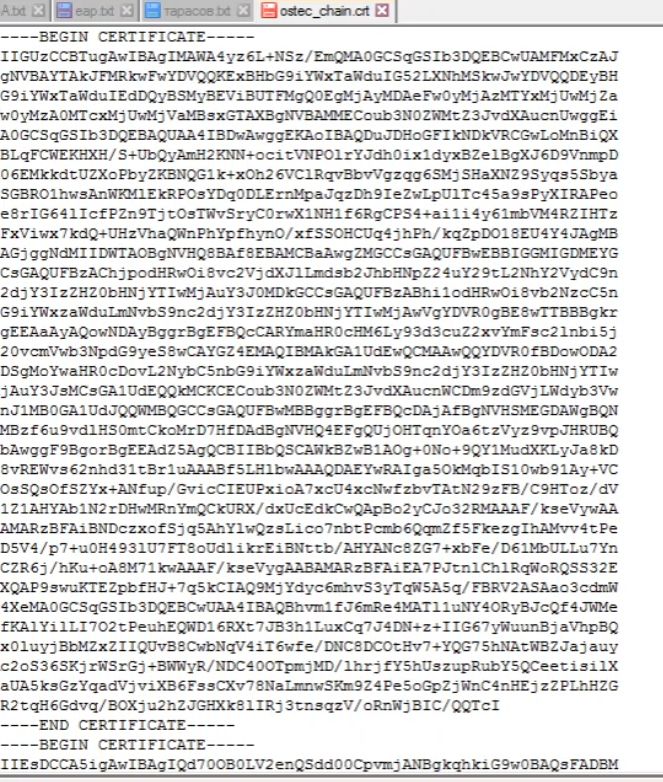

Создаём пустой файл chain.crt

В него кладём содержимое: ost.crt, intermediate.crt, root.crt

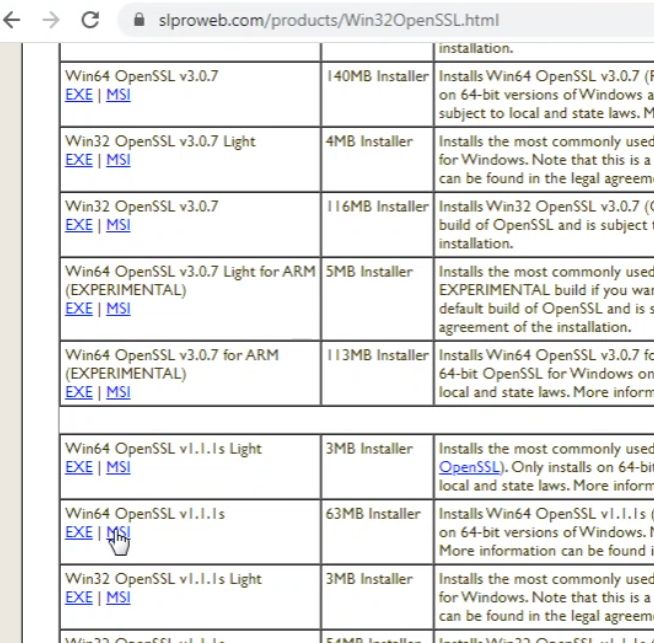

Для работы с файлами сертификата понадобится openssl v1.1.1

cd c:/Program Files\OpenSSL-Win64\bin

openssl pkcs12 -export -out c:\cert\wildcard.p12 -in c:\cert\chain.crt -inkey c:\cert\key.key

Получили файл wildcard.p12

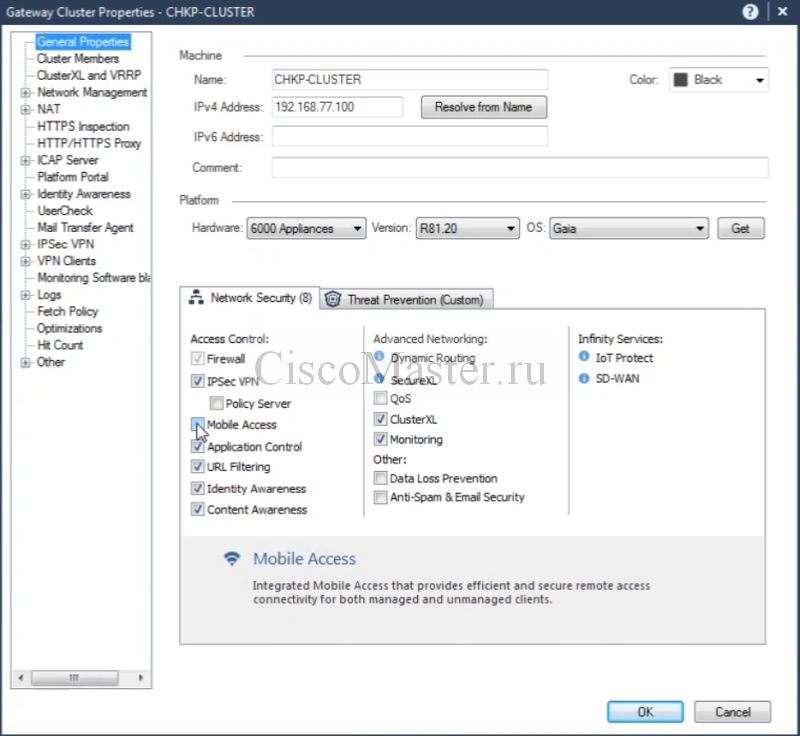

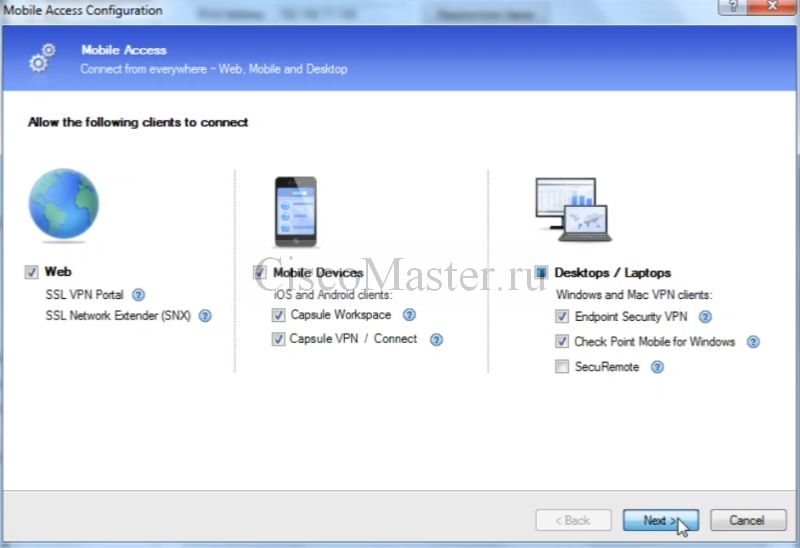

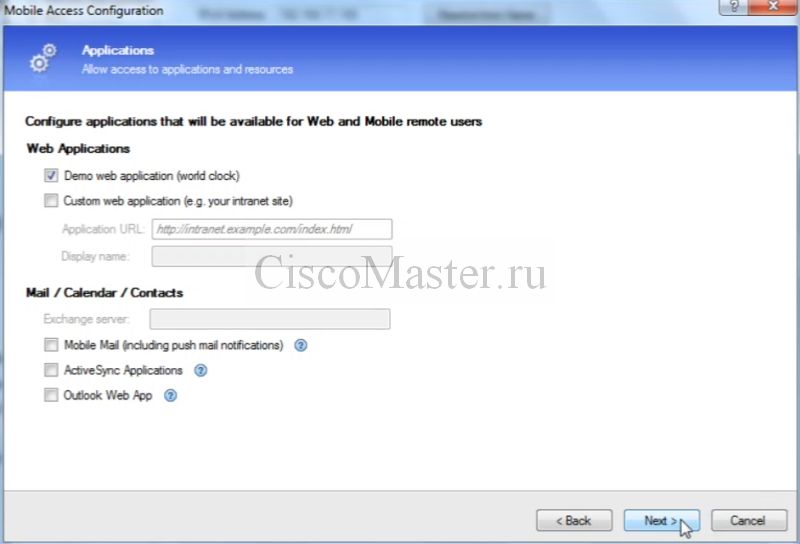

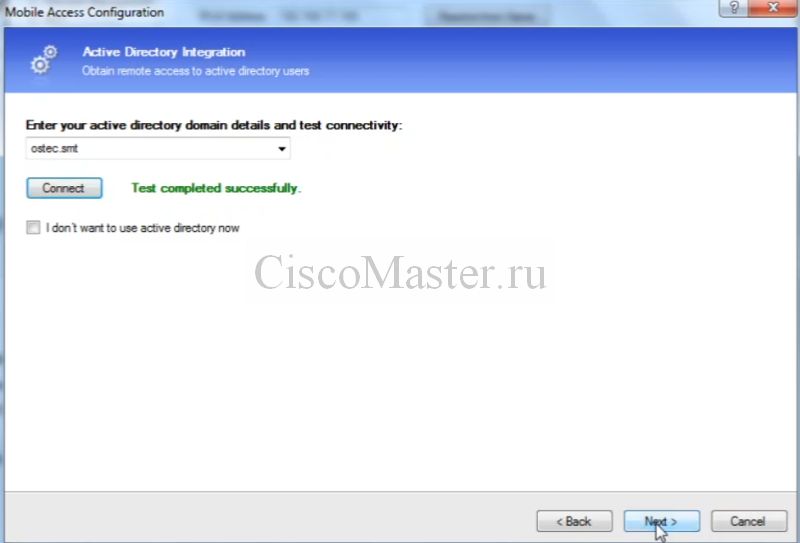

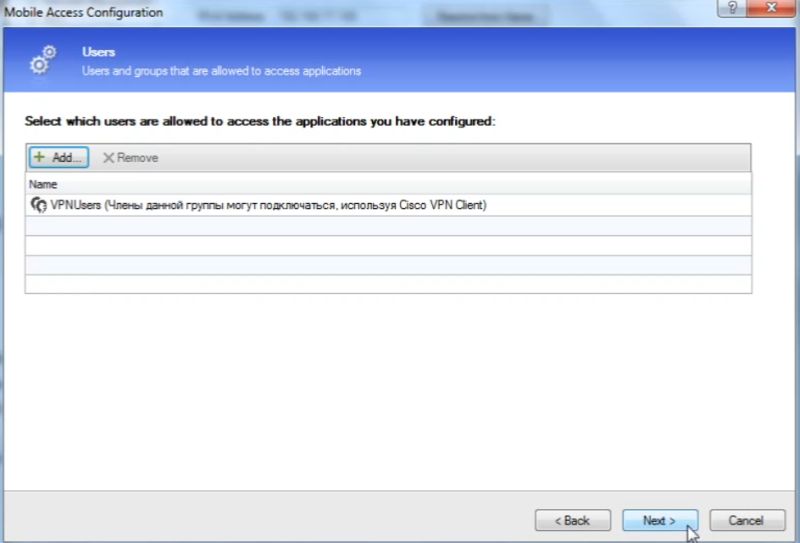

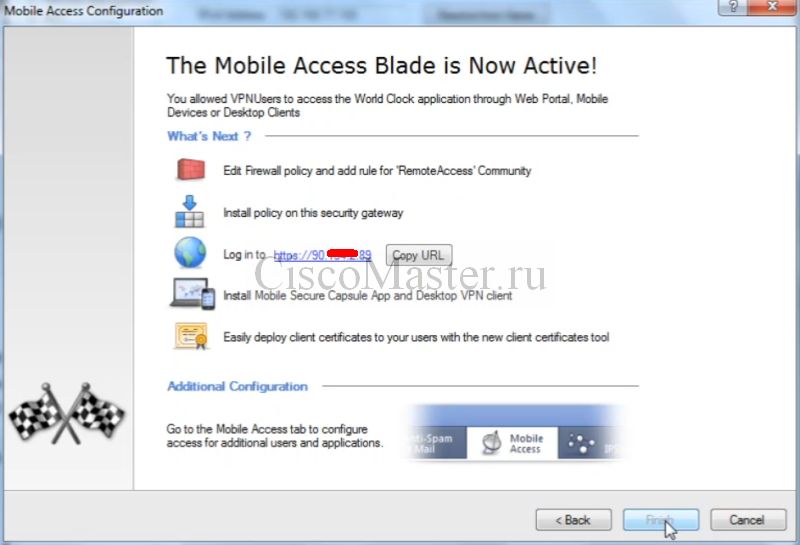

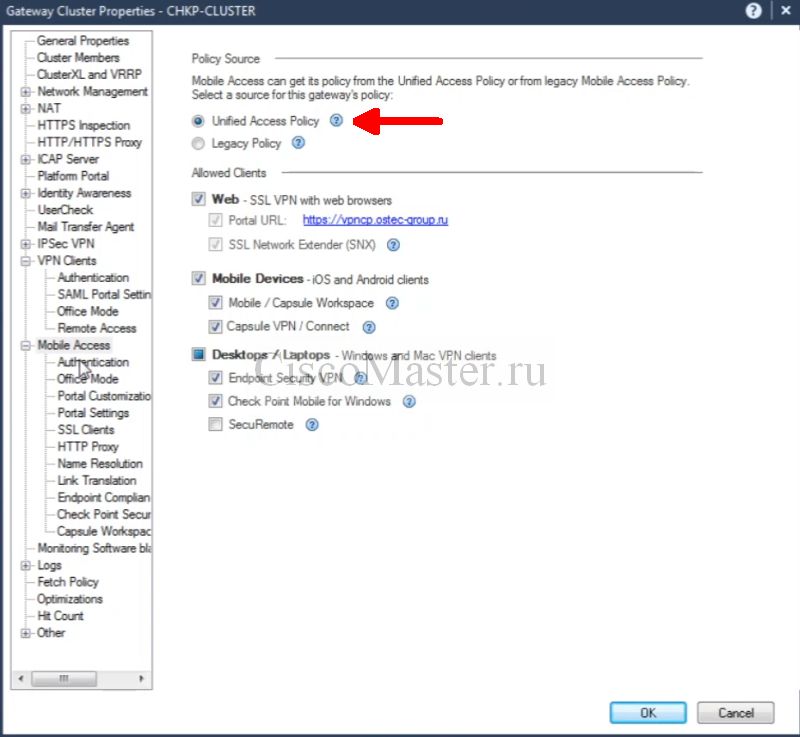

Создание Mobile Access

Пока создадим заготовку:

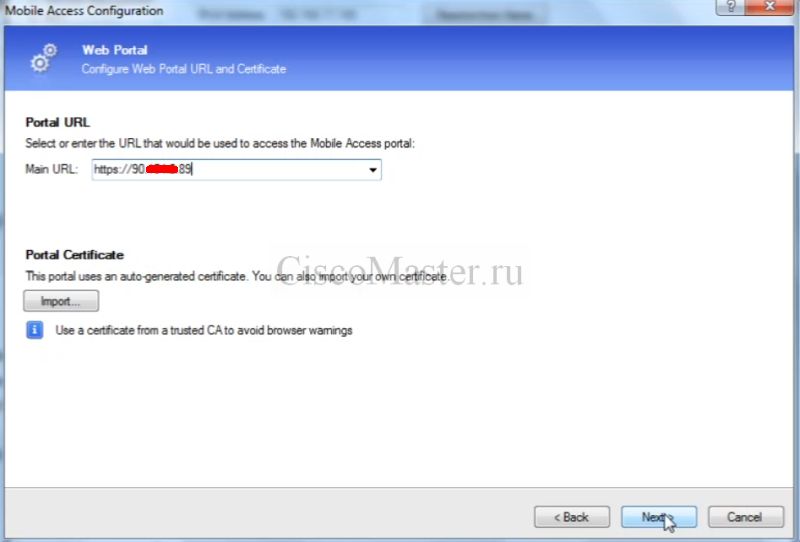

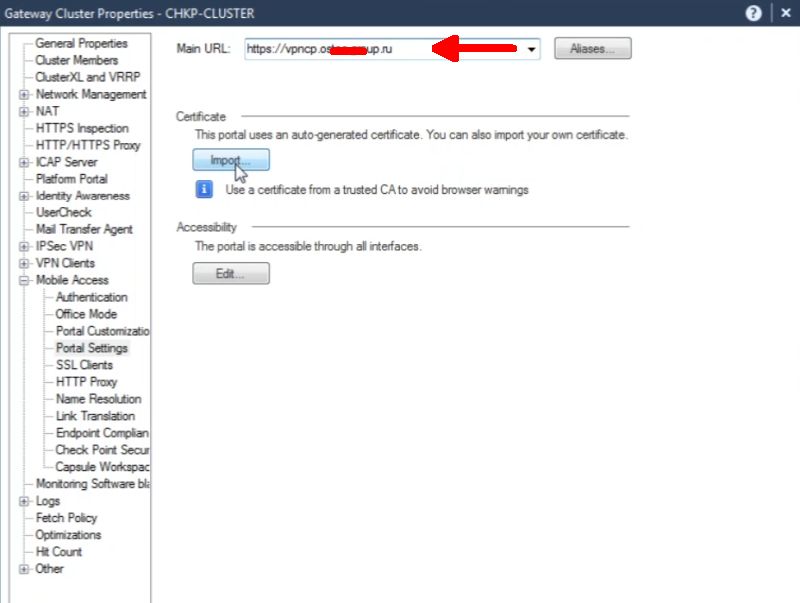

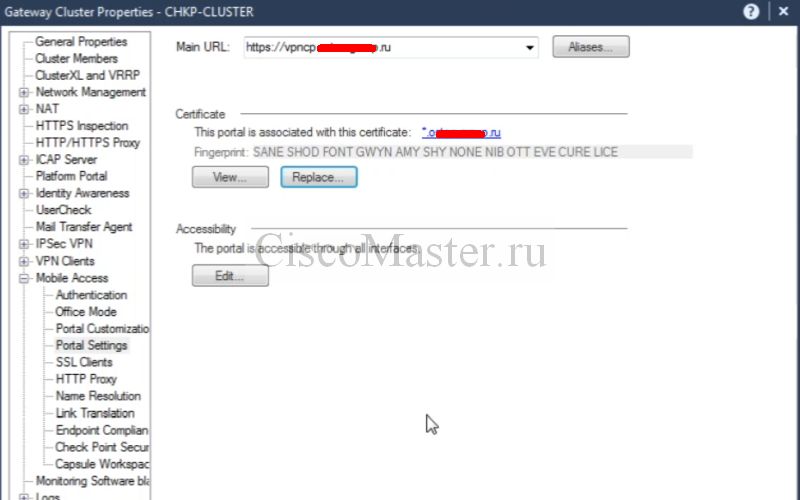

Далее выставим имя и сертификат:

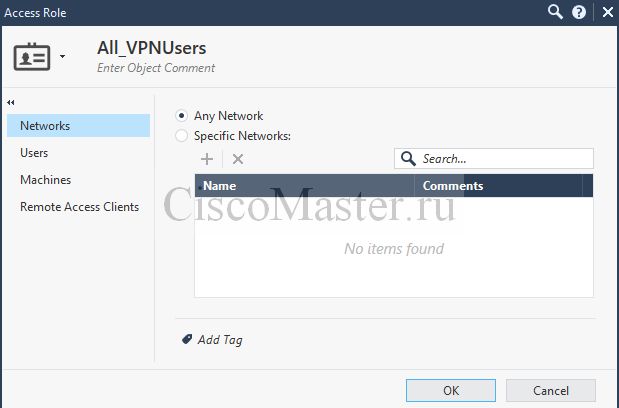

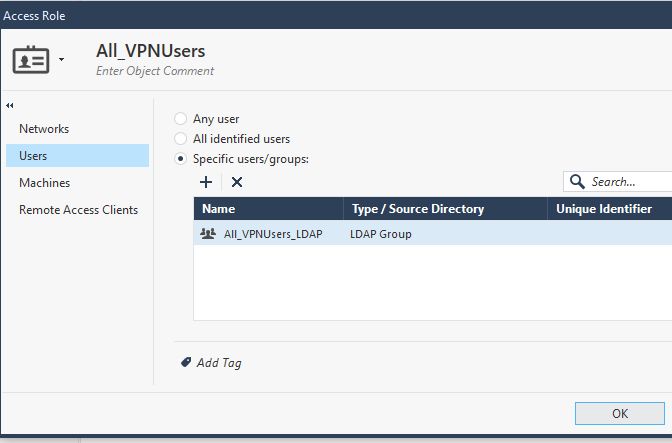

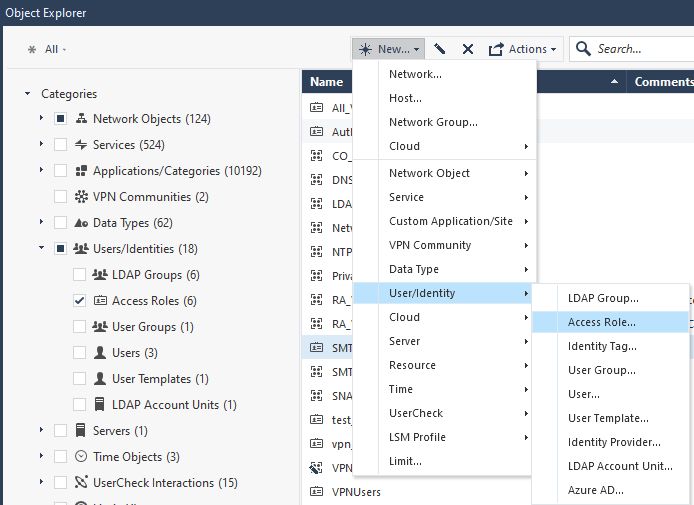

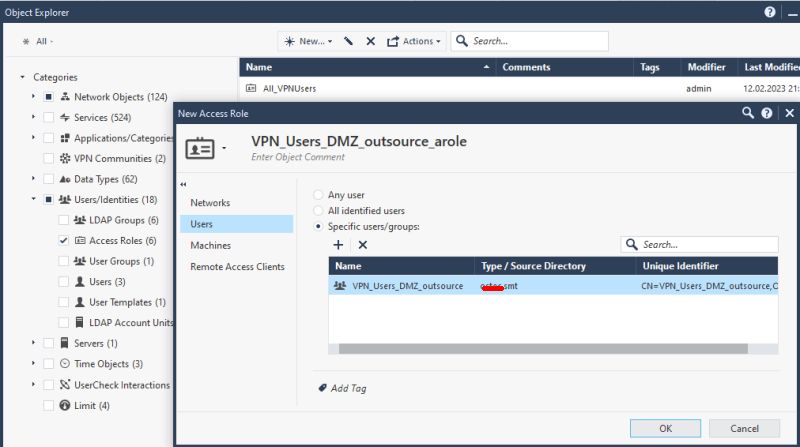

Создаём Access Roles

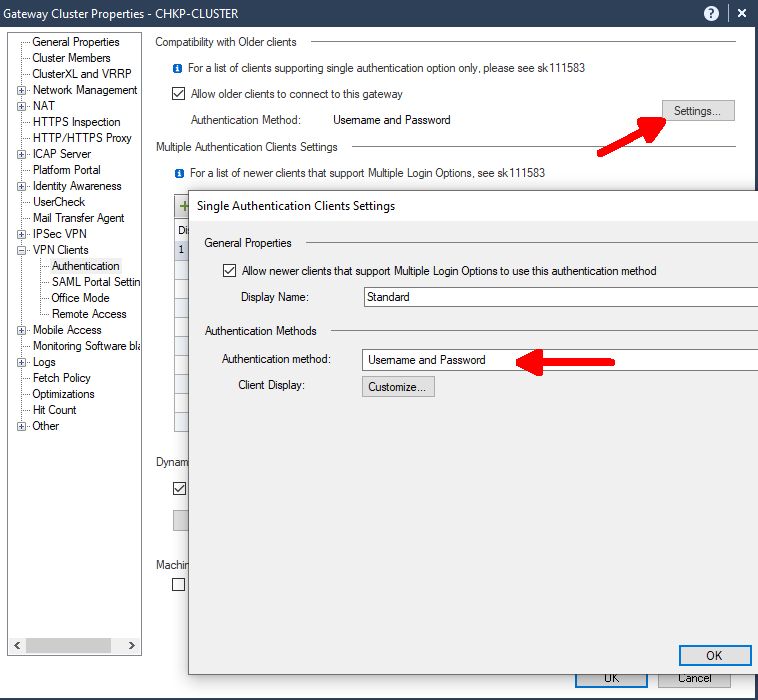

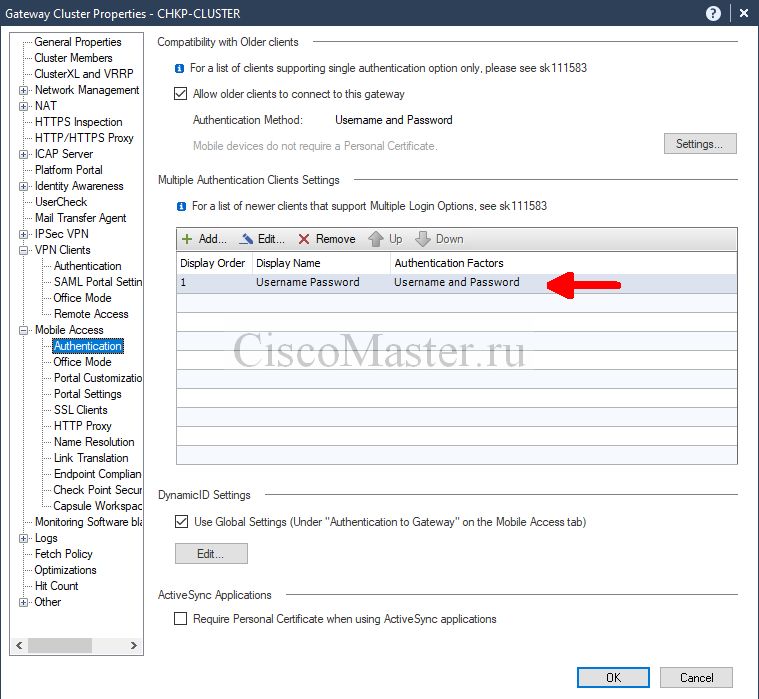

Выставляем логин пользователей

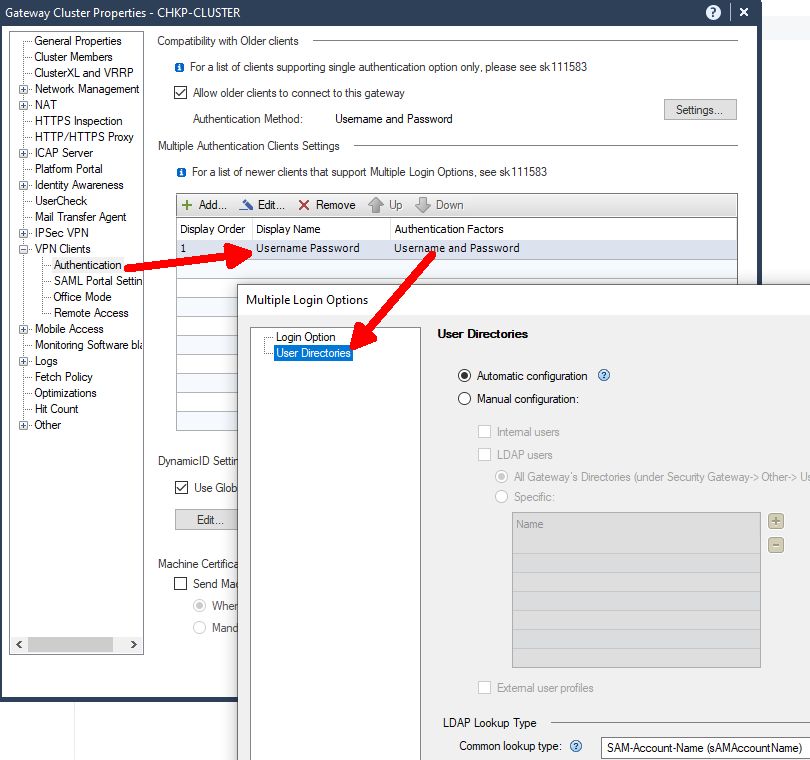

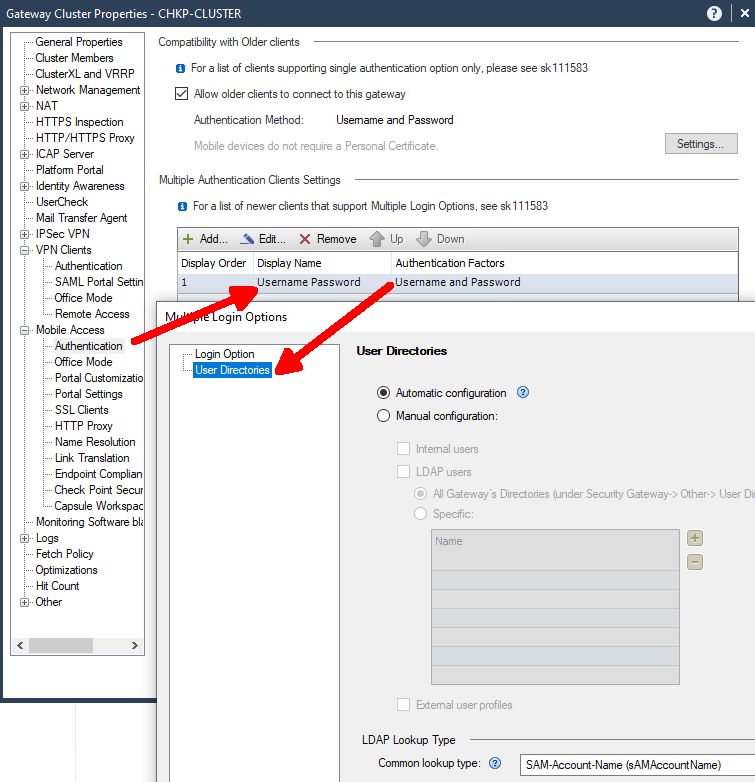

Выставим sAMAccountName в двух местах:

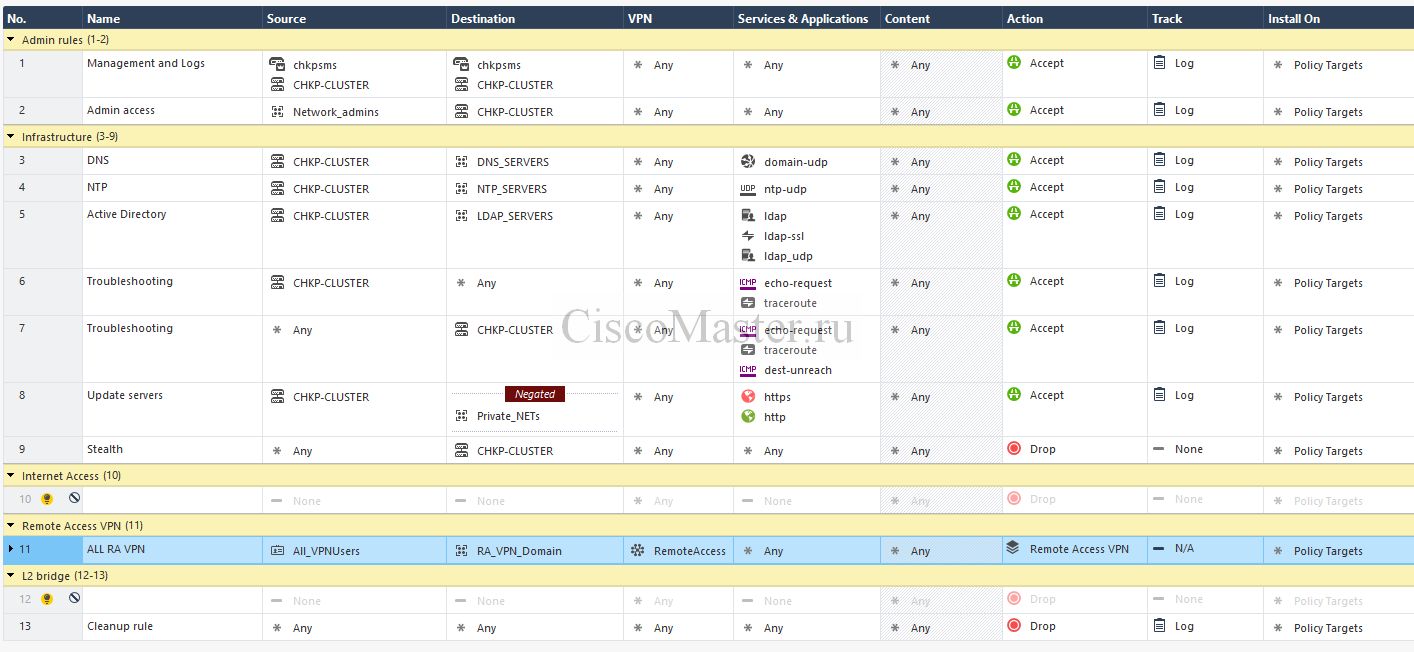

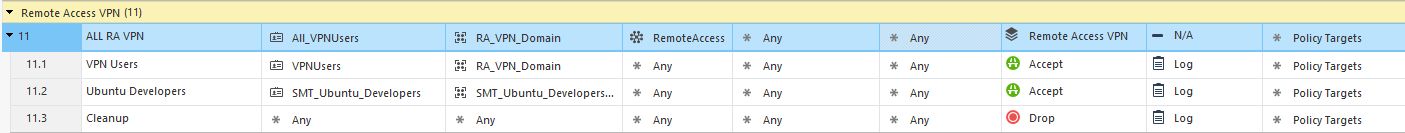

Выставляем правила Policy

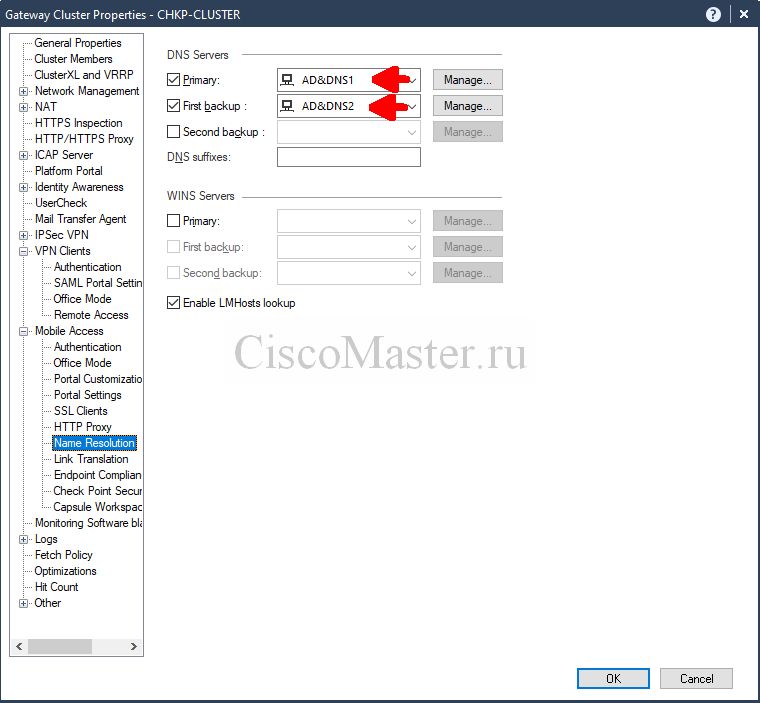

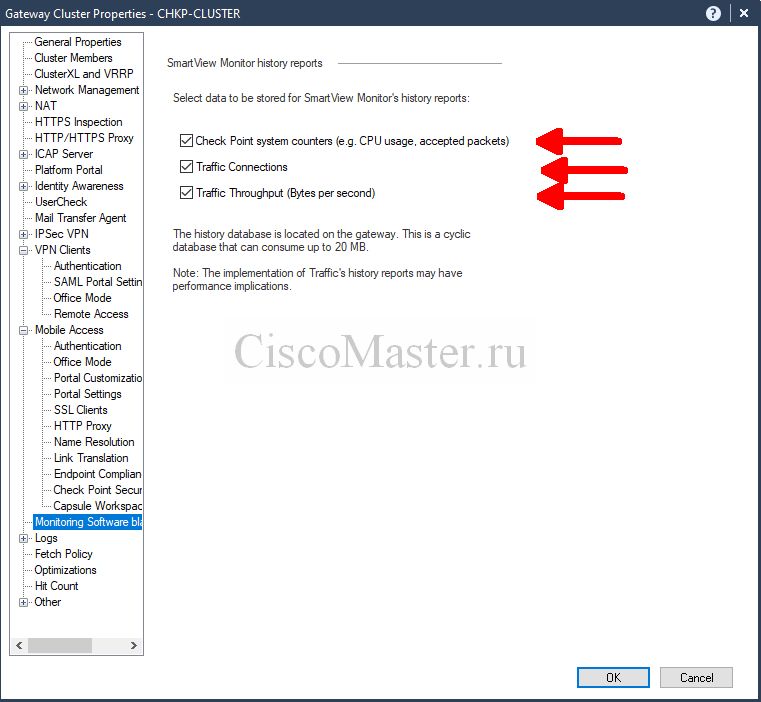

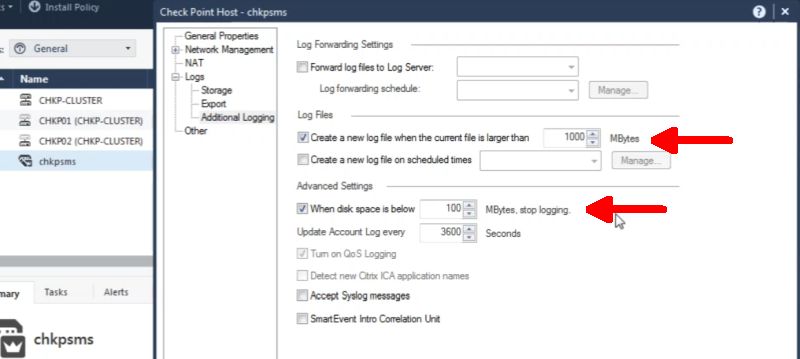

Выставляем дополнительные параметры

Publish/Install

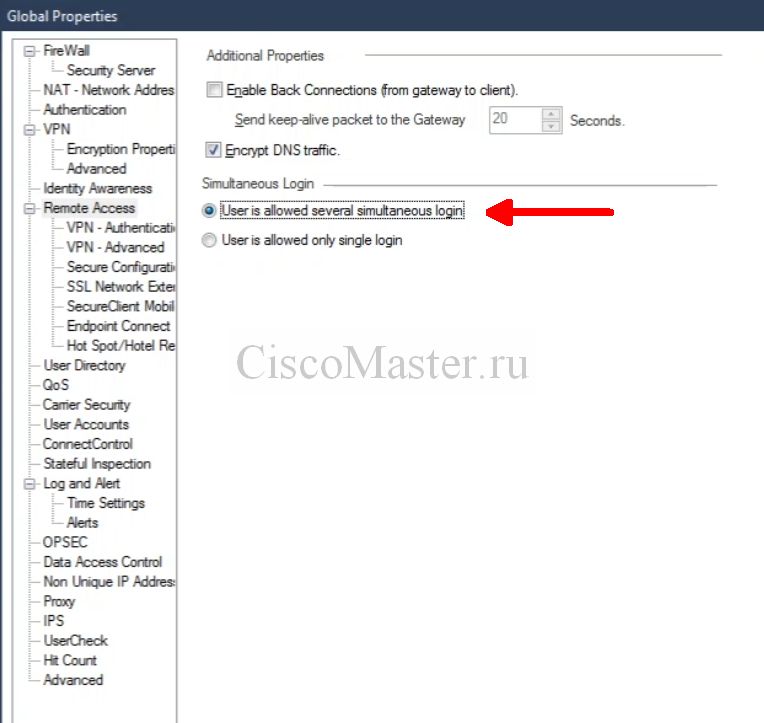

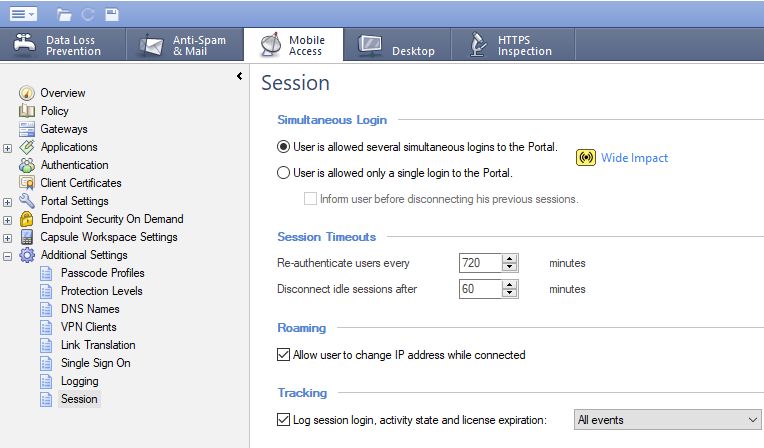

Разрешаем несколько логинов под одной учеткой

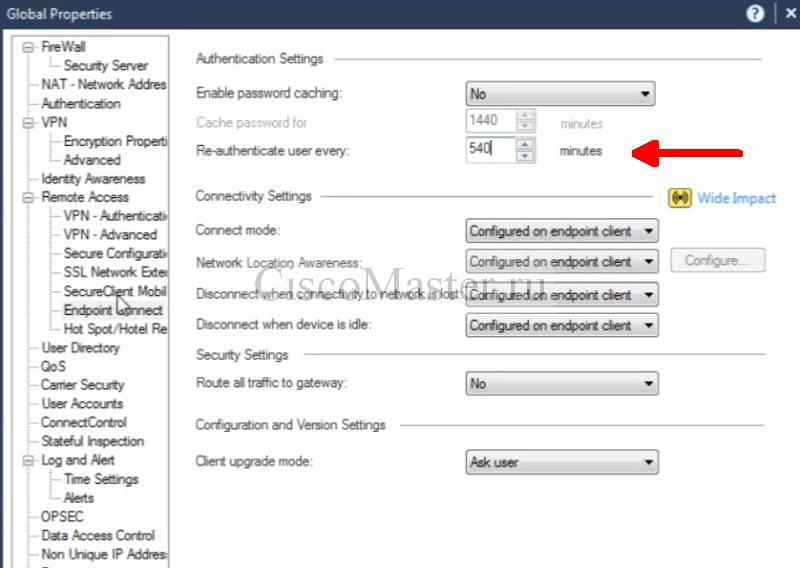

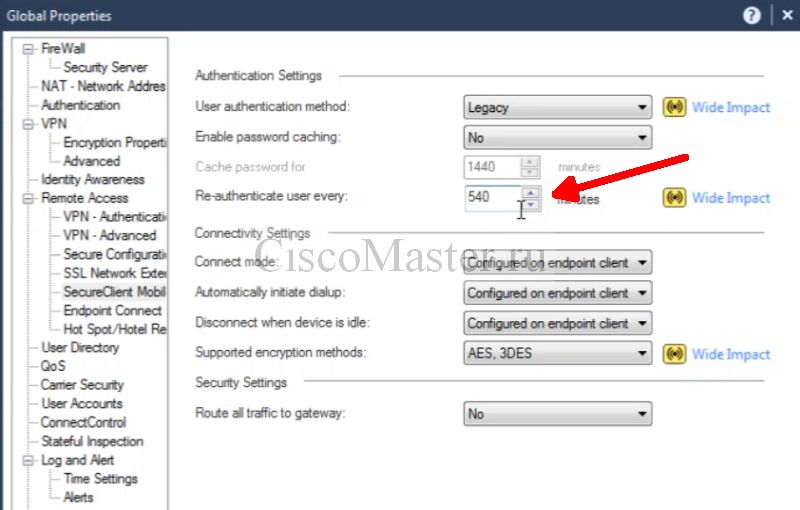

Выставляем длину сессии:

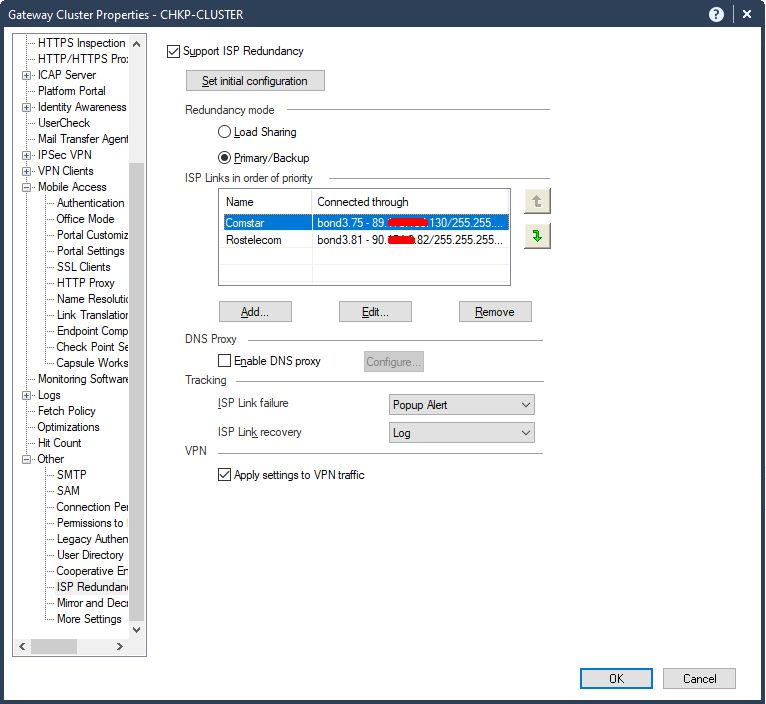

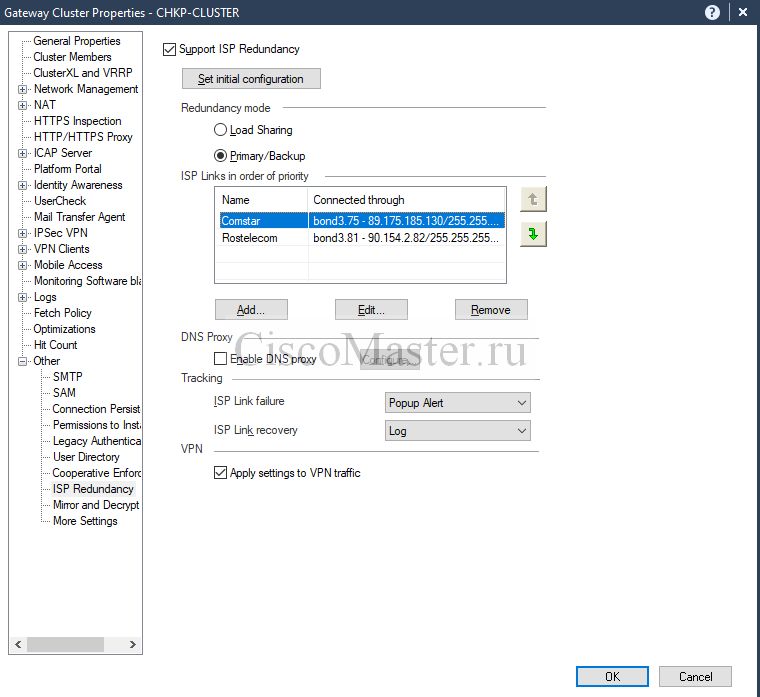

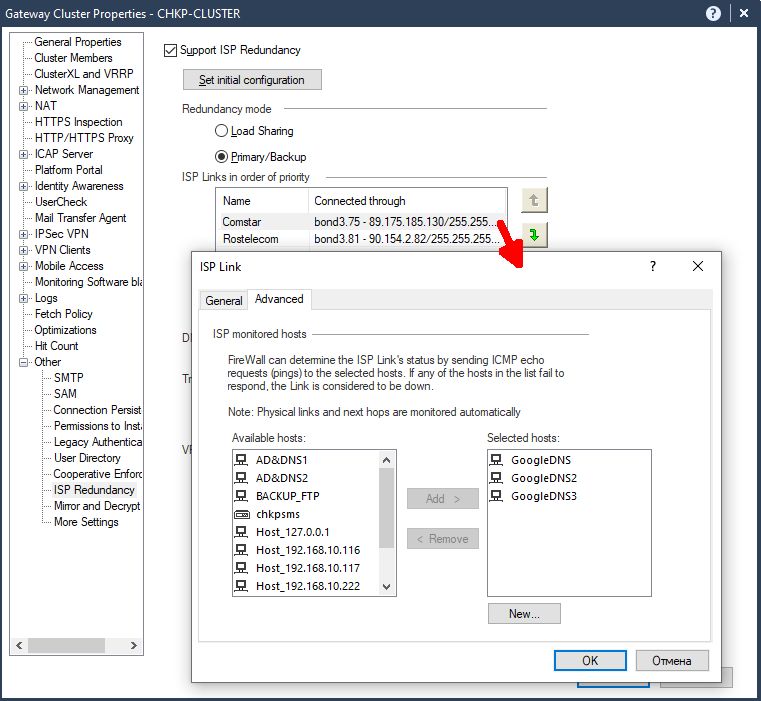

ISP Redundancy

Изначально для теста VPN можно не включать, но конечные настройки такие:

Проверки доступности интернет

Проводим с CHKP01, как приоритетная нода кластера.

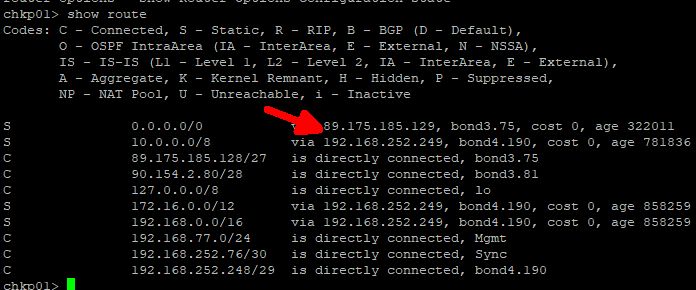

show route ping 89.**.**.129 ping 8.8.8.8 traceroute 8.8.8.8

Все они должны проходить

Дополнительные инструменты проверки:

show arp dynamic all

Из expert:

arp -n tcpdump -c 100 -nni bond3.81 host 195.112.100.134 tcpdump -c 100 -nni bond3.75 host 195.112.100.134 tcpdump -nni bond3.75 -c 50 arp

Например, для того чтобы убедиться, что при пинге извне от 195.112.100.134, ответ идёт от принимающего интерфейса,

делаем поочерёдно:

tcpdump -c 100 -nni bond3.81 host 195.112.100.134 tcpdump -c 100 -nni bond3.75 host 195.112.100.134

И снаружи пинги на адреса bond3.81 и bond3.75

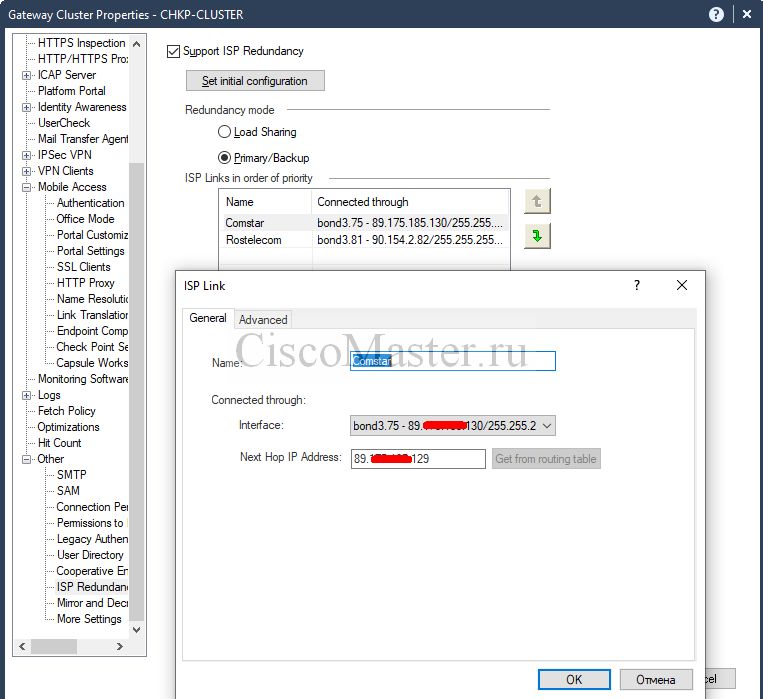

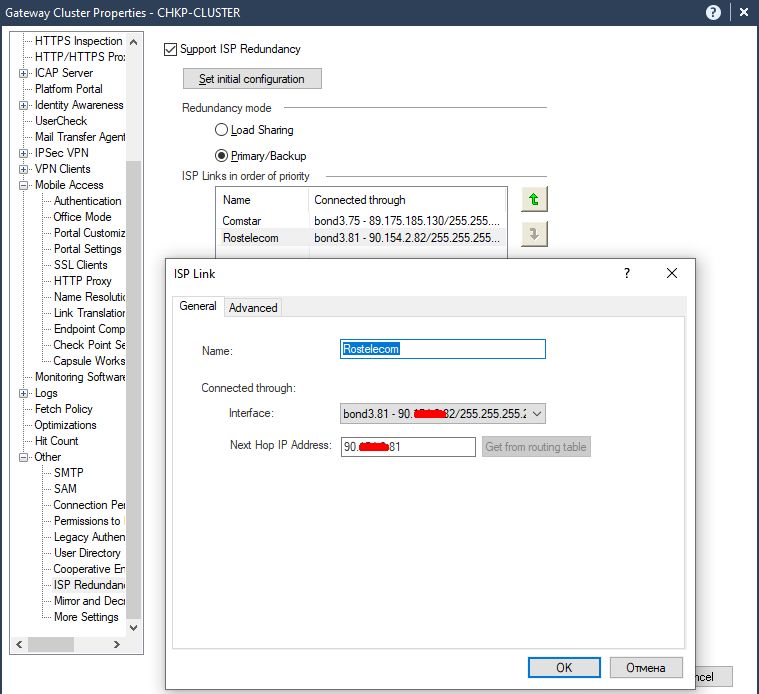

Настроим ISP Redundancy

Доступность провайдера будет определяться:

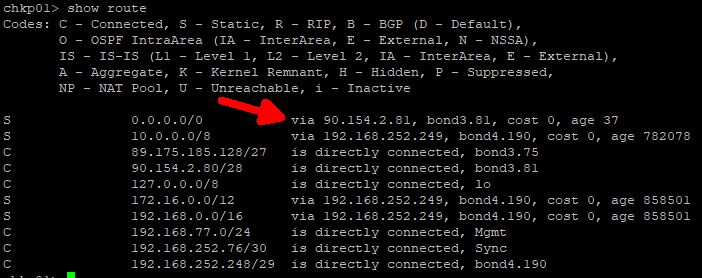

Проверим переключение:

Отключим ВЛАН на транке:

C3560CHKP(config)#interface Port-channel14 C3560CHKP(config-if)#switchport trunk allowed vlan remove 75

При обратном добавлении, шлюз должен вернуться

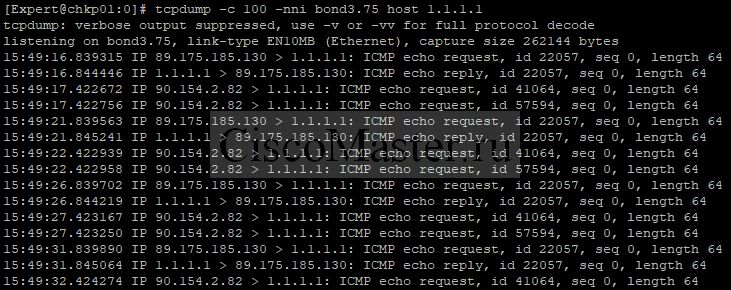

Работу ISP Redundancy можно наблюдать:

tcpdump -c 100 -nni bond3.75 host 1.1.1.1

Также таблицу маршрутизации можно посмотреть в Smart Console:

CHKP-CLUSTER - Device & License Information - Network Activity - Routing Table

Логирование ISP Redundancy

Настраиваем клиентский конфигурационный файл trac_client_1.ttm

Основные команды vi:

Выход из vi

нажимаем "ESC" для выхода в "командный режим", вводим ":" (двоеточие), вводим "wq" (write-quit) - для сохранения изменений и выхода; "q!" - для выхода без сохранения, и нажимаем "Enter".

Поиск:

нажимаем "ESC" для выхода в "командный режим", вводим "/", затем нужное словосочетание

chkp01

expert

для удобства отключаем таймаут SSH

unset TMOUT

Проверяем пинг:

ping 89.175.185.151 ping 90.154.2.89 ping 89.175.185.129 ping 90.154.2.81 ping ya.ru arp -n route -n

expert

cp $FWDIR/conf/trac_client_1.ttm $FWDIR/conf/trac_client_1.ttm_initial

vi $FWDIR/conf/trac_client_1.ttm

Ищем

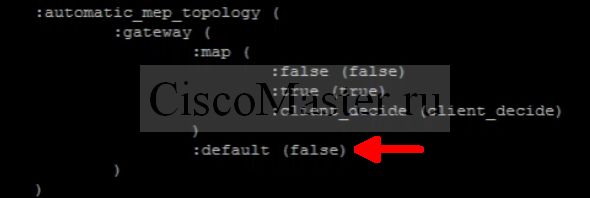

:automatic_mep_topology

Выставляем:

Ищем:

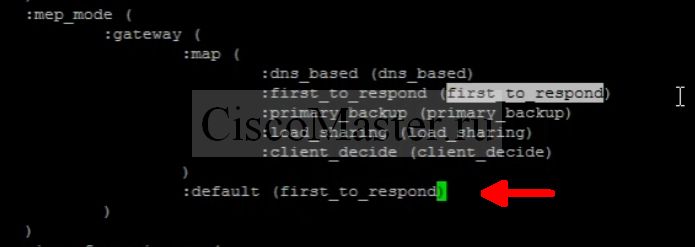

:mep_mode

Выставляем: first_to_respond

Ищем:

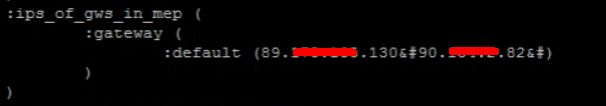

:ips_of_gws_in_mep

Выставляем:

Сохраняем.

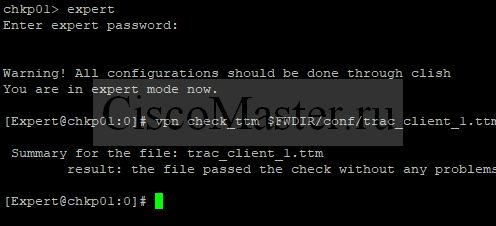

Выполняем проверку:

vpn check_ttm $FWDIR/conf/trac_client_1.ttm

Тоже самое выполняем на chkp02

После всех изменений в текстовых файлах, необходимо выполнить install policy через Smart Console

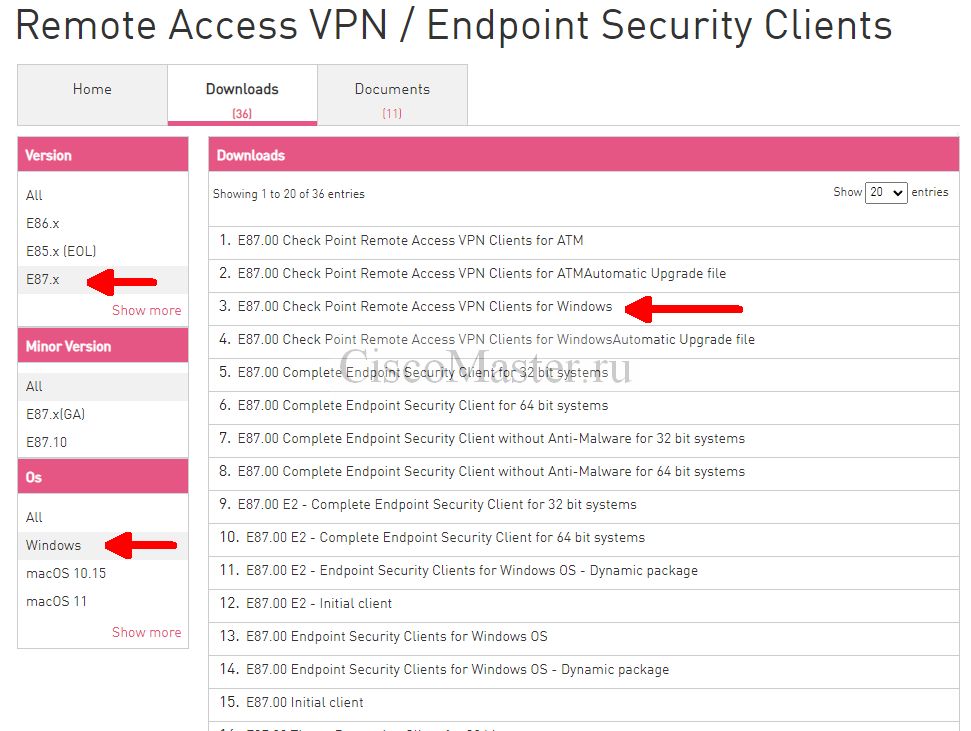

Установка клиента

В гугле набираем Support Center Checkpoint, открываем сайт checkpoint

В поиске на сайте набираем checkpoint mobile

Открываем Remote Access VPN / Endpoint Security Clients

Открываем Downloads

Загружаем

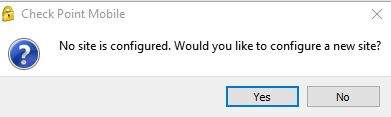

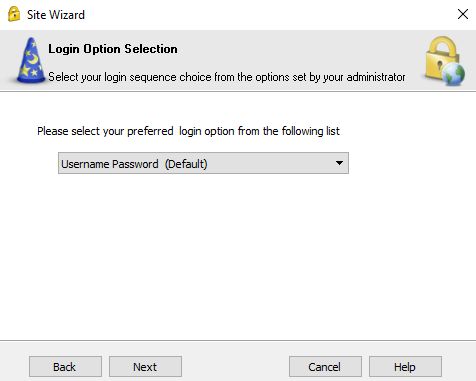

При первом запуске программа предложит настроить новый Site:

Проверка VPN

Смотрим подключенных клиентов

vpn tu tlist

В графическом виде:

Smart Console - LOGS&MONITOR - Мониторинг Туннеля и пользователей

Откроется внешнее приложение.

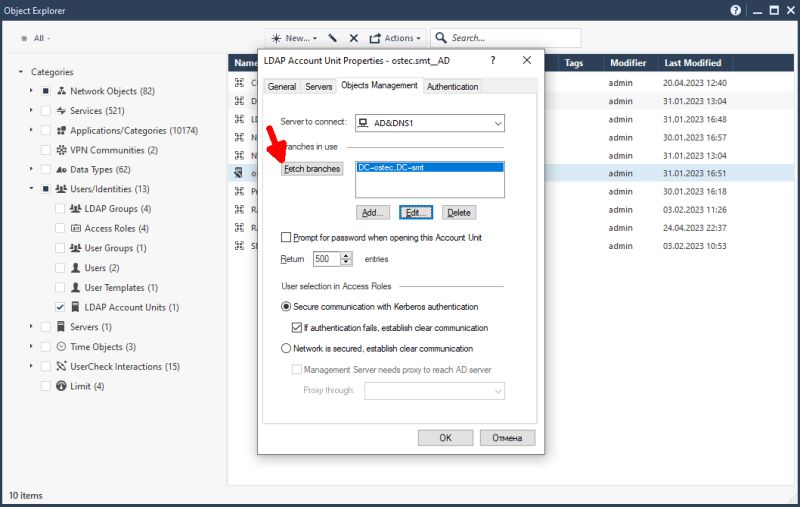

Проверка подключения к AD

Открываем LDAP Account Unit, затем жмем Fetch Branches.

Если операция проходит без ошибок, с подключением всё нормально.

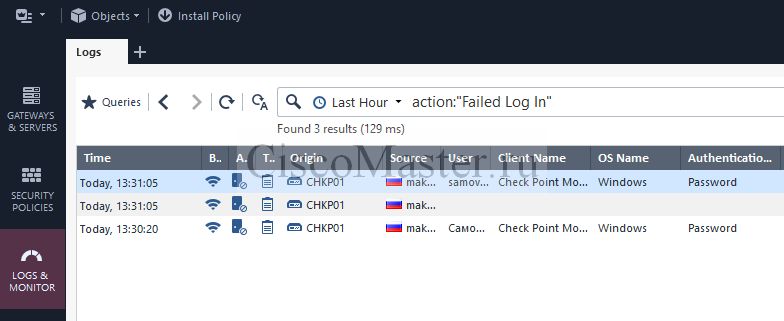

Дебаг авторизации пользователя

Предположим один из пользователей сообщает что не может зайти.

Заходим в LOGS&MONITOR, критерий поиска

action:"Failed Log In"

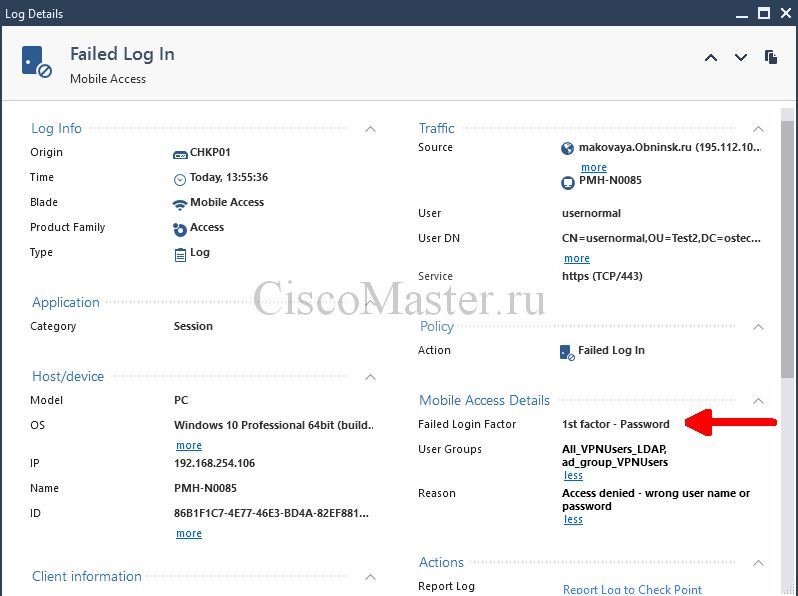

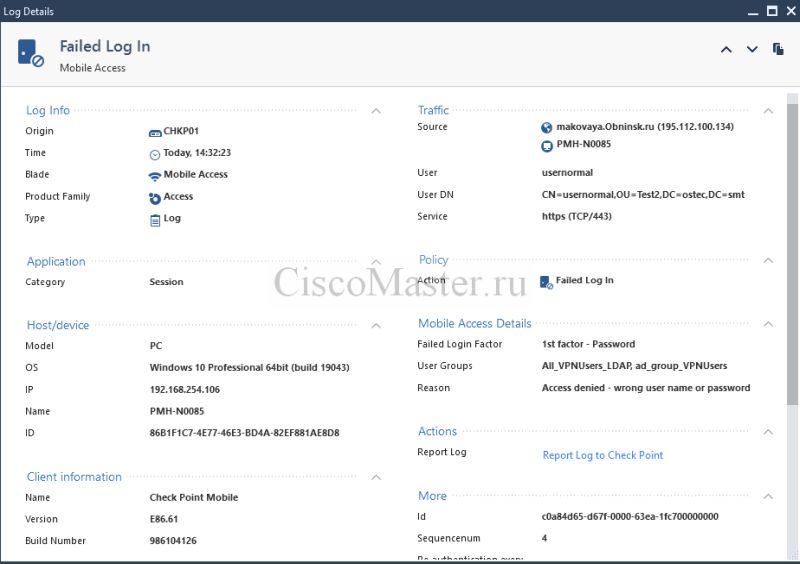

При неверном пароле:

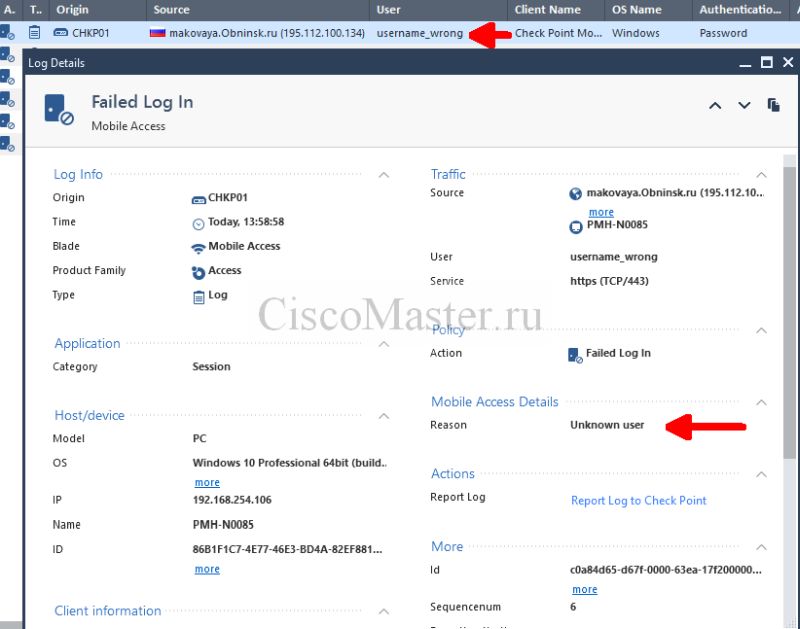

При неверном имени пользователя (юзер ввел несуществующее имя: username_wrong)

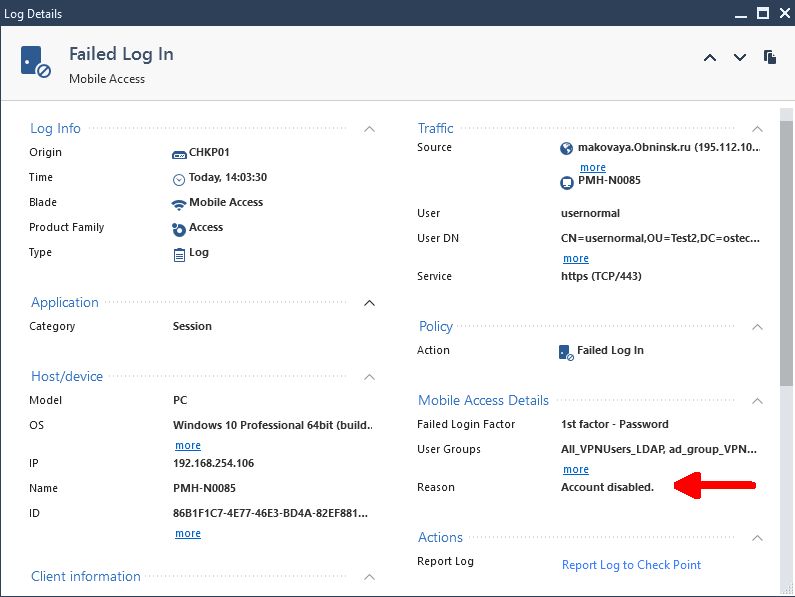

При залоченной учетке:

При требовании смены пароля:

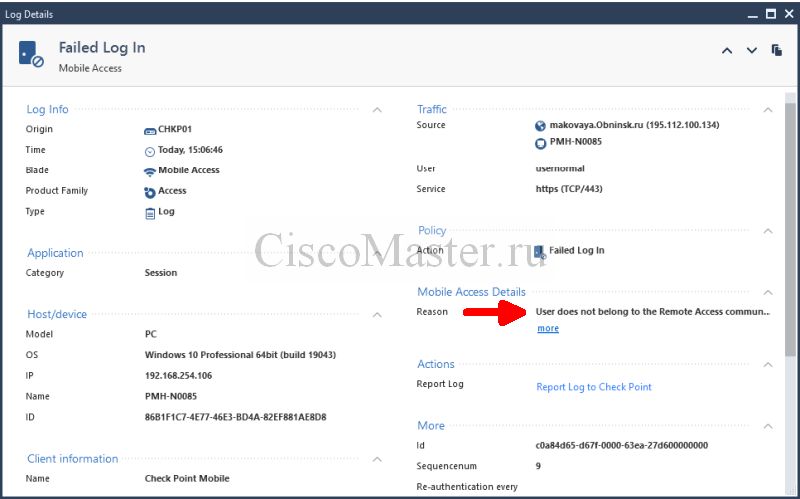

Пользователь не входит в группы VPN:

Просмотр подключений из лога:

action:"Log In" blade:"Mobile Access"

Просмотр подключенных клиентов

https://community.checkpoint.com/t5/Scripts/Remote-Access-VPN-Statistics...

https://www.youtube.com/watch?v=uY4dvZ_IAq8&list=PLqio-3dnMW58CS9FCii2Oy...

В режиме expert можно запустить скрипт:

echo; if [[ `if [[ $(cat /etc/cp-release) == *"Embed"* ]]; then grep 1 /opt/fw1/conf/active_blades.txt | tr '[:upper:]' '[:lower:]'; else enabled_blades 2>/dev/null; fi` != *'vpn'* ]]; then echo ' Not a VPN gateway!'; else echo ' REMOTE ACCESS VPN STATS - Current'; printf '%.s-' {1..70}; echo; function f { if [[ "$TERM" == "xterm" ]]; then fw tab -t $1 -s | tail -n1 | awk '{print "\033[0;32m"$4"\033[0m (Peak: "$5")"}'; else fw tab -t $1 -s | tail -n1 | awk '{print $4" (Peak: "$5")"}'; fi; }; function t { [ "$TERM" == "xterm" ] && tput bold; }; t; echo -n " Assigned OfficeMode IPs : "; f "om_assigned_ips"; t; echo -n " Capsule/Endpoint VPN Users : "; echo `f "userc_users"` using Visitor Mode: `vpn show_tcpt 2>/dev/null | grep 'Visitor' | tail -n1 | awk '{print $NF}' | sed 's/Mode:/0/'`; t; echo -n " Capsule Workspace Users : "; f "mob_mail_session"; if [[ `cat /etc/cp-release` != *"Embed"* ]]; then t; echo -n " MAB Portal Users : "; f "cvpn_session"; fi; t; echo -n " L2TP Users : "; f "L2TP_tunnels"; t; echo -n " SNX Users : "; f "sslt_om_ip_params"; echo; echo ' LICENSES'; printf '%.s-' {1..70}; t; echo; function s { awk '{ sum += $1 } END { print sum }'; }; function u { echo Unlimited; }; l=`cplic print -p 2>/dev/null | awk --re-interval 'BEGIN{today="date +%s"; today | getline today; } $1 ~ /([1-9][0-9]*\.?){4}/ {if ($2 != "never") {expdate=$2; cmd="date -d " expdate " +%s"; cmd | getline expdate; if (expdate>today) {print} } else {print}}' | tr ' ' '\n'`; echo -n ' SecuRemote Users : '; if [[ "$l" == *'srunlimited'* ]]; then u; else echo "$l" | grep fw1:6.0:sr | cut -c 11- | s; fi; echo -n ' Endpoint Connect Users : '; grep -a sc_users $FWDIR/database/fwauth.NDB | tr -dc '[:digit:]\n' | awk '{print $1/5}' | echo $(cat); echo -n ' Mobile Access Users : '; if [[ "$l" == *'cvpnunlimited'* ]]; then u; else echo "$l" | grep cvpn:6.0:cvpn | cut -c 14- | tr -d 'user' | s; fi; echo -n ' SNX Users : '; if [[ "$l" == *'nxunlimit'* ]]; then u; else echo "$l" | grep fw1:6.0:nx | cut -c 11- | s; fi; [ "$TERM" == "xterm" ] && tput sgr0; unset l; fi; echo

Просмотр статистики подключений

https://community.checkpoint.com/t5/Management/Custom-view-for-getting-R...

Remote_Access-Custom-User_Stats

Импортируем, затем можно просматривать:

LOGS&MONITOR - Views - Remote_Access-Custom-User_Stats

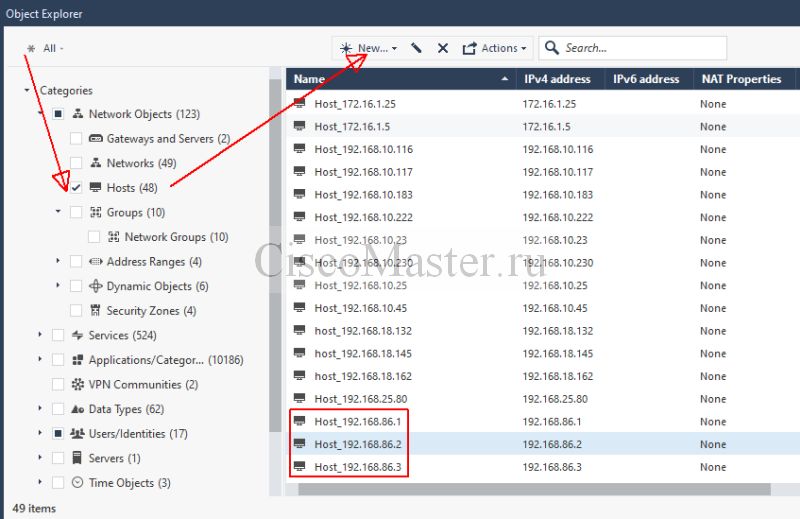

Алгоритм настройки доступа пользователей VPN к определённым внутренним IP

Предположим, стоит задача настройки доступа к внутренним хостам:

192.168.86.1

192.168.86.2

192.168.86.3

Создаём группу AD(global) с произвольным именем:

VPN_Users_DMZ_outsource

Группу VPN_Users_DMZ_outsource нужно включить в группу all_vpnusers.

Нужных пользователей AD необходимо поместить в группу VPN_Users_DMZ_outsource

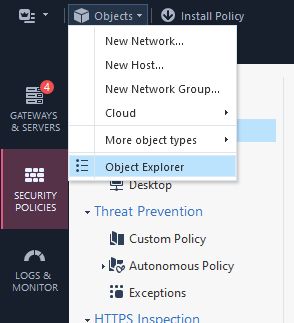

Открываем Оbjects Explorer

Создаём хосты, к которым необходимо обеспечить доступ:

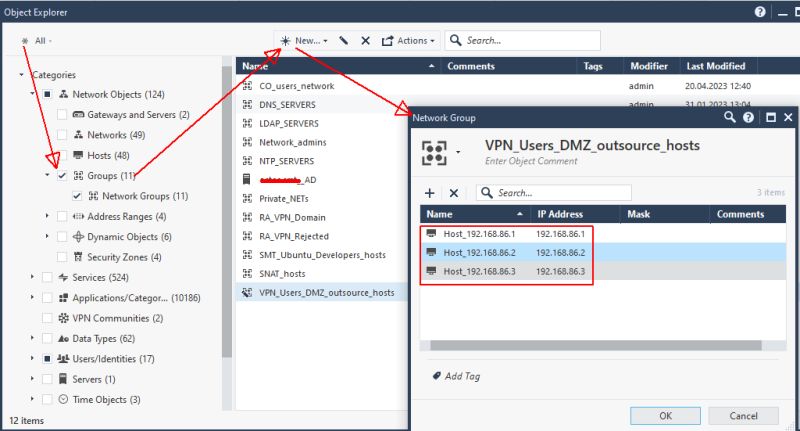

Создаём Network Group VPN_Users_DMZ_outsource_hosts

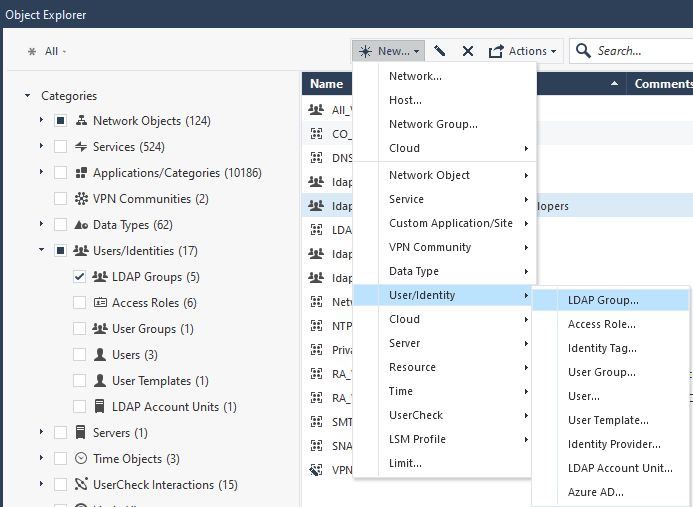

Создаём LDAP Group, которая должна указывать на группу AD

Перед этим нам нужно вытащить LDAP DN этой группы по типу:

CN=G_AnyConnect_SMT_Ubuntu_Developers,OU=AnyConnect,OU=Groups,DC=mydomain,DC=corp

Создаём Access Role, в которую помещаем LDAP Group:

Далее, необходимо поместить созданную LDAP Group в VPN Community:

Наконец, размещаем политику, которая включит в себя все созданные элементы:

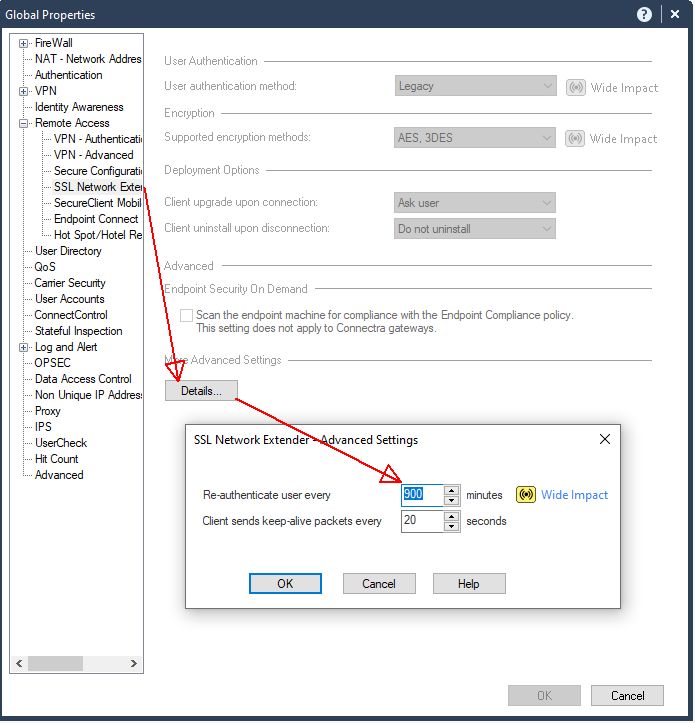

RA VPN и таймауты

Таймауты для сессий выставляются здесь:

Для толстого клиента:

Для тонкого клиента (SSL VPN)

Mobile Access -> Mobile Access Policy in SmartDashboard

Добавить комментарий