Главное меню

Вы здесь

Установка кластера Checkpoint 6200B_12: Настройка правил доступа в Интернет по группам AD с прозрачной аутентификацией пользователей + аутентификация через portal + Identity Agent

Установка Identity Collector

Identity Collector - это софт, который просматривает логи контроллеров AD, и возвращает на CheckPoint соответствие пользователя и IP адреса машины этого пользователя.

Виртуальная машина для Identity Collector:

· Windows Server 2008-2022

· 4 CPU

· 8 ГБ ОЗУ

· 100 ГБ диск

· .NET framework (version 4)

· Учётная запись в AD, входящая в группу Event Log Readers

· Сетевой доступ для Identity Collector в соответствии с таблицей: https://sc1.checkpoint.com/documents/Identity_Awareness_Clients_Admin_Gu...

· Дистрибутив “Identity Collector - for Windows OS”, скачанный с https://supportcenter.checkpoint.com/supportcenter/portal?eventSubmit_do...

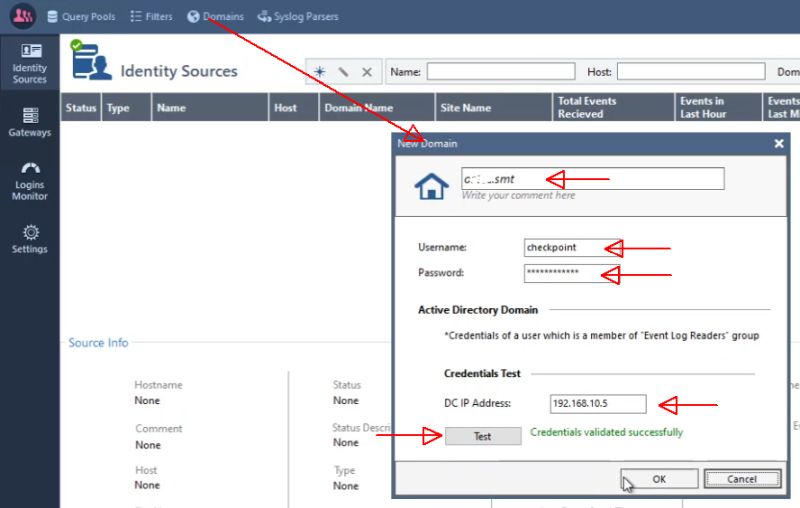

Создание Domain

После установки Identity Collector, создадим в нем AD домен.

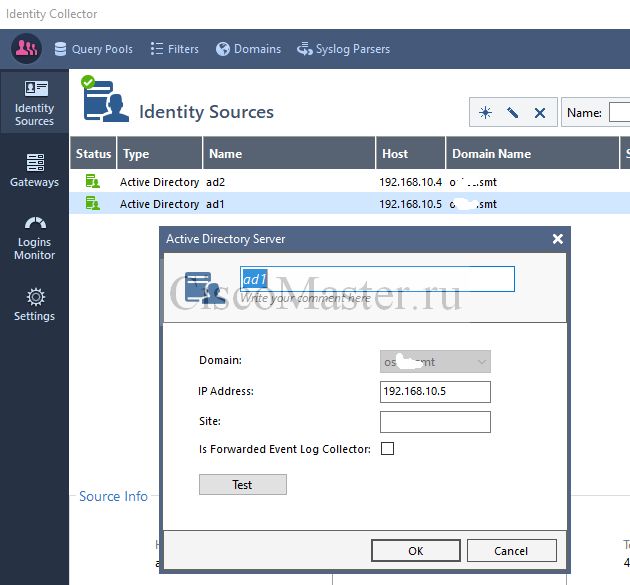

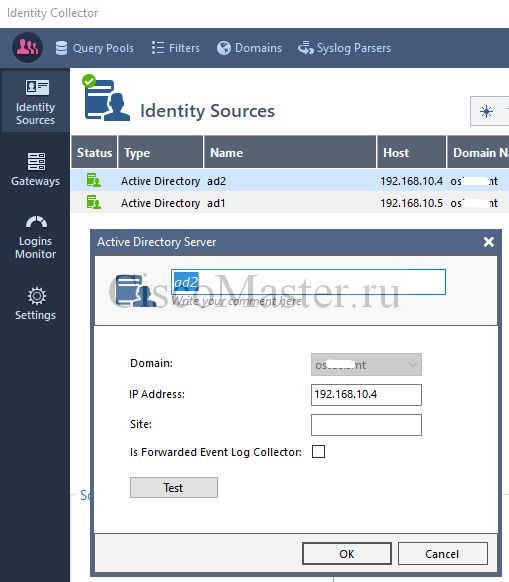

Создаём Identity Sources

По сути, это сервера AD, с которых будут собираться логи

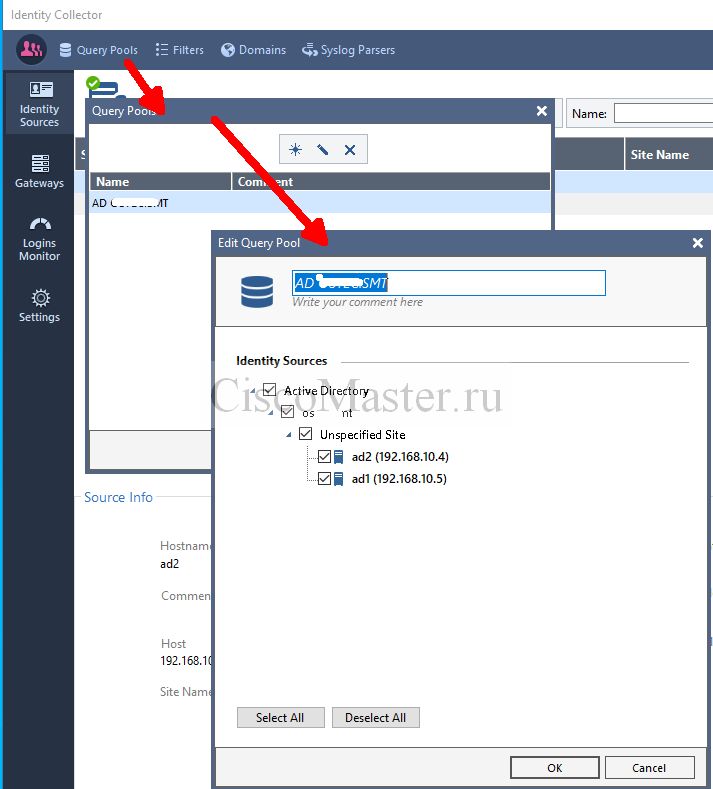

Создаём Query pool

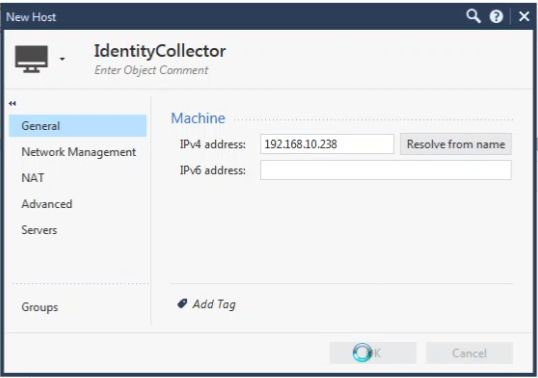

На CP добавляем хост Identity Collector

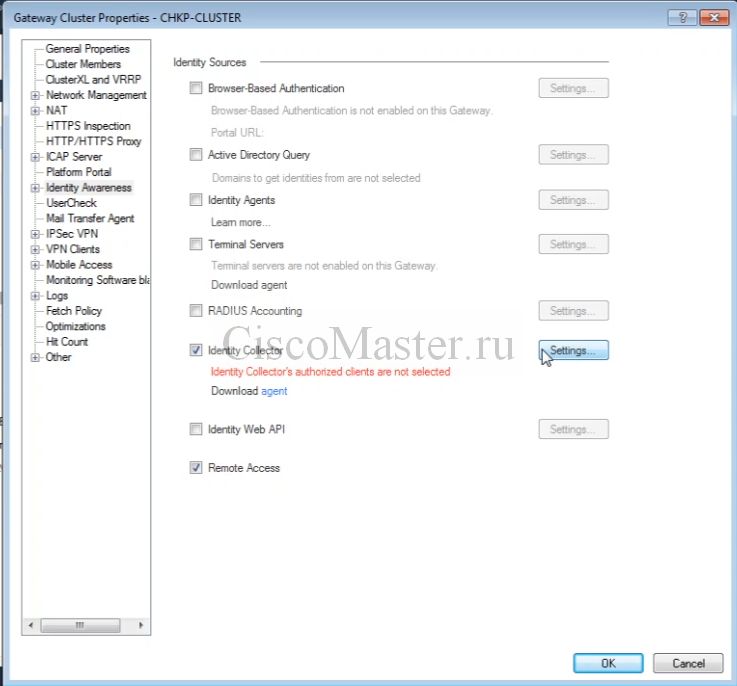

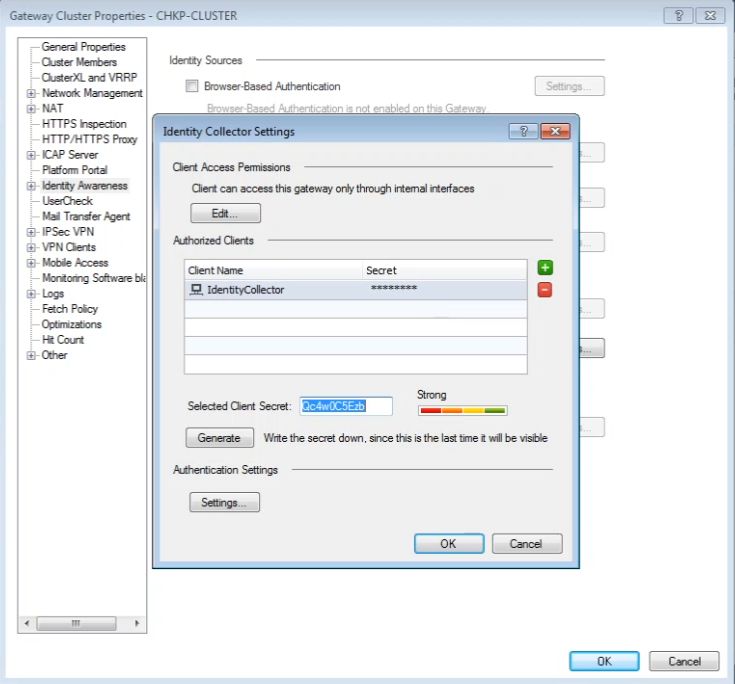

На CP добавляем сам Identity Collector

Секретный ключ нам понадобится позже

Сохраняем и применяем изменения.

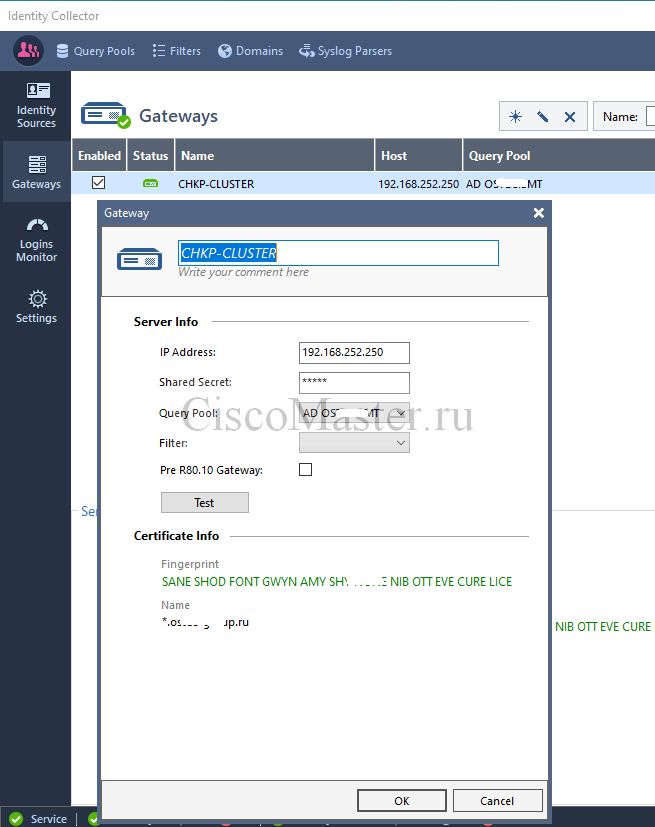

На Identity Collector создаём Gateway, указывающий на CP

Здесь, в указанном поле мы вводим ключ.

Шлюз будет пока недоступен, поэтому он будет желтым, и тест проходить не будет.

На CP добавляем правило, разрешающее коллектору общаться с Check Point

Применяем изменения

Если всё нормально, Gateway на Identity Collector должен стать зеленым.

Проверка подключения с Identity Collector со стороны CP

Команда позволяет посмотреть, что пришло с Identity Collector:

[Expert@chkp01:0]# pdp m client_type "Identity Collector"

Команда вывалит пользователей. В случае, если связь с коллектором нарушена, пользователей не будет.

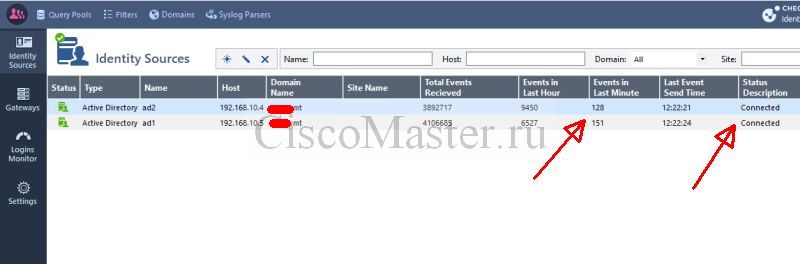

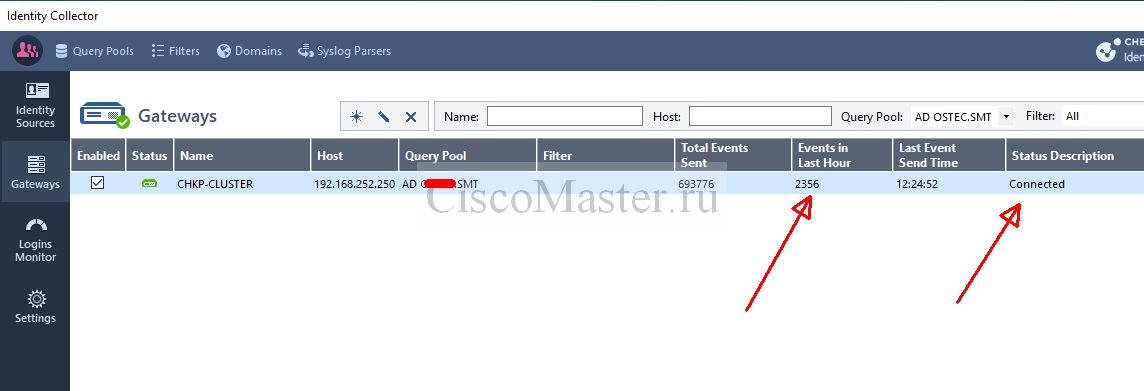

Проверка работы самого Identity Collector

Статус контроллеров должен быть Connected, счетчики должны расти.

На уровне шлюза также должны расти счетчики и статус Connected

Создание правил NAT

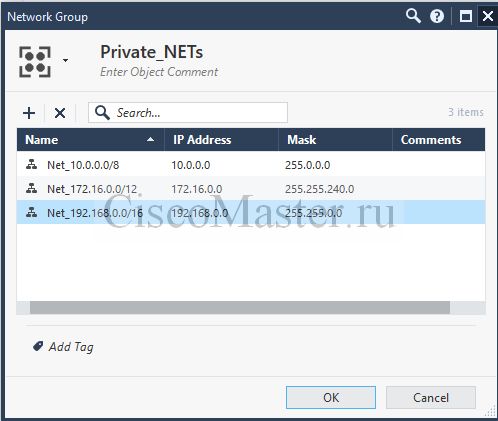

Создаем Networks из Private, и помещаем их в группу Private_NETs

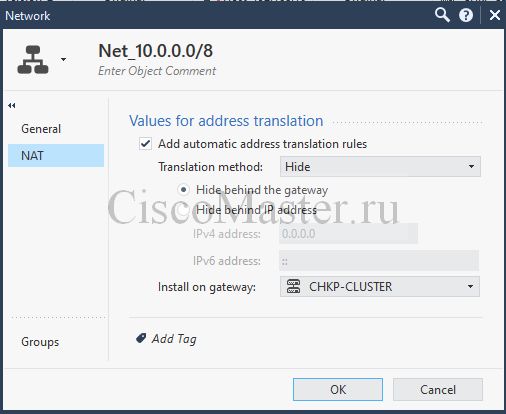

Далее создаём правила NAT:

Здесь S и H означают Static и Hide NAT.

Создаём в следующем порядке (по правилам)

(1) NO NAT - правило, запрещающее натировать Private_NETs to Private_NETs

(10 - 15) - Общие правила натирования, которые были созданы автоматически на уровне подсетей. Создаётся пара правил для каждой подсети.

(2-7) - Правила публикации внутренних ресурсов.

Chkp_ext1 и Chkp_ext2 - кластерные белые адреса двух провайдеров, к которым подключен кластер.

(8 - 9) Правила были отключены, т.к. 443 порт используется для VPN

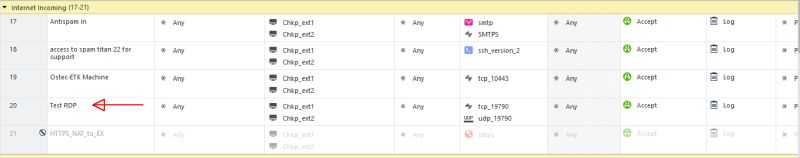

Создание Policy Rules для Internet Access и Internet Incoming

(11-13) - Правила безусловного NAT для определенных внутренних хостов и подсетей

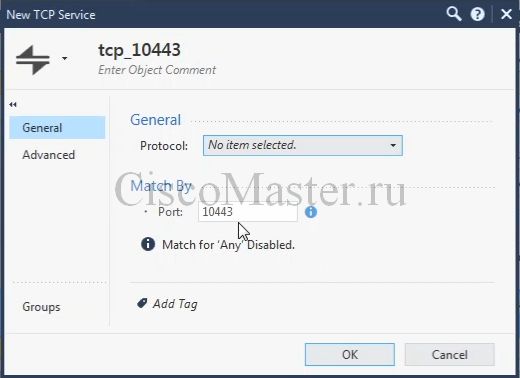

(19) - Под это правило создавался сервис tcp_10443:

Пример публикации порта 443

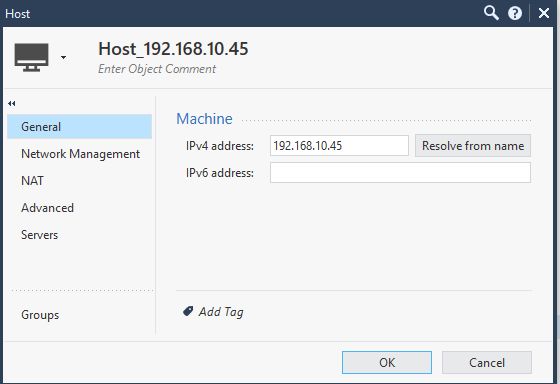

Создаём объект внутреннего сервера

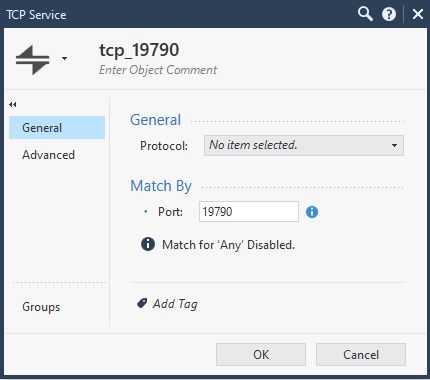

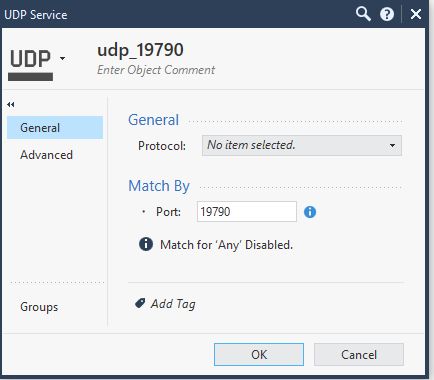

Создаём сервис tcp и udp 19790

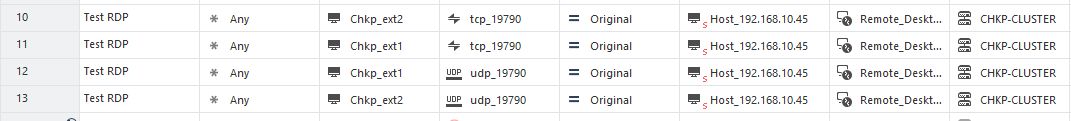

В правилах NAT создаём 4 правила трансляции Static:

В политиках создаём правило Test RDP:

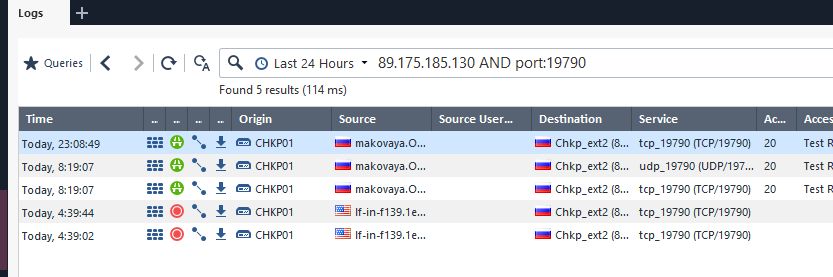

Как проверять, если доступа нет к публикациям

Смотрим логи доступа к белому адресу

Если ничего не видно, трафик можно посмотреть через консоль, доходит ли трафик вообще:

fw monitor -e "accept host(195.112.100.134);"

где 195.112.100.134 - адрес клиента, пытающегося зайти

Дополнительно можно отключить акселерацию пакетов, тогда он будет ловить больше. Это замедляет обработку трафика:

fwaccel off fw monitor -e "accept host(195.112.100.134);"

Посмотреть дропнутые пакеты фаерволом и номер и номер правила:

fw ctl zdebug drop |grep 195.112.100.134

Посмотреть через tcpdump:

tcpdump -nni any host 195.112.100.134

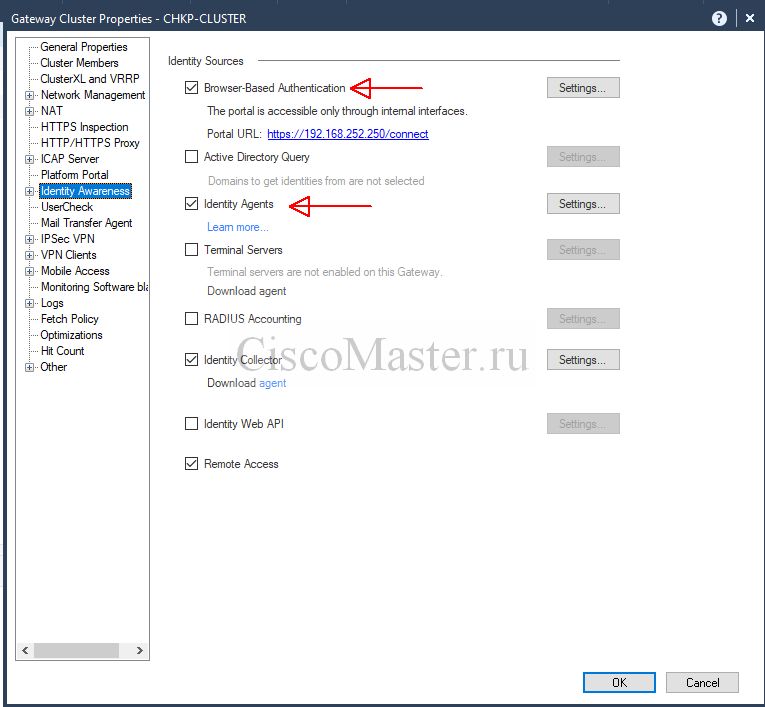

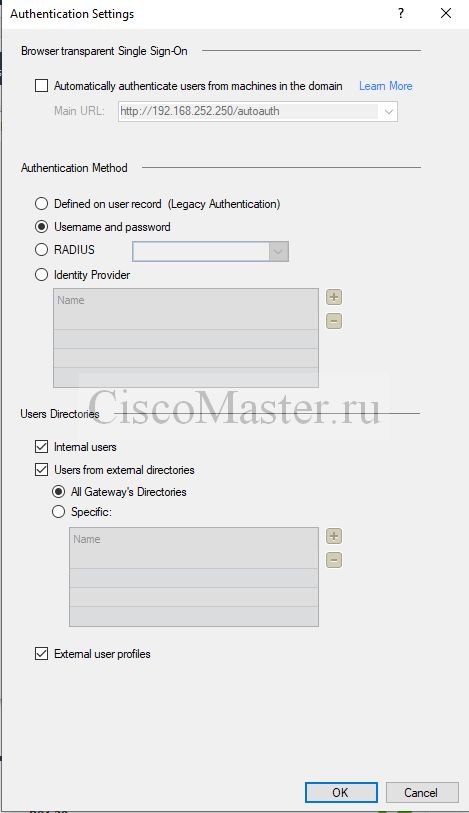

Аутентификация через portal + Identity Agent

В наших настройках мы разрешили аутентифицированным пользователям использовать SNAT.

Недоменные же пользователи будут распознаваться как анонимы, и у них будет только http, https.

Аутентификация через portal или Browser Based Authentication позволяет пользователю аутентифицироваться через браузер, которым мы можем зайти на портал Checkpoint.

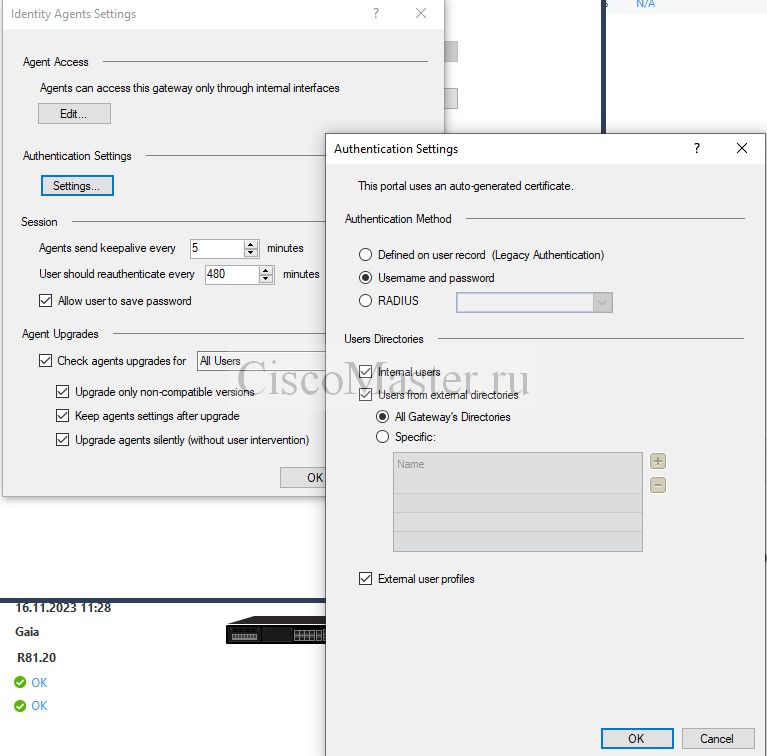

Identity Agent - это программа, которая устанавливается на клиент. Позволяет автоматом аутентифицироваться и запомнить логин/пароль.

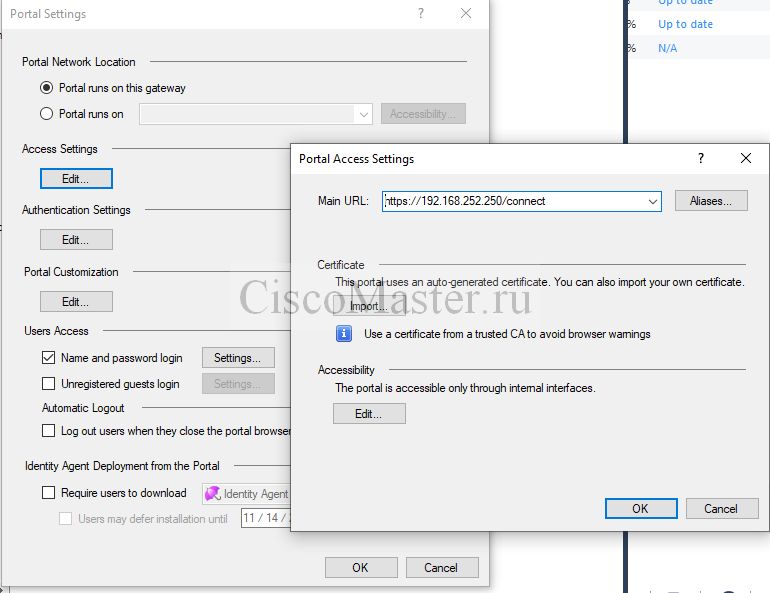

Здесь 192.168.252.250 внутрениий адрес кластера

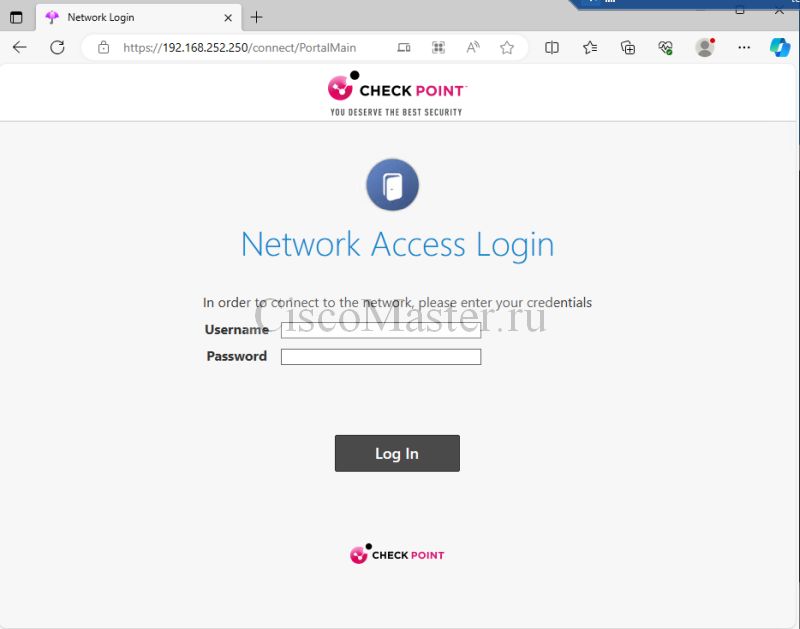

Портал выглядит следующим образом:

Identity Agent можно скачать здесь:

https://sc1.checkpoint.com/documents/Identity_Awareness_Clients_Admin_Gu...

После установки, необходимо будет ввести адрес Checkpoint 192.168.252.250, а также доменный логин/пароль пользователя.

Добавить комментарий