Главное меню

Вы здесь

Безопасность. Начало 05. Cisco Configuration Professional

Cisco Configuration Professional - это приложение, которое запускается на вашем компьютере.

CCP предоставляет графический интерфейс GUI и выступает в роли device management tool, предназначенное для конфигурирования и мониторинга Cisco Routers.

CCP в определённом смысле упрощает администрирование. В большинстве случаев это действительно помогает новичкам, хотя и для профессионалов здесь есть кое чего интересное.

Например в отличие от CLI, GUI предоставляет в основном только самые нужные и часто используемые настройки, которые легко "подглядеть" взглянув на страницу настроек какой-либо функции. В CLI это сделать невозможно, точнее команда CLI "?" вывалит всевозможные команды, половина из которых не нужна и может быть даже вредна.

С другой стороны CCP не позволяет делать иногда необходимые тонкие настройки и не затрагивает целые функции.

В CCP в изобилии присутствуют различные wizards, позволяющие упростить выполнение таких задач, как настройка кouting, firewalls, intrusion prevention

systems (IPS) , virtual private networks (VPN) , unified communications и т.д.

CCP существует в двух вариациях:

- Cisco Configuration Professional Express - обрезанная версия полного CCP, живёт на Flash роутера и запускается в виде Java applet, и часто поставляется с новым девайсом

- Cisco Configuration Professional - полная версия CCP, обладающая максимальным функционалом

Отметим также, что CCP не требует каких либо лицензий и может быть загружен с сайта циски под валидным CCO account.

Установка CCP Express

Cisco CP Express или Cisco CP Express Admin View является облегченной версией CCP с очень ограниченными функциями и устанавливаемый непосредственно на Flash-карту роутера.

- С сайта cisco.com скачиваем дистрибутив в виде файла cisco-config-pro-exp-admin-k9-3_1-en.zip.

- Распаковываем архив и извлекаем из него два файла:

- ccpExpress_ap_express-security_en.shtml.gz - файл нужен если роутер поддерживает WiFi AP

- ccpexpressAdmin_3_1_en.tar - Копируем эти два файла в корень Flash роутера.

-

archive tar /xtract flash:ccpexpressAdmin_3_1_en.tar flash:/

-

delete flash:ccpexpressAdmin_3_1_en.tar

Подготовка маршрутизатора к работе с Cisco Configuration Professional (Express)

Для работы CCP (и CCP Express) необходимо выполнить определенные подготовительные действия на маршрутизаторе:

Маршрутизатор должен быть включен и доступен по сети.

Вообще по умолчанию маршрутизатор будет доступен по адресу 10.10.10.1.

Компьютер можно подключить к маршрутизатору используя Cross-кабель и дать адрес например 10.10.10.100 255.255.255.0

10.10.10.1 должен пинговаться. Затем мы заходим через telnet на 10.10.10.1 и выполняем следующие команды:

(1) Включаем на маршрутизаторе сервер HTTP и HTTPS:

Router> enable

Router# conf t

Router(config)# ip http server

Router(config)# ip http secure−server

Router(config)# ip http authentication local

(2) Создаем пользователя с privilege level 15:Router(config)# username username privilege 15 password 0 password

(3) Настраиваем SSH и Telnet:Router(config)# line vty 0 4

Router(config−line)# privilege level 15

Router(config−line)# login local

Router(config−line)# transport input telnet

Router(config−line)# transport input telnet ssh

Router(config−line)# exit

(4) Включаем local logging для поддержки log monitoringRouter(config)# logging buffered 51200 warning

После выполнения этих действий мы сможем подключаться к маршрутизатору через Cisco Configuration Professional.

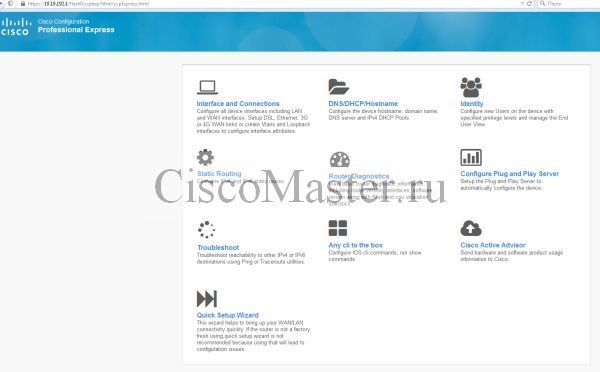

Cisco Configuration Professional Express

Зайти на роутер можно по следующему адресу:

https://router_address

Cisco Configuration Professional Express позволяет управлять лишь ограниченными функциями например:

- Повесить IP адрес на интерфейс

- Прописать hostaname, сервера DNS, создать зону DHCP

- Управление статической маршрутизацией

- Посмотреть загрузку CPU и интерфейсов

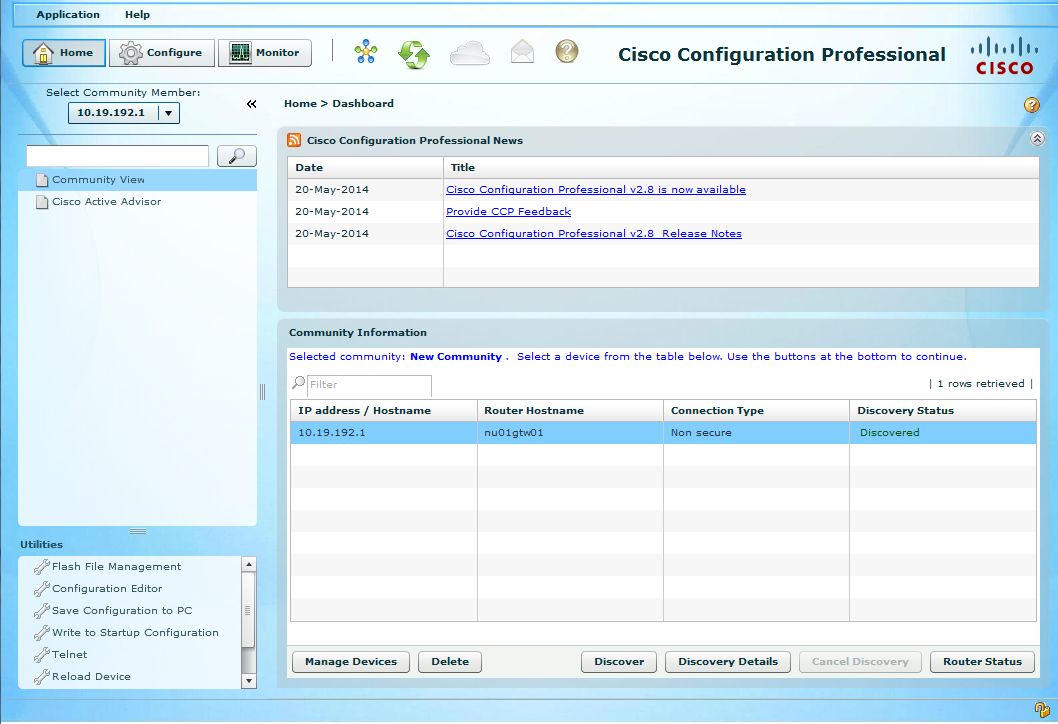

Cisco Configuration Professional

Полноценный Cisco Configuration Professional позволяет выполнять практически все основные функции.

CCP можно скачать с сайта Cisco при наличии активной подписки.

Здесь для начала в Community мы введем IP нашего роутера, а также имя и пароль учетки для администрирования.

Далее жмем кнопку Discovery.

После выполнения Discovery нам станут доступны опции Configure и Monitor. Позволяющие соответственно настраивать и мониторить наш роутер.

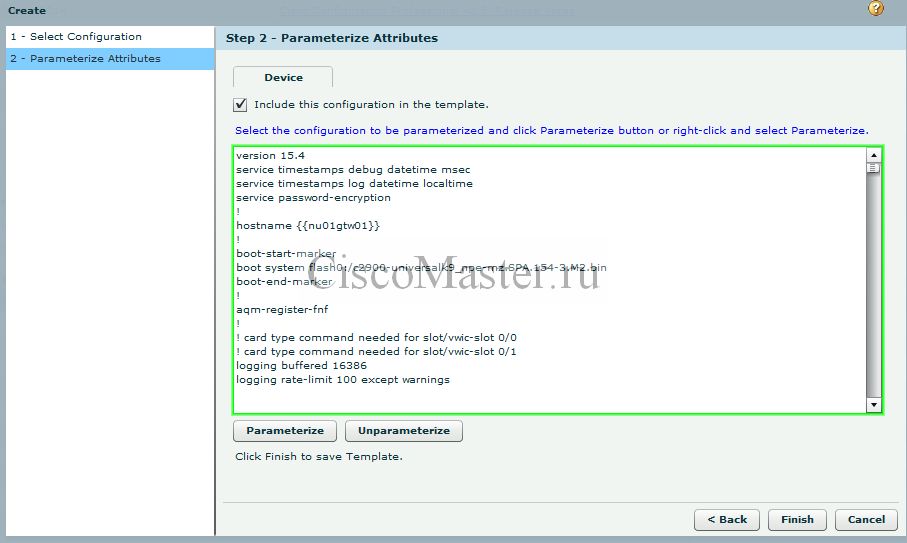

Templates

Templates или шаблоны нам помогут если есть необходимость конфигурировать устройства с аналогичными функциями.

CCP -> Application -> Template -> Create

Шаблон можно создать например на основе конфигурации текущего устройства:

При этом к переменным параметрам (например hostname) можно применить parameterize, а по сути это выделяет их изменение при разворачивании данного шаблона.

Далее шаблон можно сохранить на локальную машину.

После этого данный шаблон можно заливать в конфигурацию текущего устройства:

CCP -> Application -> Template -> Apply

User Profiles

User Profile - херь, позволяющая ограничить доступные фичи для администрирования. Например для кого-нибудь можно полностью скрыть ветку Unified Communications.

Причем работает это только в пределах инсталляции самого CCP. Т.е. если юзер пойдёт на роутер через тот же SSH, то все эти ограничения работать не будут.

Создание профиля:

Application > Create User Profile

Импорт профиля:

Application > Import User Profile

CCP Security Audit

Фича позволяет автоматически проанализировать конфигурацию маршрутизатора, и затем выдать свои рекомендации.

При этом CCP использует IOS auto secure feature, т.е. примерно тоже самое что и команда auto secure full

Security Audit может работать в двух вариантах:

- В виде интерактивного визарда, который задаст несколько вопросов. (аналог auto secure full)

- One Step-Lockdown - изменяет только те моменты, которые не требуют вмешательства администратора. (аналог auto secure no-interact)

Запустить Security Audit:

Configure > Security > Security Audit

Security Audit покрывает целый набор вопросов по безопасности, рассмотрим их вкартце:

- Disable Finger Service - Finger позволяет удаленно узнать какой пользователь в данный момент залогинен на роутере. Хотя данная инфа не очень то критична, но иногда может быть полезна для злоумышленника.

no service finger

- Disable TCP and UDP Small Servers Service - старые версии IOS разрешали работу таких сервисов как “small services”: echo, chargen, and discard, которы могут быть использованы для организации атак denial-of-service [DoS].

Сейчас такие сервисы используются очень редко и отключены по умолчанию на свежих версиях IOS.no service udp-small-servers no service tcp-small-servers

- Disable IP BOOTP Server Service - сервис BOOTP позволяет роутерам или компьютерам автоматом загружать конфигурацию из центрального сервера. Как результат то же самое может сделать и злоумышленник загрузив себе копию конфига роутера. Сервис также подвержен атаке DoS.

no ip bootp server

- Disable IP Identification Service - Identification support позволяет извне сделать TCP port query и определить номер модели роутера и версию IOS

no ip identd

- Disable CDP - CDP является протоколом 2-го уровня и позволяет устройствам в непосредственно подключённом сегменте определить модель роутера и версию IOS.

Безусловно его следует отключить на внешних интерфейсах:no cdp enable

- Disable IP Source Route - протокол IP поддерживает source routing options, что позволяет отправителю IP datagram контролировать маршрут пакета. Это редко используется и рекомендуется отключить.

no ip source-route

- Enable Password Encryption Service - на самом деле Password Encryption может быть легко расшифрован, но данный сервис был создан для того чтобы паролик не засветился "из-за плеча". Безусловно полезная вещь.

service password-encryption

- Enable TCP Keepalives for Inbound and Outbound Telnet Sessions - если выйти из телнет без команды exit, то по умолчанию broken сессия telnet некоторое время тупо открыта, позволяя злоумышленнику подключиться вместо админа. TCP Keepalives позволяет обнаружить это и закрыть такую сессию

service tcp-keepalives-in

- Enable IP CEF - Cisco Express Forwarding (CEF) - это технология обработки пакетов, позволяющая более эффективно реагировать при SYN attacks.

ip cef

- Disable IP Gratuitous ARPs - традиционно ARP работает как запрос-ответ, т.е. клиент которому нужно узнать MAC адрес для IP - делает широковещательный запрос. A gratuitous Address Resolution Protocol (ARP) - используется когда хост "кричит" о своём MAC-IP без запроса от другой станции, что может привести к разным видам атак.

no ip gratuitous-arps

- Set Minimum Password Length to More Than 6 Characters - один из способов атаки на пароли - bruteforce, т.е. пароль тупо подбирается по всем возможным комбинациям. Длина пароля более 6 символов делает bruteforce практически невозможным.

security passwords min-length

- Set Authentication Failure Rate to Less Than 3 Retries - данная защита эффективна против атак типа dictionary attack. При кторой осуществляется подбор пароля по словарю. При такой настройке, после 3-х неудачных попыток система будет генерировать syslog messages..

security authentication failure rate

- Set Banner - Баннер вываливается сразу перед вводом имени и пароля. Несмотря на то что это просто предупреждение, в некоторых странах наличие баннера позволяет доказать вину злоумышленника гораздо проще, т.к. мол его предупреждали в том числе о том что за ним здесь "следят".

banner ^ Authorized access only This system is the property of

Enterprise. Disconnect IMMEDIATELY as you are not an authorized user! Contact . ^ - Set TCP SYN-Wait Time to 10 Seconds - атака типа SYN-flood заключается в том, что злоумышленник непрерывно шлёт на хост connection requests, но в ответ никогда не отвечает acceptance of acknowledgments. В результате у жертвы скапливается огромное количество таких половинчатых соединений, что может перегрузить хост. Таймаут в 10 секунд может существенно облегчить ситуацию.

- Enable Logging - лог должен быть включён. Некоторые хосты имеет смысл повесить на syslog.

Подробнее см. http://ciscomaster.ru/content/nastroyka-syslog-server - Set Enable Secret Password - команда enable secret позволяет наложить пароль на вход в режим privileged administrative access.

enable secret my_password

- Disable SNMP - SNMP всегда представляет потенциальную угрозу, поскольку его пароль, называемый community strings хранится и отсылается в сети в текстовом виде. Если у вас не используется SNMP просто выключите его.

no snmp-server

- Set Scheduler Interval - когда роутер производит обработку пакетов он на это тратит ресурсы процессора. В условиях атаки типа Flood, процессор может оказаться неспособным обработать такое огромное количество прерываний, поступающих от сетевых интерфейсов. Это даже может сделать невозможным administrative access к роутеру. Scheduler Interval позволяет избежать такой ситуации даже при загрузке cpu 100%

scheduler interval 500

- Set Scheduler Allocate - тоже самое что и предыдущее; применяется в случае когда роутер не поддерживает команду scheduler interval.

scheduler allocate 20000 1000

- Enable Telnet Settings - рекомендуется выставить транспорт, таймаут, а также привязку к access-list, где прописаны разрешённые хосты.

line vty 0 4 access-class 23 in exec-timeout 480 0 login authentication local transport input ssh line vty 5 15 access-class 23 in exec-timeout 480 0 login authentication local transport input ssh

- Disable IP Redirects - ICMP redirect messages могут инструктировать хост использовать определенный next-hop для определенного destination.

Может быть использовано злоумышленником, и ИМХО ненужная и даже вредная вещь, добавляющая ещё больше чудес в нашу жизнь.no ip redirects

- Disable IP Proxy ARP - ARP используется хостами для конвертиции IP адреса в MAC-адрес. ARP есть протокол 2-го уровня и работает в пределах одной IP подсети. Функция Proxy ARP позволяет роутеру проксировать ARP запросы между разными подсетями, в результате хосты из разных подсетей будут доступны друг для друга даже не имея настроек шлюза. Proxy ARP снижает безопасность и должна использоваться только когда это действительно нужно. Выключайте её на всех интерфейсах.

no ip proxy-arp

- Disable IP Directed Broadcast - IP directed broadcast - это датаграмма которая отсылается на броадкастный адрес, причем машина источник находится в другой IP подсети. Пакет directed broadcast маршрутизируется как юникастный пакет, а когда он прибывает к target subnet, он конвертируется в link-layer broadcast. Единственный запрос может инициировать лавину ответов, поэтому это может быть использовано как инструмент для атак.

no ip directed-broadcast

- Disable MOP Service - Maintenance Operations Protocol (MOP) is used to provide configuration information to the router when communicating with DECnet networks.

Подвержен атакам и должен быть выключен к хуям.no mop enabled

- Disable IP Unreachables - сообщения ICMP host unreachable отсылаются роутером если он не знает что делать с пакетом. Например неизвестный протокол или отсутствие маршрута. IP Unreachables может использоваться злоумышленником для сканирования сети.

no ip unreachables

- Disable IP Mask Reply - тоже приблуда ICMP, которая может использоваться злоумышленником для сканирования сети.

no ip mask-reply

- Enable Unicast RPF on Outside Interfaces - Reverse Path Forwarding (RPF) это функция когда роутер выполняет следующие действия:

- У каждого входящего пакета считывает source address.

- Проверяет маршрут до этого source address, а точнее исходящий интерфейс

- Если интерфейс, через который пакет прибежал не совпадает с вычисленным исходящим интерфейсом, пакет дропается.

Unicast RPF on Outside Interfaces позволяет предотвращать IP spoofing.

ip verify unicast reverse-path

- Enable Firewall on All of the Outside Interfaces - IOS firewall способен осуществлять фильтрацию пакетов, а также session tracking.

ИМХО IOS firewall достаточно муторная вещь, по сути попытка повторить то что было сделано в ASA, но сильно обрезано по функционалу и не без глюков касающихся session tracking. Вероятно когда-нибудь это будет доработано до совершенства. - Set Access Class on HTTP Server Service and vty Lines - обязательная вещь! Access Class позволяет ограничить IP адреса хостов, с которых можно подключиться к роутеру для HTTP service и vty lines.

access-list 23 remark Manage Access access-list 23 remark CCP_ACL Category=1 access-list 23 permit 192.168.0.0 0.0.255.255

line vty 0 4 access-class 23 in exec-timeout 480 0 login authentication local transport input ssh line vty 5 15 access-class 23 in exec-timeout 480 0 login authentication local transport input ssh

ip http access-class 23 ip http authentication local ip http secure-server

- Enable SSH for Access to the Router - SSH - предпочтительный метод для доступа к роутеру, поскольку сессия защищена шифрованием.

ip ssh version 2 ip domain name my_domain_name crypto key generate rsa

- Enable AAA - Cisco IOS Authentication, Authorization, and Accounting (AAA) обеспечивает все названные функции, которые безусловно важны для безопасности.

Также рекомендуется использование Cisco ACS Server, см. Установка и настройка ACS 5

доп инфа http://www.cisco.com/c/en/us/td/docs/routers/access/cisco_router_and_sec...

Добавить комментарий