Главное меню

Вы здесь

Cisco H.323 Gatekeeper и Call Admission Control

В двух предыдущих статьях мы уже подробно рассмотрели теорию и практику внедрения H.323 Gatekeeper.

См. Cisco H.323 Gatekeeper. Теория и Cisco H.323 Gatekeeper. Настройка и Практика

В данной статье мы рассмотрим еще одну замечательную возможность Cisco H.323 Gatekeeper по организации Call Admission Control или контроля Bandwidth.

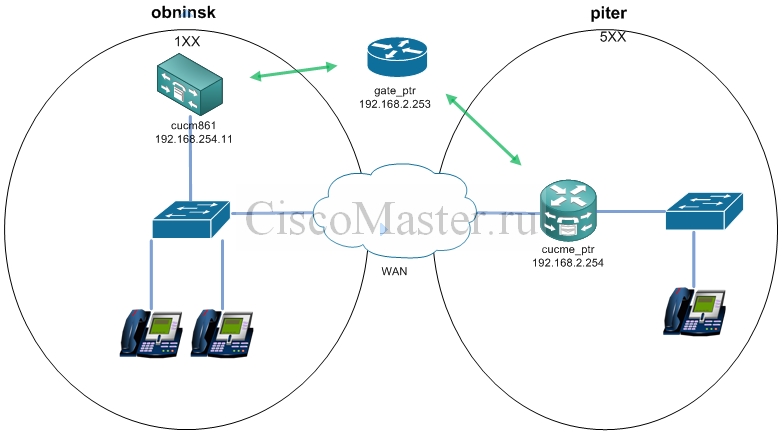

Рассмотрим организацию, приведённую на рисунке.

Два филиала Obninsk и Piter соединены друг с другом через WAN. Понятно, что полоса пропускания канала WAN не безгранична, поэтому между офисами возможно только ограниченное количество одновременных звонков.

Классически в данном случае также организовывается QoS, которая обеспечивает приоритезацию для голосового трафика. Но но даже в случае использования QoS приоритет обеспечивается только для определенного bandwidth, - это означает, что при превышении этого лимита звонки будут "квакать".

Таким образом, нормальную связь возможно обеспечить только для определённого количества звонков, и нам нужен механизм, который мог бы обеспечить контроль за bandwidth, чтобы избежать перегрузки.

Эту функцию обеспечивает CAC или Call Admission Control.

CAC гарантирует хорошее качество звонков путём ограничения одновременных звонков в определённом направлении.

В отличие от QoS CAC не гарантирует определённого качества связи, но позволяет регулировать трафик, занимаемый этими звонками.

Cisco IOS gatekeeper способен обеспечивать функции CAC между следующими устройствами:

- Cisco Unified Communications Manager

- Cisco Unified Communications Manager Express

- H.323 gateways

Конфигурация Gatekeeper носит характер static policy-based.

Также нужно понимать Gatekeeper CAC не имеет ничего общего с технологией Resource Reservation Protocol (RSVP).

Само разграничение в Gtekeeper CAC возможно между зонами Zone.

Каждая зона имеет своё значение Zone Bandwidth. Звонок будет разрешён, если суммарная емкость одновременных звонком не будет превышать эту Zone Bandwidth.

Вычисление Zone Bandwidth

Zone Bandwidth - это параметр, значение которого Gatekeeper использует для принятия решений CAC.

Zone Bandwidth может быть вычислена по следующей формуле:

Zone Bandwidth = (Number of Calls) * (Codec Payload Bandwidth) * 2

Для среды Gatekeeper Codec Payload Bandwidth может иметь значения для следующих кодеков:

Codec Payload Bandwidth G.711 = 64 kbps

Codec Payload Bandwidth G.711 = 8 kbps

Например для три одновренных звонков Gatekeeper будет воспринимать как: 3 * 64 kbps * 2 = 384 kbps

Соответственно для разрешения трёх одновременных звонков через Gatekeeper CAC необходимо чтобы Zone Bandwidth >= 384 kbps

Здесь еще очень важно понимать что разные устройства по разному воспринимают необходимый Bandwidth.

Для CUCM и его внутренней CAC один звонок считается следующим образом:

G.711 = 80 kbps

G.729 = 24 kbps

Для Gatekeeper CAC один звонок считается исходя из нашей формулы так:

G.711 = 128 kbps

G.729 = 16 kbps

Но при взаимодействии друг с другом, т.е. в случае настройки CUCM звонков с использованием Gatekeeper conrolled trunk принимаются "правила игры" от Gatekeeper.

Т.е. например звонок G.711 для внутренней системы CAC CUCM воспринимает как 80 kbps, но на Gatekeeper ARQ message с запросом на 128 kbps.

В предыдущей статье Cisco H.323 Gatekeeper. Настройка и Практика мы уже выполняли базовую настройку Gakeeper.

Но уже и там для каждого звонка считается пропускная способность (по умолчанию безлимит). Это можно посмотреть через команду

show gatekeeper calls:

gate_ptr#show gatekeeper calls Total number of active calls = 1. GATEKEEPER CALL INFO ==================== LocalCallID Age(secs) BW 5-32983 11 16(Kbps) Endpt(s): Alias E.164Addr src EP: cucm861_trunk_1 153 CallSignalAddr Port RASSignalAddr Port 192.168.254.11 55198 192.168.254.11 40923 Endpt(s): Alias E.164Addr dst EP: cucme_ptr 510 CallSignalAddr Port RASSignalAddr Port 172.16.127.11 1720 172.16.127.11 62477

В данном случае между телефонами установилась сессия с кодеком G.729, и мы наблюдаем один звонок на 16(Kbps).

Gatekeeper является центральным устройством в сети и для любого звонка он сначала проверяет available bandwidth.

Управлением и ограничением Bandwidth осуществляется через команду bandwidth.

Bandwidth limitations могут быть настроены на уровнях within a zone, across zones, and at a per-session level.

Для примера рассмотрим следующую конструкцию:

bandwidth interzone default 128 bandwidth total default 5000 bandwidth session default 384 bandwidth session zone denver 256

В данном примере трафик по умолчанию между зонами составит максимум 128 kbps;

максимальный трафик по умолчанию для всех зон 5 Mbps;

максимальный трафик по умолчанию для single session в любой зоне 384 kbps;

максимальный трафик для single session в зоне “Denver” 256 kbps.

В нашем случае мы продолжим примеры из предыдущей статьи Cisco H.323 Gatekeeper. Настройка и Практика:

gatekeeper zone local obninsk ciscomaster.ru 192.168.2.253 zone local piter ciscomaster.ru enable-intrazone zone prefix obninsk 1.. zone prefix piter 5.. gw-type-prefix 1#* default-technology bandwidth interzone zone obninsk 384 bandwidth interzone zone piter 256 no shutdown

Итак, у нас всего две локальные зоны: obninsk и piter.

Первой командой мы установили 384 kbps для трафика между зоной obninsk и любой другой зоной.

Второй командой мы установили 256 kbps для трафика между piter и любой другой зоной.

Проверка

Проверку осуществляем командой:

show gatekeeper zone status

Также дополнительный команды для проверки см. Cisco H.323 Gatekeeper. Настройка и Практика

Добавить комментарий