Главное меню

Вы здесь

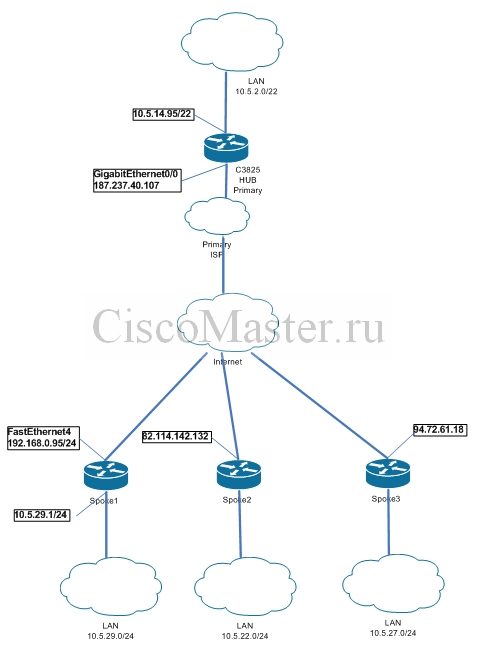

Подключение региональных офисов с серыми адресами по VPN

Иногда приходится сталкиваться с ситуациями, когда региональный офис подключен через провайдера, который раздает только "серые" адреса.

Под серыми адресами понимаются Private Networks, т.е. адреса, которые не маршрутизируются в интернете.

По этой причине построение традиционного VPN в подобных случаях затруднительно.

Автору удалось получить положительные результаты в трех методах.

1) Cisco Easy VPN Remote - Технология, позволяющая маршрутизатору выступать подобно клиенту IPSec Cisco Systems VPN Client. Достаточно надежно работающая вещь, поддерживающая шифрование. Установка соединения происходит по инициативе клиента. При установлении соединения маршруты на филиал и на организацию прописываются статикой, которые потом можно инжектить в EIGRP или OSPF. Можно использовать как резервное подключение. Есть поддержка нескольких HUB-ов. В редких случаях соединение может "заклинивать", лечится через clear.

2) Использование туннеля GRE - несмотря на то, что GRE требует белых адресов с обоих сторон, он способен подняться если у филиала серый адрес, но инициатива идет от филиала. Метод не стабилен.

3) DMVPN - пожалуй наиболее предпочтительный метод, особенно если DMVPN уже развернуто. Поскольку на NHS нет белых адресов в принципе, и инициатива идет от филиалов, соединение устойчиво поднимается как с использованием шифрования, так и без. DMVPN отлично дружит с EIGRP и OSPF, поэтому можно организовывать любые комбинации с выделенными каналами, primary/secondary и т.д.

DMVPN

Приведем настройку для данной схемы нешифрованного туннеля.

HUB

interface Tunnel400 description ### DMVPN TUNNEL for FILIALS secondary HUB ip address 10.5.4.1 255.255.255.0 no ip redirects ip mtu 1440 ip nbar protocol-discovery ip hold-time eigrp 1 35 no ip next-hop-self eigrp 1 ip nhrp authentication baugrus3 ip nhrp map multicast dynamic ip nhrp network-id 400 ip tcp adjust-mss 1300 no ip split-horizon eigrp 1 delay 300000 tunnel source 187.237.40.108 tunnel mode gre multipoint tunnel key 12345

router eigrp 1 network 10.5.12.0 0.0.3.255 network 10.5.4.0 0.0.0.255

SPOKE

interface Tunnel400 description ### DMVPN TUNNEL for FILIALS secondary HUB ip address 10.5.4.29 255.255.255.0 no ip redirects ip mtu 1440 ip nbar protocol-discovery ip hold-time eigrp 1 35 ip nhrp authentication baugrus3 ip nhrp map 10.5.4.1 187.237.40.108 ip nhrp map multicast 187.237.40.108 ip nhrp network-id 400 ip nhrp nhs 10.5.4.1 ip nhrp registration no-unique ip tcp adjust-mss 1300 delay 300000 tunnel source Vlan192 tunnel mode gre multipoint tunnel key 12345

interface FastEthernet3

description ###OUTSIDE YOTA Secondary###

switchport access vlan 192interface Vlan192 description ###OUTSIDE YOTA ### bandwidth 4000 ip address 192.168.1.254 255.255.255.0 ip nat outside ip virtual-reassembly in

router eigrp 1

network 10.5.4.0 0.0.0.255

network 10.5.29.0 0.0.0.255

no auto-summaryПодробнее по DMVPN см. статьи:

DMVPN и EIGRP

DMVPN и резервный ISP

Cisco Easy VPN Remote

Рассмотрим следующий практический пример.

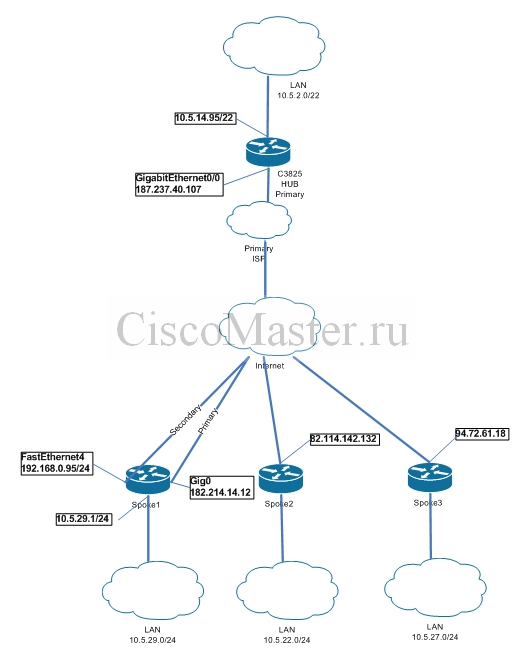

Как видно на рисунке, офис spoke1 в качестве внешнего адреса имеет серый 192.168.0.95.

Существует широко известная технология Cisco Easy VPN, позволяющая поднимать IPSec туннели как между офисами, так и пользовательский Remote Access VPN.

Первый вариант нас в данном случае не интересует, т.к. требует наличия белых адресов с обоих сторон.

А вот второй случай вполне допускает серый адрес со стороны пользователя и, соответственно работу через NAT провайдера.

При этом, как известно, для подключения к VPN HUB пользователь использует приложение VPN client.

Cisco Easy VPN Remote - это фича cisco IOS, позволяющая маршрутизатору подключаться к VPN HUB подобно пользовательскому VPN клиенту.

Настройка Cisco IOS VPN HUB

Настраиваем совершенно аналогично как и для пользовательского VPN:

aaa group server radius rad_acs

server 10.5.14.249

ip radius source-interface GigabitEthernet0/1

aaa authentication login vpn_ls group rad_acs local

aaa authorization network vpn_author_ls local

ip local pool ezvpn_pool 10.5.5.5 10.5.5.254

interface Loopback1

ip address 10.5.5.1 255.255.255.255

!!!--- Create ISAKMP policy for Phase 1 negotiations

crypto isakmp policy 10

encr 3des

hash md5

authentication pre-share

group 2

!!!--- Group definition for the EzVPN server featuter. VPN clients must use this group name/password and are allocated these attributes

crypto isakmp client configuration group ezvpn_user_group

key usernji9ol

dns 10.5.14.7

domain bu.local

pool ezvpn_pool

acl ezvpn_user_acl

save-password

!!!--- IPsec profile for VPN clients

crypto isakmp profile ezvpn_ike_profile

match identity group ezvpn_user_group

client authentication list vpn_ls

isakmp authorization list vpn_author_ls

client configuration address respond

virtual-template 2

crypto ipsec transform-set ezvpn_tr esp-3des esp-sha-hmac

!!!--- Create the Phase 2 policy for actual data encryption

crypto ipsec profile ezvpn_ipsec_pr

set transform-set ezvpn_tr

set reverse-route distance 180

set isakmp-profile ezvpn_ike_profile

!!!--- Virtual Interface for tunnel

interface Virtual-Template2 type tunnel

ip unnumbered GigabitEthernet0/0

tunnel mode ipsec ipv4

tunnel protection ipsec profile ezvpn_ipsec_pr

ip access-list extended ezvpn_user_acl

permit ip 10.5.5.1 0.0.0.0 any

permit ip 10.5.0.0 0.0.255.255 any

Инжектить маршрут лучше используя редистрибуцию статики.

Хотя есть ещё вариант завести интерфейс loopback и инжектить его сеть, но автор сталкивался с проблемами со связью.

Т.е. делать нужно примерно так:

ip prefix-list match_static_nets_redistibute_pl seq 10 permit 10.5.0.0/24 le 32 route-map static_nets_filter_rm permit 10 match ip address prefix-list match_static_nets_redistibute_pl router eigrp 10 redistribute static route-map static_nets_filter_rm

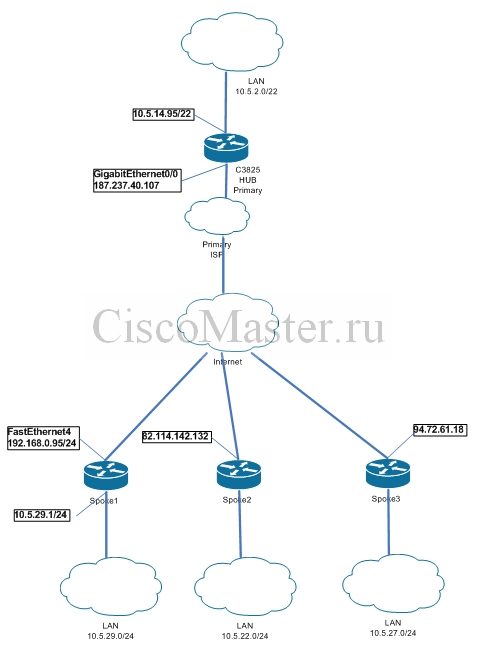

Заведение пользователя ACS

Для получения доступа лучше для каждого филиала завести своего пользователя, это облегчит поиск проблем.

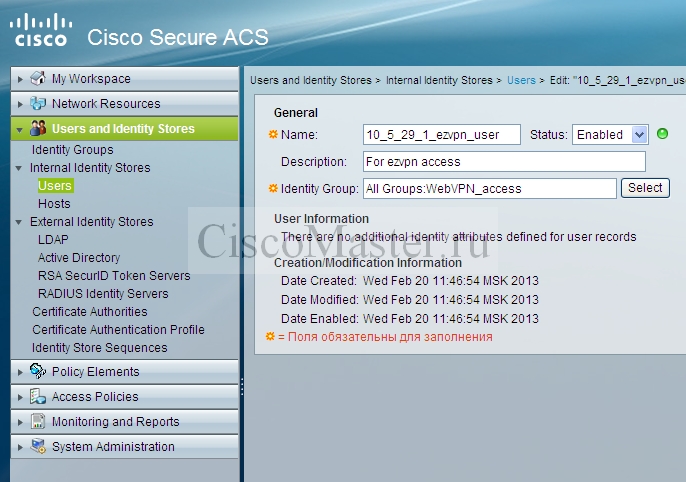

Проверка пользовательским клиентом

Данный конфиг должен работать с "обычным" пользовательским клиентом.

Устанавливаем клиента: Cisco systems VPN Client

И настраиваем его профиль следующим образом:

Клиент должен подключаться и получить доступ к корпоративной сети.

Если все нормально подключилось, значит серверная часть настроена правильно.

Конфигурация клиента

crypto isakmp policy 10

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp invalid-spi-recovery

crypto isakmp keepalive 10 periodic

crypto isakmp xauth timeout 90

crypto ipsec transform-set ezvpn_tr esp-3des esp-sha-hmac

crypto ipsec profile ezvpn_ipsec_pr

set transform-set ezvpn_tr

interface Virtual-Template1 type tunnel

no ip address

ip mtu 1300

tunnel source FastEthernet4

tunnel mode ipsec ipv4

exit

crypto ipsec client ezvpn ezvpn_ipsec_cl

connect auto

group ezvpn_user_group key usernji9ol

mode network-plus

peer 187.237.40.107

username 10_5_29_1_ezvpn_user password xdr5tgb

xauth userid mode local

virtual-interface 1

interface FastEthernet4

description ###OUTSIDE###

crypto ipsec client ezvpn ezvpn_ipsec_cl outside

interface Vlan1

description ###INSIDE###

crypto ipsec client ezvpn ezvpn_ipsec_cl inside

После введения команд

Сразу после введения команд подключение не произойдет (нужно подождать 3-5минут), но признаком что все нормально будет примерно так:

10_5_29_1#show crypto ipsec client ezvpnEasy VPN Remote Phase: 8

Tunnel name : ezvpn_ipsec_cl

Inside interface list: Vlan1

Outside interface: Virtual-Access2 (bound to FastEthernet4)

Current State: READY

Last Event: CONNECT

Save Password: Allowed

Current EzVPN Peer: 187.237.40.107

При успешном подключении на Клинте мы увидим:

10_5_29_1#show crypto ipsec client ezvpnEasy VPN Remote Phase: 8

Tunnel name : ezvpn_ipsec_cl

Inside interface list: Vlan1

Outside interface: Virtual-Access2 (bound to FastEthernet4)

Current State: IPSEC_ACTIVE

Last Event: MTU_CHANGED

Address: 10.5.5.6 (applied on Loopback10000)

Mask: 255.255.255.255

DNS Primary: 10.5.14.7

Default Domain: baug.local

Save Password: Allowed

Split Tunnel List: 1

Address : 10.5.0.0

Mask : 255.255.0.0

Protocol : 0x0

Source Port: 0

Dest Port : 0

Current EzVPN Peer: 187.237.40.107

Клиент построит сессию IPSec со своего серого адреса 192.168.0.95 на внешний адрес 187.237.40.107, поскольку на fa4 дана команда:

crypto ipsec client ezvpn ezvpn_ipsec_cl outside

Мы можем посмотреть эту сессию:

10_5_29_1#show crypto sessionCrypto session current status

Interface: Virtual-Access2

Session status: UP-ACTIVE

Peer: 187.237.40.107 port 4500

IKE SA: local 192.168.0.95/4500 remote 187.237.40.107/4500 Active

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

У клиента автоматически создается интерфейс looback, который получает адрес из пула впн хаба.

У клиента при удачном подключении создается интерфейс Virtual-Access в соответствии с настройками Virtual-Template1

10_5_29_1#show ip int brInterface IP-Address OK? Method Status Protocol

FastEthernet0 unassigned YES unset up up

FastEthernet1 unassigned YES unset up up

FastEthernet2 unassigned YES unset up down

FastEthernet3 unassigned YES unset up down

FastEthernet4 192.168.0.95 YES NVRAM up up

Loopback10000 10.5.5.7 YES manual up up

NVI0 192.168.0.95 YES unset up up

Tunnel0 10.5.10.82 YES NVRAM up up

Tunnel200 10.5.0.29 YES NVRAM up up

Tunnel300 10.5.2.29 YES NVRAM up up

Virtual-Access1 unassigned YES unset down down

Virtual-Access2 10.5.5.7 YES TFTP up up

Virtual-Template1 unassigned YES manual down down

Vlan1 10.5.29.1 YES NVRAM up up

У клиента появится автоматически созданный статический маршрут в соответствии с Split Tunnel List

10_5_29_1#show ip route static 87.0.0.0/32 is subnetted, 1 subnets

S 187.237.40.107 [1/0] via 192.168.0.1

10.0.0.0/8 is variably subnetted, 47 subnets, 6 masks

S 10.5.0.0/16 [1/0] via 0.0.0.0, Virtual-Access2

S* 0.0.0.0/0 [1/0] via 192.168.0.1

При успешном подключении мы увидим на Сервере

Пожалуй это наиболее важные признаки, поскольку из-за отсутствия внешнего адреса мы сможем подключиться к клиенты только в случает успешного поднятия VPN.

Поднимется криптосессия:

Baserv#show crypto sessionInterface: Virtual-Access3

Username: 10_5_29_1_ezvpn_user

Profile: ezvpn_ike_profile

Group: ezvpn_user_group

Assigned address: 10.5.5.7

Session status: UP-ACTIVE

Peer: 92.255.244.237 port 13298

IKEv1 SA: local 187.237.40.107/4500 remote 92.255.244.237/13298 Active

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Здесь отметим имя пользователя - по нему мы поймем что это вообще за филиал.

Assigned address должен пинговаться, но с указанием внутреннего интерфейса как source:

service#ping 10.5.5.7 source 10.5.14.95Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.5.5.7, timeout is 2 seconds:

Packet sent with a source address of 10.5.14.95

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/14/16 ms

На сервере автоматически пропишутся статические маршруты на сети, которые прописаны у клиента на interface Vlan1.

service#show ip route static Gateway of last resort is 187.237.40.105 to network 0.0.0.0

S* 0.0.0.0/0 [250/0] via 187.237.40.105

10.0.0.0/8 is variably subnetted, 55 subnets, 5 masks

S 10.5.5.1/32 [1/0] via 0.0.0.0, Virtual-Access3

S 10.5.29.0/24 [1/0] via 0.0.0.0, Virtual-Access3

Для того чтобы маршруты были доступны и для других филиалов, их нужно редистрибутировать в динамический протокол

Cisco Easy VPN Remote как резервный провайдер

Обычно дешевые "серые" ISP - прекрасные варианты использования в качестве резервного провайдера.

Рассмотрим следующую схему:

Пусть основным провайдером будет "белый" провайдер. Туннели строятся подобно тому как описано в

DMVPN и EIGRP, а также

DMVPN и резервный ISP

Поскольку EZVPN добавляет статические маршруты c AD = 1, то они "перебивают" EIGRP, у которого AD=90.

Поэтому единственное что нам нужно сделать это повлиять на Administrative Distance этих маршрутов, а именно, на хабе в ipsec profile добавить команду set reverse-route distance 180:crypto ipsec profile ezvpn_ipsec_pr

set transform-set ezvpn_tr

set reverse-route distance 180

set isakmp-profile ezvpn_ike_profile

Теперь, когда у нас поднимаются два туннеля, основной туннель будет имень преимущество, поскольку AD EIGRP будет меньше чем на статические маршруты.

В то же время можно будет контролировать состояние резервного канала, если настроить пинг IP SLA на адрес 10.5.5.1.

Данный адрес будет пинговаться только при жизни резервного канала, поскольку 10.5.5.0/24 не подается через EIGRP.

Cisco Easy VPN Remote и несколько VPN HUB

Cisco Easy VPN Remote поддерживает работу с несколькими хабами в порядке приоритета, например:crypto ipsec client ezvpn ezvpn_ipsec_cl

connect auto

group ezvpn_user_group key usernji9ol

mode network-plus

peer 187.237.40.107

peer 17.23.4.234

username 10_5_29_1_ezvpn_user password xdr5tgb

xauth userid mode local

virtual-interface 1

В этой конфигурации после перезагрузки произойдет подключение к 187.237.40.107, а в случае недоступности клиент подключится к следующему 17.23.4.234.

Проверка работы:

show crypto ipsec client ezvpn

show crypto session brief

show crypto session

show crypto ipsec sa

debug crypto ipsec client ezvpn

debug ip auth-proxy ezvpn

Автоматическое восстановление после сбоя

К сожалению у туннеля есть недостатки, которые приводят к его "заклиниванию". Ситуацию можно несколько облегчить, настроив следующую конструкцию на клиенте:ip sla 100

icmp-echo 10.5.5.1 source-interface Vlan1

timeout 1000

threshold 1000

frequency 10

ip sla schedule 100 life forever start-time now

track 100 ip sla 100

delay down 120

event manager applet app-sla-100

event track 100 state down

action 1.0 cli command "enable"

action 1.1 cli command "clear crypto isakmp"

set 2.0 _exit_status 1

Reset туннеля вручную

clear crypto ipsec client ezvpn

clear crypto sa

clear crypto isakmp

Источники:

Cisco Easy VPN Remote

CONFIGURING CISCO IOS EASY VPN REMOTE WITH CLIENT MODE

Комментарии

В описании DMVP нет в номерах

В описании DMVP нет в номерах подсетей ошибки?

10.5.2.0/22 и 10.5.12.0/22

Я вижу на HAB внутренний адрес 10.5.14.95/22 - он в подсети 10.5.12.0/22

И сразу за ним LAN в подсети 10.5.2.0/22

В конфигах так же.

С этими адресами разобрался -

С этими адресами разобрался - очень уж похожи, хотя и в разных подсетях.

А вот адрес 10.5.25.0 в процессе eigrp на spoke все же не очень понятен.

10.5.25.0 это внутренняя

10.5.25.0 это внутренняя подсеть, их может быть несколько для разных целей. В данном случае никакой смысловой нагрузки она не несёт.

Еще один вопрос, т.к. не

Еще один вопрос, т.к. не получается этот момент:

у Вас интерфейс:

interface Vlan192

description ###OUTSIDE###

ip address dhcp

ip nat outside

Получает серый адрес?

Поскольку у меня циска воткнут сначала в zyxel роутер, к которому подключена в свою очередь yota по usb, предполагаю тут могут быть проблеммы:

я не делаю, как Вы, на интерфейсе циски с йотой nat outside - пакеты натятся самим zyxel и йотой.

В настоящий момент работает только половина схемы - т.е. с белыми адресами все работает, при отключении одного из белых интерфейсов пока только на споке не пингуются даже противоположные (виртуальные) адреса тунеля.

Совершенно верно, на vlan 192

Совершенно верно, на vlan 192 по DHCP приходит серый адрес. Натить всё же рекомендую и на циске тоже, т.к. это имеет отношение к безопасности - без ната ваша внутренняя сеть будет доступна тому же zyxel

Вот конфиг хаба:

Вот конфиг хаба:

interface Vlan2

ip address aa.bb.232.11 255.255.255.0

no ip redirects

no ip unreachables

no ip proxy-arp

ip flow monitor TRAFF-MON input

ip flow monitor TRAFF-MON output

ip inspect FIREWALL-BASE out

ip nat outside

ip virtual-reassembly in

ip tcp adjust-mss 1452

no mop enabled

crypto map CRYPTO-MAP

!

interface Tunnel2

ip address 30.0.0.1 255.255.255.0

no ip redirects

ip mtu 1440

ip hold-time eigrp 1 35

no ip next-hop-self eigrp 1

ip nhrp authentication test2

ip nhrp map multicast dynamic

ip nhrp network-id 30000

ip tcp adjust-mss 1300

no ip split-horizon eigrp 1

delay 3000

tunnel source aa.bb.232.11

tunnel mode gre multipoint

tunnel key 1113

!

router eigrp 1

network 10.0.0.0 0.0.0.255

network 20.0.0.0 0.0.0.255

network 30.0.0.0 0.0.0.255

network 192.168.20.0

В общем как-то не работает у

В общем как-то не работает у меня этот канал через йоту, возможно подскажете куда смотреть. Привожу конфиги, файрвол не мешает. Может что на самом роутере с yota нужно сделать, хотя внешний адрес хаба со спока пингуется.

Не пингуются противоположные адреса даже не интерфесов роутеров а тунелей (адреса 30.0.0.1 и 30.0.0.2). На роутерах по 2 провайдера. При проверке отключаю основной канал fa0/1 на споке.

Вот конфиг спока:

interface Tunnel2

ip address 30.0.0.2 255.255.255.0

no ip redirects

ip mtu 1400

ip nbar protocol-discovery

ip hold-time eigrp 1 35

ip flow ingress

ip flow egress

ip nhrp authentication test2

ip nhrp map multicast aa.bb.232.11

ip nhrp map 30.0.0.1 aa.bb.232.11

ip nhrp network-id 30000

ip nhrp nhs 30.0.0.1

ip nhrp registration no-unique

ip tcp adjust-mss 1300

delay 3000

tunnel source Vlan2

tunnel mode gre multipoint

tunnel key 1113

!

!

interface Vlan2

ip address 192.168.1.10 255.255.255.0

ip nat outside

ip virtual-reassembly

!

interface FastEthernet0/0

ip address 192.168.18.10 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

!

ip nat inside source list 123 interface Vlan2 overload

ip nat inside source route-map ISP1 interface FastEthernet0/1 overload

!

access-list 123 permit ip 192.168.18.0 0.0.0.255 any

!

router eigrp 1

network 10.0.0.0 0.0.0.255

network 20.0.0.0 0.0.0.255

network 30.0.0.0 0.0.0.255

network 192.168.18.0

Если не пингуются адреса 30.0

Если не пингуются адреса 30.0.0.1 и 30.0.0.2 - не поднялся NHRP

Пингуется ли внешний адрес хаба от спока?

Для начала уберите настройки ната - может туда что-то угодило

Еще должны соответствовать настройки на интерфейсе туннеля на хабе и споке:

ip nhrp authentication test2

tunnel key 1113

ip nhrp authentication test2

ip nhrp authentication test2

tunnel key 1113

Они совпадают, я для этого и привел конфиги.

Внешний адрес хаба со спока пингуется.

Нат уже потом добавил, что бы исключить влияние промежуточной подсети 192.168.1.0/24 между внешним интерфесом спока и йотой.

Да и 30.0.0.0 туда не попадает. Могу попробовать вечером совсем убрать все настройки ната, но к тунельным интефейсам он никак не относиться, а именно между ними нет связи.

Вот диагностика со спока:

Вот диагностика со спока:

#do sho ip nh nhs

Legend: E=Expecting replies, R=Responding

Tunnel0:10.0.0.1 E

Tunnel1:20.0.0.1 E

Tunnel2:30.0.0.1 E

#do sho ip nh br

Target Via NBMA Mode Intfc Claimed

10.0.0.1/32 10.0.0.1 aa.bb.232.11 static Tu0 < >

20.0.0.1/32 20.0.0.1 aa.bb.72.23 static Tu1 < >

30.0.0.1/32 30.0.0.1 aa.bb.232.11 static Tu2 < >

#do sho ip nh

10.0.0.1/32 via 10.0.0.1

Tunnel0 created 14:10:50, never expire

Type: static, Flags: used

NBMA address: aa.bb.232.11

20.0.0.1/32 via 20.0.0.1

Tunnel1 created 14:10:50, never expire

Type: static, Flags: used

NBMA address: aa.bb.72.23

30.0.0.1/32 via 30.0.0.1

Tunnel2 created 14:06:42, never expire

Type: static, Flags: used

NBMA address: aa.bb.232.11

#do sho ip nh sum

IP NHRP cache 3 entries, 936 bytes

3 static 0 dynamic 0 incomplete

#do sho ip nh tr

Tunnel0: Max-send limit:100Pkts/10Sec, Usage:0%

Sent: Total 31

0 Resolution Request 0 Resolution Reply 31 Registration Request

0 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Rcvd: Total 7

0 Resolution Request 0 Resolution Reply 0 Registration Request

7 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Tunnel1: Max-send limit:100Pkts/10Sec, Usage:0%

Sent: Total 32

0 Resolution Request 0 Resolution Reply 32 Registration Request

0 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Rcvd: Total 7

0 Resolution Request 0 Resolution Reply 0 Registration Request

7 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Tunnel2: Max-send limit:100Pkts/10Sec, Usage:0%

Sent: Total 923

0 Resolution Request 0 Resolution Reply 923 Registration Request

0 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Rcvd: Total 0

0 Resolution Request 0 Resolution Reply 0 Registration Request

0 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

С виду всё сделано нормально.

С виду всё сделано нормально. Возможно провайдер не пускает туннельный трафик. В принципе для теста можно попробовать поднять GRE в чистом виде.

Версии IOS для хаба и спока свежие?

на хабе с2800nm-advsecurity9

на хабе с2800nm-advsecurity9-mz.151-4.m1

на споке с2801-advsecurity9-mz.150-1.m7

Сейчас доступны 152, очень

Сейчас доступны 152, очень рекомендую обновиться

А вот на хабе по другому

А вот на хабе по другому (связь есть только между белыми адресами), похоже именно его трафик не доходит до спока:

#show ip nhrp nhs

пусто

#show ip nhrp brief

Target Via NBMA Mode Intfc Claimed

10.0.0.2/32 10.0.0.2 cc.dd.235.134 dynamic Tu0 < >

20.0.0.2/32 20.0.0.2 cc.dd.235.134 dynamic Tu1 < >

#show ip nhr

10.0.0.2/32 via 10.0.0.2

Tunnel0 created 00:08:38, expire 01:51:21

Type: dynamic, Flags: registered

NBMA address: cc.dd.235.134

20.0.0.2/32 via 20.0.0.2

Tunnel1 created 00:08:37, expire 01:51:49

Type: dynamic, Flags: registered

NBMA address: cc.dd.235.134

#show ip nhr sum

IP NHRP cache 2 entries, 656 bytes

0 static 2 dynamic 0 incomplete

#show ip nhr tr

Tunnel0: Max-send limit:100Pkts/10Sec, Usage:0%

Sent: Total 21

6 Resolution Request 0 Resolution Reply 0 Registration Request

15 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Rcvd: Total 21

6 Resolution Request 0 Resolution Reply 15 Registration Request

0 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Tunnel1: Max-send limit:100Pkts/10Sec, Usage:0%

Sent: Total 10

0 Resolution Request 0 Resolution Reply 0 Registration Request

10 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Rcvd: Total 10

0 Resolution Request 0 Resolution Reply 10 Registration Request

0 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Tunnel2: Max-send limit:100Pkts/10Sec, Usage:0%

Sent: Total 0

0 Resolution Request 0 Resolution Reply 0 Registration Request

0 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Rcvd: Total 0

0 Resolution Request 0 Resolution Reply 0 Registration Request

0 Registration Reply 0 Purge Request 0 Purge Reply

0 Error Indication 0 Traffic Indication

Удалось ли в конечном итоге

Удалось ли в конечном итоге решить вопрос со связкой YOTA-Zyxel-Cisco в качестве резервного канала? А то вопрос остался, времени много прошло... найдено ли решение?

Это рабочая связка,

Это рабочая связка для DMVPN. Единственное, у Yota нужно заказать услугу с "Белым" IP адресом: хотя реально он будет висеть на модеме, а на циске будет серый.

А что мешает использовать

А что мешает использовать IPSec NAT-Traversal для проброса туннеля за NAT? С DMVPN прекрасно работает.

Добавить комментарий