Главное меню

Вы здесь

Безопасность. Начало 13. Безопасность и Control Plane

Control Plane - это протоколы и трафик служебного характера. Такой трафик входит и выходит непосредственно с самим сетевым устройством, и необходим для работы самой сети. Как уже было сказано, пример такого трафика является служебный трафик Routing Protocol.

Все пакеты Control Plane Traffic обрабатываются процессором CPU сетевого устройства, и для избежания его перегрузки такой трафик можно минимизировать.

Типы Control Plane Traffic

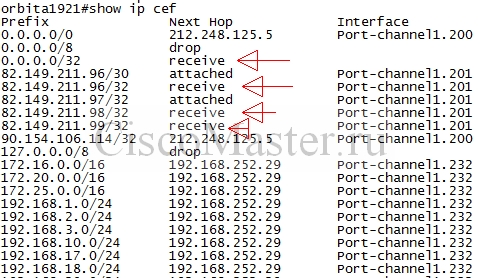

- Receive adjacency traffic - This traffic contains an entry in the Cisco Express

Forwarding (CEF) table whereby the next router hop is the device itself, which is indicated

by the term receive in the show ip cef command-line interface (CLI) output. This

indication is the case for any IP address that requires direct handling by the Cisco IOS

device CPU, which includes interface IP addresses, multicast address space, and broadcast

address space.

- Data plane traffic requiring special processing by the CPU - это трафик, проходящий мимо, но всё же требующий обработки локальным CPU нашего роутера:

- Access control list (ACL) logging - включение логирования на ACE будет поджирать CPU

- Unicast Reverse Path Forwarding (Unicast RPF)

- IP options - любой пакет с включёнными options требует обработки CPU

- Fragmentation - неправильная настройка MTU на интерфейсах может привести к частой необходимости фрагментации пакетов и как следствие загрузки CPU

- Time-To-Live (TTL) expiry

- ICMP unreachables

- Traffi c requiring an ARP request - если поставить слабый роутер между крупными IP подсетями, его CPU сожрет внутренний трафик, требующий сотни ARP разрешений.

- Non-IP traffic - любой не IP трафик обрабатывается CPU.

Control Plane Policing (CoPP)

Control plane policing (CoPP) - позволяет регулировать трафик, который достигает Control plane.

access-list 101 permit icmp any 10.1.1.0 0.0.0.255 echo access-list 101 permit icmp any 10.1.1.0 0.0.0.255 echo-reply access-list 101 permit icmp any 10.1.1.0 0.0.0.255 time-exceeded access-list 101 permit icmp any 10.1.1.0 0.0.0.255 ttl-exceeded access-list 123 deny tcp 192.168.1.0 0.0.0.255 any eq telnet access-list 123 deny udp 192.168.1.0 0.0.0.255 any eq domain access-list 123 permit tcp any any eq telnet access-list 123 permit udp any any eq domain access-list 123 deny ip any any !! ! class-map match-all ICMP match access-group 101 class-map match-all UNDESIRABLE-TRAFFIC match access-group 123 ! policy-map COPP-INPUT-POLICY class UNDESIRABLE-TRAFFIC drop class ICMP police 50000 5000 5000 conform-action transmit exceed-action drop ! control-plane service-policy input COPP-INPUT-POLICY

Проверка:

show policy-map control-plane

Control Plane Protection (CPPr)

Control Plane Protection (CPPr) - похожа на CoPP, но имеет больше возможностей.

CPPr разделяет aggregate control plane на отдельные категории или subinterfaces:

■ Host subinterface

■ Transit subinterface

■ CEF-Exception subinterface

Securing Routing Protocols

Здесб принцип заключается в использовании MD5 hash для аутентификации протоколов. В результате routing updates будут передаваться с шифрованными паролями, не давая злоумышленнику инжектить свои маршруты.

- OSPF

Шифрование включается для всей area.interface GigabitEthernet0/1 ip address 192.168.10.1 255.255.255.0 ip ospf authentication message-digest ip ospf message-digest-key 1 md5 CCNA ! router ospf 65000 router-id 192.168.10.1 area 0 authentication message-digest network 10.1.1.0 0.0.0.255 area 10 network 192.168.10.0 0.0.0.255 area 0

- EIGRP

key chain CCNA key 1 key-string CCNA-SECURITY ! ! interface Loopback0 ip address 192.168.100.1 255.255.255.0 ! interface GigabitEthernet0/1 ip address 192.168.10.1 255.255.255.0 ip authentication mode eigrp 65000 md5 ip authentication key-chain eigrp 65000 CCNA ! router eigrp 65000 network 192.168.10.0 network 192.168.100.0

- RIP

key chain CCNA key 1 key-string CCNA-SECURITY ! ! interface Loopback0 ip address 192.168.100.1 255.255.255.0 ! ! interface GigabitEthernet0/1 ip address 192.168.10.1 255.255.255.0 ip rip authentication mode md5 ip rip authentication key-chain CCNA ! router rip version 2 network 192.168.10.0 network 192.168.100.0

- BGP

interface Loopback1 ip address 192.168.15.1 255.255.255.0 ! interface GigabitEthernet0/1 ip address 192.168.10.1 255.255.255.0 ! router bgp 65000 bgp log-neighbor-changes network 192.168.15.0 neighbor 192.168.10.2 remote-as 65100 neighbor 192.168.10.2 password CCNA-SECURITY

Добавить комментарий