Главное меню

Вы здесь

Checkpoint и VPN с локальными пользователями

В наше время огромное количество данных проходит через общую, и агрессивную среду под названием Интернет.

В общем случае для безопасной передачи данных, мы должны защитить эти данные от:

- прочтения (Confidential)

- искажения (Integrity)

- Аутентификация (Authenticity)

Такая модель защиты также известна как CIA Model

Для обеспечения работы модели CIA, мы можем использовать несколько методов.

Самый простой- это использование т.н. Private lease line, которая строится на своем оборудовании. Понятно что данное решение будет очень дорого.

Второй способ - это использование решения VPN

Технология VPN позволяет передавать данные через интернет, при этом обеспечивает защиту данных.

VPN создаёт Private lease line поверх Интернет.

Сеть, объединенная VPN поверх Internet называется Intranet.

При этом защита данных производится следующим образом:

- Защита от прочтения (Confidential) обеспечивается через шифрование (AES, 3DES и тд)

- Защита от искажения (Integrity) обеспечивается через использоване контрольных сумм (Hash), например md5, sha1 и тд

- Аутентификация (Authenticity) проводится через логин/пароль либо сертификаты.

Типы VPN

Существует множество протоколов, позволяющих строить VPN:

- PPTP

- L2TP

- GRE

- SSH

- SSL

- IPsec

В данном материалы мы сосредоточимся на SSL VPN и IPSec VPN, поскольку эти два решения имеют наибольшее распространение.

В настоящее время Checkpoint поддерживает оба этих протокола.

SSL VPN в терминах Checkpoint называется Mobile Access Blade (MAB).

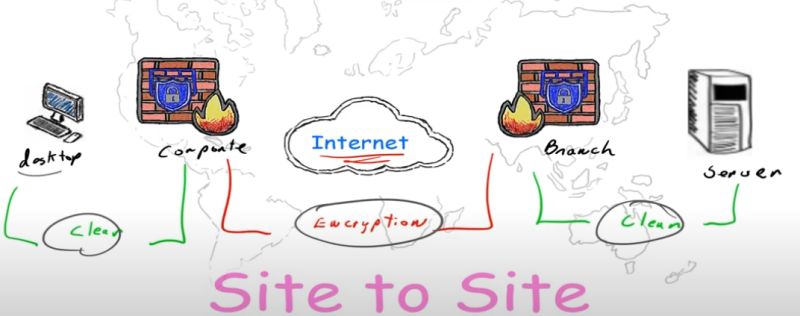

Site-to-Site VPN

При данном VPN трафик шифруется с помощью Gateways.

Remote Access VPN

Также называется Client-to-Site VPN

При данном VPN трафик шифруется от клиента до Gateway.

Checkpoint VPNs

В терминологии Checkpoint, он поддерживает следующие VPN Blades:

- IPSec Blade

Поддерживает Site-to-Site VPN и Client-to-Site VPN

Использует IPSec и SSL protocols - Mobile Access Blade (MAB) - SSL VPN

Поддерживает только Client-to-Site VPN

Использует только SSL protocols

Различия IPSec и SSL

С точки зрения шифрования, IPSec и SSL защищены одинаково

IPSec работает на 3 уровне OSI (trasport) и позволяет инкапуслировать TCP и UDP.

IPSec должен использовать клиентское приложение - Client

IPSec считается seamless (бесшовный) поскольку способен автоматически подключаться, как только обнаружит, что юзер за пределами организации.

Также IPSec позволяет использовать все приложения, как будто юзер находится в офисе.

SSL - не использует клиента - Clientless. Для работы SSL нам нужен только интернет браузер.

SSL работает на 6 уровне OSI (Presentation), и позволяет инкапсулировать только TCP. Ограниченное количество приложений может быть туннелировано через SSL.

SSL VPN считается seamfull, поскольку каждый раз нужно открывать браузер, вводить пароль, на SSL web portal выбрать доступ к ресурсам.

Источник:

https://www.youtube.com/watch?v=rvsdSdfGPDg

https://www.youtube.com/watch?v=TTIEHSeUeYI

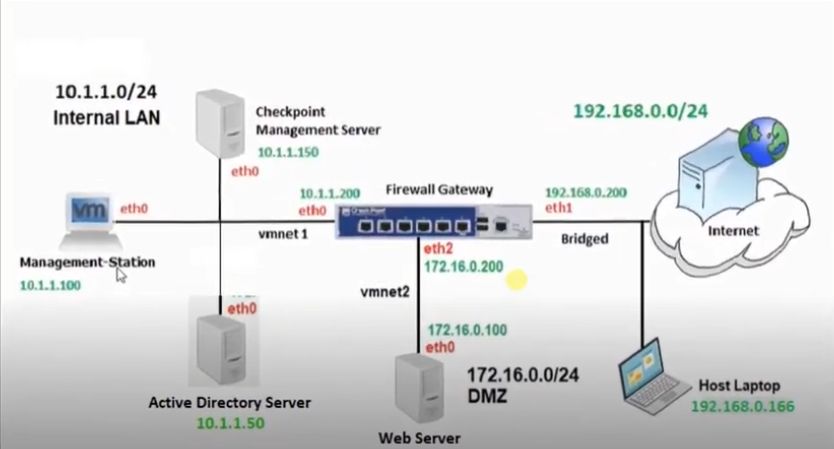

Настройка Remote Access VPN

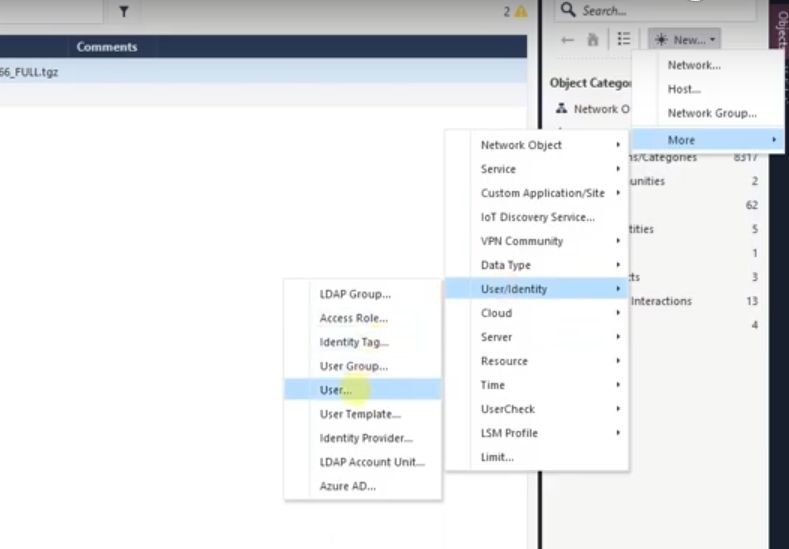

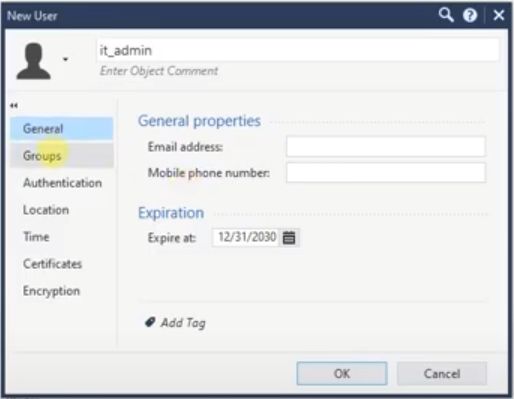

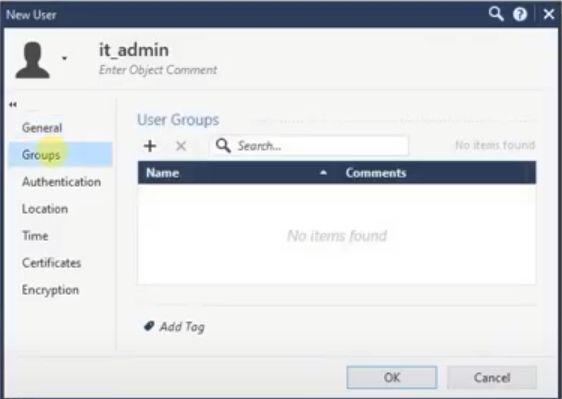

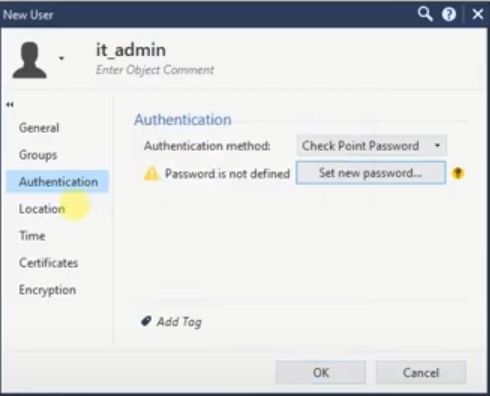

Создаём локальных пользователей для VPN:

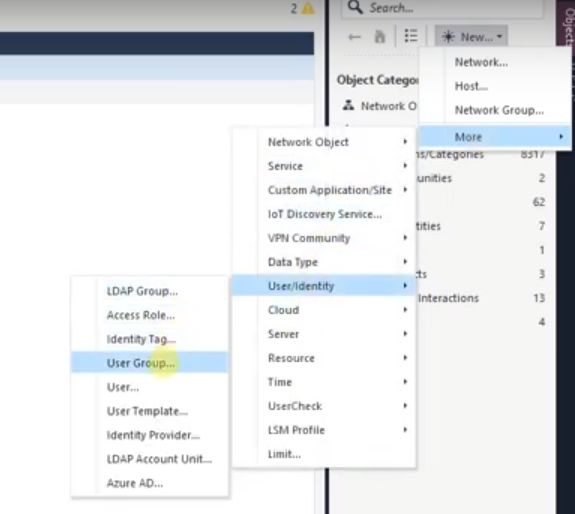

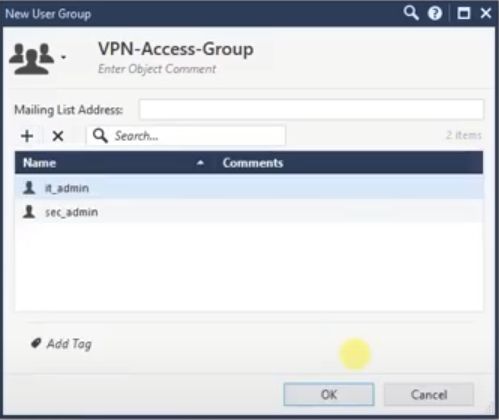

Создаём локальную User Group:

Добавляем в неё созданных пользователей:

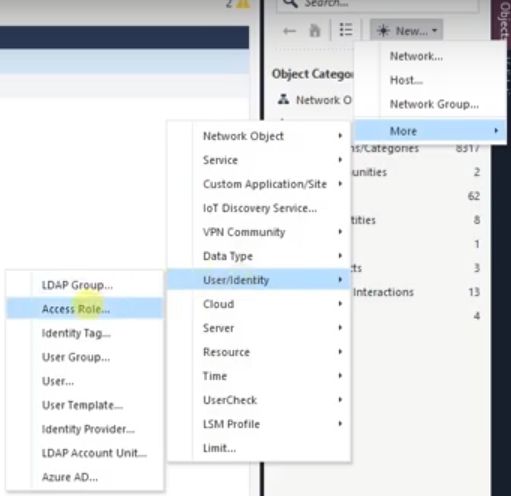

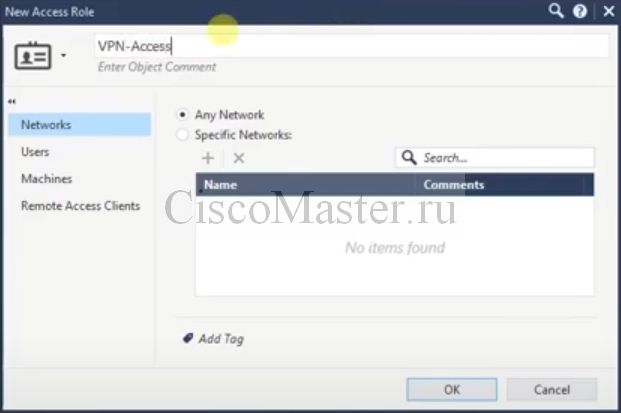

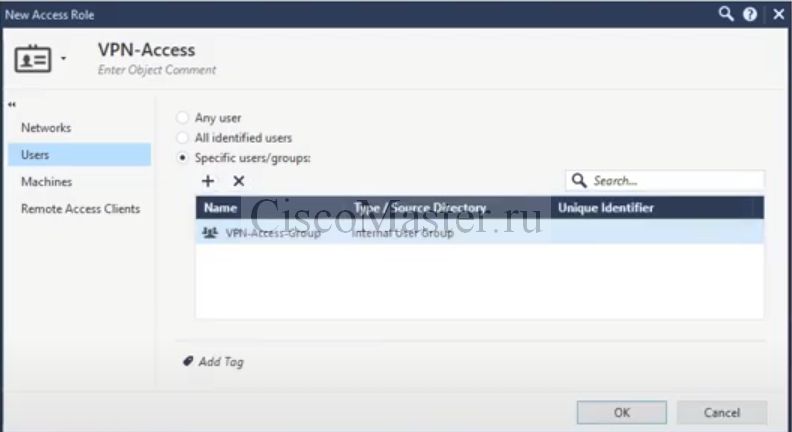

Создаём access role:

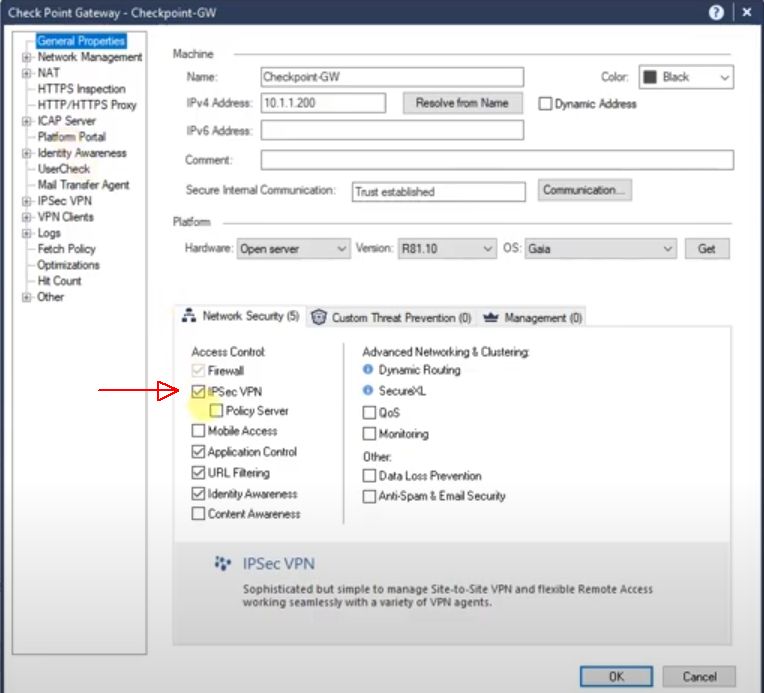

Открываем Software Blade на уровне Checkpoint Gateway:

Включаем IPSec VPN Blade

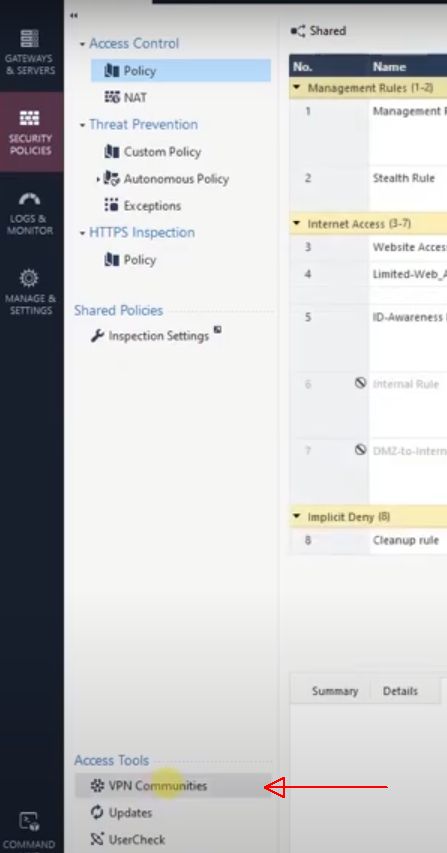

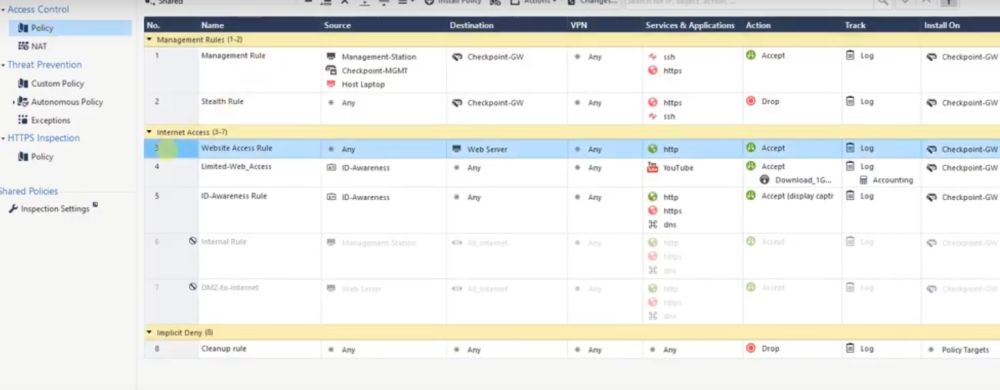

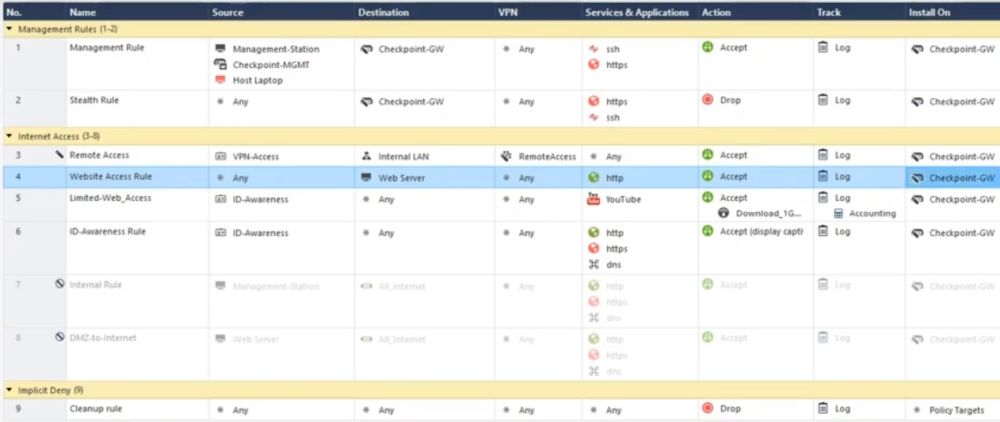

Идем в Security Policies - VPN Communities:

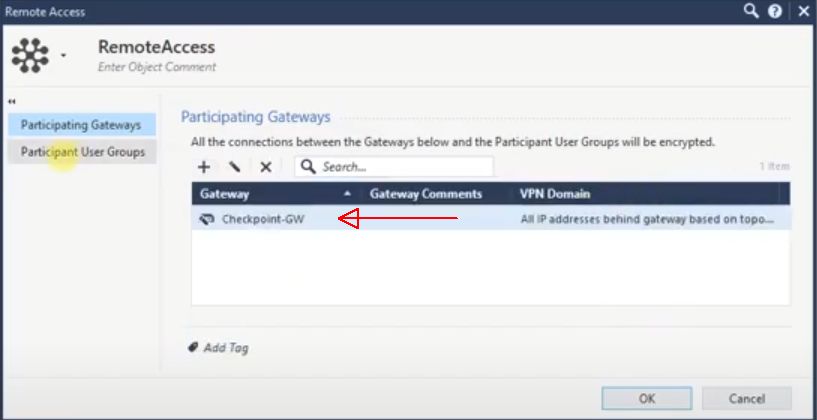

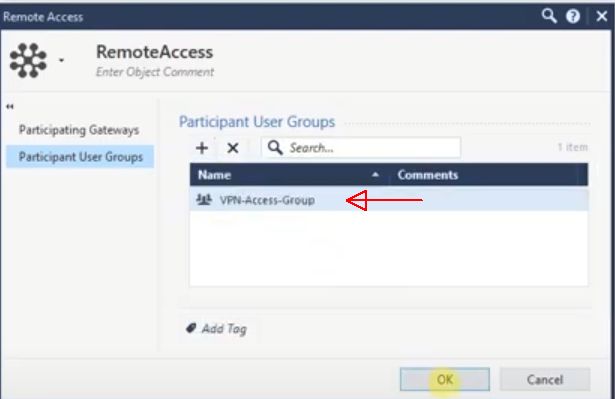

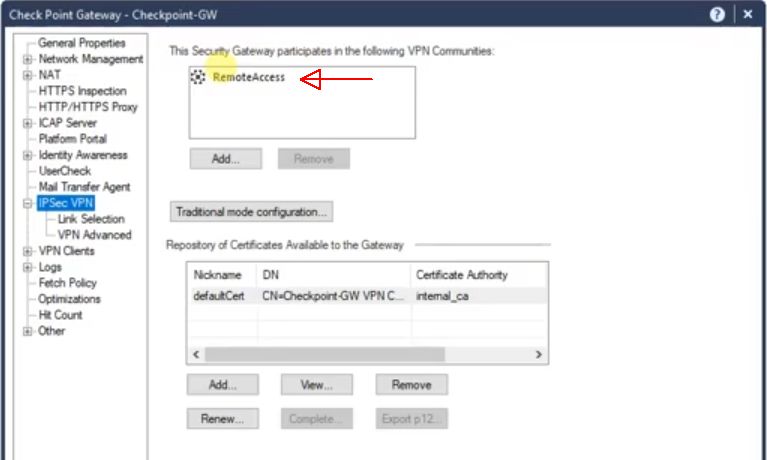

Редактируем Preconfigured Community: RemoteAccess

Далее возвращаемся в свойства Gateway:

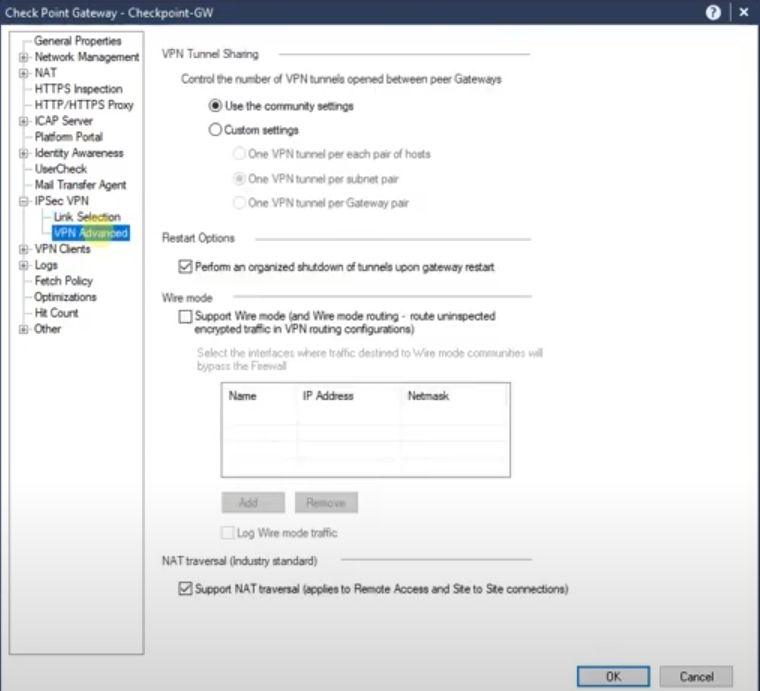

Остальные настройки оставляем без изменений:

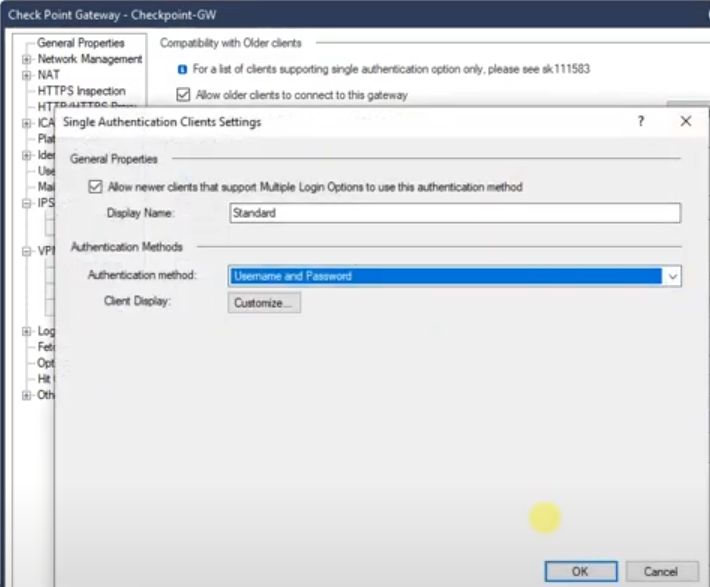

В свойствах Authentication выбираем:

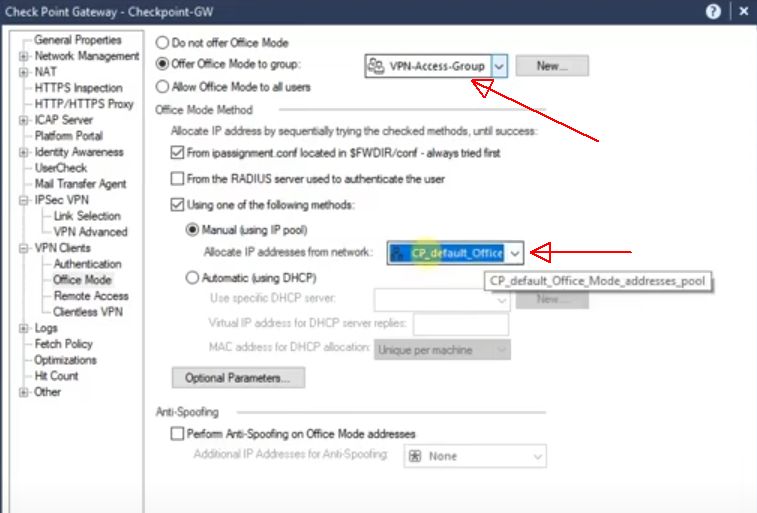

В свойствах Office mode задаём address pool для клиентов VPN:

Где пул задан:

Создаём VPN Rule поверх выделенного:

Жмем Install Policy, Publish and install.

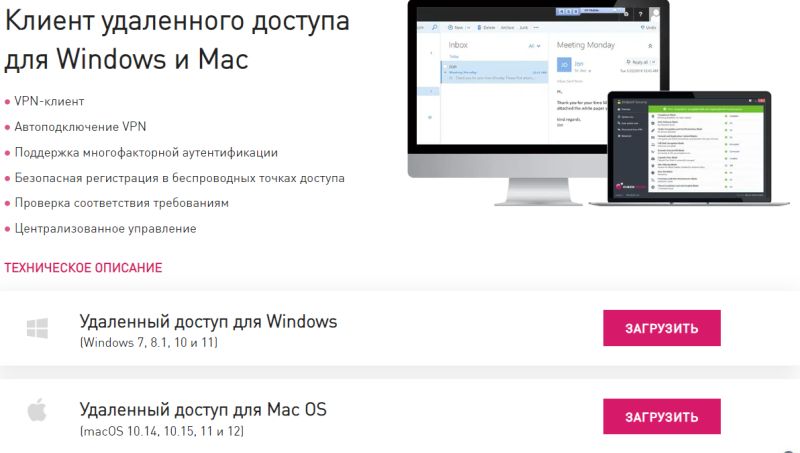

Загрузка VPN Client

https://www.checkpoint.com/ru/quantum/remote-access-vpn/

Выбираем скачать VPN

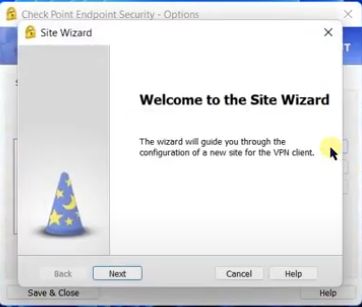

Скачаем что-то вроде:

E86.50_CheckPointVPN.msi

Добавить комментарий