Главное меню

Вы здесь

Cisco ASA 8.4.2 с нуля. Часть 2. Начало

В данной части мы рассмотрим работу в ROMMON.

Работа С ROMMON это скорее работа, связанная с аварийной ситуацией.

Типичные аварийные случаи - это испорченный или по ошибке удалённый образ OS, или когда попросту забыли пароль.

Если мы хотим смоделировать данную ситуацию - удалим файл OS, а также обнулим конфигурацию:

config factory-default

Подключаемся консолью к ASA.

Заходим в режим ROMMON - во время таймера нажмём Esc.

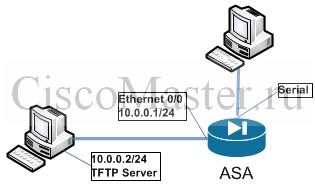

! rommon: interface ethernet0/0 address 10.0.0.1 server 10.0.0.2 file asa842-k8.bin tftpdnld

В данном случае ASA загрузит OS напрямую из tftp, и у нас появится управление над устройством уже в "обычном" режиме.

После загрузки в таком режиме пароль enable будет пустым (нажать enter)

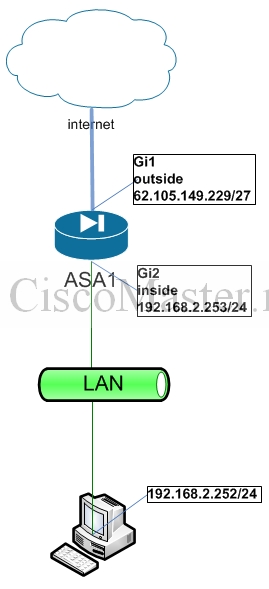

Дальнейшие настройки мы будем производить в соответствии со схемой:

Итак, в соответствии со схемой мы настроим внутренний интерфейс:

interface gigabitethernet 2 security-level 100 nameif inside ip address 192.168.2.253 255.255.255.0 no shutdown

Здесь на интефейсе мы выставиили следующие параметры:

security-level 100 - Поскольку данный интерфейс является внутренним, мы выставили у него самый высокий security-level, т.е. мы ему доверяем больше всех.

nameif inside - Определили имя для интерфейса. Это важный параметр, поскольку в дальнейших настройках это имя будет часто использоваться.

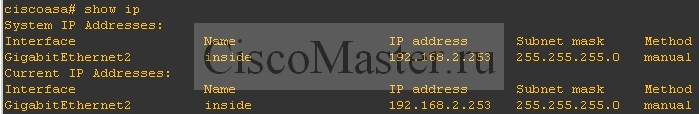

Проверка IP адресации:

Настройку IP адресации на интерфейсах можно проверить:

show ip

show running-config ip

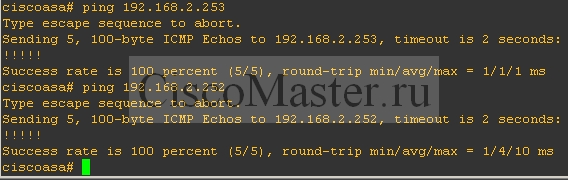

Или же выполнить ping:

Кстати немного о консоли:

При пустом конфиге пароль enable пустой - просто нажмите enter.

Как известно на роутере команды show могут вводиться только в privileged mode. Если же мы находимся в configuration mode то следует дать команду do show.

В случае с ASA команда show будет срабатывать в любом режиме.

Прервать выполнение команды (например show running-config) можно через кнопку "q".

Образ OS

Далее скопируем образ OS на flash.

Вообще, конечно, следует следить за тем, чтобы стояла свежая прошивка.

Особенно стоит её обновить, если в ней были обнаружены какие-то проблемы, что можно проверить здесь:

https://sec.cloudapps.cisco.com/security/center/softwarechecker.x

Как вы помните, последнюю загрузку мы выполнили из режима ROMMON и если сейчас произвести ребут, система опять не сможет самостоятельно загрузиться.

copy tftp flash

Далее зададим образ для загрузки ASA:

boot system flash:/asa914-5-k8.bin

Без этой команды будет загружаться первый попавшийся образ операционной системы.

Проверка образа для загрузки:

show bootvar

Далее сохраняем конфиг:

write

Ребутаемся

reload

ASDM Image

Итак, мы убедились что внутренний интерфейс настроен правильно, а также проходит ping.

Таким образом теперь мы имеем полностью настроенное подключение к внутренней сети и теперь мы можем настроить возможность управления Manage нашей ASA.

Управление ASA может быть выполнено несколькими способами:

- SSH - управление через командную строку через протокол SSH.

- ASDM - Графический интерфейс.

Существуют различные версии прошивок и ASDM; их совместимость можно посмотреть здесь:

http://www.cisco.com/c/en/us/td/docs/security/asa/compatibility/asamatrx...

В нашем конкретном случае работы с GNS3 мы используем совместимые и друг с другом, и с GNS3:

ASA Version 8.4(2)

ASDM Version 6.4(3)

Для работы ASDM мы также скопируем его файл на flash:

copy tftp flash

Далее зададим этот файл как рабочий образ для ASDM:

asdm image flash:/asdm-643.bin

Проверка рабочего образа ASDM:

show asdm image

Подводя итог, для нормальной работы ASA, на flash должно быть два файла:

- OS - например asa914-5-k8.bin, файл операционной системы. Необходим для загрузки системы

- ASDM - например asdm-643.bin, файл, необходимый для работы админки ASDM.

Дальнейшие настройки

Введём имя хоста:

hostname asa1

Настраиваем enable password

enable password mysecretpassword

Создаём пользователя-админа и включаем аутентификацию через локальную БД для методов SSH и HTTP.

username asaadmin password adminpassword privilege 15 aaa authentication ssh console LOCAL aaa authentication http console LOCAL

Здесь мы кстати не включили aaa для telnet. В этом случае первичный пароль для телнета будет определяться командой:

passwd adminpassword

Генерируем RSA key, необходимый для работы SSH:

crypto key generate rsa modulus 1024

Для работы ASDM включим поддержку https:

http server enable http 192.168.2.0 255.255.255.0 inside ssh 192.168.2.0 255.255.255.0 inside

Здесь первая команда включает сервер, а вторая определяет кого пускать.

Как известно, для работы HTTPS необходим сертификат. В данном случае ASA будет использовать Self Sighned Tempopary Certificate. Это означает, что при каждом ребуте сертификат будет генериться заново.

Вообще для ASA мы можем настроить 3 типа сертификатов:

- Self Sighned Tempopary Certificate - собственный сертификат, который генерится при каждой загрузке ASA

- Self Sighned Permanent Certificate - собственный сертификат, который генерится один раз

- Real Certificate from PKI - сертификат сгенерённый сторонней Certificate Authority

К этому мы ещё вернёмся позже.

Для удобства увеличим таймаут для SSH:

ssh timeout 60

Проверка настроек HTTP, SSH, TELNET

show running-config aaa show running-config http show running-config ssh show running-config telnet

Первый запуск ASDM

Для запуска ASDM мы наберём в браузере https://192.168.2.253

Далее у нас будет мы можем либо установить ASDM на локальный комп, либо запустить ASDM сразу.

Добавить комментарий