Главное меню

Вы здесь

Cisco ASA 8.4.2 с нуля. Часть 9. Layer 5-7 Advanced Inspection

В предыдущем разделе по MPF мы уже упоминали об Traffic inspection, - динамическое сопровождение и разрешение дополнительных портов, приоритезация и т.д. - это есть Layer 3-4 Traffic inspection.

ASA способна производить и более глубокий анализ некоторых протоколов, при котором мы сможем анализировать внутрипротокольный трафик, а именно Layer 5-7 Inspection. Подобный глубокий анализ позволяет отслеживать недопустимые команды или действия по отношению к опубликованному серверу.

С точки зрения настроек Layer 5-7 Inspection есть расширение для Layer 3-4 Traffic inspection.

Здесь мы будем дополнительно использовать инструменты:

class-map type inpect

policy-map type inspect

Рассмотрим инспектирование по умолчанию:

class-map inspection_default match default-inspection-traffic ! policy-map type inspect dns preset_dns_map parameters message-length maximum client auto message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp inspect ip-options inspect icmp ! service-policy global_policy global

Инспектирование Layer 5-7 Inspection будет выглядеть так:

Добавление:

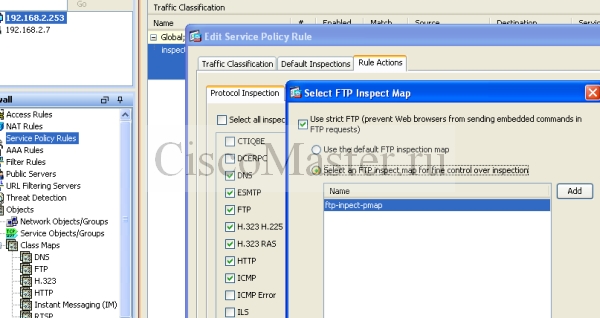

ASDM > Configuration > Firewall > Service Policy Rules

class-map type inspect ftp match-all ftp-inpect-cmap match request-command DELE policy-map type inspect ftp ftp-inpect-pmap parameters mask-banner mask-syst-reply class ftp-inpect-cmap reset log policy-map global_policy class inspection_default no inspect ftp inspect ftp strict ftp-inpect-pmap

В итоге получится следующий конфиг:

class-map inspection_default match default-inspection-traffic class-map type inspect ftp match-all ftp-inpect-cmap match request-command dele ! policy-map type inspect dns preset_dns_map parameters message-length maximum client auto message-length maximum 512 policy-map type inspect ftp ftp-inpect-pmap parameters mask-banner mask-syst-reply class ftp-inpect-cmap reset log policy-map global_policy class inspection_default inspect dns preset_dns_map inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp inspect ip-options inspect icmp inspect ftp strict ftp-inpect-pmap ! service-policy global_policy global

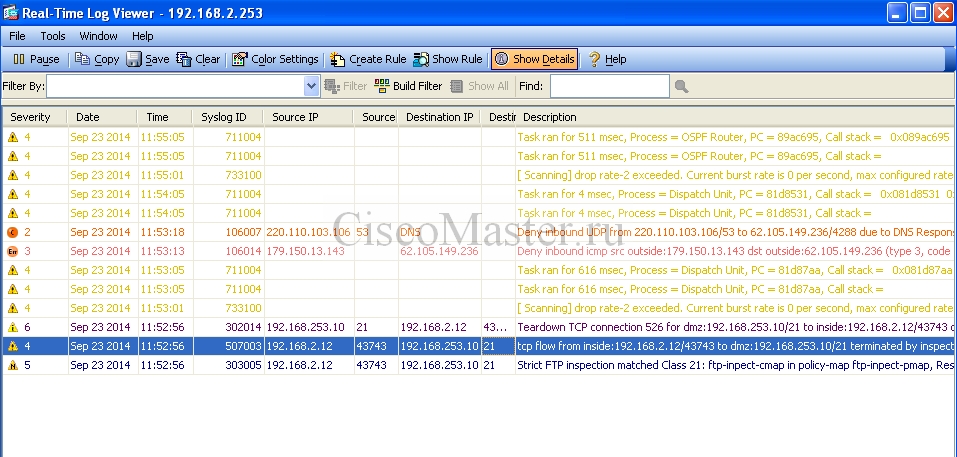

В данном примере Layer 5-7 Inspection инспектирует FTP, и при попытке удалить файл сессия FTP будет дропиться.

Это мы также будем видеть в логах:

HTTP Layer 5-7 Advanced Inspection

По умолчанию HTTP на ASA не инспектируется.

Включение инспектирования HTTP очень похоже на предыдущий пример.

Пример простой HTTP Layer 5-7 Advanced Inspection:

policy-map type inspect dns preset_dns_map parameters message-length maximum client auto message-length maximum 512 policy-map type inspect http http-inspect-pmap parameters protocol-violation action drop-connection policy-map global_policy class inspection_default inspect dns preset_dns_map inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp inspect ip-options inspect icmp inspect http http-inspect-pmap ! service-policy global_policy global

Добавить комментарий