Главное меню

Вы здесь

Cisco ASA with FirePOWER 11 SSL Decryption

SSL Decryption позволяет расшифровать трафик от пользователей на сайты https, чтобы затем выполнить проверку на настроенные политики.

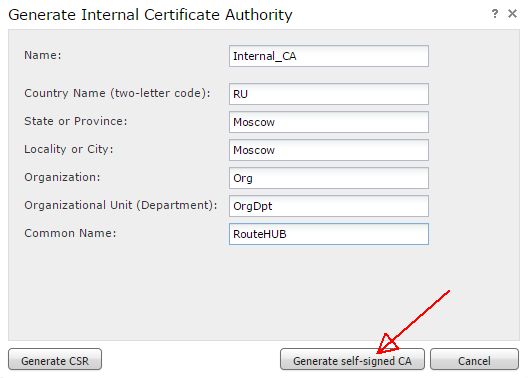

Создадим Internal CA:

Configuration > ASA FirePOWER Configuration > Object Management > PKI > Internal CAs -> Generate CA

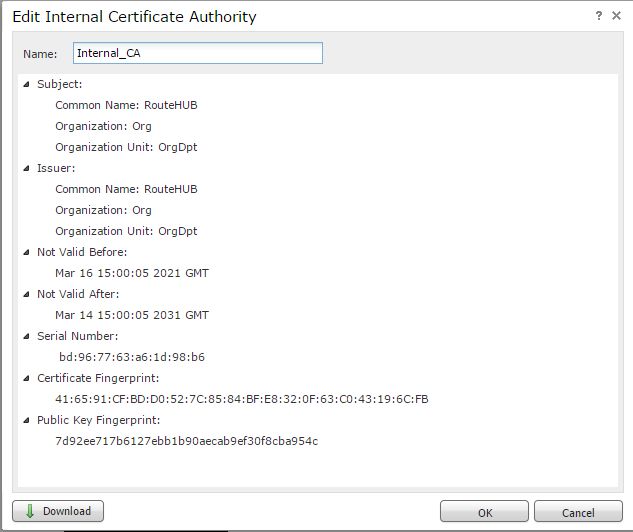

Загрузим сертификат созданного CA:

Мы загрузим файл типа PKCS12. Данный тип файл содержит в себе сертификат + Private key

de620fda-8666-11eb-9046-96de488b71b8.p12

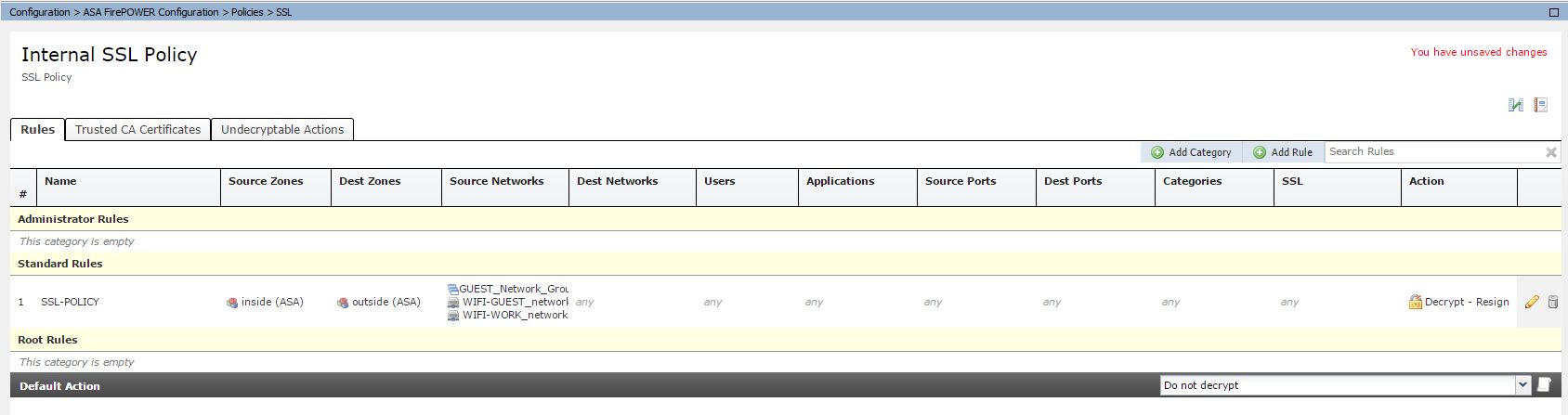

Идём на страницу SSL policy:

Configuration > ASA FirePOWER Configuration > Policies > SSL

Создадим SSL Policy Rule, которое будет определять, какой типа трафика будет подвергаться SSL Decryption.

Поскольку SSL Decryption "тяжелая" операция, рекомендуется создавать достаточно узкие правила.

Но наше правило учебное.

Также поменяем имя SSL Policy.

Сохраняем:

Store ASA FirePOWER Changes

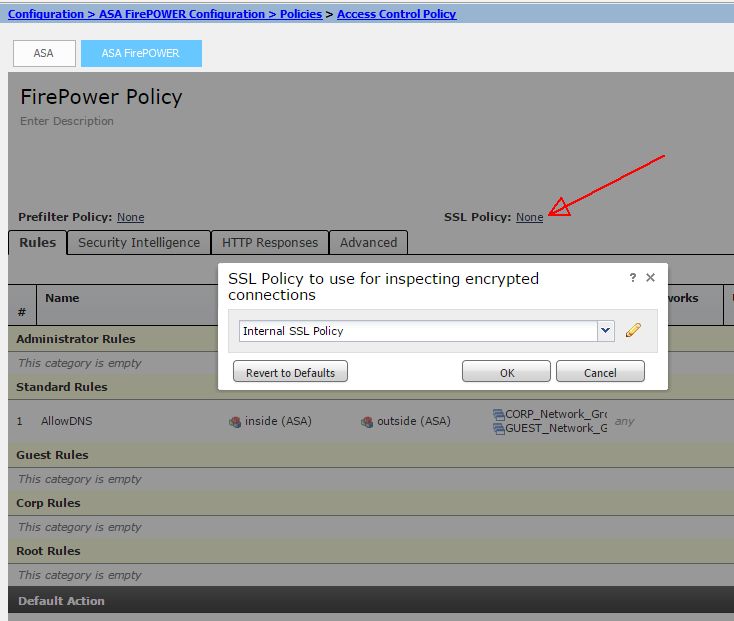

Далее мы должны привязать SSL policy к Access Control Policy:

Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy

Сохраняем:

- Store ASA FirePOWER Changes

- Deploy FirePOWER Changes

Далее нам понадобится файл с сертификатом.

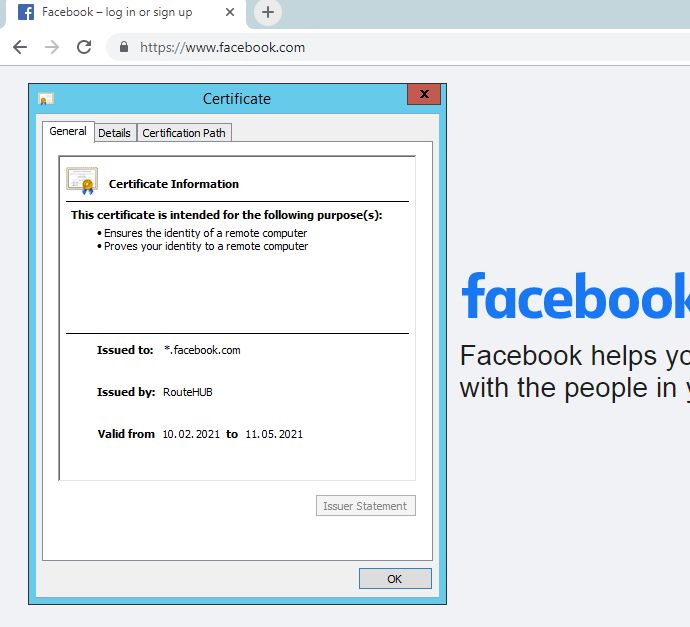

Сертификат необходимо установить клиентским компам, чтобы они не ругались на сертификат.

Вытаскиваем Private Key:

C:\temp>G:\PROGRA~2\GnuWin32\bin\openssl.exe pkcs12 -nocerts -in CA.p12 -out CAkey.pem

Вытаскиваем сам сертификат:

C:\temp>G:\PROGRA~2\GnuWin32\bin\openssl.exe pkcs12 -clcerts -in CA.p12 -out CAcert.pem

В итоге мы получим два файла:

CAcert.pem

CAkey.pem

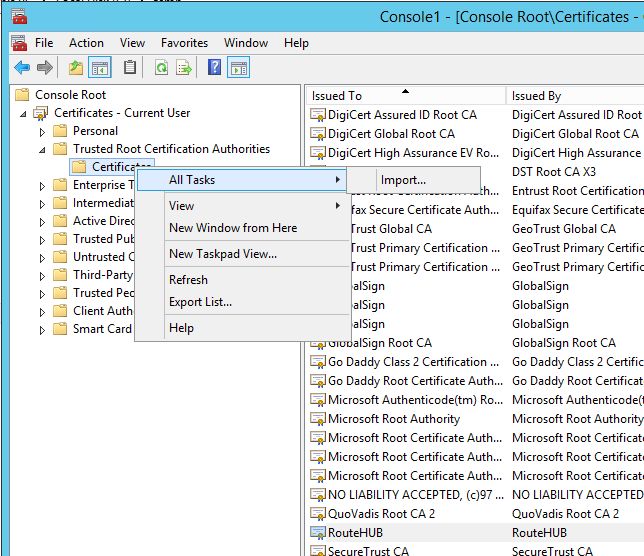

Переносим файл CAkey.pem на виндовую машину, и в mmc Certificates делаем Import в Trusted Root Certification Authorities:

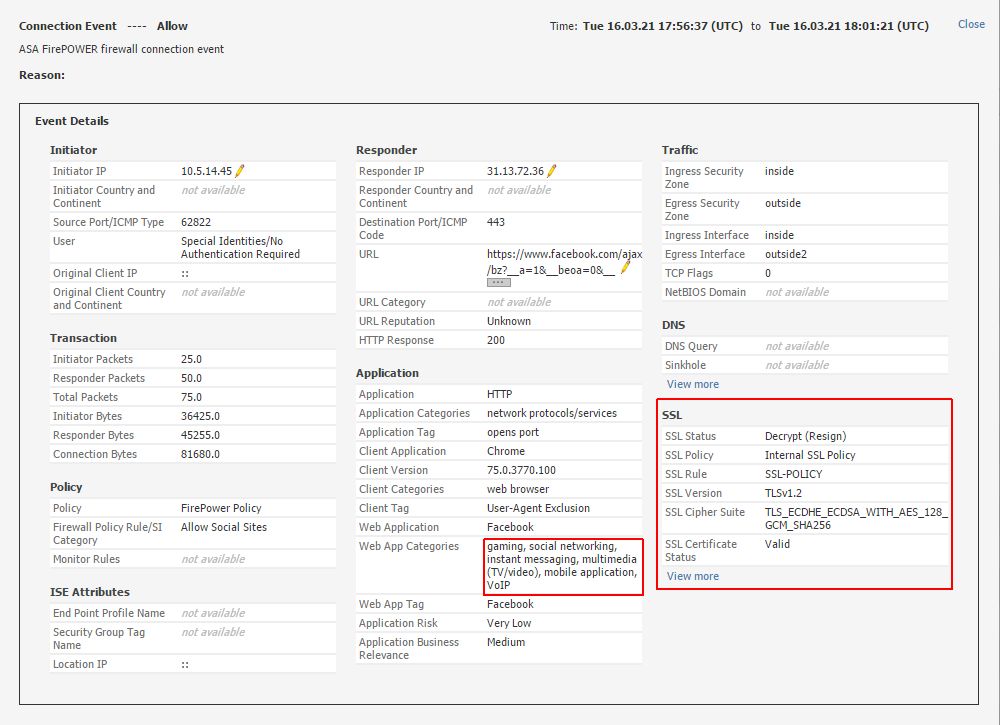

Тестирование SSL Decryption

Monitoring:

Monitoring > ASA FirePOWER Monitoring > Real Time Eventing

Добавить комментарий