Главное меню

Вы здесь

Настройка Eltex ESR-100 как клиент L2TP для Cisco IOS Router

Конфигурация Cisco

- Настраиваем AAA

aaa authentication login default local enable aaa authentication ppp default local aaa authorization exec default local ! username l2tp_user1 password 0 testpass username l2tp_user1 autocommand exit

Под этим пользователем будет производиться логин клиента.

Здесь пароль пользователя должен быть в открытом виде, если сделать secret - работать не будет. - Включаем VPDN

vpdn enable ! vpdn-group L2TP ! Default L2TP VPDN group accept-dialin protocol l2tp virtual-template 1 no l2tp tunnel authentication l2tp tunnel timeout no-session 15 ip pmtu ip mtu adjust ! ! ! no virtual-template subinterface

- Настраиваем ISAKMP

crypto isakmp policy 20 encr 3des authentication pre-share group 2 lifetime 3600 crypto isakmp key isakmp_pass address 0.0.0.0 no-xauth crypto isakmp keepalive 3600

Здесь используется pre-shared key, который также нужно вводить и у клиента.

- Настраиваем IPSec

crypto ipsec transform-set l2tp_tr esp-aes esp-sha-hmac mode transport ! crypto dynamic-map l2tp_dmap 10 set nat demux set transform-set l2tp_tr ! crypto map l2tp_map 10 ipsec-isakmp dynamic l2tp_dmap ! interface Port-channel1.81 crypto map l2tp_map

- Создаём IP Pool

ip local pool ezvpn_pool 192.168.91.10 192.168.91.254

- Создаём Vitrual_Template

interface Virtual-Template1 ip address 192.168.91.1 255.255.255.0 ip mtu 1400 ip ospf network point-to-point peer default ip address pool ezvpn_pool no keepalive ppp encrypt mppe auto ppp authentication ms-chap-v2

- Настройка OSPF

router ospf 15 router-id 192.168.253.11 network 192.168.91.0 0.0.0.255 area 0

- Трафик L2TP необходимо разрешить на внешнем интерфейсе

permit udp any any eq isakmp permit udp any any eq non500-isakmp permit udp any any eq 1701 permit tcp any any eq 1701 permit esp any any

Проверка настроек Cisco

Мы настроили на базе Cisco сервер L2TP VPN.

Его работу легко проверить через использование встроенного Windows L2TP VPN Client.

Рассмотрим подключение из-под Windows 7:

Идём Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

Далее выбираем: Настройка нового подключения к сети > Подключение к рабочему месту > Создать новое подключение > Использовать мое подключение к интернету

Вбиваем внешний адрес Cisco, в нашем случае это 90.154.10.114

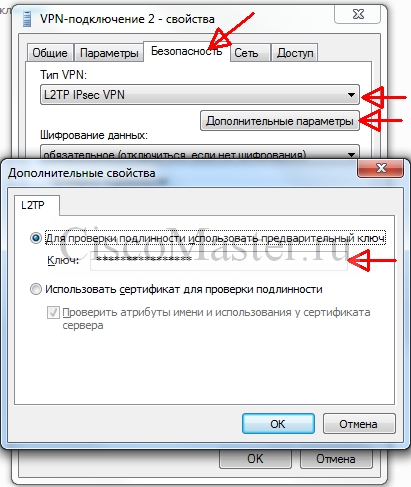

В созданном подключении нужно подправить тип VPN и ввести ключ:

При подключении мы будем использовать созданного нами юзера.

Посмотреть сессии на Cisco:

show vpdn session

show vpdn session all

Настройка Eltex ESR-100

Настройки фаервола.

Здесь самое главное для L2TP - пропустить IPSec и UDP/1701

object-group service ssh port-range 22 exit object-group service dhcp_server port-range 67 exit object-group service dhcp_client port-range 68 exit object-group service ntp port-range 123 exit object-group service IPSec port-range 500 port-range 4500 exit object-group service snmp port-range 161 exit object-group service UDP1701 port-range 1701 exit object-group service l2tp port-range 1701 exit

security zone-pair trusted untrusted rule 1 action permit enable exit exit security zone-pair trusted trusted rule 1 action permit enable exit exit security zone-pair trusted self rule 10 action permit match protocol tcp match destination-port ssh enable exit rule 20 action permit match protocol icmp enable exit rule 30 action permit match protocol udp match source-port dhcp_client match destination-port dhcp_server enable exit rule 40 action permit match protocol udp match destination-port ntp enable exit rule 50 action permit match protocol udp match destination-port snmp enable exit exit security zone-pair untrusted self rule 1 action permit match protocol udp match source-port dhcp_server match destination-port dhcp_client enable exit rule 10 action permit match protocol tcp match source-address ssh_clients match destination-port ssh enable exit rule 20 action permit match protocol udp match destination-port IPSec enable exit rule 30 action permit match protocol esp enable exit rule 40 action permit match protocol gre enable exit rule 50 action permit match protocol udp match destination-port UDP1701 enable exit exit security zone-pair any any rule 10 action deny log exit exit

Создадим профиль протокола IKE

security ike proposal l2tp_ike_prop encryption algorithm 3des dh-group 2 authentication algorithm sha1 exit

Создадим профиль параметров безопасности для IPsec-туннеля. В профиле укажем алгоритм шифрования AES 128 bit, алгоритм аутентификации sha1. Данные параметры безопасности используются для защиты IPsec-туннеля

security ipsec proposal l2tp_ipsec_prop encryption algorithm aes128 authentication algorithm sha1 exit

Создаём туннельный интерфейс:

tunnel l2tp 1 security-zone trusted authentication method mschap-v2 username l2tp_user1 password ascii-text **** remote address 90.154.10.114 ignore-default-route ipsec authentication method pre-shared-key ipsec authentication pre-shared-key ascii-text *** ipsec ike proposal l2tp_ike_prop ipsec proposal l2tp_ipsec_prop enable exit

Проверка:

show security ipsec vpn status show ip interfaces ping 10.91.1.1

Первым делом должен подняться IPSec.

Это проверяется через show security ipsec vpn status

Сам L2TP поднимется при условии правильных логина и authentication method.

В противном случае Eltex будет выдавать:

2023-03-07T10:03:36+03:00 %LINK-W-DOWN: l2tp 1 changed state to down

2023-03-07T10:03:46+03:00 %LINK-W-DOWN: l2tp 1 changed state to down

eltex-esr-100# show security ipsec vpn status Name Local host Remote host Initiator spi Responder spi State ------------------------------- --------------- --------------- ------------------ ------------------ ----------- l2tp_1(L2TP) 194.10.152.99 90.154.10.114 0x6c318e4bf657d2c9 0x1e2f61604fb6de4e Established eltex-esr-100# show tunnels status Tunnel Admin Link MTU Local IP Remote IP Last change state state ---------------- ----- ----- ------ ---------------- ---------------- ------------------------- l2tp 1 Up Up 1464 10.91.1.25 10.91.1.1 32 minutes and 18 seconds eltex-esr-100# show ip interfaces IP address Interface Admin Link Type --------------------------------------------------- -------------------- ----- ----- ------- 10.59.1.1/24 br 1 Up Up static 194.10.152.99/29 br 2 Up Up static 10.91.1.25/32 l2tp 1 Up Up static eltex-esr-100# ping 10.91.1.1 PING 10.91.1.1 (10.91.1.1) 56 bytes of data. !!!!!

Добавить комментарий