Главное меню

Вы здесь

Настройка NAT на ASA 9.x Часть 3

Терминология

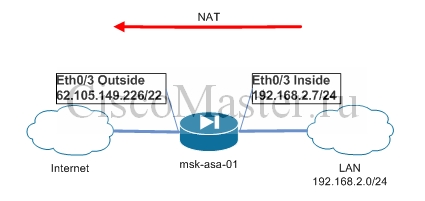

Real IP address/Interface - это адрес, который был настроен на каком либо хосте. В нашем примере это адрес 192.168.2.7 и интерфейс Inside.

Mapped IP address/Interface - это адрес, на который будет транслироваться Real IP address. В нашем примере Mapped IP address это 62.105.149.226, а Mapped Interface это Outside Interface.

Настройка Dynamic NAT Translation

Dynamic NAT Translation осуществляет трансляцию source addresses, которые находятся за higher security interfaces на адрес (или адреса), находящиеся на less secure interface.

Начиная с версий Cisco ASA version 8.3 (8 Марта 2010) конфигурация NAt была полностью переделана.

Данная статья посвящена именно таким новым настройкам.

Вообще ASA поддерживает Network object NAT и Twice NAT.

Cisco рекомендует использование Network object NAT, - им мы и займёмся.

Network object NAT подразумевает что мы будем работать с объектами.

- Создаём network objects для определения Real IP addresses, а также Mapped IP addresses.

network object может включать как один адрес, так и подсеть или range of IP.object network internal_lan subnet 192.168.0.0 255.255.0.0 nat (inside,outside) dynamic interface

В данном примере реализован PAT с использованием адреса на Outside interface

При этом команда nat используется в следующем виде:

nat (real if , mapped if) dynamic [mapped-ip | mapped-obj]

subnet - это есть внутренняя подсеть или LAN to be translated.Таким образом, в данном примере внутренняя сеть 192.168.0.0 255.255.0.0 будет спрятана за Mapped IP address на интерфейсе Outside. В этом случае говорят что мы подняли Dynamic NAT translation между интерфейсами Inside и Outside.

- Проверить работу NAt можно посмотрев таблицу трансляций через команду:

show xlate

Настройка Static Port Address Translation (Port Redirection)

object network internal_server_static nat (inside,outside) static interface service tcp ftp ftp

Использование Access Control Lists (ACL)

Network Address Translation (NAT) - один из двух наиважнейших элементов, необходимых для настройки работы ASA. NAT - то то что обеспечивает собственно трансляцию.

Вторым элементом является Access Control List (ACL), который необходим для прохождения трафика.

Если на интерфейсе не применён ни один ACL, то по умолчанию разрешен только outbound access traffic, или трафик в направлении inside to outside. Входящий же трафик outside to inside по умолчанию запрещён.

- Для Outbound Traffic (Higher to Lower Security Levels) в ACL используются Real IP addresses хостов и сетей.

- Для Inbound Traffic (Lower to Higher Security Levels) при включённом NAT необходимо также использовать Real IP addresses

- ACL всегда проверяются перед трансляцией.

В следующем примере мы разрешим трафик ICMP, который полезен для проверок.

access-list outside_in extended permit icmp any any echo-reply access-list outside_in extended deny ip any any log

access-group outside_in in interface outside

Последняя команда применяет ACL на интерфейс.

Добавим сюда команду чтобы появился доступ на внутренний FTP:

msk-asa-01# show access-list access-list cached ACL log flows: total 1, denied 1 (deny-flow-max 4096) alert-interval 300 access-list outside_in; 2 elements; name hash: 0xc5896c24 access-list outside_in line 1 extended permit icmp any any echo-reply (hitcnt=1) 0x46105ee8 access-list outside_in line 2 extended deny ip any any log informational interval 300 (hitcnt=3) 0x4cc7a6a3 msk-asa-01# msk-asa-01# msk-asa-01# conf t msk-asa-01(config)# access-list outside_in line 2 extended permit tcp any host 192.168.2.12 eq ftp msk-asa-01# show access-list access-list cached ACL log flows: total 1, denied 1 (deny-flow-max 4096) alert-interval 300 access-list outside_in; 3 elements; name hash: 0xc5896c24 access-list outside_in line 1 extended permit icmp any any echo-reply (hitcnt=1) 0x46105ee8 access-list outside_in line 2 extended permit tcp any host 192.168.2.12 eq ftp (hitcnt=2) 0xbe2e50b5 access-list outside_in line 3 extended deny ip any any log informational interval 300 (hitcnt=3) 0x4cc7a6a3

В конфиге такой ACL будет выглядеть как:

access-list outside_in extended permit icmp any any echo-reply access-list outside_in extended permit tcp any host 192.168.2.12 eq ftp access-list outside_in extended deny ip any any log

Добавить комментарий