Главное меню

Вы здесь

Usergate с нуля: 13. Политика безопасности

Как уже было сказано, в Политике безопасности мы ссылаемся на элементы, которые были созданы в Библиотеке элементов.

Политика безопасности состоит из большого количества элементов.

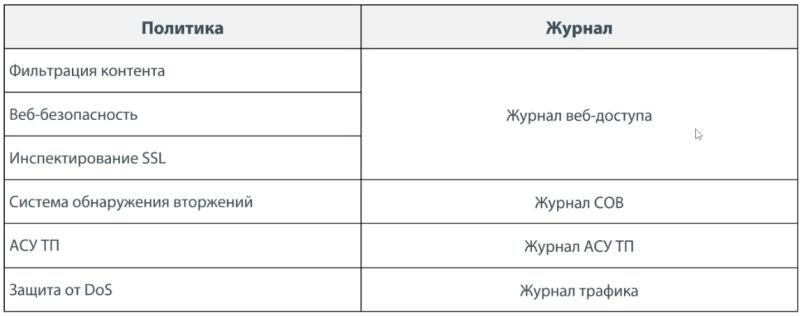

Журналы

События срабатывания правил политик безопасности регистрируются в журналах безопасности:

- Правила фильтрации контента, веб-безопасности, инспектирования SSL: Журнал Веб доступа

- Правила системы обнаружения и предотвращения вторжений: Журнал СОВ

- Правила АСУ ТП: Журнал АСУ ТП

- Защита от DOS атак: Журнал трафика

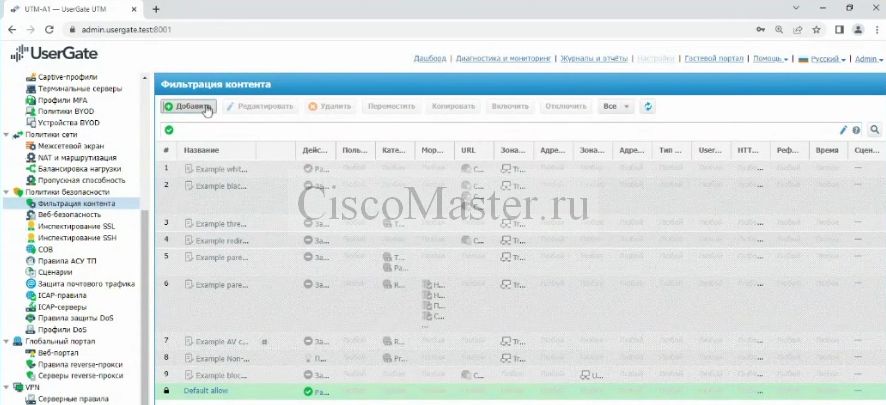

Фильтрация контента

Позволяет контролировать контент, передаваемый по HTTP, HTTPS (требуется инспектирование HTTPS)

Также можно контролировать HTTP, HTTPS трафик без дешифрования при применении правил блокирования по категориям контентной фильтрации Usergate URL Filtering или по спискам URL. В этом случае используется SNI (Server Name Indication), либо значения хоста из сертификата SSL

В правило в качестве условий можно поместить:

- Пользователи и группы

- Морфология

- Категория URL

- Зона и IP адрес источника и назначения

- Тип контента

- Информация о реферере

- Время

- Useragent браузера

- HTTP метод

Для фильтрации по категориям URL требуется подписка.

Категорию можно менять.

Списки URL также требуют подписки и включают "Черный список Usergate", "Белый список Usergate", "Черный список Роскомнадзора", "Черный список фишинговых сайтов", "Поисковые систетмы без безопасного поиска".

Также можно создавать собственные списки URL.

Фильтрация по типу контента позволяет блокировать загрузку по типу файлов. Есть встроенные, но можно создавать свои.

Требует подписки.

Морфологические словари также требуют подписки.

Морфология - это распознавание слов или словосочетаний.

Используются встроенные словари, и не могут редактироваться.

Для работы Морфологии необходимо подписка и лицензия.

Правила применяются поочередно сверху вниз.

Выполняется первое совпавшее правило.

Если правил нет, передача любого контента разрешена.

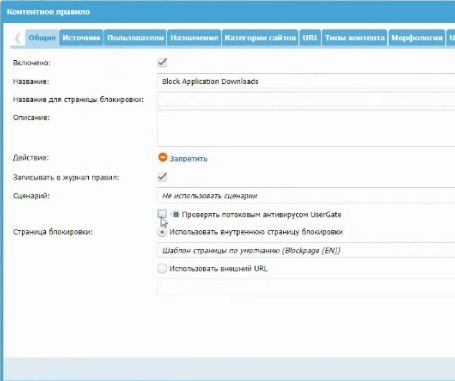

Пример настройки Фильтрация контента

В данном

В правиле указывается страница блокировки.

Страницы блокировки можно редактировать в Библиотеки - Шаблоны страниц

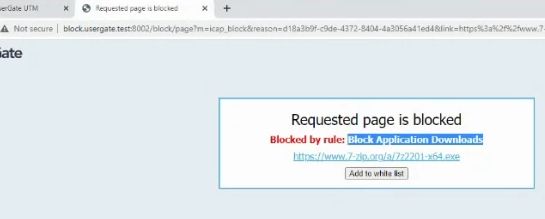

Если что-то запрещено, у пользователя вывалится окно:

В окне есть опция "add to white list"

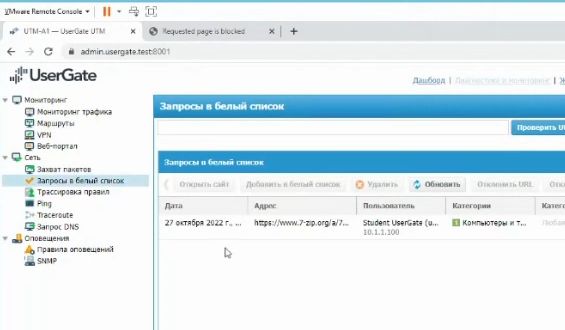

Админ такие запросы может подтверждать здесь:

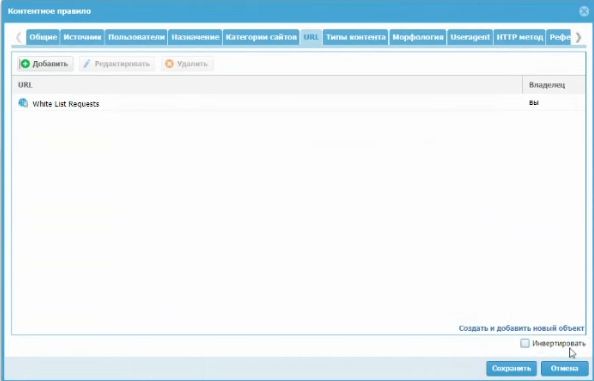

В качестве белого списка можно создать какой-то свой, который затем можно использовать например в отдельном разрешающем правиле Фильтрация контента.

Отдельно следует отметить проверку на вирусы:

На самом деле этот Чек-бокс является условием, т.к. буквально "если будет найден вирус, то данное правило будет выполняться"

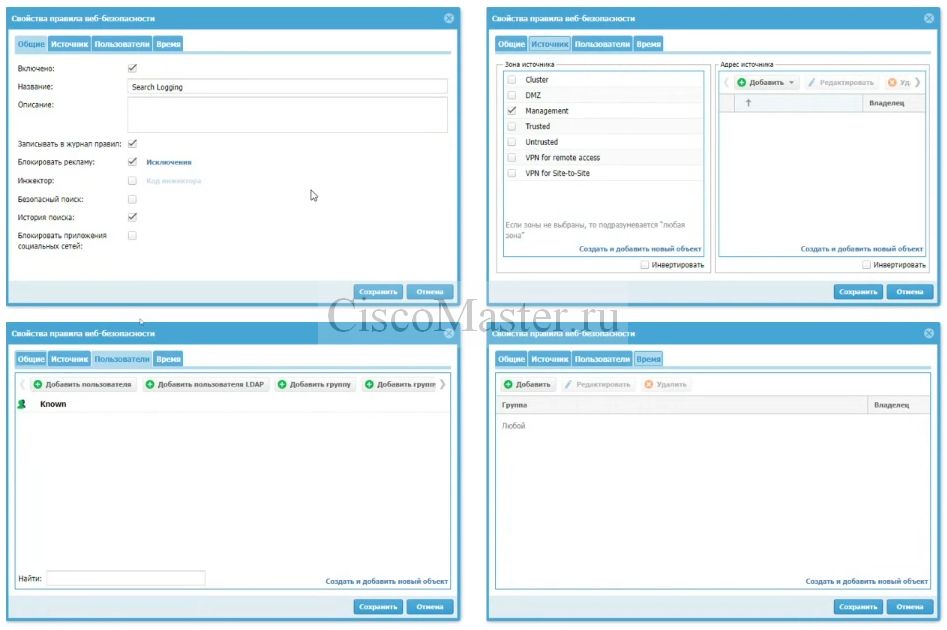

Веб безопасность

Веб безопасность - это дополнительные функции безопасности для HTTP и HTTPS, которые позволяют:

- Блокировка рекламы

- Функция "инжектировать скрипт" - вставка своего скрипта на запрашиваемую страницу.

- Принудительное включение безопасного поиска в известных поисковиках. (блокировка нежелательного контента средствами поисковиков)

- Журналирование поисковых запросов

- Блокировка приложений социальных сетей (например игр)

Правила применяются поочередно сверху вниз.

Выполняется первое совпавшее правило.

Если правил нет, передача любого контента разрешена.

Система обнаружения и предотвращения вторжений

Система обнаружения и предотвращения вторжений (СОВ), или Intrusion Detection and Prevention System (IDPS) - позволяет распознать вредоносную активность внутри сети и в Интернет.

Производит обнаружение, журналирование и предотвращение.

Работает через анализ сигнатур известных атак.

БД сигнатур предоставляется по лицензии.

Реакцией на угрозу может быть обрыв соединения, оповещение, запись в журнал.

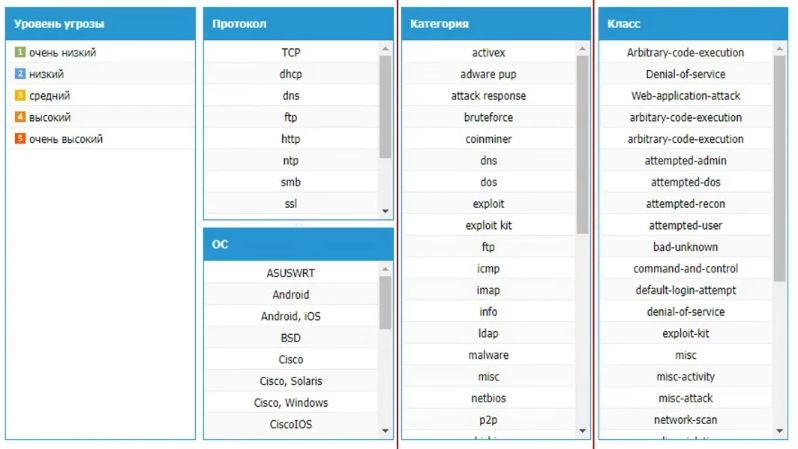

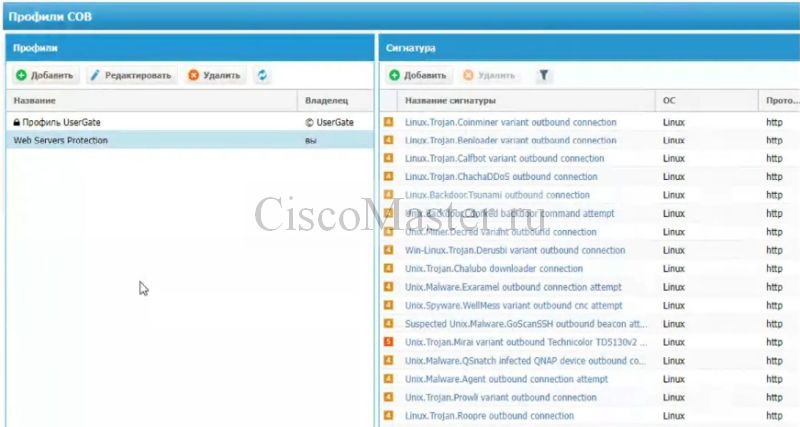

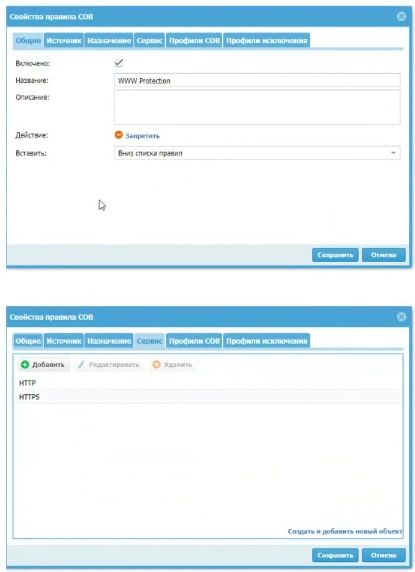

Порядок настройки СОВ:

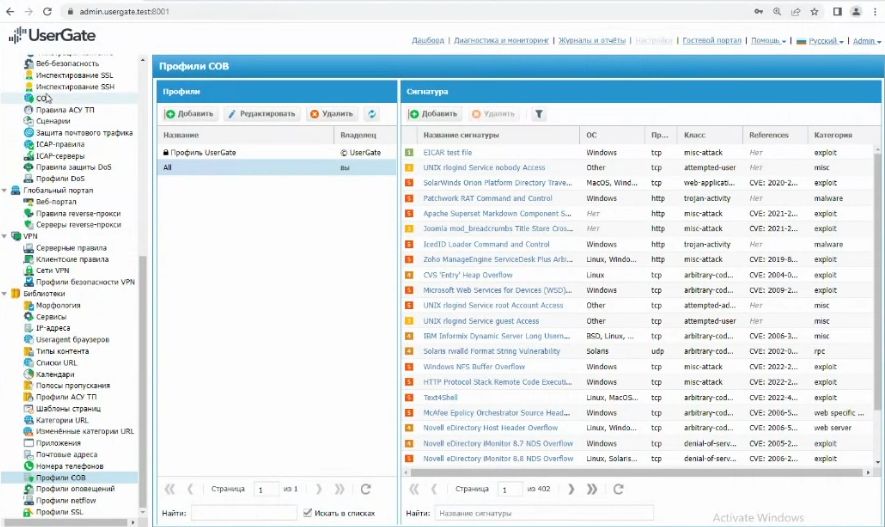

- Создаём профиль СОВ. Профиль СОВ состоит из набора необходимых сигнатур.

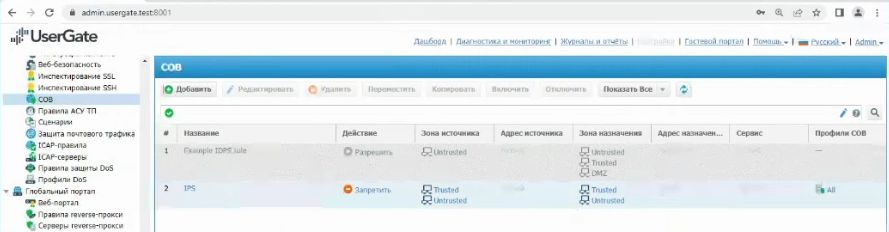

- Создаём правила СОВ. Правила СОВ собственно определяют действие СОВ для выбранного типа трафика.

Сигнатуры поделены на пять групп:

Категория сигнатур - группа сигнатур с общими параметрами. Например группа dns включает все известные уязвимости DNS.

Класс сигнатур - определяет тип атаки, которая обнаруживается данной сигнатурой. Например string-detect - обнаружение определённой строки в коде.

По умолчанию уже создан профиль Usergate, который включает рекомендуемые сигнатуры.

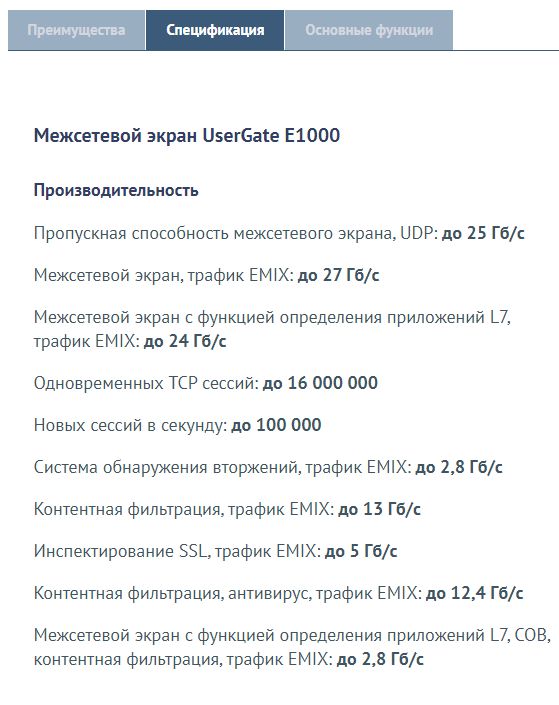

СОВ обрабатывается процессором, и реальную скорость можно оценить в характеристиках конкретного устройства.

Например для UserGate E1000 это будет 2.8 Гб/с IMIX

Поэтому при скорости сети 1Гб/с мы можем добавить вообще все категории.

Система обнаружения и предотвращения вторжений. Практика

Создадим профиль All, и добавим в него все сигнатуры.

Далее создаём правило СОВ.

Источник и назначение: Trusted, Untrusted

В профили СОВ включаем наш созданный профиль ALL

Добавить комментарий