Главное меню

Вы здесь

Установка кластера Checkpoint 6200B_01: создание загрузочной флешки и начальная установка

Для подготовки загрузочной флешки нам понадобятся:

Образ с ОС:

Check_Point_R81.20_T631.iso

Средство создания bootable Flash:

rufus-3.21.exe

Средство Checkpoint для создания USB Flash для установки Gaia

ISOmorphic.exe

Помещаем три файла в папку C:\TEMP

Не всякая флешка подойдет.

Подойдут например эти:

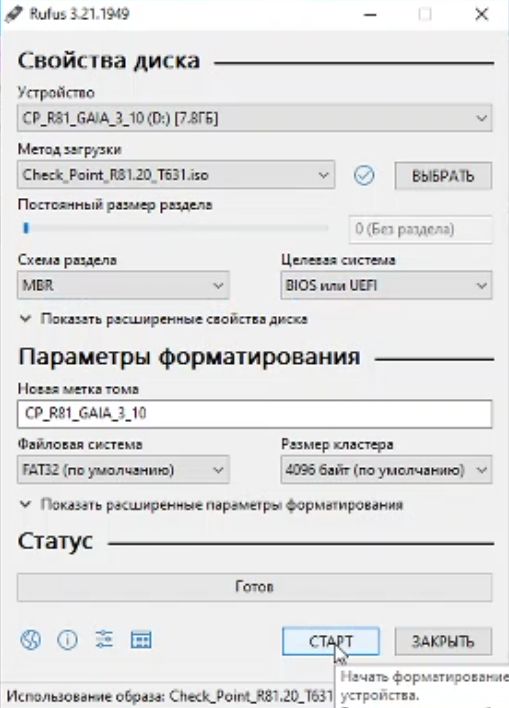

Запускаем rufus-3.21.exe

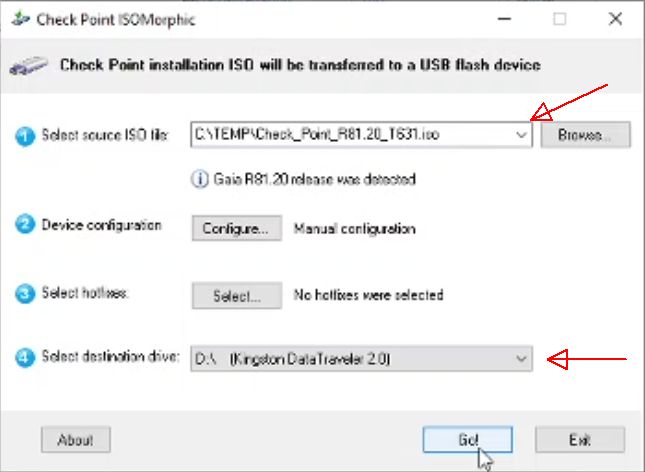

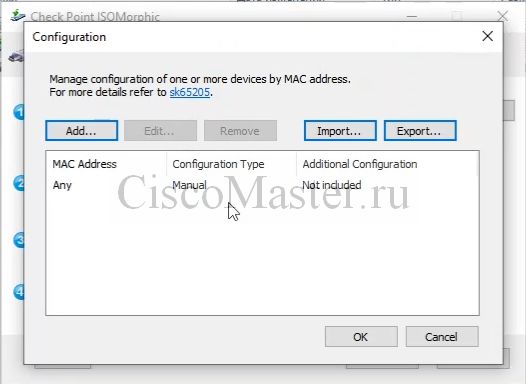

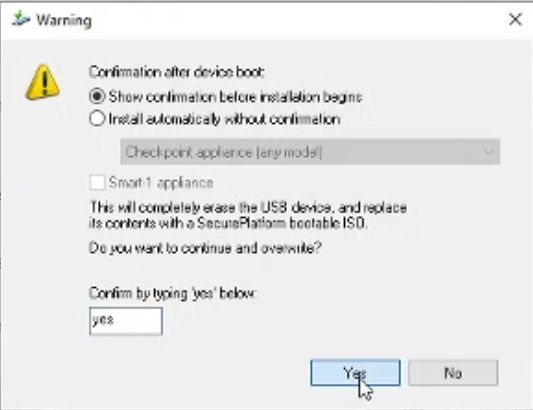

Запускаем ISOmorphic.exe от имени Администратора:

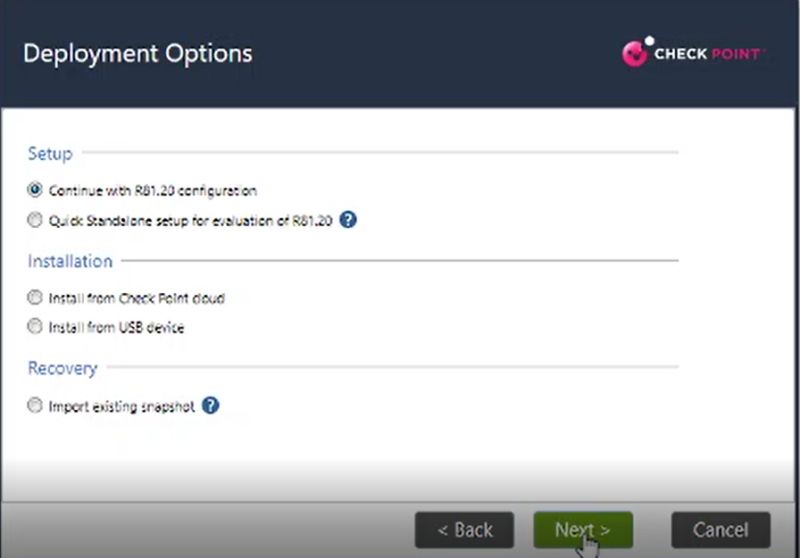

Установка chkp01

Вставляем флеш в верхнюю ноду:

Ребутаем верхнюю ноду по питанию.

Либо заходим под логином admin/admin. Далее команду reboot.

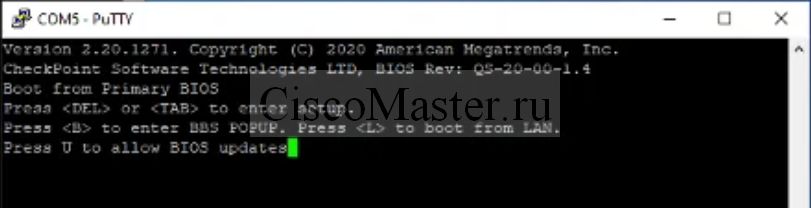

Нажимаем DEL или TAB в самом начале:

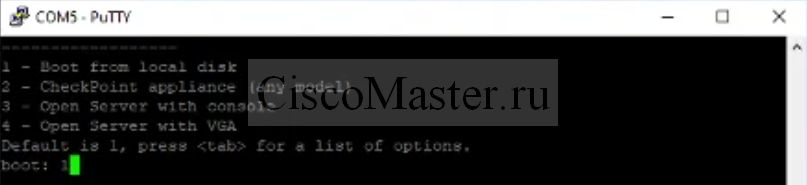

Выбираем 2:

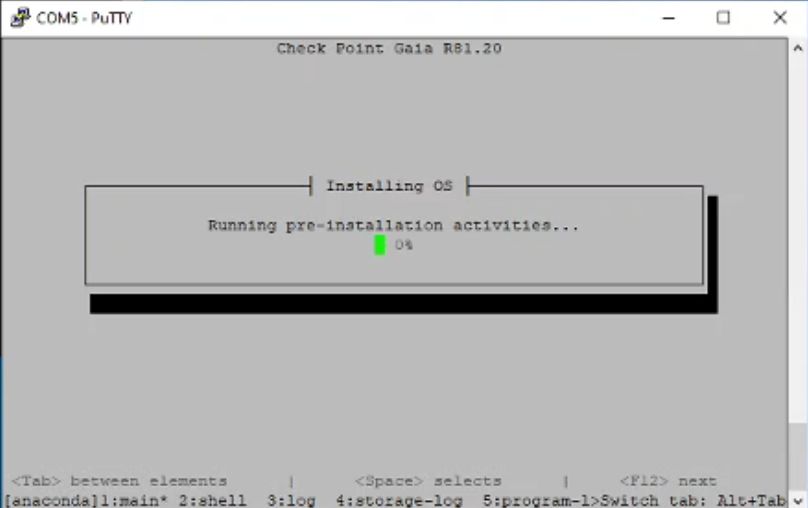

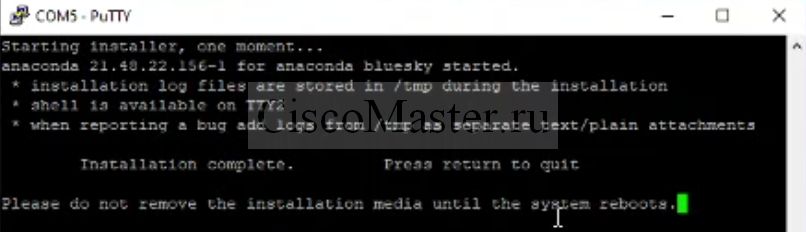

Далее система захочет ребутнуться, флешку НЕ вытаскиваем:

На этот раз выбираем 1

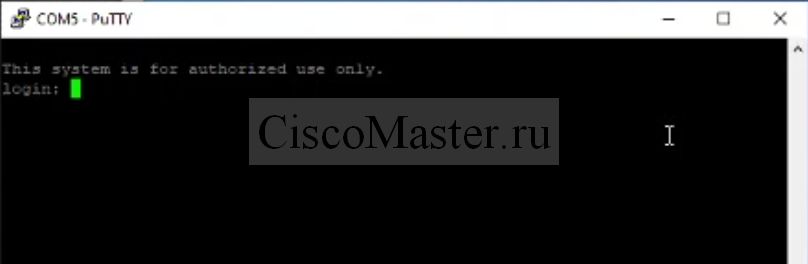

После загрузки увидим приглашение:

Консольный ноут нужно соединить патч-кордом с 1 нодой с менеджмент интерфейсом.

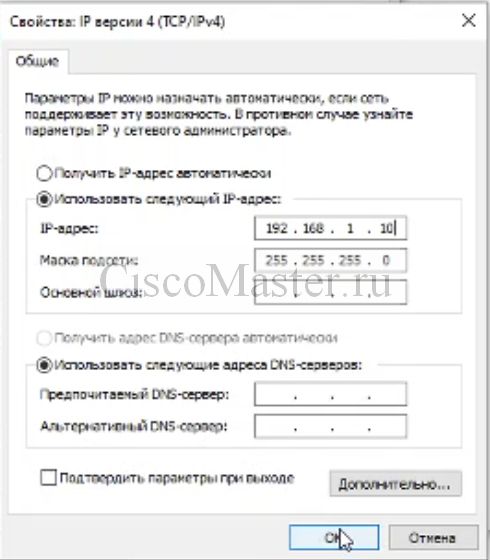

Вешаем на интерфейс ноута адрес 192.168.1.10:

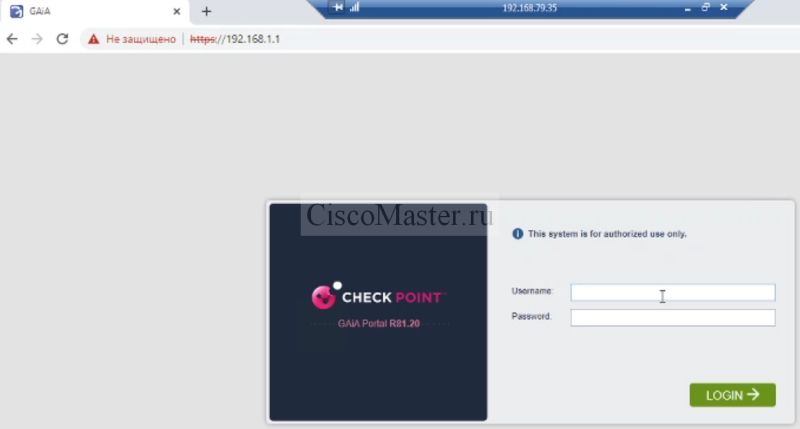

Заходим браузером на адрес:

https://192.168.1.1

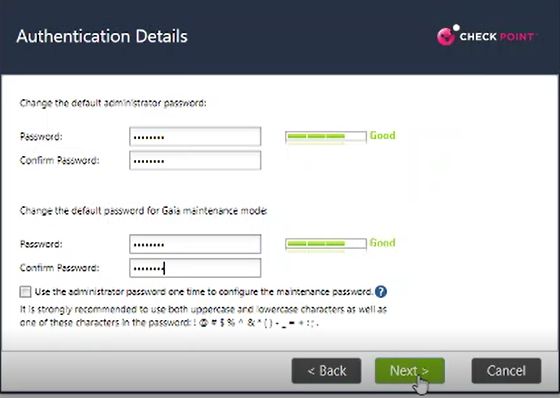

Вводим дефолтный пароль admin/admin

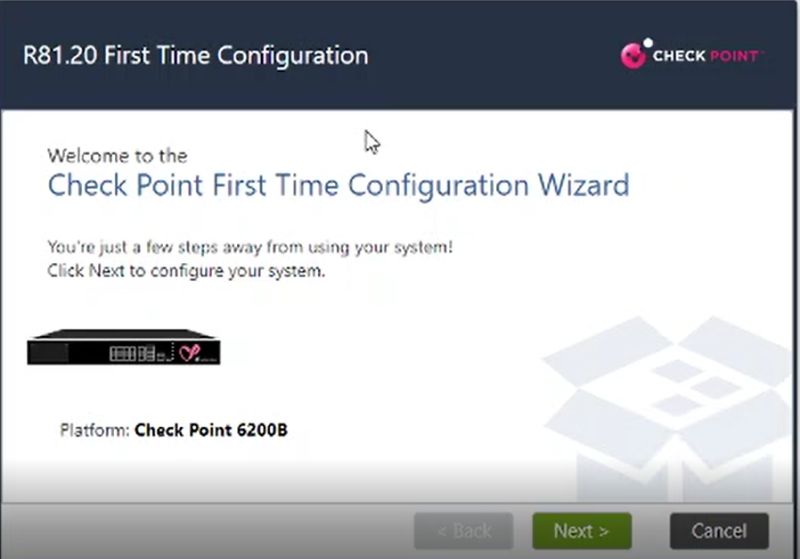

Вводим новый пароль для admin, а также пароль для Gaia maintenance mode

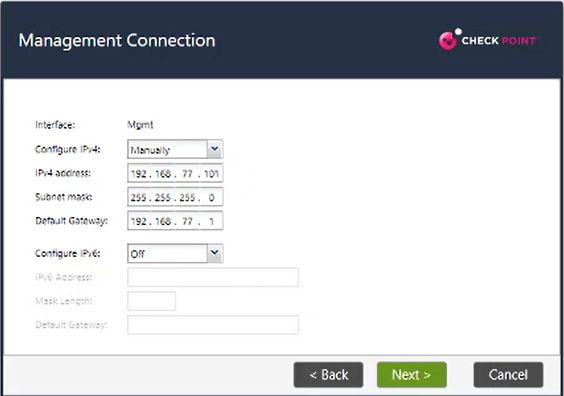

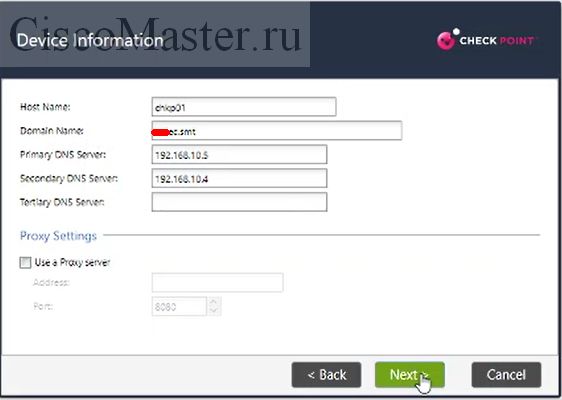

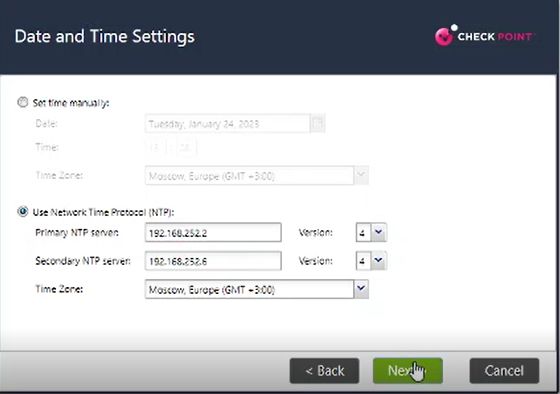

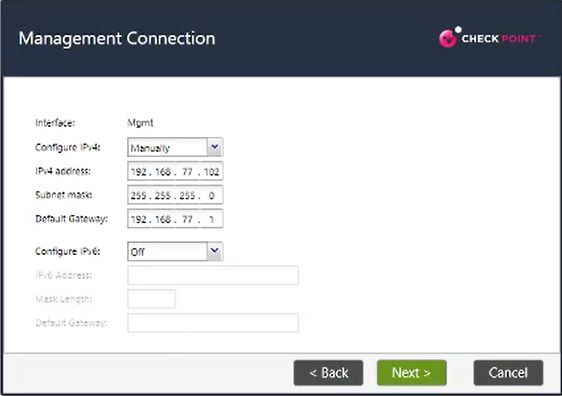

Вводим сетевые параметры в соответствии со схемой:

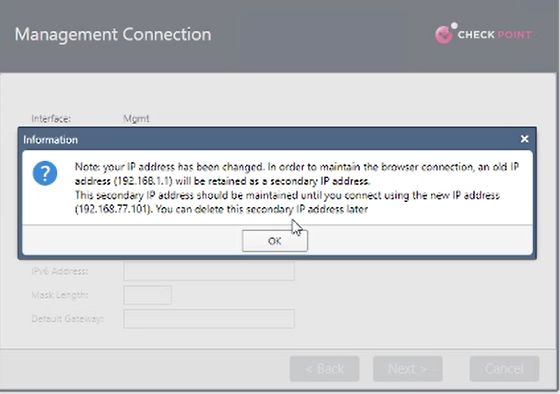

Сетевое подключение останется по старому IP, пока мы не подключимся по новому:

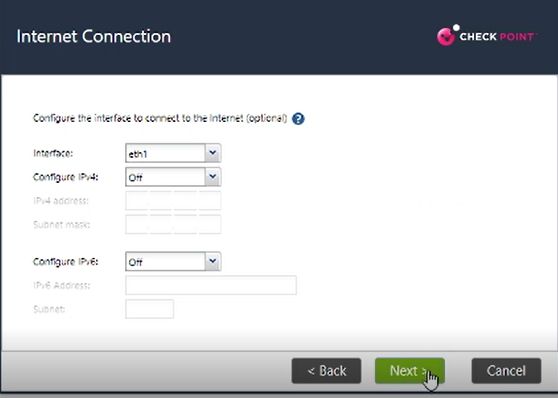

Остальные интерфейсы мы настроим позднее

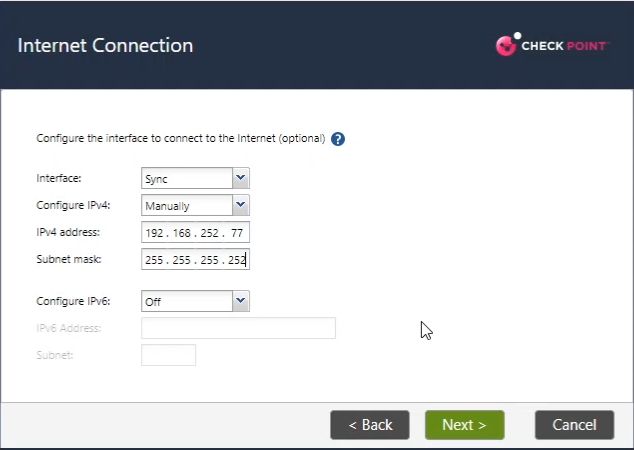

В следующем окне можно ввести параметры интерфейса Sync (можно ввести и позже)

Вводим сетевые параметры в соответствии со схемой:

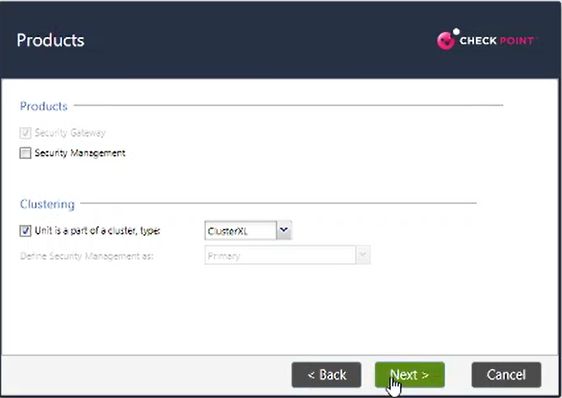

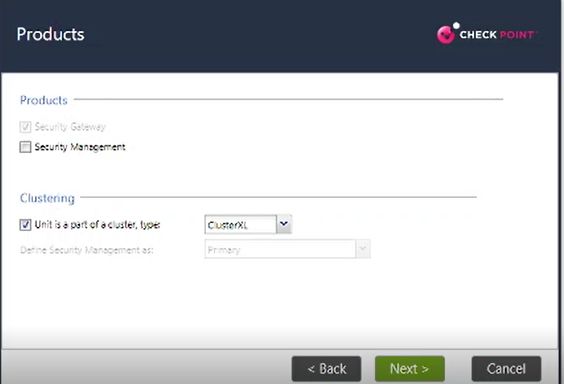

Нода будет являться частью кластера ClusterXL, поэтому отмечаем:

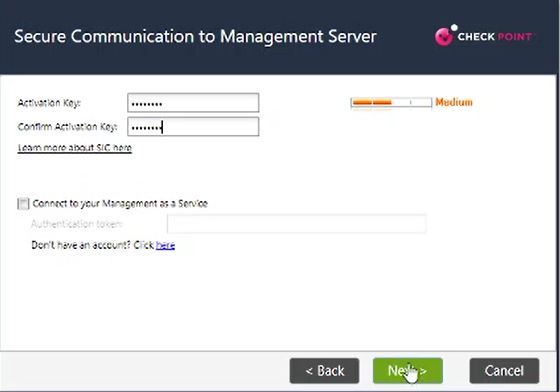

Вводим Activation key, который нам понадобится для инициализации соединения SIC между SMS и нодой

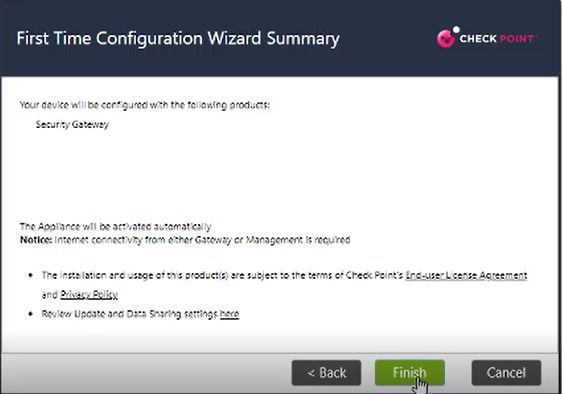

Начнется Configuration Process

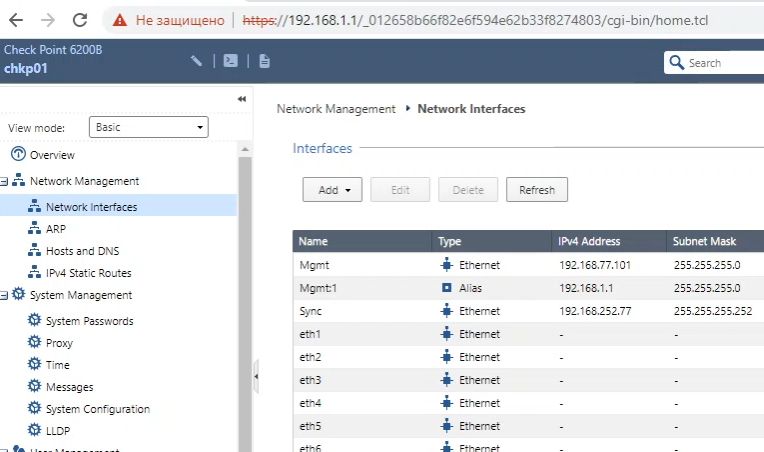

На этом же этапе можно проверить сетевые настройки:

Здесь удаляем адрес 192.168.1.1

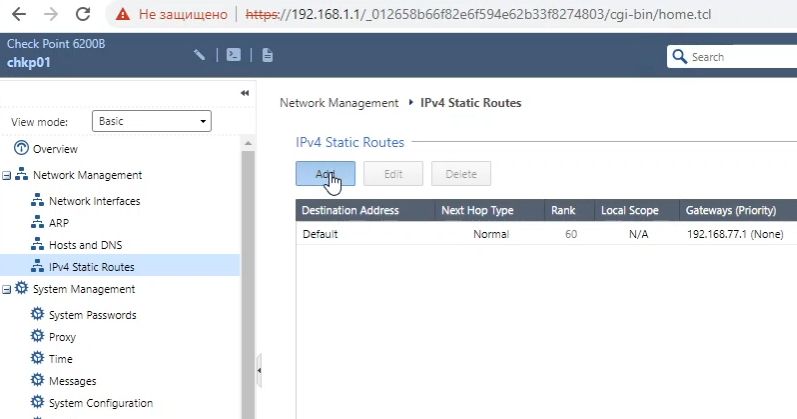

Проверить маршруты:

Теперь можно Management chkp01 оторвать от ноута и вернуть на коммутатор.

Проверка пингом

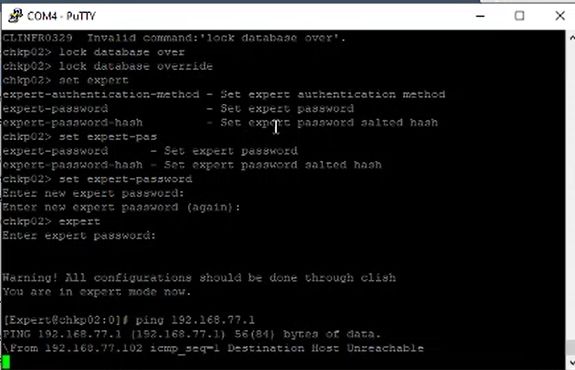

lock database override set expert-password

Устанавливаем пароль. Можно для начала аналогичный admin

Заходим в expert

expert ping 192.168.77.1

После подключения mgmt к коммутатору, обе ноды должны пинговать шлюз, а к ним можно подключиться.

Если пинга нет, нам поможет

ifconfig - проверка сетевых настроек

tcpdump -nni Mgmt

Поверка установки

lock database override expert ping ya.ru

Проверка лицензий

cplic print

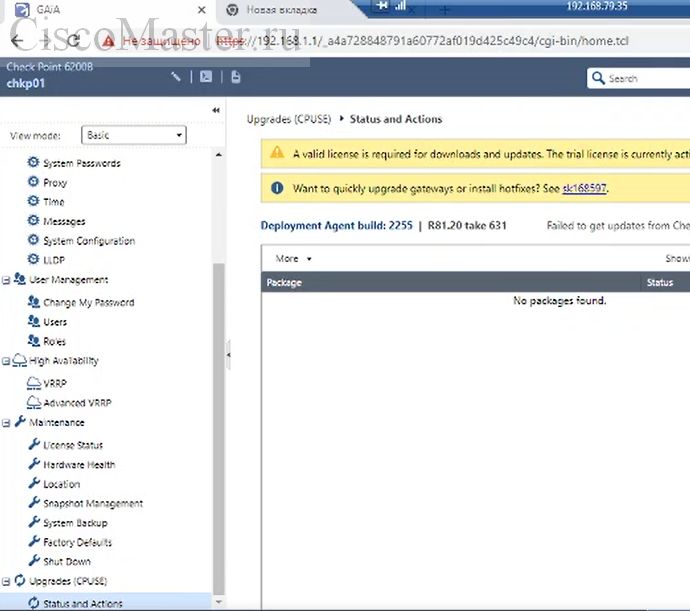

Проверим статус апгрейдов:

Аналогичная команда проверки загруженных packages:

show installer packages

Проверим наличие обновлений:

lock database override installer check-for-updates

curl cli -k -v https://updates.checkpoint.com

?????

Создание BOND интерфейсов

На chkp01 выполняем команды:

add bonding group 1 interface eth1 add bonding group 1 interface eth2 set bonding group 1 mode 8023AD set bonding group 1 xmit-hash-policy layer3+4 add bonding group 2 interface eth3 add bonding group 2 interface eth4 set bonding group 2 mode 8023AD set bonding group 2 xmit-hash-policy layer3+4 add bonding group 3 interface eth5 add bonding group 3 interface eth6 set bonding group 3 mode 8023AD set bonding group 3 xmit-hash-policy layer3+4 add bonding group 4 interface eth7 add bonding group 4 interface eth8 set bonding group 4 mode 8023AD set bonding group 4 xmit-hash-policy layer3+4

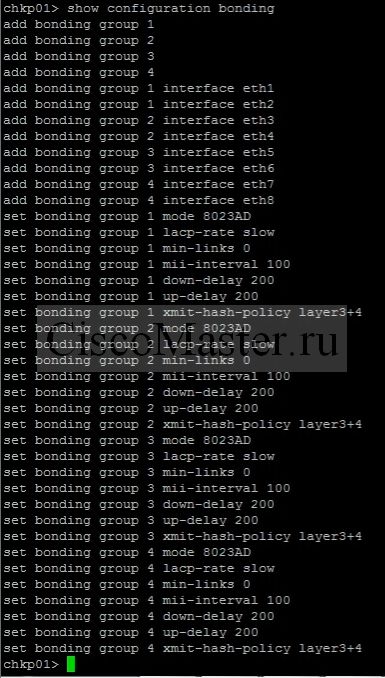

Проверка

show configuration interface

show configuration bonding

show bonding group 1

Ответная настройка со стороны Cisco

C3560CHKP#

interface Port-channel1 description chkp01_L2VS switchport trunk encapsulation dot1q switchport trunk allowed vlan 180,181 switchport mode trunk ! interface GigabitEthernet0/1 description chkp01_L2VS switchport trunk encapsulation dot1q switchport trunk allowed vlan 180,181 switchport mode trunk channel-protocol lacp channel-group 1 mode active ! interface GigabitEthernet0/2 description chkp01_L2VS switchport trunk encapsulation dot1q switchport trunk allowed vlan 180,181 switchport mode trunk channel-protocol lacp channel-group 1 mode active ! interface Port-channel2 description chkp01_L3VS switchport trunk encapsulation dot1q switchport trunk allowed vlan 75,81 switchport mode trunk ! interface GigabitEthernet0/3 description chkp02_L3VS switchport trunk encapsulation dot1q switchport trunk allowed vlan 75,81 switchport mode trunk channel-protocol lacp channel-group 2 mode active ! interface GigabitEthernet0/4 description chkp02_L3VS switchport trunk encapsulation dot1q switchport trunk allowed vlan 75,81 switchport mode trunk channel-protocol lacp channel-group 2 mode active

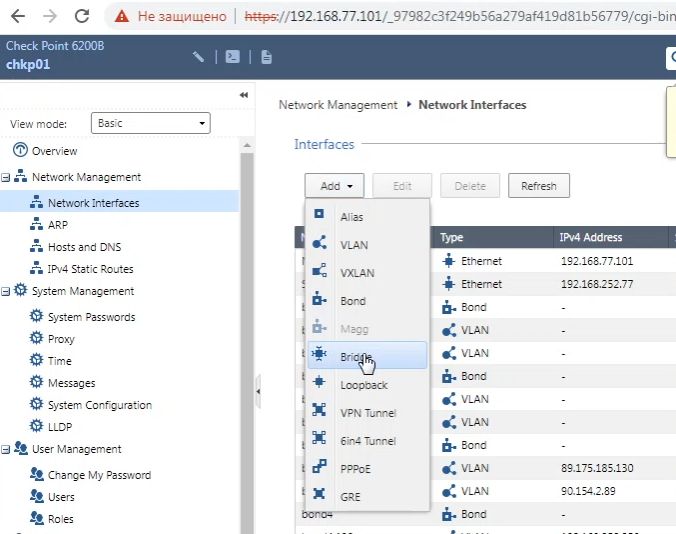

Создание VLAN

Поверх бондов создаём транки:

add interface bond1 vlan 180 add interface bond1 vlan 181 add interface bond2 vlan 180 add interface bond2 vlan 181 add interface bond3 vlan 75 add interface bond3 vlan 81 add interface bond4 vlan 190 set interface bond1.180 state on set interface bond1.181 state on set interface bond2.180 state on set interface bond2.181 state on set interface bond3.75 state on set interface bond3.81 state on set interface bond4.190 state on

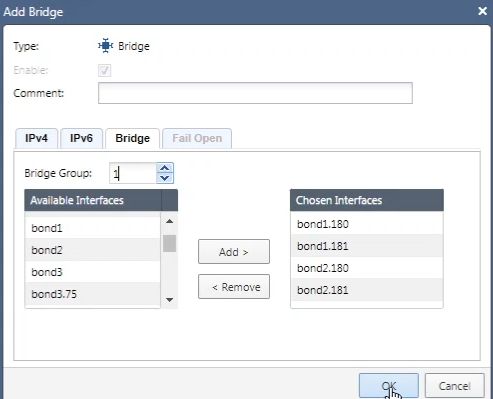

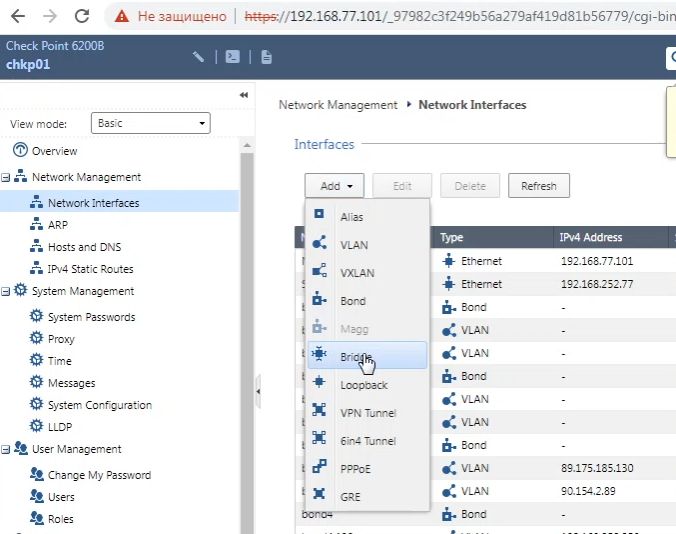

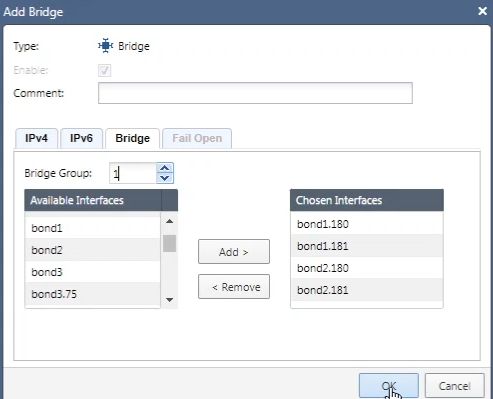

Для BOND L2 создаём Bridge

Установка IP и статических маршрутов

set interface bond3.75 ipv4-address 89.175.185.150 mask-length 27 set interface bond3.81 ipv4-address 90.154.2.88 mask-length 28 set interface bond4.190 ipv4-address 192.168.252.251 mask-length 29 set static-route 192.168.0.0/16 nexthop gateway address 192.168.252.249 on set static-route 172.16.0.0/12 nexthop gateway address 192.168.252.249 on set static-route 10.0.0.0/8 nexthop gateway address 192.168.252.249 on set static-route default nexthop gateway address 89.175.185.129 on

Проверка:

show configuration interface

show configuration static route

ping

show arp dynamic

Удалить маршрут

set static-route default nexthop gateway address 192.168.77.1 off

Настройка архивирования

add backup-scheduled name chkp01 ftp 192.168.10.198 path / username "checkpoint" password *** set backup-scheduled name chkp01 recurrence weekly days 6 time 03:45 set backup-scheduled name chkp01 retention-policy max-backups-to-keep 5

Устанавливаем expert-password

lock database override set expert-password

Сохраняем конфиг:

save config

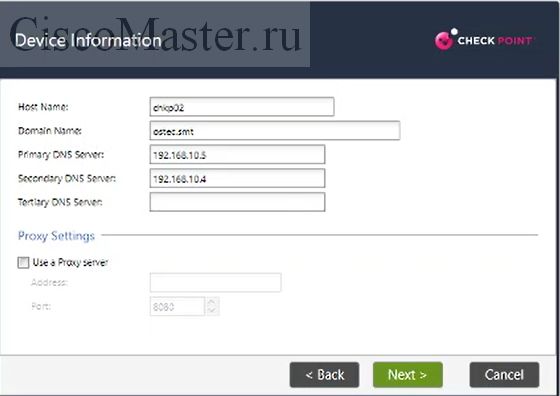

Установка chkp02

Устанавливаем Gaia аналогично.

Настройки выполняем также аналогично, кроме скринов:

Создание BOND интерфейсов на chkp02

На chkp02 выполняем аналогичные команды:

add bonding group 1 interface eth1 add bonding group 1 interface eth2 set bonding group 1 mode 8023AD set bonding group 1 xmit-hash-policy layer3+4 add bonding group 2 interface eth3 add bonding group 2 interface eth4 set bonding group 2 mode 8023AD set bonding group 2 xmit-hash-policy layer3+4 add bonding group 3 interface eth5 add bonding group 3 interface eth6 set bonding group 3 mode 8023AD set bonding group 3 xmit-hash-policy layer3+4 add bonding group 4 interface eth7 add bonding group 4 interface eth8 set bonding group 4 mode 8023AD set bonding group 4 xmit-hash-policy layer3+4

Создание VLAN на chkp02

Поверх бондов создаём транки:

add interface bond1 vlan 180 add interface bond1 vlan 181 add interface bond2 vlan 180 add interface bond2 vlan 181 add interface bond3 vlan 75 add interface bond3 vlan 81 add interface bond4 vlan 190 set interface bond1.180 state on set interface bond1.181 state on set interface bond2.180 state on set interface bond2.181 state on set interface bond3.75 state on set interface bond3.81 state on set interface bond4.190 state on

Установка IP и статических маршрутов на chkp02

set interface bond3.75 ipv4-address 89.175.185.151 mask-length 27 set interface bond3.81 ipv4-address 90.154.2.89 mask-length 28 set interface bond4.190 ipv4-address 192.168.252.252 mask-length 29 set static-route 192.168.0.0/16 nexthop gateway address 192.168.252.249 on set static-route 172.16.0.0/12 nexthop gateway address 192.168.252.249 on set static-route 10.0.0.0/8 nexthop gateway address 192.168.252.249 on set static-route default nexthop gateway address 89.175.185.129 on

show configuration static-route

set static-route default nexthop gateway address 192.168.77.1 off

Настройка архивирования на chkp02

add backup-scheduled name chkp02 ftp 192.168.10.198 path / username "checkpoint" password *** set backup-scheduled name chkp02 recurrence weekly days 6 time 03:45 set backup-scheduled name chkp02 retention-policy max-backups-to-keep 5

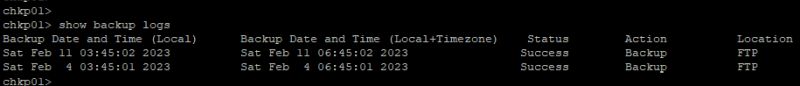

Проверка архивирования

show backup logs

Для BOND L2 создаём Bridge

Устанавливаем expert-password

lock database override set expert-password

Сохраняем конфиг:

save config

Добавить комментарий