Главное меню

Вы здесь

Cisco Secure Access Solutions 01 Основы AAA

Во всём мире все системы безопасности работают на одном и том же принципе, который известен как authentication, authorization, and accounting (AAA) или Triple-A.

Это означает что прежде чем что-то кому-то позволить делать, нам необходимо:

- Понять кто это за личность (authentication)

- Определить какие права имеет эта личность (authorization)

- Записать и сохранить какие действия были выполнены этой личностью (accounting)

Данный материал посвящен прежде всего к применению концепции AAA к networking:

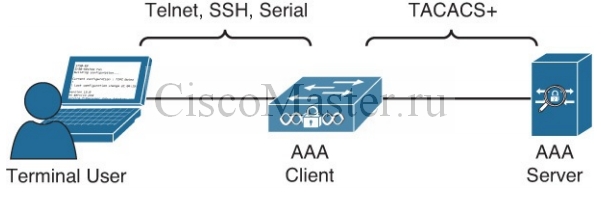

- Device administration - контроль доступа на network device: console, telnet session, secure shell (SSH) session и др.

Device administration AAA позволяет более точно управлять доступом: определять конкретные команды, разрешённые или запрещенные для пользователя.

Управление Device administration более предпочтительно с использованием протокола Terminal Access Controller Access Control System (TACACS), поскольку TACACS рассматривает отдельно authorization от authentication и позволяет один раз аутентифицироваться, но затем несколько раз по запросу проводить авторизацию, что значительно упрощает контроль. RADIUS не позволяет контролировать какие команды можно запускать.

- Network access - контроль доступа в сеть для устройства или пользователя, например контроль доступа в сеть VPN или в сеть WiFi.

Во всех этих случаях пользователь должен сперва Аутентифицироваться, и только затем получить доступ в сеть. В этих процессах и участвует протокол Remote Access Dial In

User Service (RADIUS).

RADIUS

RADIUS используется для взаимодействия Network Access Device (NAD) и authentication server, т.е. он транспортирует authentication traffic. А сама аутентификация производится через протоколы Password Authentication Protocol (PAP), Challenge/Handshake Authentication Protocol (CHAP), или Microsoft CHAP (MS-CHAP).

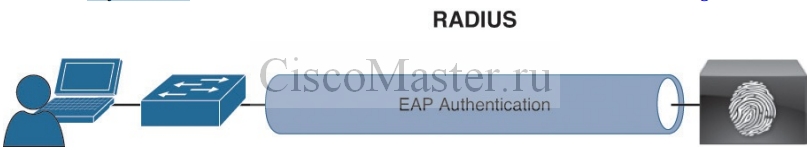

Для Wifi или VPN для аутентификации используется Extensible Authentication Protocol (EAP) over local area networks (IEEE 802.1X) и RADIUS для транспортировки authentication traffic.

Кстати IEEE 802.1X поддерживает лишь RADIUS и не поддерживает TACACS.

TACACS+

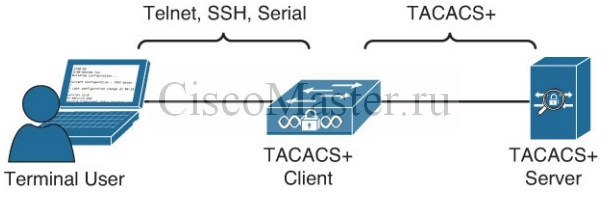

TACACS - это протокол, созданный для контроля доступа к Unix terminals и является Cisco проприетарный.

TACACS+ был создан позже как открытый стандарт, но не совместимый с предыдущим TACACS.

Важно понимать, что TACACS+ сейчас не поддерживается Cisco Identity Services Engine (ISE) 1.2.

Cisco Secure Access Control Server (ACS) - должен использоваться для обслуживания device administration AAA и использует TACACS+.

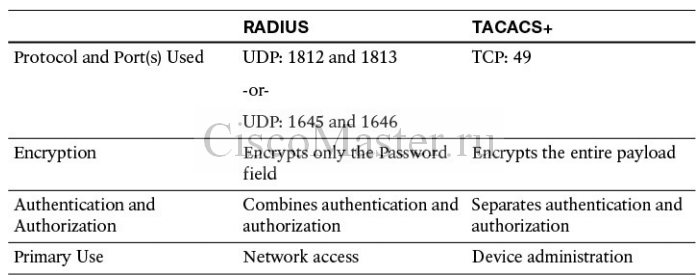

TACACS+ использует TCP port 49 для взаимодействия TACACS+ client и TACACS+ server.

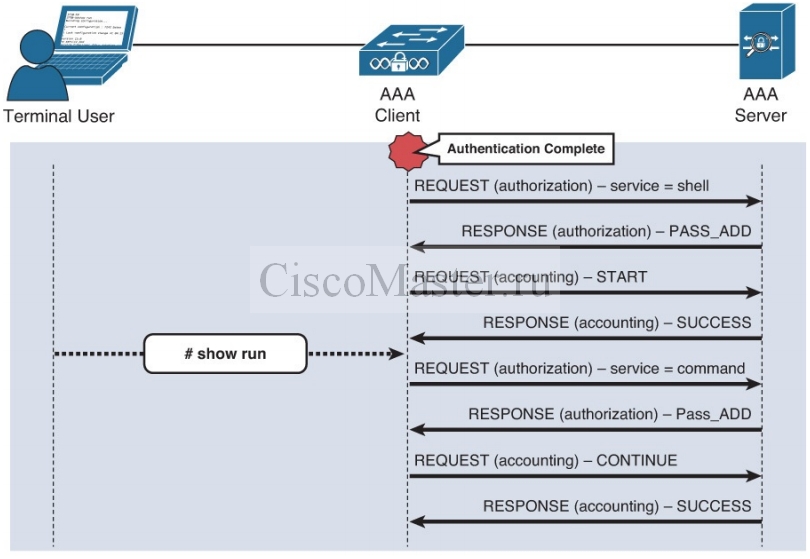

Одна из отличительных особенностей TACACS+ - это возможность проводить отдельно authentication, authorization, accounting как отдельные функции.

Т.е. router или switch может проводить авторизацию на выполнение каждой команды.

Это позволяет более тонко настраивать контроль device administration и поэтому TACACS предпочтителен для device administration.

Также можно отметить что TACACS шифрует полностью всё сообщение, в то время как RADIUS шифрует только логин/пароль.

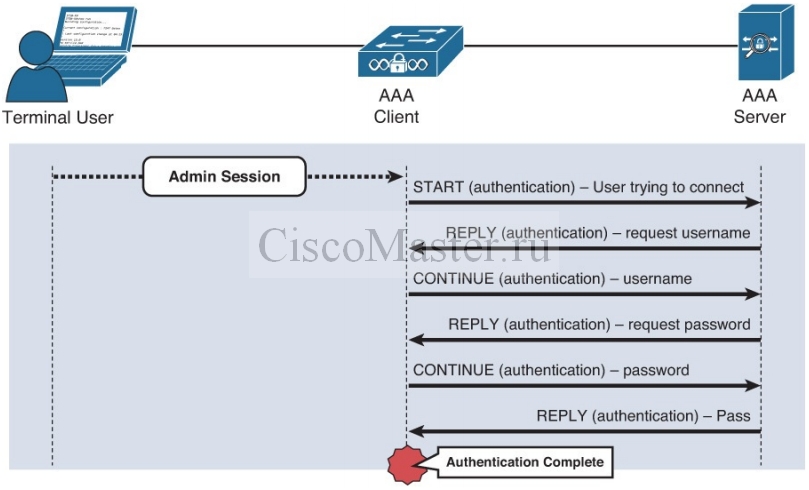

TACACS+ Authentication Messages

В общем виде выглядят следующим образом:

TACACS+ Authorization and Accounting Messages

RADIUS

RADIUS это IETF стандарт для AAA.

RADIUS это наилучший протокол для контроля network access AAA, поскольку он является транспортным протоколом для EAP, а также для других Authentication Protocols.

Для IEEE 802.1X RADIUS используется для транспорта Layer-2 EAP от пользователя к серверу.

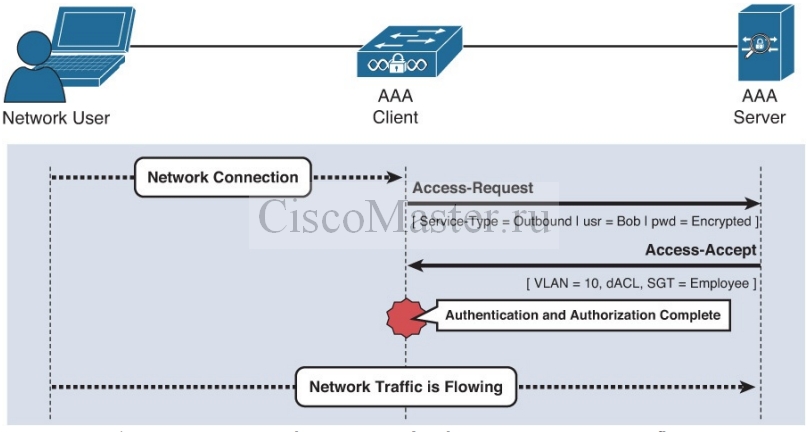

Одно из основных различий RADIUS и TACACS+ это то, что authentication и authorization идут вместе в в единой транзакции RADIUS:

При этом Access-Accept message включает в себя AV-pairs, которые сообщают, на что юзеру даётся авторизация.

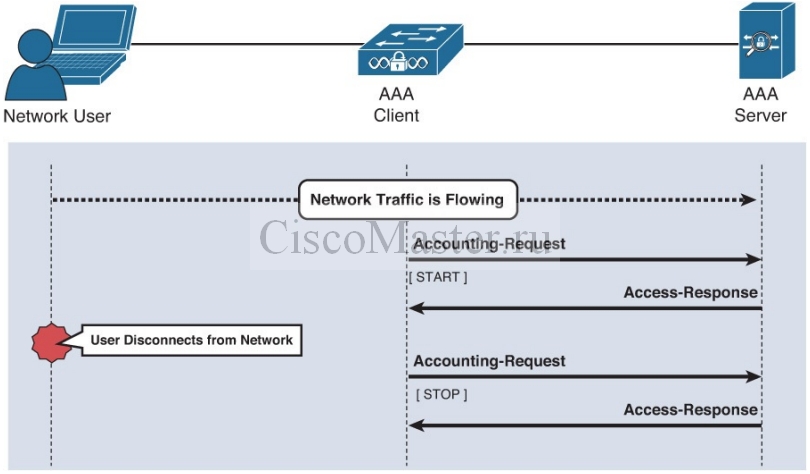

Для Accounting используются команды:

В отличие от TACACS+, RADIUS использует UDP:

UDP/1812 for authentication

UDP/1813 for accounting

AV-Pairs

При общении сервера и клиента могут быть использованы множество атрибутов.

Например VLAN placeholder является таким атрибутом, а VLAN number будет значением этого placeholder.

Change of Authorization

Были выпущены дополнительно RFC 3576, RFC 5176, расширяющие возможности RADIUS новой функцией Dynamic Authorization

Extensions to RADIUS или change of authorization (CoA).

CoA возможность дать команду на network device для отключения пользователя. Это позволяет решить проблему авторизации только в начале сессии, и заставить клиента переавторизоваться.

Сравнение RADIUS и TACACS+

Добавить комментарий