Главное меню

Вы здесь

CISCO - GRE + IPSec - Mikrotik

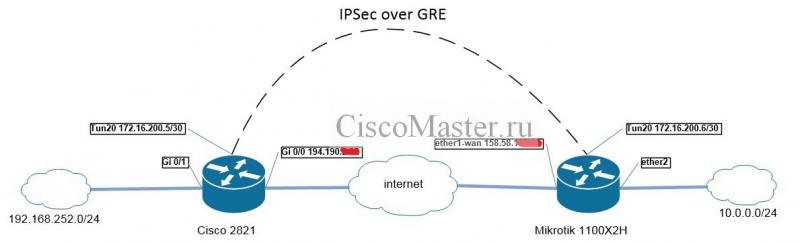

Сегодня рассмотрим пример рабочей конфигурации соединения роутера CISCO с роутером Mikrotik через GRE туннель с IPSec шифрованием в транспортном режиме.

В общем виде схема подключения у нас будет следующая:

Исходные данные:

Роутер 1: cisco 2821

Роутер 2: mikrotik 1100X2H ver

Предполагаем, что интернет на роутерах уже есть и настроен.

Итак, первым делом, поднимаем GRE туннель между роутерами

cisco

Создаем интерфейс и вешаем на него IP адрес для PtP соединения.

c2821(config)#int tun 20 c2821(config-if)#description name c2821(config-if)#tunnel sour 194.190.XXX.XXX c2821(config-if)#tunnel dest 158.58.XXX.XXX c2821(config-if)#keepalive 10 3 c2821(config-if)#ip add 172.16.200.5 255.255.255.252 c2821(config-if)#

Где

194.190.XXX.XXX - адрес источника, IP адрес внешнего интерфейса на cisco, через который будет поднят туннель

158.58.XXX.XXX - адрес назначения (внешний IP адрес на mikrotik)

mikrotik

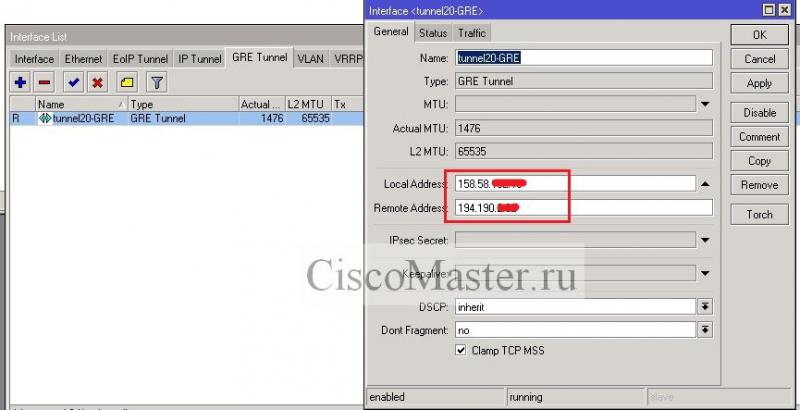

Настройки на стороне mikrotik. Не смотря на то, что у mikrotik есть свой собственный CLI, мы будем настраивать через GUI используя winbox.

interface -> GRE tunnel -> new

где указываем аналогичные параметры: источник туннеля и назначение.

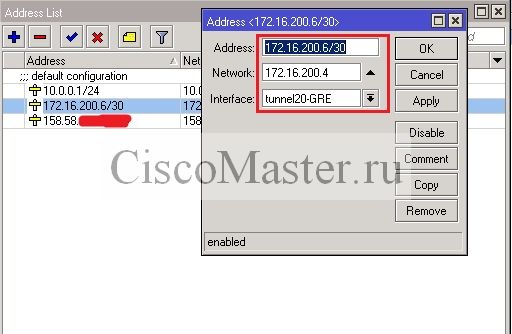

И так же назначаем IP адрес PtP

IP -> Address -> new

После этого можно проверить статус GRE на cisco

c2821#sh int tun 20

Tunnel20 is up, line protocol is up

Hardware is Tunnel

Description: name

Internet address is 172.16.200.5/30

MTU 17916 bytes, BW 100 Kbit/sec, DLY 50000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation TUNNEL, loopback not set

Keepalive set (10 sec), retries 3

Tunnel source 194.190.XXX.XXX, destination 158.58.XXX.XXX

Tunnel protocol/transport GRE/IP

Key disabled, sequencing disabled

Checksumming of packets disabled

Tunnel TTL 255, Fast tunneling enabled

Tunnel transport MTU 1476 bytes

Tunnel transmit bandwidth 8000 (kbps)

Tunnel receive bandwidth 8000 (kbps)

Last input 00:00:07, output 00:00:03, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 4

Queueing strategy: fifo

Output queue: 0/0 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

2275551 packets input, 2859175195 bytes, 0 no buffer

Received 0 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

1610862 packets output, 134864699 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

0 unknown protocol drops

0 output buffer failures, 0 output buffers swapped out

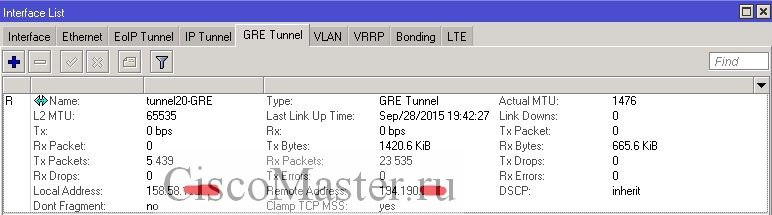

и на mikrotik

Проверяем доступность туннеля

c2821#ping 172.16.200.6 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.200.6, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 24/25/28 ms c2821#

Теперь навешиваем шифрование на созданный канал

IPSec может работать в 2-х режимах:

-транспортном

-канальном

Мы будем использовать транспортный, т.е. шифруются только данные, а не весь пакет целиком.

Шифрование - AES256

hash - SHA1

cisco

Создаем политику

c2821(config)#crypto isakmp policy 20 c2821(config-isakmp)# encr aes 256 c2821(config-isakmp)# authentication pre-share c2821(config-isakmp)# group 2 c2821(config-isakmp)#crypto isakmp key StrongPasswords address 158.58.XXX.XXX

Используем транспортный режим IPSec

crypto ipsec transform-set transform-2 esp-aes 256 esp-sha-hmac mode transport

создаем профиль шифрования

crypto ipsec profile transform-2-prof set transform-set transform-2 set pfs group2

и накладываем шифрование на туннель

tunnel protection ipsec profile transform-2-prof

Итоговая конфигурация

crypto isakmp policy 20 encr aes 256 authentication pre-share group 2 crypto isakmp key StrongPassword address 158.58.XXX.XXX ! ! crypto ipsec transform-set transform-2 esp-aes 256 esp-sha-hmac mode transport ! crypto ipsec profile transform-2-prof set transform-set transform-2 set pfs group2 ! ! ! ! ! ! interface Tunnel20 description Name ip address 172.16.200.5 255.255.255.252 keepalive 10 3 tunnel source 194.190.XXX.XXX tunnel destination 158.58.XXX.XXX tunnel protection ipsec profile transform-2-prof

Mikrotik

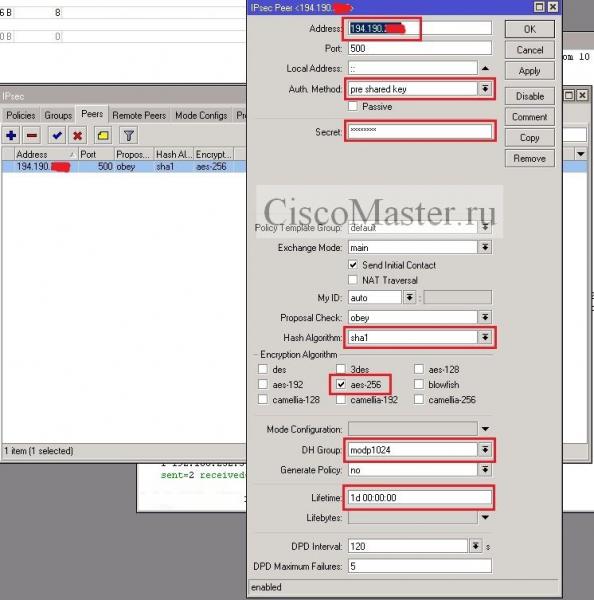

Создаем пира, с указанием его IP адреса, метода аутентификации, хеш алгоритма и т.д.

IP -> IPSec -> Peers -> new

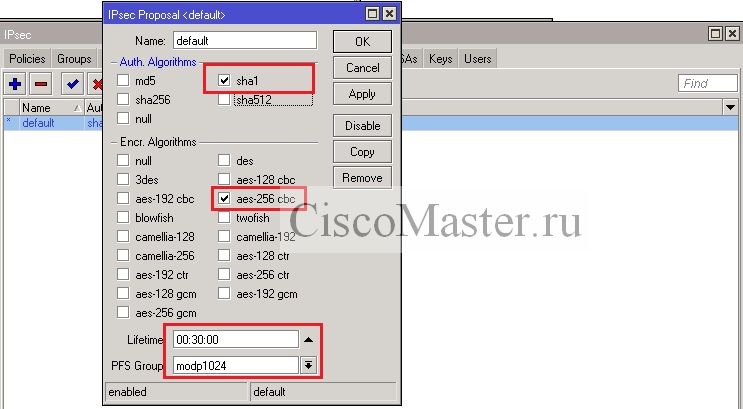

У нас будет использоваться AES256 и SHA1

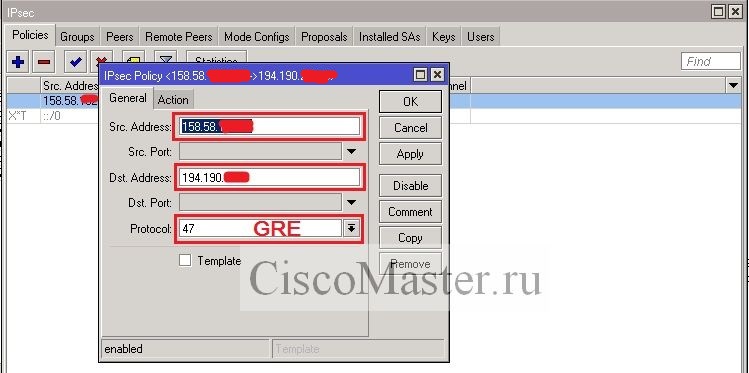

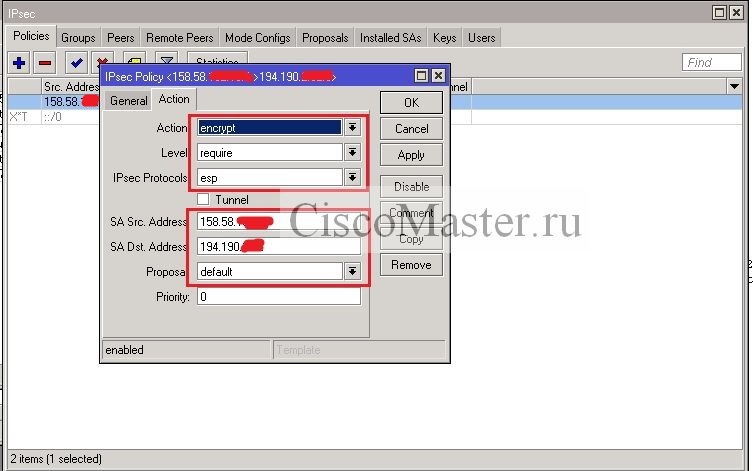

Создаем политику шифрования

IP -> IPSec -> Policies -> new

шифруем GRE между 2-я узлами

В Proposal указываем параметры которые будут использоваться при подключении SA

После этого осталось настроить маршрутизацию (OSPF, статическая и т.д.) и наложить acl.

Проверим статус туннеля

c2821#sh int tun 20

Tunnel20 is up, line protocol is up

Hardware is Tunnel

Description: name

Internet address is 172.16.200.5/30

MTU 17874 bytes, BW 100 Kbit/sec, DLY 50000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation TUNNEL, loopback not set

Keepalive set (10 sec), retries 3

Tunnel source 194.190.XXX.XXX, destination 158.58.XXX.XXX

Tunnel protocol/transport GRE/IP

Key disabled, sequencing disabled

Checksumming of packets disabled

Tunnel TTL 255, Fast tunneling enabled

Tunnel transport MTU 1434 bytes

Tunnel transmit bandwidth 8000 (kbps)

Tunnel receive bandwidth 8000 (kbps)

Tunnel protection via IPSec (profile "transform-2-prof")

Last input 00:00:42, output 21:22:37, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 6529

Queueing strategy: fifo

Output queue: 0/0 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

2320461 packets input, 2865519526 bytes, 0 no buffer

Received 0 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

1645830 packets output, 138277428 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

0 unknown protocol drops

0 output buffer failures, 0 output buffers swapped out

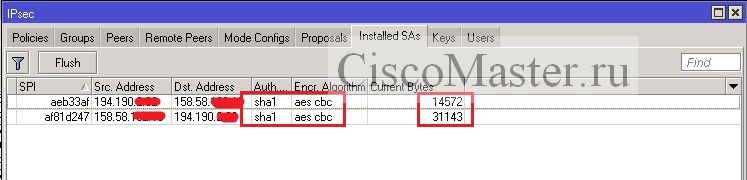

security associations (SAs) между 2-мя пирами

c2821#show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id status

194.190.XXX.XXX 158.58.XXX.XXX QM_IDLE 1054 ACTIVE

IPv6 Crypto ISAKMP SA

c2821#show crypto ipsec sa

interface: Tunnel20

Crypto map tag: Tunnel20-head-0, local addr 194.190.XXX.XXX

protected vrf: (none)

local ident (addr/mask/prot/port): (194.190.XXX.XXX/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (158.58.XXX.10/255.255.255.255/47/0)

current_peer 158.58.XXX.XXX port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 28483, #pkts encrypt: 28483, #pkts digest: 28483

#pkts decaps: 49421, #pkts decrypt: 49421, #pkts verify: 49421

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 3, #recv errors 0

local crypto endpt.: 194.190.XXX.XXX, remote crypto endpt.: 158.58.XXX.XXX

path mtu 1500, ip mtu 1500, ip mtu idb Vlan2

current outbound spi: 0xA60FAE6(174127846)

PFS (Y/N): Y, DH group: group2

inbound esp sas:

spi: 0x2E23C83B(774096955)

transform: esp-256-aes esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2053, flow_id: NETGX:53, sibling_flags 80000006, crypto map: Tunnel20-head-0

sa timing: remaining key lifetime (k/sec): (4412341/321)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xA60FAE6(174127846)

transform: esp-256-aes esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2054, flow_id: NETGX:54, sibling_flags 80000006, crypto map: Tunnel20-head-0

sa timing: remaining key lifetime (k/sec): (4413935/321)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

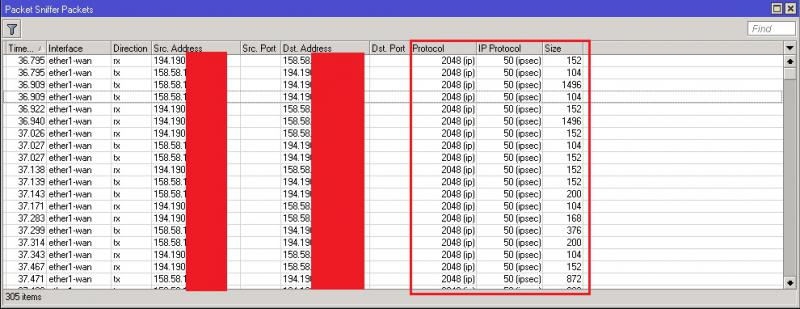

Со стороны mikrotik туннель выглядит вот так

Комментарии

Конфигурация верная! Но

Конфигурация верная! Но имейте ввиду такой момент: ИДЕНТИЧНАЯ конфигурация Mikrotik, выполненная из CLI, может не заработать без объяснения причин! Так что, просто знайте, что Микротам до Цисок еще очень далеко, и даже способ конфигурации - CLI или GUI имеет здесь значение.

исчерпывающее описание

исчерпывающее описание

Как направить траффик на Микротике через туннель?

Туннель поднял, спасибо! Но как пустить сеть на Микротике через туннельную сеть?

спасибо,

спасибо,

я делал с crypto map на cisco ip access-list 100 permit gre host A host B, без tunnel protection.

но почему-то не работало

Просто зашел написать

Просто зашел написать "Спасибо!" :)

Никто

Никто

не шифрует траф в тоннельном режиме?

Просто используйте

Просто используйте назначенные Вами IP-адреса тоннеля, вместо белых IP-адресов, на которые тоннель навешивается.

СПАСИБО

уже в тысячный раз обращаюсь к этой статье как к памятке, спасибо!

Добавить комментарий