Главное меню

Вы здесь

Mikrotik. Начало.

Термины Mikrotik

Mikrotik - это латвийская компания, расположенная в городе Рига.

Компания была основана в 1995 и начала производить ПО RouterOS.

RouterOS - это routing software, которая может работать на любом компе PC based hardware.

В 2002 году Mikrotik открыла производство своего железа под названием RouterBOARD.

RouterBOARD - hardware platform, произведённая компанией Mikrotik.

Таким образом, компания Mikrotik выпускает железо RouterBOARD, на котором работает OS RouterOS.

Установка Winbox

Для работы с Mikrotik нам понадобится Winbox - графический редактор конфигурации.

Его можно скачать здесь:

https://mikrotik.com/download

Подключение

Изначально Миктрот приходит с дефолтной конфигурацией.

На полностью обнулённый маршрутизатор можно подключиться с использованием WinBOX с использованием MAC адреса.

При этом winbox умеет подключаться без использования IP.

Физически можно подключиться к портам 2-5 (к порту 1 Internet подключиться нельзя).

Username: Admin

Pass: пусто

Если подключиться не получается - конфигурацию можно обнулить.

Обнуление конфигурации кнопкой RESET

В случае потери связи с миктротом в удалённом месте его можно ресетнуть до дефолтной конфигурации:

- Выключаем питание, нажимаем кнопку RES и держим её нажатой. Включаем питание и ждём пока USR LED начнёт мигать. Отпускаем кнопку RES.

- В дефолтной конфигурации будет создан switch для портов 2-5, поэтому в них можно подключить ISP + компьютер с IP адресом ISP. Таким образом можно получить доступ через интернет к компьютеру и Микроту.

Обнуление конфигурации командой

Рассмотрим как полностью обнулить конфиг через CLI:

system reset-configuration no-defaults=yes

Учетка админа

Первое что нужно сделать - создать своего админа и удалить дефолтного.

user add name=mikrotadmin password=mikrotpass group=full

Проверка:

user print

Удаление:

user remove X

где x-идентификатор юзера.

Удаление правил по умолчанию

Правила по умолчанию будут мешать подключиться снаружи.

Для начала мы их просто удалим, затем следует добавить свои (см.ниже)

ip firewall filter print

ip firewall filter remove 1 ..... ip firewall filter remove 10

Имена интерфейсов

Несмотря на то что, на корпусе интерфейсы помечены номерами, это не имеет ни какого отношения к конфигурации.

У микротика всё привязано к имени интерфейса. И, как это ни странно, нет понятия ID интерфейса.

Это означает что из конфигурации нельзя понять, какой физический интерфейс привязан к какому имени.

Поэтому вначале нам следует правильно раздать имена.

Будем следовать схеме:

1 - ether1-isp1

2 - ether2-isp2

3 - ether3

4 - ether4

5 - ether5

После обнуления конфига будет картина:

[admin@MikroTik] > interface print Flags: D - dynamic, X - disabled, R - running, S - slave # NAME TYPE ACTUAL-MTU L 0 R ether1 ether 1500 1 RS ether2-master ether 1500 2 RS ether3 ether 1500 3 S ether4 ether 1500 4 S ether5 ether 1500 5 S wlan1 wlan 1500 6 S wlan2 wlan 1500 7 R ;;; defconf bridge bridge 1500

interface set name=ether1-isp1 numbers=0 interface set name=ether2-isp2 numbers=1

Внешний IP

# Присваиваем интерфейсу IP ip address add address=81.211.66.196/26 comment=isp1 interface=ether1-isp1 # # Устанавливаем Шлюз ip route add distance=1 gateway=32.105.149.225

Проверка:

ip address print

ip route print

После выполнения данной минимальной конфигурации роутер будет доступен через Интернет по SSH, Telnet, Winbox.

Поскольку в данном случае разрешено подключаться кому угодно (возможен подбор пароля), необходимо как можно быстрее защитить брендмауэром.

Настройка LAN

Сделаем порты ether3, ether4, ether5 портами LAN с использованием коммутации Switch.

Это наиболее быстрый тип коммутации, не использующий ресурсы CPU, но и имеет наименьшее количество возможностей.

Порты объединённые одним master-port становятся коммутатором, во главе с этим master-port. При этом master-port используется для коммуникации созданного коммутатора с RouterOS.

Для этого мы выберем master-port.

Мы оставим интерфейсы 0 и 1 для основного и резервного провайдеров.

2, 3, 4 выделим под LAN.

interface ethernet set ether3 name=ether3-master-lan master-port=none interface ethernet set ether4 master-port=none interface ethernet set ether5 master-port=none interface ethernet set ether4 master-port=ether3-master-lan interface ethernet set ether5 master-port=ether3-master-lan

Далее настроим Bridge.

Bridge - это также способ коммутации, но высокоуровневый и более медленный. Bridge нам необходим для связки с WiFi.

interface bridge add name=lan-bridge interface bridge port add bridge=lan-bridge interface=ether3 ip address add address=10.252.10.1/24 comment=lan interface=lan-bridge

Проверка: (следует удалить элементы от дефолтного конфига)

interface ethernet print

interface bridge print

interface bridge port print

ip address print

Firewall

- Firewall rules

Firewall работает с Firewall rules.

Firewall rules обрабатываются по порядку: сверху вниз. Firewall rules могут включать различные conditions, и первое совпадение обработку прекращает.

Firewall rules группируются в Firewall chains.

По умолчанию существуют 3 chains:- input - Через эту chain идет трафик, направленный на интерфейсы роутера.

- forward - Любой транзитный трафик.

- output - Трафик, источниками которого являются интерфейсы роутера.

Хотя админ может создать и свои chains - для уменьшения нагрузки на CPU или для организационных нужд, - но все дополнительные chains будут иметь связи на эти три основные.

Другими словами, user-defined chains увидят трафик лишь в случае, когда этот трафик будет перенаправлен дефолтной chain. - Connections

Mikrotik firewall относится к типу Statefull Firewall.

Это означает, что ПО умеет оперировать с Session State.

В терминологии Mikrotik Session есть синоним Connection и характеризуется уникальной комбинацией параметров: Source IP, Source port, Destination IP, Destination port.

Различают 4 типа Connections:- New - новое Connection, т.е. в случае, когда комбинация src/dst/port в памяти не существует, и инициируется новое New Connection

- Established - уже созданное и существующее Connection, т.е. когда комбинация src/dst/port в памяти найдена.

- Related - это Connection, "рожденное" и являющееся частью какого-то существующего Connection. Например FTP сперва поднимает сессию на 21 порт. затем динамически открывается дополнительная сессия на 20 порт

- Invalid - Invalid packet не принадлежит к какой -либо сессии и не создаёт новую сессию. Такие пакеты нужно дропать.

Следующие правила позволят обеспечить безопасность для роутера + работу NAT для внутренних пользователей.

/ip firewall address-list add address=32.105.149.224/28 list=23 add address=192.168.2.0/24 list=23 /ip firewall filter add action=accept chain=input connection-state=established,related add action=accept chain=input protocol=icmp add action=accept chain=input dst-port=8291 protocol=tcp src-address-list=23 add action=accept chain=input dst-port=23 protocol=tcp src-address-list=23 add action=accept chain=input dst-port=22 log=yes protocol=tcp src-address-list=23 add action=drop chain=input in-interface=ether1-isp1 add action=accept chain=forward in-interface=lan-bridge add action=accept chain=forward connection-state=established,related in-interface=ether1-isp1 add action=drop chain=forward in-interface=ether1-isp1

Проверка Firewall:

Смотрим конфигурацию

ip firewall filter print ip firewall filter export

Смотрим текущие сессии:

ip firewall connection print ip firewall connection print detail ip firewall connection print interval=1 ip firewall connection print where src-address ~ "10.252.10.10"

Генерим сами сессии, и сразу их смотрим:

ping 8.8.8.8 src-address=10.252.10.1 ip firewall connection print where src-address ~ "10.252.10.1"

Кеширующий DNS Server

ip dns set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

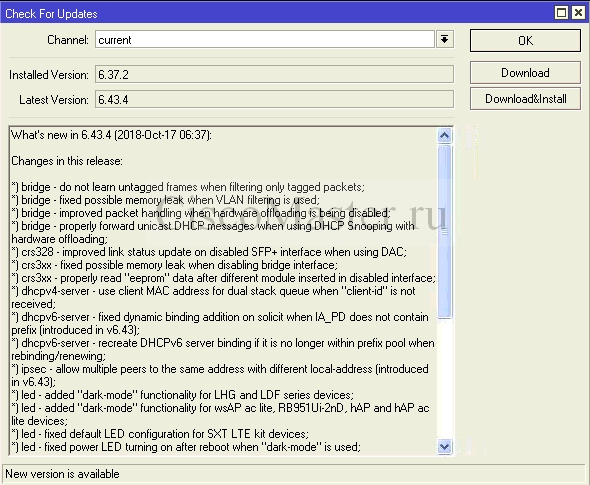

Обновление ОС

Проверка версии:

system resource print

Обновление проще всего делать из Winbox:

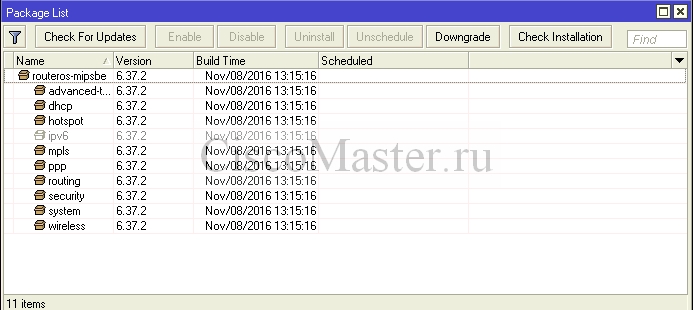

System > Packages

Check for updates

Жмем Download&Install

Система все сделает сама и перезагрузится.

DHCP

/ip pool add name=lan-pool ranges=192.168.88.10-192.168.88.254 /ip dhcp-server add address-pool=lan-pool disabled=no interface=lan-bridge name=lan-dhcp # /ip dhcp-server network add address=192.168.88.0/24 comment="LAN" gateway=192.168.88.1 dns-server=192.168.88.1,8.8.8.8 # /ip dns static add address=192.168.88.1 name=router

Проверка:

ip dhcp-server network print

ip dhcp-server print

ip dhcp-server lease print

NAT для пользователей

NAT - это процесс, позволяющий менять source IP, destination IP, source port, destination port.

Функции NAT несколько похожи на Firewall, и также организуются в chains.

/ip firewall nat add action=masquerade chain=srcnat comment="User NAT" out-interface=ether1-isp1

Проверка NAT:

ip firewall nat print ip firewall nat export

Проверка Firewall:

Смотрим конфигурацию

ip firewall filter print ip firewall filter export

Смотрим текущие сессии:

ip firewall connection print ip firewall connection print detail ip firewall connection print interval=1 ip firewall connection print where src-address ~ "10.252.10.10"

Генерим сами сессии, и сразу их смотрим:

ping 8.8.8.8 src-address=10.252.10.1 ip firewall connection print where src-address ~ "10.252.10.1"

Другие полезные инструменты из командной строки

tool traceroute 8.8.8.8 src-address=10.252.10.1

NTP

/system clock set time-zone-name=Europe/Moscow /system identity set name=Mik01 /system ntp client set enabled=yes primary-ntp=88.147.254.227 secondary-ntp=109.195.19.73

Проверка:

system ntp client print system clock print

SNMP

/snmp community add addresses=192.168.22.49/32 name=mycomm # /snmp set contact=Vladimir enabled=yes location=Moscow

Настройка Netflow

/ip traffic-flow set active-flow-timeout=1m cache-entries=32k enabled=yes /ip traffic-flow target add dst-address=192.168.22.49 port=9996

Минимальные настройки Wifi

/interface wireless security-profiles add authentication-types=wpa-psk,wpa2-psk eap-methods="" management-protection=allowed mode=dynamic-keys name=profile1 supplicant-identity="" wpa-pre-shared-key=my_key wpa2-pre-shared-key=my_key /interface wireless set [ find default-name=wlan1 ] country=russia disabled=no frequency-mode=regulatory-domain mode=ap-bridge name=Mik2Mhz \ security-profile=profile1 ssid=mik2 set [ find default-name=wlan2 ] country=russia disabled=no frequency-mode=regulatory-domain mode=ap-bridge name=Mik5Mhz \ security-profile=profile1 ssid=mik5 /interface bridge port add bridge=lan-bridge interface=Mik2Mhz add bridge=lan-bridge interface=Mik5Mhz

Reset Mikrotik

В случае потери связи с миктротом в удалённом месте его можно ресетнуть до дефолтной конфигурации:

- Выключаем питание, нажимаем кнопку RES и держим её нажатой. Включаем питание и ждём пока USR LED начнёт мигать. Отпускаем кнопку RES.

- В дефолтной конфигурации будет создан switch для портов 2-5, поэтому в них можно подключить ISP + компьютер с IP адресом ISP. Таким образом можно получить доступ через интернет к компьютеру и Микроту.

- С компа:

- даём IP

/ip address add address=32.105.149.228/27 interface=ether1 network=32.105.149.224

- даём шлюз

/ip route add distance=1 gateway=32.105.149.225

- удаляем все дефолтные правила Firewall (из терминала)

- Добавляем своего юзера-админа и удаляем дефолтного

- Далее уже можно подключаться к микроту и выполнить все пункты данной статьи

- даём IP

Комментарии

Добрый день, а что за адреса

Добрый день, а что за адреса в файрволе, это чьи адреса?

/ip firewall address-list

add address=32.105.149.224/28 list=23

add address=192.168.2.0/24 list=23

Это адреса, с которых мы

Это адреса, с которых мы разрешаем подключаться к роутеру для его администрирования. Т.е. некие адреса которым мы доверяем.

Добавить комментарий