Главное меню

Вы здесь

RPKI и BGP

В один прекрасный день RETN прислал уведомление, что через месяц перестанет принимать маршруты, не прошедшие валидацию на основе RPKI.

Попробуем разобраться что такое RPKI.

В настоящее время в Интернет порядка 550,000 route announcements в день.

Наиболее частая ошибка - это mis-origination of a prefix, т.е. кто-то отдаёт по BGP "левый" префикс.

В интернет каждый маршрутизатор сам (индивидуально) создает свою таблицу маршрутизации. Все протоколы маршрутизации - только - помогают ему решить эту задачу В процессе создания такой таблицы, некоторые, назовем их магистральными добавляют исходных данных для работы протоколов. Не вдаваясь глубоко - применяются дополнительные фильтры какие маршруты можно принять, например, по BGP от пира или клиента, а какие нет.

Самый распространённый сейчас способ для принятия такого решения - это IRR В базе данных это route-obj, который формулирует какой AS ориджинирует этот префикс.

Но сообщество Интернет и постановила что IRR как-то маловато.

И придумали PRKI. Фактически это тоже - какой AS ориджинирует этот префикс, но с использованием сертификатов, PKI.

Поместили в отдельные базы. Вендоры переписали софт на роутерах с поддержкой этого протокола.

И теперь не просто фильтры в BGP сессии, а еще отдельный сервер рядом с роутером на котором запущен валидатор проверяющий ROA в доверенном репозитории.

RPKI обеспечивает BGP origin validation, и пытается ответить на вопрос: Авторизована ли данная route announcement?

RPKI работает с понятием ROA, Route Origin Authorisations (ROAs).

ROA могут создать только владельцы префикса, например LIR.

ROA криптографически подписывает или привязывает какая Autonomous System (AS) может отдавать какой префикс.

ROA выкладываются в общий доступ.

Провайдер же, точнее его роутер, использует Validator для определения валидности данного route announcement. И далее принимает решение принимать или нет.

Термины

RIPE NCC - Réseaux IP Européens Network Coordination Centre, a membership association under Dutch law, operating from its registered office in Amsterdam, the Netherlands.

Member - Человек, заключающий соглашение с RIPE NCC.

Certificate - объект данных, подписанный электронной подписью, сгенерированный RIPE NCC Certification Service.

Internet number resources - уникальные IP адреса (IPv4 and IPv6) и Autonomous System Numbers (ASNs), зарегистрированные в Internet Number Registry, например в RIPE NCC.

RPKI-signed objects - объекты данных, подписанные электронной подписью, и созданные с использованием Certificate, такие как Route Origin Authorisation (ROA) object.

ROA object - Route Origin Authorisation object - RPKI-signed object, который связывает набор блоков IP-адресов с ASN

LIR Portal - Веб интерфейс, через который Members имеют доступ к сервисам RIPE NCC services.

Repository - публично доступный репозитарий, где хранятся все Certificates, Certificate Revocation Lists (CRLs) and RPKI-signed objects, доступный для загрузки любой стороной для целей валидации.

RIPE community - RIPE (Réseaux IP Européens) форум

RPKI обеспечивает установки безопасной связки между IP address blocks, ASNs, и собственно носителями, т.е. тему у кого живут эти адреса.

RPKI работает на базе X.509 certificate profile, который описан в RFC3779.

RPKI - это способ надежной Аутентификации носителя и его ASNs, и IP address blocks.

В RPKI структура сертификатов отражает структуру распространения Internet number resources.

Т.е. изначально адреса хранятся в IANA, далее блоки отдаются в Regional Internet Registries (RIRs), далее более мелкие блоки отдаются в Local Internet Registries (LIRs), и наконец Customer получает свой Prefix.

RIPE NCC и RPKI

RIPE NCC выступает как trusted Certification Authority (CA), т.е. RIPE NCC генерирует сертификаты для носителей (resource holders).

Использование RPKI system

Для максимальной гибкости, RIPE NCC members могут получить сертификат на LIR Portal, или же использовать свой CA.

Resource certificate привязан к регистрации в RIPE NCC. Сертификат валиден 18 месяцев, и автоматически обновляется каждые 12 месяцев.

RIPE NCC предоставляет Web интерфейс для выполнения всех необходимых действий.

Resource Certification (RPKI) for Provider Independent End Users

Resource certificate может быть запрошен напрямую клиентом, PI End User. Но главное чтобы клиент реально владел Internet number resources, т.е. ASN и IPv4.

Необходимо залогиниться под своей учеткой (RIPE NCC Access account):

https://access.ripe.net/

Далее пройти wizard.

После этого мы сможем заходить на LIR Portal,

https://lirportal.ripe.net/

запрашивать сертификат, а также управлять Route Origin Authorisations.

https://www.ripe.net/manage-ips-and-asns/resource-management/certificati...

После того, как Member примет Terms and Conditions, RIPE NCC сгенерирует для него Certificate.

Сертификат будет отражать зарегистрированные на Member Internet number resources.

RIPE NCC опубликует Certificate, а также RPKI-signed objects, созданные с использованием сертификата.

Managing ROAs (Route Origin Authorisations)

Сервис hosted Resource Certification (RPKI) позволяет авторизовать все легитимные BGP announcements.

1. Resource certification dashboard

Resource certification dashboard отображает все Member Internet number resources, которые отражены выданным Certificate.

При добавлении новых ресурсов, сертификат обновляется.

2. Route Origin Authorisations (ROAs)

Route Origin Authorisation (ROA) - это криптографически подписанный объект, в котором указывается, какая автономная система (AS) уполномочена создавать определенный префикс.

ROA может создать владелец Internet number resources, например LIR.

ROA состоит из трёх элементов:

- AS Number, авторизованный

- Prefix, который может отдаваться от AS Number

- Maximum Length of the prefix

Итог

Итак, владелец Internet number resources использует свой сертификат для создания Route Origin Authorisations (ROAs).

ROA помещаются в публично доступный репозитарий.

Другие network operators могут настроить своё оборудование на валидацию route announcements с использованием RPKI.

Для этого network operator использует RIPE NCC RPKI Validator, - это сервис на системе UNIX-like.

Роутер network operator использует Validator для проверки route announcements.

Как это получилось у меня

У нашей организации есть PI адреса.

Но нам принадлежит только ASN, а сами адреса взяты в аренду и принадлежат LIR РосНИИРОС.

Поэтому мы не можем создавать ROA для себя. Это может сделать наш LIR.

-

Определить кто является LIR для нашей IPv4

whois.ripe.net

- Вводите адрес 195.x.104.0/24 в поле

- На закладке hierarchy flag ставите галочку - L

- Ищете блок с вашими адресами - ASSIGNED PA

- И выше ищете блок - ALLOCATED PA - который накрывает ваш ASSIGNED PA

- Ну а дальше тыкаете в поле • org: ORG-RRIf1-RIPE - Связываемся с нашим LIR, и просим их сделать ROA для нашей AS и префикса.

-

Опубликованная RPKI data становится а общем доступе, и проверить её валидность можно одним из способов:

-

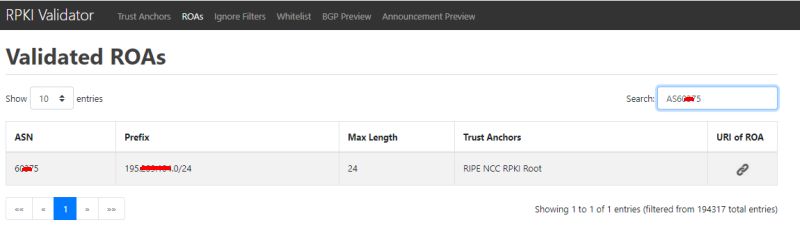

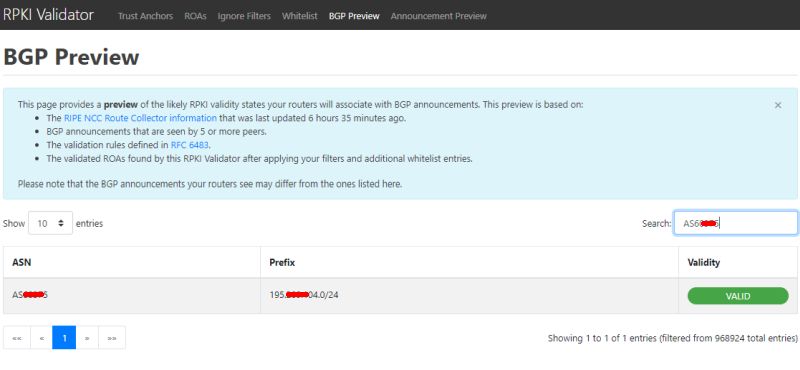

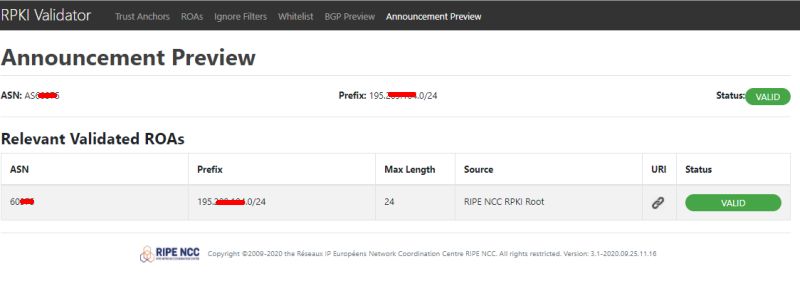

https://rpki-validator.ripe.net/

Ввести IP и AS

- ROA

- BGP Preview

- Announcement Preview

-

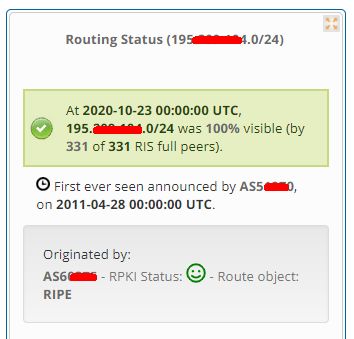

https://stat.ripe.net/

Ввести IP

-

https://sg-pub.ripe.net/jasper/rpki-web-test/

Запускать из своей IP address blocks -

https://lg.retn.net/

- В поле IP-address: вводите 195.x.104.0/24

- Ставите галочку - bgp route detail

- SubmitЕсли все нормально, должно быть: Validation State: valid

-

https://rpki-validator.ripe.net/

- Установить свой валидатор

- Спросить у провайдера, в моём случае это RETN

Источник

https://www.ripe.net/manage-ips-and-asns/resource-management/rpki/what-i...

Комментарии

Похоже своим письмом RETN

Похоже своим письмом RETN ввели сетевиков в заблуждение относительно "конца света" :)

Я, например, не успеваю в означенные сроки и на мой вопрос получил следующий ответ от их NOC:

Сейчас мы принимаем от вашей AS префиксы со статусом "unknown"

Будут отклонены только префиксы со статусом "invalid".

"Unknown" префиксы будут транзититься так же, как и сейчас.

Добавить комментарий