Главное меню

Вы здесь

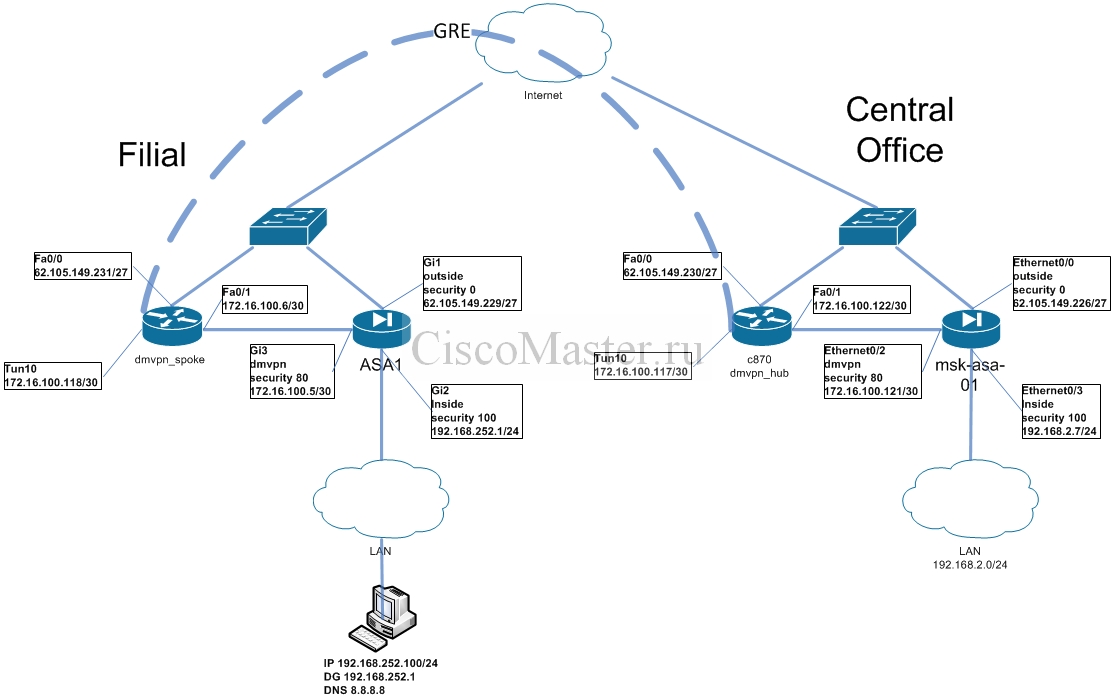

ASA и туннель GRE

чт, 02/10/2014 - 14:10 — vs

Как известно, ASA не поддерживает протокол GRE, поэтому для построения туннелей между офисами приходится использовать схему ASA+Router.

Самый интересный вопрос как лучше?

Схема 1

Данная схема подразумевает построение туннеля силами маршрутизатора, т.е. у маршрутизатора есть public ip address.

Схема рабочая.

Минус данной схемы в том, что и шифрование нужно делать также силами маршрутизатора, которое как известно запрещено в РФ.

Если делать всё по закону, см. схему2 либо покупай RVPN.

ASA и туннель GRE: конфиги

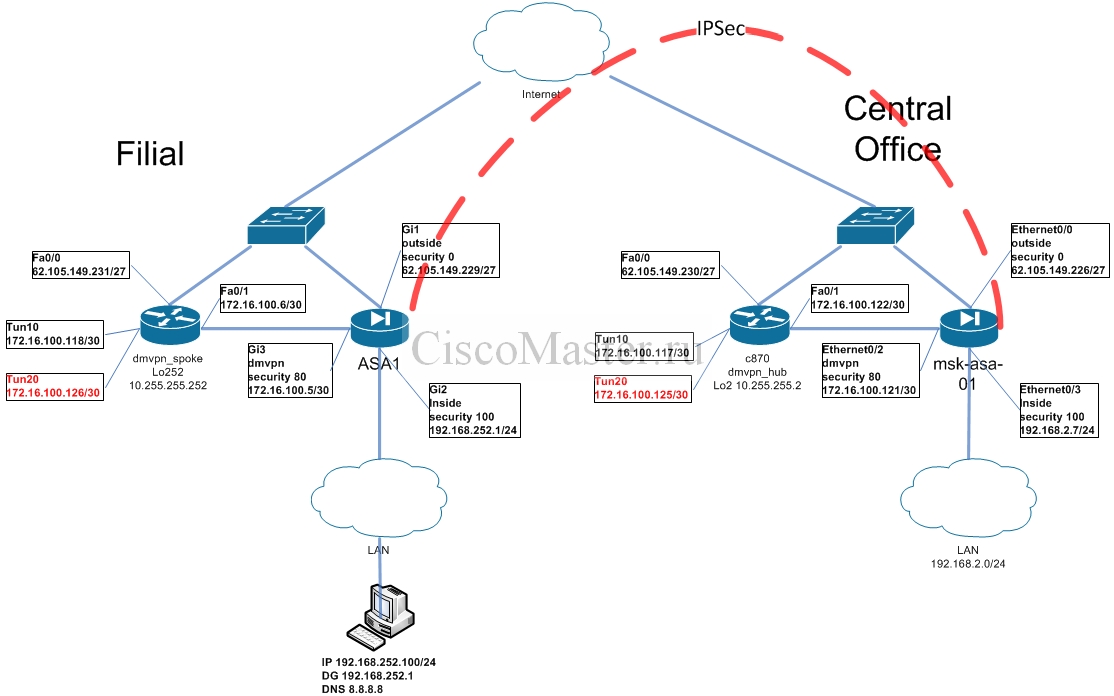

Схема 2

В данном случае туннель IPSec будет строиться силами движка ASA.

GRE в свою очередь будет строиться внутри туннеля IPSec.

STEP 1: Configure Interesting Traffic

msk-asa-01

access-list lo2-to-lo252 extended permit ip 10.255.255.2 255.255.255.255 10.255.255.252 255.255.255.255

asa1

access-list lo252-to-lo2 extended permit ip 10.255.255.252 255.255.255.255 10.255.255.2 255.255.255.255

NAT Exclusion for VPN Traffic

msk-asa-01

object network obj-local-lo2 host 10.255.255.2 ! object network obj-remote-lo252 host 10.255.255.252 ! nat (dmvpn,outside) 10 source static obj-local-lo2 obj-local-lo2 destination static obj-remote-lo252 obj-remote-lo252

asa1

object network obj-local-lo252 host 10.255.255.252 ! object network obj-remote-lo2 host 10.255.255.2 ! nat (dmvpn,outside) 10 source static obj-local-lo252 obj-local-lo252 destination static obj-remote-lo2 obj-remote-lo2

STEP 2: Configure Phase 1 (IKEv1 or ISAKMP)

msk-asa-01

crypto ikev1 policy 10 authentication pre-share encryption des hash sha group 2 lifetime 3600

crypto ikev1 enable outside crypto isakmp identity address

tunnel-group 62.105.149.229 type ipsec-l2l tunnel-group 62.105.149.229 ipsec-attributes ikev1 pre-shared-key tststrongkey

asa1

crypto ikev1 policy 10 authentication pre-share encryption des hash sha group 2 lifetime 3600

crypto ikev1 enable outside crypto isakmp identity address

tunnel-group 62.105.149.226 type ipsec-l2l tunnel-group 62.105.149.226 ipsec-attributes ikev1 pre-shared-key tststrongkey

STEP 3: Configure Phase 2 (IPSEc)

msk-asa-01

crypto ipsec ikev1 transform-set msk-asa-01TS esp-des esp-sha-hmac crypto map MSK-ASA-01VPN 10 match address lo2-to-lo252 crypto map MSK-ASA-01VPN 10 set peer 62.105.149.229 crypto map MSK-ASA-01VPN 10 set ikev1 transform-set msk-asa-01TS crypto map MSK-ASA-01VPN 10 set security-association lifetime seconds 3600 crypto map MSK-ASA-01VPN interface outside

asa1

crypto ipsec ikev1 transform-set asa1TS esp-des esp-sha-hmac crypto map ASA1VPN 10 match address lo252-to-lo2 crypto map ASA1VPN 10 set peer 62.105.149.226 crypto map ASA1VPN 10 set ikev1 transform-set asa1TS crypto map ASA1VPN 10 set security-association lifetime seconds 3600 crypto map ASA1VPN interface outside

Проверка

show crypto isakmp sa

show crypto ipsec sa

Комментарии

спасибо)))

спасибо)))

Это конечно все хорошо.. но

Это конечно все хорошо.. но где настройка gre тунеля на маршрутизаторах внутри IPsec?

А можно Вас попросить

А можно Вас попросить показать конфиги с роутеров, на которых подняты GRE-туннели.

Добрый день.А где можно

Добрый день.А где можно посмотреть конфиги по 1 Варианту?

Добрый день! При нажатии на

Добрый день! При нажатии на ссылку "ASA и туннель GRE: конфиги" (чтобы посмотреть конфиг по первому варианту), выпадает: "Вы не авторизированы для доступа к этой странице. "

Очень надо глянуть пример конфига, можете поправить?

У меня так же

У меня так же

Аналогично.

Аналогично.

Как посмотреть конфиги?

Как посмотреть конфиги?

Как посмотреть конфиги к

Как посмотреть конфиги к первой схеме ?

Поясните, какая еще нужна

Поясните, какая еще нужна авторизация для просмотра "конфигов"??? В чём подвох?

Спасибо ) ..а подвох

Спасибо ) ..а подвох предполагаю в RTFM

!

!

Не совсем понятно, зачем

Не совсем понятно, зачем нужен nat на cisco

R_dmvpn_hub

R_dmvpn_hub

interface Loopback0

ip address 10.255.255.2 255.255.255.255

!

interface Loopback50

description LAN

ip address 10.10.10.1 255.255.255.0

!

interface Tunnel0

ip address 172.16.100.125 255.255.255.252

tunnel source 10.255.255.2

tunnel destination 10.255.255.252

!

interface FastEthernet0/1

ip address 172.16.100.122 255.255.255.252

no shutdown

duplex auto

speed auto

!

ip route 0.0.0.0 0.0.0.0 172.16.100.121

ip route 10.10.20.1 255.255.255.0 172.16.100.126

R_dmvpn_spoke

interface Loopback0

ip address 10.255.255.252 255.255.255.255

!

interface Loopback50

description LAN

ip address 10.10.20.1 255.255.255.0

!

interface Tunnel0

ip address 172.16.100.126 255.255.255.252

tunnel source 10.255.255.252

tunnel destination 10.255.255.2

!

interface FastEthernet0/1

ip address 172.16.100.6 255.255.255.252

no shutdown

duplex auto

speed auto

!

ip route 0.0.0.0 0.0.0.0 172.16.100.5

ip route 10.10.10.1 255.255.255.0 172.16.100.125

MSK-ASA

route dmvpn 10.255.255.2 255.255.255.255 172.16.100.122

ASA1

route dmvpn 10.255.255.252 255.255.255.255 172.16.100.6

Добавить комментарий