Главное меню

Вы здесь

Безопасность. Начало 17. Cisco IDS/IPS

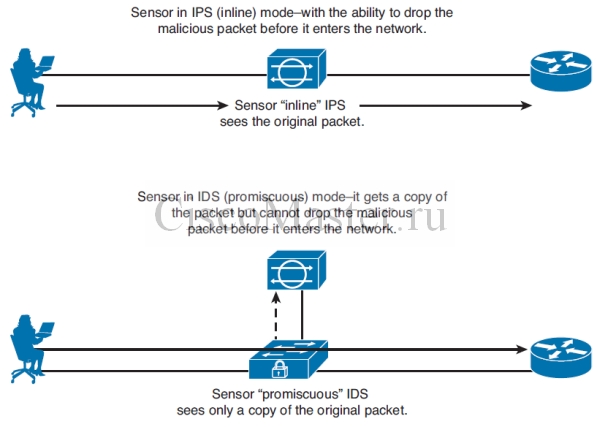

IPS и IDS

Intrusion prevention system (IPS) пропускает через себя трафик в то время как intrusion detection system (IDS) получает лишь копию этого трафика для анализа.

Платформы IPS и IDS

IPS и IDS существуют в самых разных имплементациях:

■ A dedicated IPS appliance, such as the 4200 series

■ Software running on the router in versions of IOS that support it

■ A module in an IOS router, such as the AIM-IPS or NME-IPS modules

■ A module on an ASA firewall in the form of the AIP module for IPS

■ A blade that works in a 6500 series multilayer switch

■ Cisco FirePOWER 8000/7000 series appliances

■ Virtual Next-Generation IPS (NGIPSv) for VMware

■ ASA with FirePOWER services

Positive/Negative Terminology

- False positive - ложно положительная реакция, - sensor "думает" что трафик враждебный, но это на самом деле не так.

- False negative - ложно отрицательная реакция - sensor не может определить враждебный трафик и ничего не предпринимает

- True positive - правильное определение угрозы.

- True negative - правильное отсутствие реакции на отсутствие угрозы.

Методы определения угроз

- Signature-Based IPS/IDS - правила поиска специфических шаблонов или характеристик пакетов или потока пакетов трафика, по которым определяется угроза.

- Policy-Based IPS/IDS - враждебный трафик определяется по нами созданной политике. Например можно сделать политику определющей трафик на 23 порт враждебным.

- Anomaly-Based IPS/IDS - наблюдение за характером трафика и сравнение с тем как должно быть (baseline). Например подсчет количества TCP sender requests в минуту: при превышении порога будет определена аномалия и угроза.

- Reputation-Based IPS/IDS - основывается на блокировании IP адресов, которые уже "засветились" и попали в глобальную БД Cisco.

Управление защитными действиями

Как определить в каких случаях какие действия предпринимать?

В современных системах IPS/IDS применяется так называемый risk rating.

risk rating определяется как сумма влияния нескольких факторов:

Signature fidelity rating (SFR) - точность сигнатуры, т.е. вероятность риска рекции False positive. Параметр определяется создателем сигнатуры.

attack severity rating (ASR) - критичность(вредность) атаки. Также есть параметр сигнатуры. Параметр определяется создателем сигнатуры

Target value rating (TVR) - критичность или важность защищаемого ресурса. Параметр определяется Администратором.

Таким образом, в зависимости от важности защищаемых ресурсов, точности сигнатуры и опасности рода атаки будет зависеть какие действия будет предпринимать Sensor.

Безусловно можно настроить и на реакции на конкретные сигнатуры, но предпочтительнее работать с Risk rating.

Добавить комментарий