Главное меню

Вы здесь

Безопасность. Начало 16. Firewall Policies on Cisco ASA

Функции ASA

- Packet filtering - иными словами это обычный ACL. Разница с Router ACL на ASA нужно вводить real mask.

- Stateful filtering - по умолчанию любой разрешённый трафик включается в БД Stateful filtering. На практике это означает, что достаточно разрешить трафик в направлении его инициализации и ответный трафик будет пропушен автоматически.

- Application inspection/awareness - ASA умеет прослушивать и понимать трафик на уровне приложений. Как результат ASA способна динамически разрешать необходимые для правильной работы дополнительные порты. Например это позволяет разрешать трафик FTP и SIP, которые могут динамически использовать дополнительные порты.

- Network Address Translation (NAT)

- DHCP

- Routing - имеется поддержка RIP, EIGRP, OSPF, Static Routing

- Layer 3 or Layer 2 implementation - ASA может быть развёрнута на традиционном 3-м уровне (выступая шлюзом), так и на 2-м уровне (как L2 bridge).

- VPN support - ASA поддерживает IPsec remote-access VPN и site-to-site VPN tunnels. Также есть полная поддержка Secure Sockets Layer (SSL) remote-access VPN.

- Object groups - конфигурационная единица, позволяющая группировать объекты, облегчая администрирование.

- Botnet traffic filtering - botnet - это заражённые машины специальным вирусом, и в результате находящие под контролем 3-й стороны. Часто используются для координированных атак. ASA может работать с Cisco Botnet Traffic Filter Database и отсеивать трафик от таких адресов.

- Advanced malware protection (AMP) - это часть next-generation firewall (NGFW). AMP allows an administrator to protect the network from known and advanced threats, including advanced persistent threats (APT) and targeted attacks.

- High availability - можно использовать две железки для failover combination.

- AAA support - ASA умеет использовать сервисы AAA + ACS

ASA Security levels

В IOS zoned-based firewall (ZBF) интерфейсы помещаются в zones, и между этими зонами строятся разрешения на прохождение трафика.

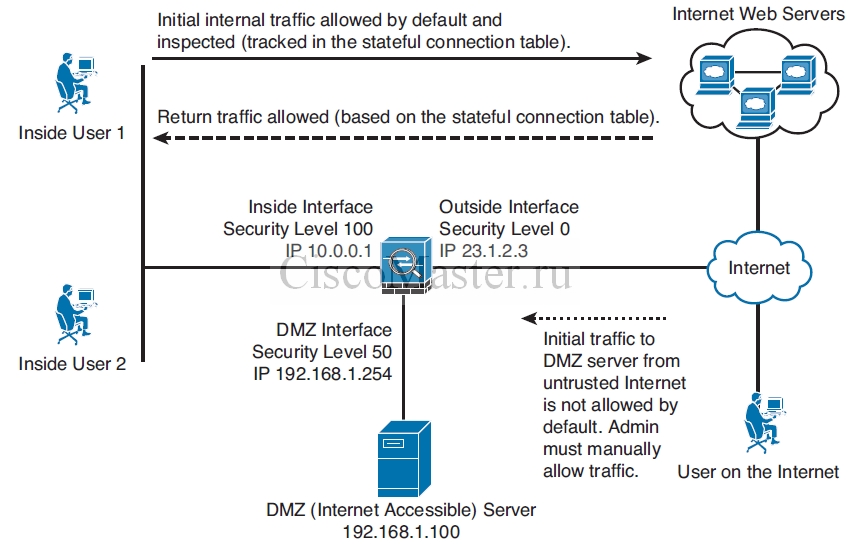

В ASA архитектура немного другая и есть понятие security levels, которые ассоциируются с интерфейсами.

security level может варьироваться между 0 и 100: чем больше номер, тем больше доверия к этому уровню.

По умолчанию ASA пропускает трафик от интерфейса с более высоким security level в сторону интерфейса с более низким security level, при этом трафик инспектируется и ответ также возвращается без каких-либо препятствий (stateful inspection).

Но для того чтобы разрешить трафик со стороны интерфейса с более низким уровнем - нам необходимо создать отдельные правила (ACL).

Также по умолчанию ASA не пропускает трафик между интерфейсами с одинаковыми уровнями, а также не разрешает hairpin routing.

Modular Policy Framework

В IOS ZBF class maps используются для identify traffic, policy maps для implement actions для этого трафика, service policy применяются на zone-pair.

В ASA Modular Policy Framework также присутствует, но для определения трафика для application layer inspection или для intrusion prevention system (IPS).

Modular Policy Framework может применяться к интерфейсу или глобально.

Настройка ASA

В данной статье мы рассмотрим лишь начальный уровень настроек ASA.

Более подробно см.

Cisco ASA 8.4.2 с нуля. Часть 2. Начало

Cisco ASA 8.4.2 с нуля. Часть 3. ASA и ASDM

Cisco ASA 8.4.2 с нуля. Часть 4. NAT

Включение ASDM

Настройка внутреннего интерфейса:

interface gigabitethernet 0/3 security-level 100 nameif inside ip address 192.168.2.253 255.255.255.0 no shutdown

hostname asa1 enable password mysecretpassword username asaadmin password adminpassword privilege 15 aaa authentication ssh console LOCAL aaa authentication http console LOCAL passwd adminpassword

Генерируем RSA key, необходимый для работы SSH:

crypto key generate rsa modulus 1024

Для работы ASDM включим поддержку https:

http server enable http 192.168.2.0 255.255.255.0 inside ssh 192.168.2.0 255.255.255.0 inside

Для запуска ASDM мы наберём в браузере https://192.168.2.253

Настройка DHCP

dhcpd address 192.168.2.101-192.168.2.150 inside dhcpd enable inside dhcpd dns 8.8.8.8 interface inside dhcpd domain example.org interface inside

PAT

object network internal-lan_obj subnet 192.168.0.0 255.255.0.0 object network internal-lan_obj nat (inside,outside) dynamic interface route outside 0.0.0.0 0.0.0.0 62.105.149.225 1

Packet Tracer

Полезный инструмент, позволяющий протестировать будет пропущен пакет или нет.

packet-tracer input inside tcp 10.0.0.101 1065 22.33.44.55 80

Разрешение доступа снаружи

object network internal-server-static_obj host 192.168.2.12 object network internal-server-static_obj nat (inside,outside) static interface service tcp ftp ftp access-list outside_in extended permit tcp any host 192.168.2.12 eq ftp access-group outside_in in interface outside

Добавить комментарий