Главное меню

Вы здесь

Fortigate 7 с нуля 01: начальная настройка

Современный подход к безопасности

В прошлом подход к безопасности сводился к обеспечению безопасного периметра, т.е. установке фаервола в точке входа.

Есть inside, outside и dmz. Мы доверяем всему, что находится в зоне inside.

Сейчас ПО злоумышленника может с легкостью проникнуть внутрь. Это может быть зараженная флешка, зараженный телефон или ноут, также проникновение через VPN с зараженного домашнего ПК.

Знакомый админ работает в крупной компании: их несколько раз тестировали на проникновение во внутренний периметр, и все разы они проваливали тест.

К сожалению это реальность, и в наши дни мы уже не можем полностью доверять внутренним пользователям и оборудованию.

Сегодняшние сети представляют собой комплексные среды, теперь есть не только inside и outside. Добавились VPN и Cloud. Пользователи приходят со своими устройствами. Количество вектров атак увеличилось.

Современный фаервол должен выполнять следующие функции:

- Distributed Enterprise Firewall

- Next-generation Firewall

- Internal Segmentation Firewall

- Data Center Firewall

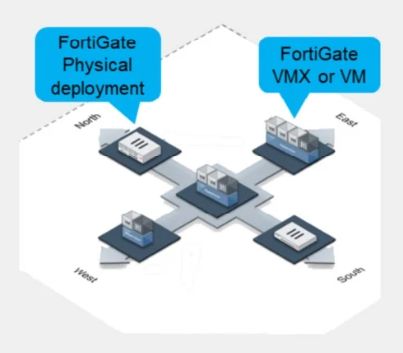

Fortigate - один из лучших фаерволов, обладающий огромной гибкостью. FG может быть развернут как в Датацентре для фильтрации интрнет-трафика, так и для внутренней сегментации сети.

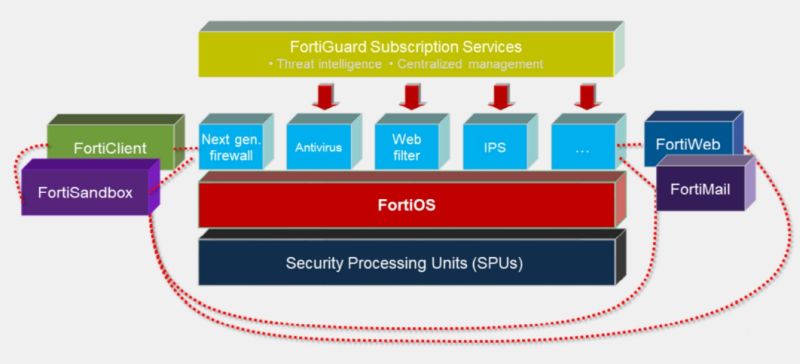

Основу фортигейта составляют SPU, железо. Архитектурно предназначенные для ускорения обработки трафика, выполняющие harware offload.

FortiOS - создана на основе Linux.

Next Generation Firewall можно назвать самым главным компонентом, обеспечивающий Statefull Inspection.

Fortigate бывает как аппаратный, так и виртуальный.

Виртуальный FG работает поверх гипервизора, и не обладает аппаратными ускорителями.

Начальная настройка

Для начальной настройки аппарата из коробки подключаем ноут к:

- port1 или Internal Switch ports для моделей entry level

- MGMT inteface для более старших моделей

На порту работают сервисы: PING, HTTPS, SSH

На интерфейсе живет DHCP( на моделях entry level), ноут получит адрес.

Подключаемся: https://192.168.1.99

admin/(blank)

Система предложит выставить имя, зарегаться на Forticare и т.д.

Fortiguard Subscription

Некоторые сервисы Fortigate (Content Inspection) должны подключаться к внешним серверам FortiGuard для периодического обновления packages.

- Fortiguard Antivirus, IPS, Application control. БД хранятся локально, и мы их скачиваем: update.fortiguard.net (TCP/443)

- Web Filtering, DNS Filter, Antispam не хранятся локально, т.к. БД очень большие, и работают по живым запросам: service.fortiguard.net(UDP/53, 8888), securewf.fortiguard.net (HTTPS, 443, 53, 8888)

Также есть возможность подключаться и скачивать обновления через Fortimanager.

Для работы Fortiguard Subscription нужны соответствующие лицензии, которые проверяются при каждом подключении.

Для компаний, где требования по безопасности не разрешают подключение к интернет, предусмотрен режим Closed Network Mode. Включается по отдельной заявке.

Способы администрирования

Администрировать Fortigate можно двумя путями:

- CLI - Console, SSH

- GUI - FortiExplorer, Web Browser

В CLI мы не можем смотреть отчеты. Некоторые продвинутые команды доступны только в CLI.

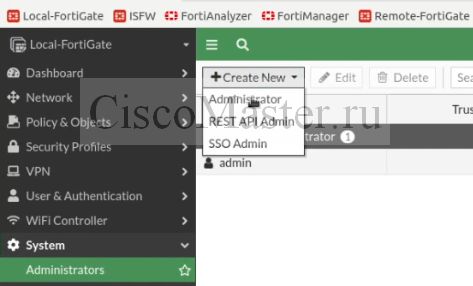

Создание Админа

System > Administrators

REST API Admin - используется для админа, который будет использовать custom application, которое подключается через REST API.

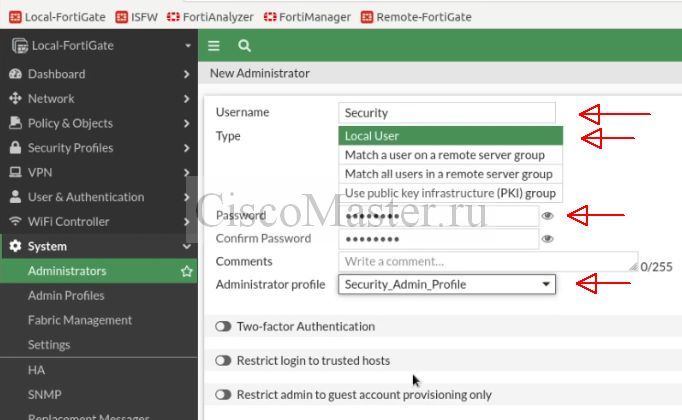

Пароль должен быть достаточно длинным и комплексным. Это стало актуально особенно в нынешнее время.

Проверить устойчивость пароля к Dictionary Attack или к Brute Force можно например этим инструментом:

https://l0phtcrack.gitlab.io/

Administrator Profile - определяет доступ, который имеет данный админ.

По умолчанию созданы:

super-admin - полный доступ везде.

prof_admin - полный доступ, но только на указанные Virtual Domain (Global Settings не входят)

Профили конечно можно создавать свои.

Restrict login to trusted hosts - позволяет ввести ip хоста, с которого можно администрировать данному админу.

При заходе с другого ip админ получит сообщение:

Если trusted hosts настроены для всех админов, подключение с неизвестного админа даже не приведет к попытке захода(будет тайм аут страницы)

config system admin edit "admin" set trusthost1 10.0.5.1 255.255.255.255 set accprofile "super_admin" set vdom "root" set password ENC SH2AeG8LzMm next end

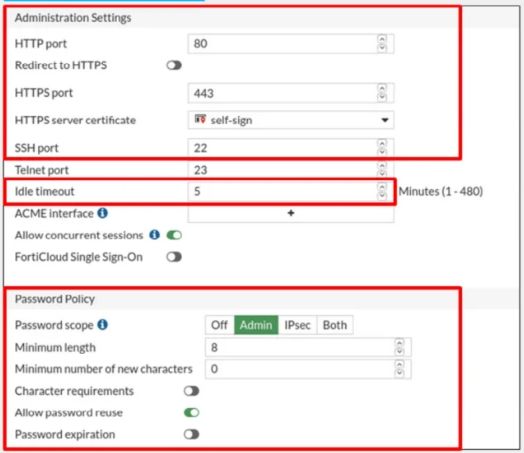

Порты и пароли

Мы можем кастомизировать порты для администрирования.

System - Settings

Idle timeout также может быть настроен на уровне профиля, или самой учетки.

Здесь же можно настроить политики для паролей.

Восстановление утерянного пароля админа

Данный метод подходит для устройств Fortigate (не VM, где нужно сделать Revert Snapshot).

- Необходимо выключить устройство по питанию, затем включить

- Метод работает только через Console Port

- В течение 60сек после загрузки необходимо ввести:

User: maintainer

Pass: bcpb

Где

- Данный метод можно отключить:

config sys global set admin-maintainer disable end

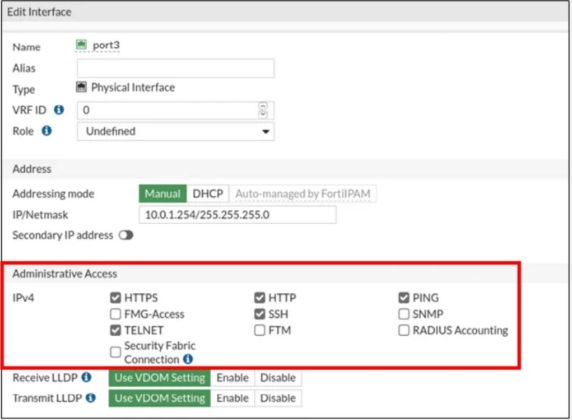

Administrative access - протоколы, разрешенные на доступ к Fortigate

Протоколы, разрешенные на доступ к Fortigate настраиваются на уровне интерфейса.

Network - Interfaces

VDOM

VDOM позволяет разделить устройство на несколько виртуальных.

Каждый VDOM имеет независимые Security Policies, Routing Tables. Каждый VDOM может работать в режиме NAT или Transparent.

По умолчанию можно создать до 10 VDOM. Для страших моделей - больше за отдельную лицензию.

Используя Administrator Profile, мы можем раздавать права админам, на работу с одним, несколькими или всеми VDOM.

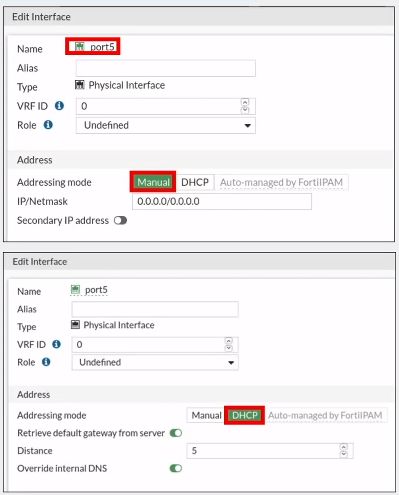

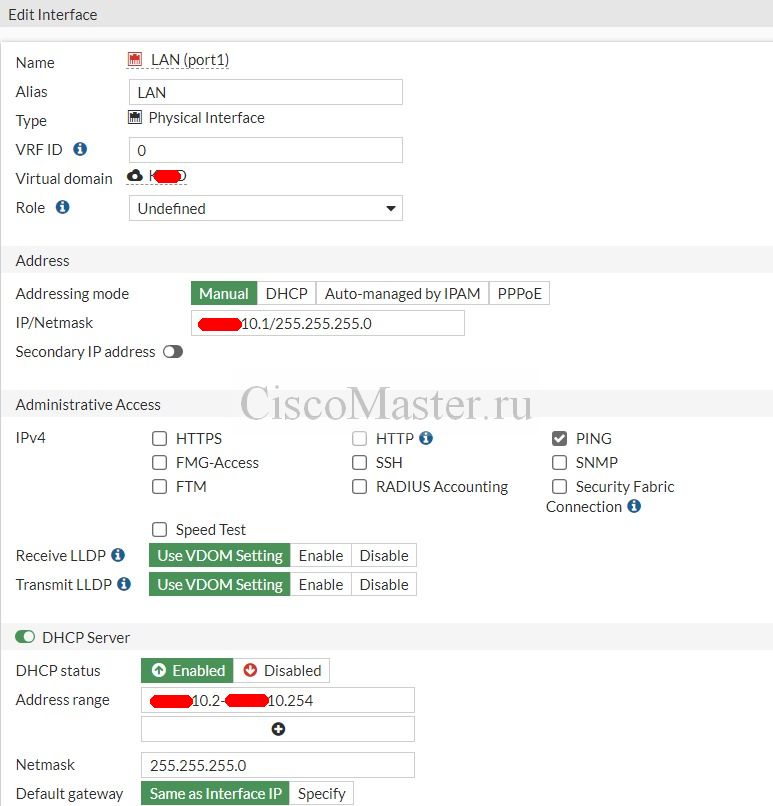

Interface IP

Настраивается:

Network - Interfaces

Здесь можно настроить как Manual, так и DHCP

Role - есть 4 предопределённых ролей:

- WAN - отключается возможность поднятия DHCP server, Create address object matching subnet, Device detection, Security mode, One-arm sniffer, Dedicate to extension/fortiap modes, and Admission Control.and will show Estimated Bandwidth settings.

- LAN - Used to connected to a local network

- DMZ - отключается возможность поднятия DHCP server

- Undefined - The interface has no specific role. When selected, Create address object matching subnet is not available.

Если мы не знаем, какую роль будет играть интерфейс, ставим Role = Undefined

Alias - второе имя для интерфейса, которое лучше запоминается. Можно дать например "LAN". Никакого влияния на работу не оказывается.

Мы можем повесить secondary address. При включении NAT на адрес интерфейса, будет использован Primary address.

Secondary address хорош тем, что отвечает на ARP запросы.

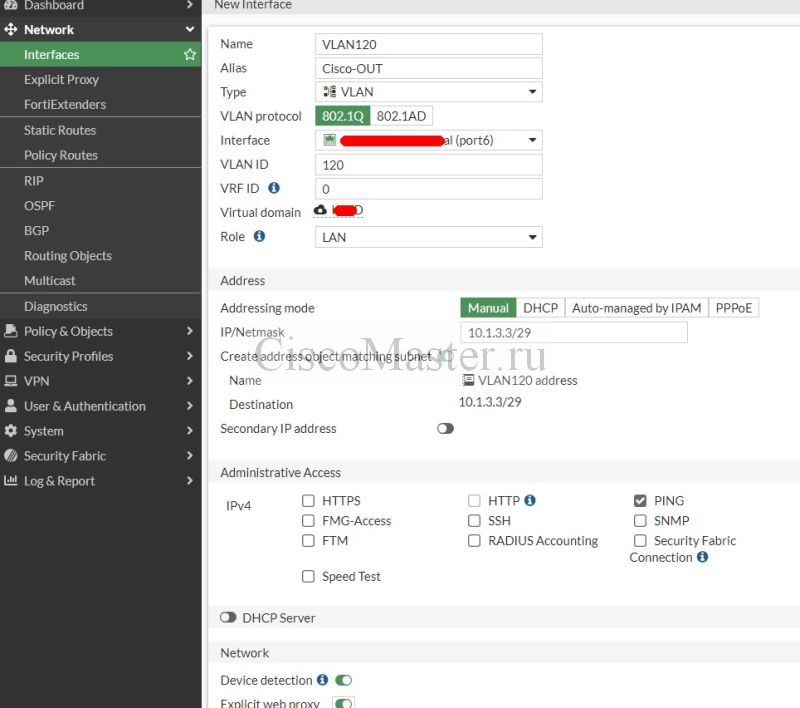

VLANs

При необходимости, мы можем работать с VLAN-ами.

Network - Interfaces

Как видно, VLAN базируется на интерфейсе. В данном случае это физический, но возможен и Bond.

Сам интерфейс становится транком, соответственно с другой стороны мы настраиваем транк.

Например:

set interfaces ge-2/0/12 unit 0 family ethernet-switching port-mode trunk set interfaces ge-2/0/12 unit 0 family ethernet-switching vlan members 120 set interfaces ge-2/0/12 unit 0 family ethernet-switching vlan members 130

Статическая маршрутизация

Network - Static Routes

Здесь мы задаём собственно маршруты, включая и Default Gateway.

Fortigate как DHCP Server

DHCP Server включается прямо в свойствах интерфейса

Тем не менее, с точки зрения cli, настройка DHCP настраивается отдельно от настроек интерфейса:

config system dhcp server edit 1 set dns-service default set default-gateway 10.92.10.1 set netmask 255.255.255.0 set interface "port1" config ip-range edit 1 set start-ip 10.92.10.2 set end-ip 10.92.10.254 next end next end

Fortigate как DNS Server

Локальный сервер DNS позволяет кешировать, и тем самым улучшать быстродействие DNS.

DNS Server может быть включен на каждом интерфейсе по отдельности.

Fortigate DNS Server может работать в следующих реживах:

- Forward - Делает Relay для всех запросов на выделенный сервер, который настроен в Network-DNS. По сути это не DNS Server , а DNS Relay.

- Non-Recursive - отвечает на запросы, ответы на которые присутствуют только в БД Fortigate. Не форвардит unresolvable queries.

- Recursive - отвечает на запросы, ответы на которые присутствуют только в БД Fortigate. unresolvable queries отправляет на указанный DNS Server.

Fortigate Backup

Admin > Configuration > Backup/Restore

Файл бэкапа можно вручную сохранить на локальный диск.

Этот же файл можно восстановить через функцию Restore. Восстановление конфига - это всегда перезагрузка.

Некоторые модели позволяют делать бэкап при логауте.

Также есть механизм Revisions, позволяющий сделать бэкап на сам диск устройства FG.

Ревизий не может быть бесконечно много.

Fortigate Restore

Созданные файлы бэкапа используются для восстановления через функцию Restore. Восстановление конфига - это всегда перезагрузка.

При этом:

- Для шифрованного файла должны совпасть device/model + build + password

Эти параметры можно проверить в шапке файла бэкапа:#FGBK|4|FG200F|7|02|1396|

Здесь

FG200F - Model

7|02 - Firmware major version

1396 - Build number - Для нешифрованного должно быть same model.

#config-version=FG200F-7.2.4-FW-build1396-230131:opmode=0:vdom=1:user=admin #conf_file_ver=71989699211464190 #buildno=1396 #global_vdom=1

Настройка архивирования конфигурации через Oxidized

- Создаём админа с правами read-only

- В /home/oxidized/.config/oxidized/router.db

прописываем:

10.2.2.5:fortios:backupuser:my_pass:MY_ORG

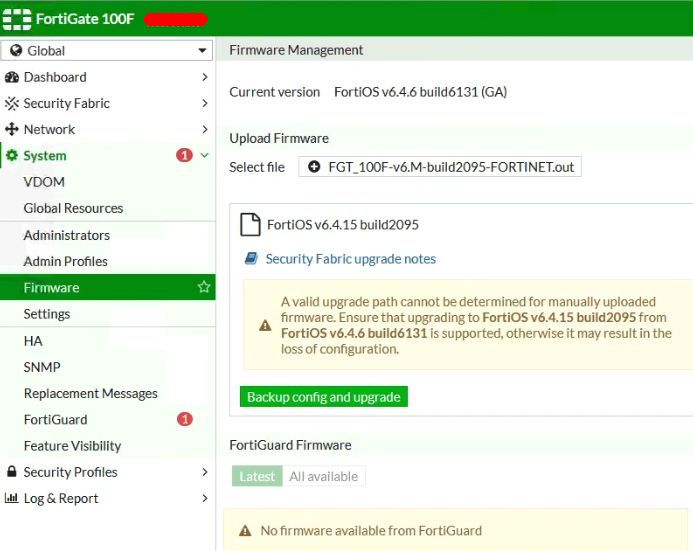

Обновление прошивки

Посмотреть текущую прошивку:

System - Fabric Management

Либо cli:

get system status

Upgrade Path можно понять через инструмент.

https://docs.fortinet.com/upgrade-tool/fortigate

Прошивки скачиваем:

https://fortiweb.ru/FortiGate

Далее следуем Upgrade Path, последовательно устанавливая соответствующие версии.

Установка Firmware:

Global - System - Firmware

Global - System - Firmware

Работа с CLI

Статус системы

get system status

Конфигурация интерфейса с командами, отличающимися от дефолта

show system interface port1

Конфигурация интерфейса со всеми командами

show full-configuration system interface port1

Добавить комментарий