Главное меню

Вы здесь

Fortigate 7 с нуля 3: Web Filtering. Теория.

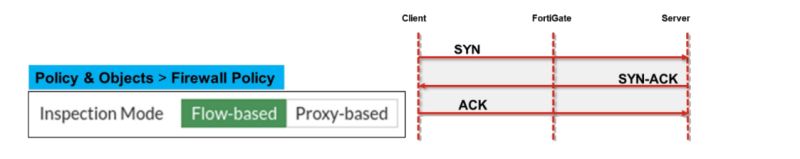

Flow-Based Inspection

Flow-Based Inspection проверяет трафик налету, без использования какой-либо фильтрации и является дефолтным вариантом при создании политики.

Flow-Based Inspection не вмешивается в сессию на 3 и 4 уровне(не проксирует сессию), но вмешивается 6 или 7 уровнях при анализе.

Каждый пакет обрабатывается без ожидания набора полного файла или Web страницы.

При Flow-Based Inspection, FG видит трафик разрозненным, подобно тому, как мы его видим через Wireshark.

Поэтому при Flow-Based Inspection недоступны функции, которые модифицируют контекст, например safe search.

Плюсы Flow-Based Inspection

- Более быстрый отклик на http запросы

- Меньше шансов получить на странице таймаут, если web сервер медленно отвечает.

Минусы Flow-Based Inspection

- Ряд security features недоступен

- Доступно меньше категорий для Web сайтов

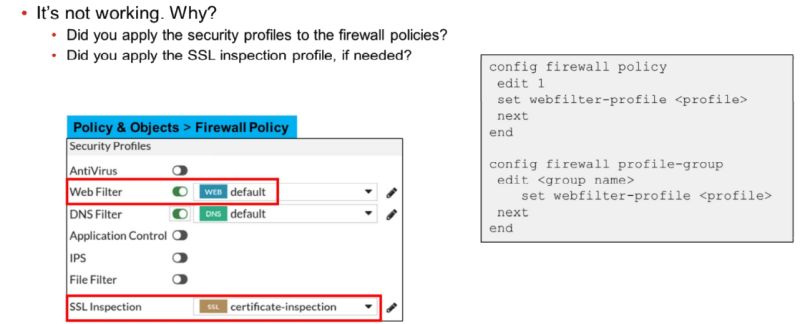

Если политика работает в режиме Flow-Based, то в неё нужно добавлять Security Profiles, умеющие работать также в режиме Flow-Based.

Причем система не будет ругаться, если мы добавим в политику Flow-Based профиль Proxy-Based. Политика просто не будет работать.

Proxy-Based Inspection

Proxy-Based Inspection по сути является transparent Proxy, т.к. вмешивается в сессию на 4 уровне.

Transparent потому что клиенту не нужно прописывать у себя прокси сервер. Proxy потому что FG накапливает трафик в буфер, и затем подвергает его анализу.

Proxy-Based Inspection позволяет более глубоко анализировать трафик, давая меньше ложных результатов.

Proxy-Based Inspection может давать задержки и тратит больше ресурсов.

Итак, Flow-Based Inspection и Proxy-Based Inspection задаются на уровне политик.

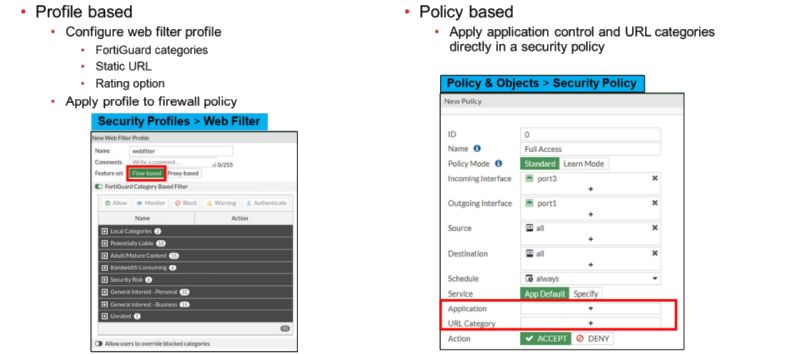

NGFW Mode

Profile-based NGFW - традиционный режим работы, когда мы создаём профили antivirus, web filter, IPS. Далее эти профили привязываются к политике. При этом политика может работать как flow inspection, так и proxy inspection.

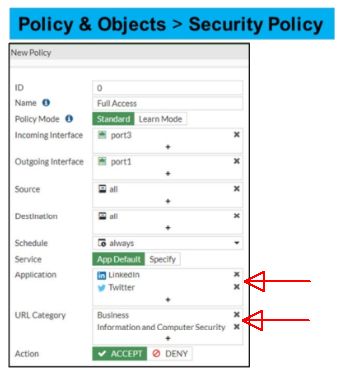

Policy Based NGFW - новый, для версии 7 режим работы. позволяет добавлять категории applications, web filtering - напрямую на политику, без создания профилей. При этом политика может работать только как flow inspection.

Также в Policy Based работает только Central NAT.

NGFW Mode определяется на уровне VDOM. При переключении все политики будут утеряны.

Policy Based NGFW

При переключении в режим Policy Based NGFW, в политиках у нас появятся два новых поля:

Эти поля являются дополнительными критериями, определяющими, подпадает трафик под данную политику, или нет.

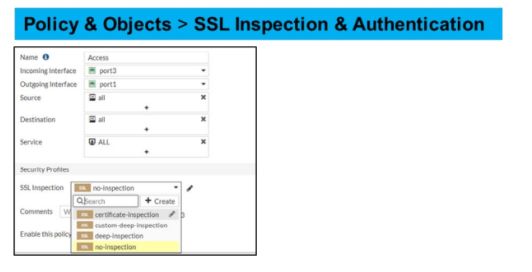

Также в режиме Policy Based NGFW, SSL Inspection & Authentication являются отдельной политикой.

Для чего нужен Web Filtering

Web Filtering позволяет контролировать Web сайты, которые посещают пользователи, что позволяет:

- Запретить попадание на вредоносные сайты

- Запрет на Time-killer sites

- Предотвращение гадостных сайтов

и тд

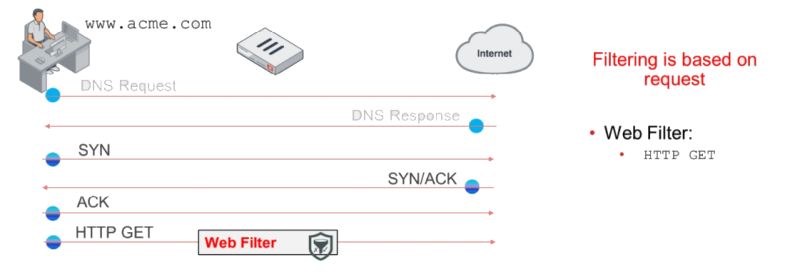

Как работает Web Filtering

Как видно, FG рассматривает http get, вытаскивает URL и далее производит web filtering.

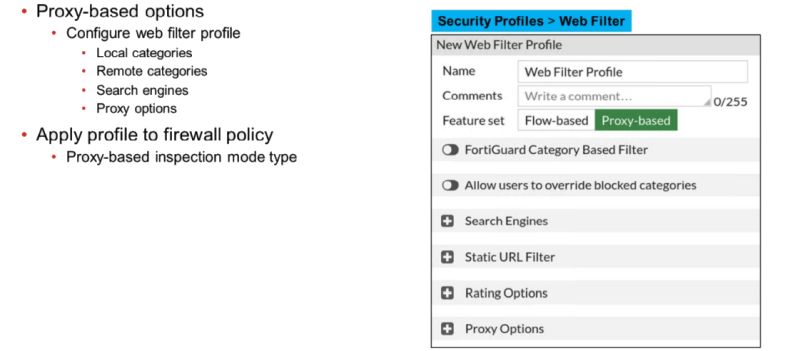

Web Filter при Flow-Based Inspection Policy

Web Filter при Proxy-Based Inspection Policy

Доступно только для Profile-based NGFW mode.

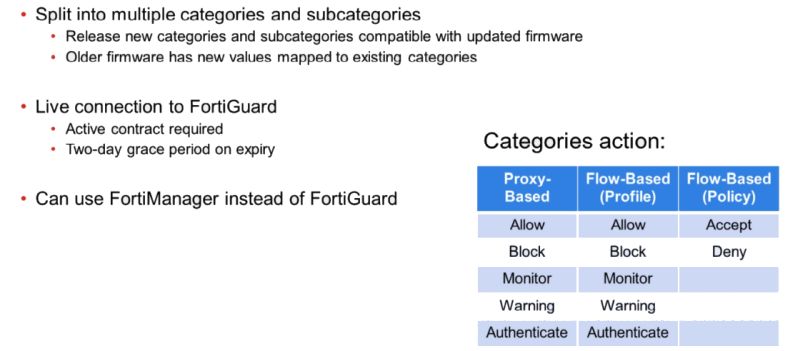

FortiGurad Category Filter

FortiGurad Category Filter работает именно с категориями, а не с каждым сайтом индивидуально.

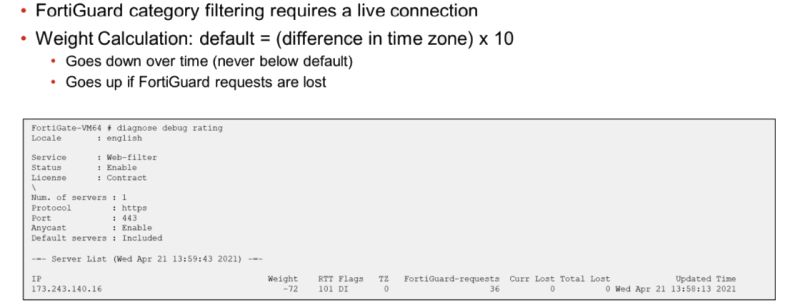

FortiGurad Category Filtering - это живой сервис, для работы которого необходим Active Contract (лицензия).

Когда контракт закончится + Grace Period 2 дня, FG начинает возвращать rating error.

По умолчанию при rating error, доступ к страницам блокируется.

Есть возможность использовать FortiManager вместо FortiGuard, но он также зависит от лицензий.

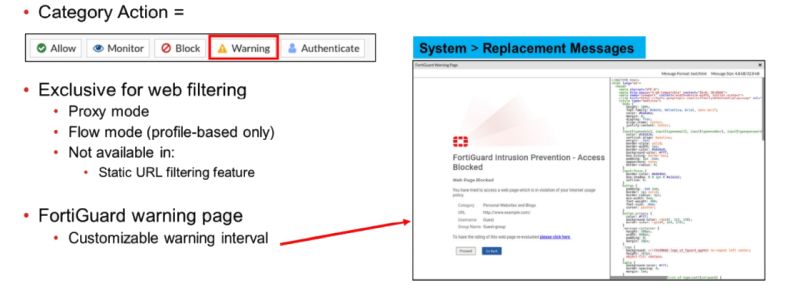

FortiGurad Category Filter Warning Action

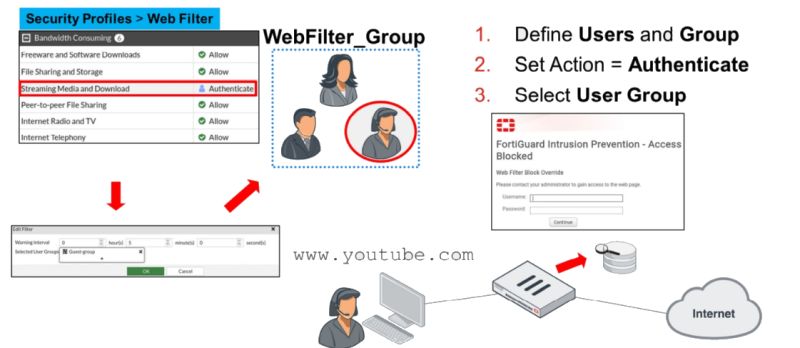

FortiGurad Category Filter Authenticate Action

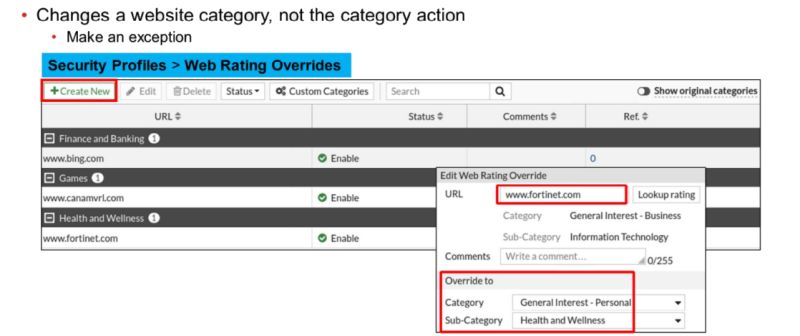

Web Rating Override

Позволяет сделать исключения для какого-то сайта, и сопоставить ему желаемую категорию.

Другой вариант изменения поведения - создать Custom Category, и туда добавить свой сайт.

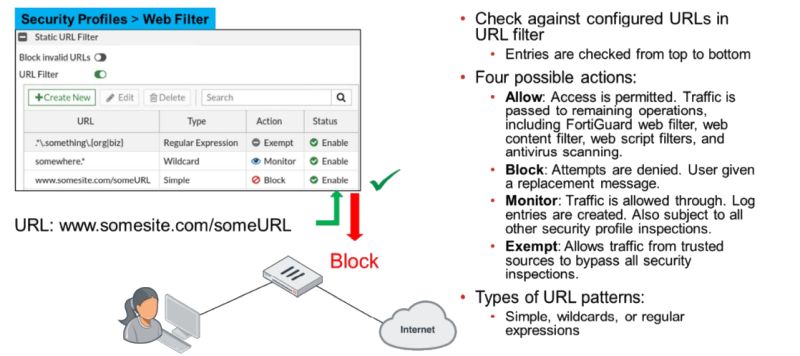

Статический URL Filtering

Позволяет ввести определённые URL и выставить для них Action.

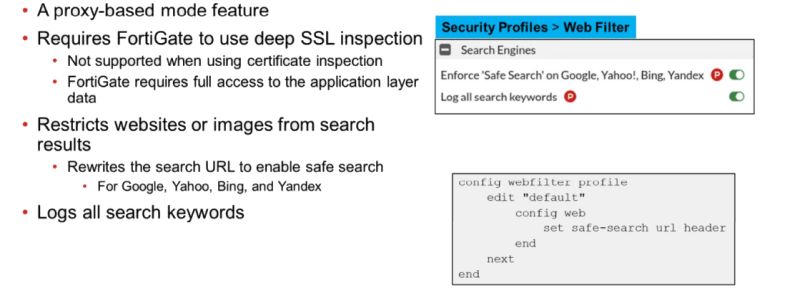

Дополнительные возможности Proxy-Based Web Filtering: Search Engine Filtering

Safe Search поддерживают некоторые браузеры.

Поисковые машины, при выдаче ответов, также категоризируют эти ответы. FG имеет возможность вырезать ненужные нам категории из результатов поиска.

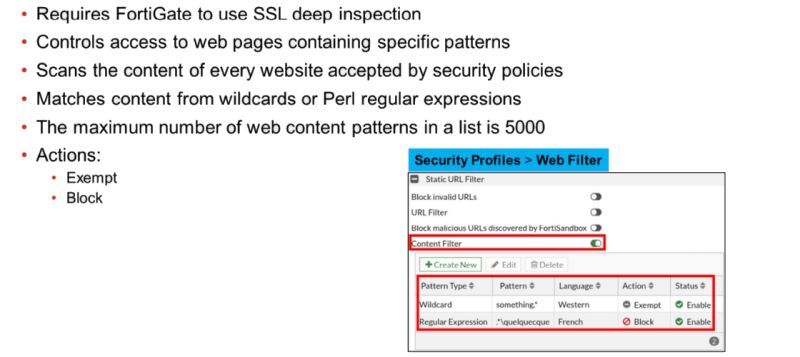

Дополнительные возможности Proxy-Based Web Filtering: Content Filtering

Мы можем блокировать определённые сайты по определённым словосочетаниям и шаблонам во фразах, встречающимися в этих сайтах.

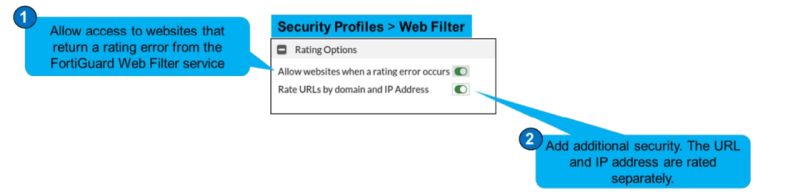

Advanced Web Filter Settings

Тут как раз настройка, позволяющая пропускать, в случае когда контракт истёк

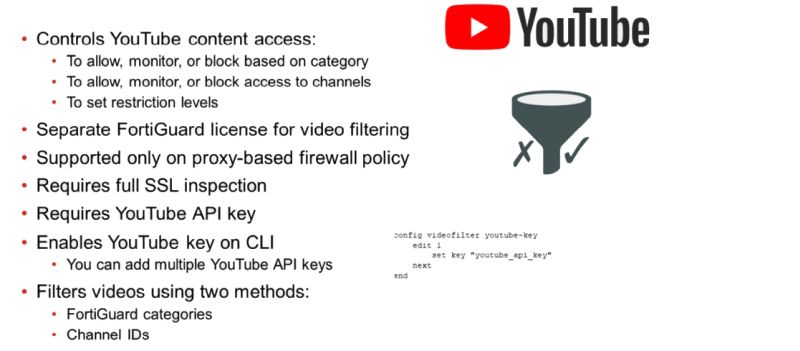

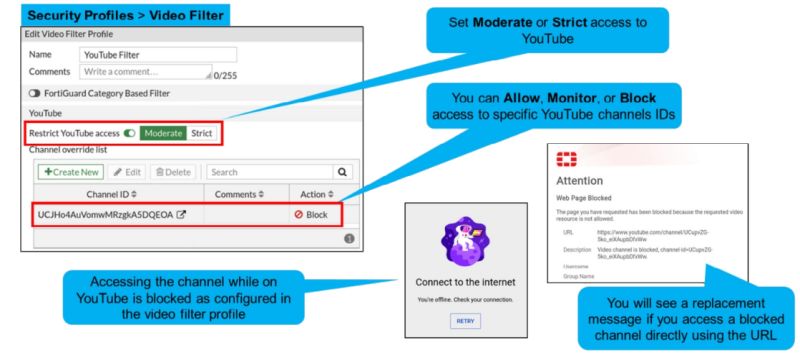

Video Filtering Profile

Позволяет регулировать доступ к Youtube, используя параметры ассоциированные с каналом, категорией видео, или самого Видео.

Требует отдельной лицензии.

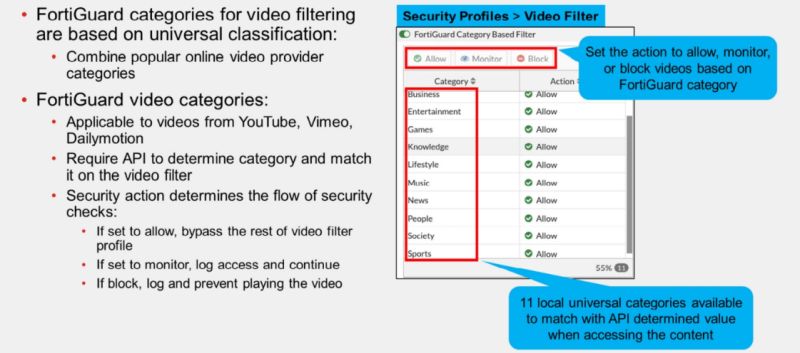

Video Filtering Profile. FortiGuard Categories

У нас есть два варианта:

- Категоризируем по универсальной классификации

- Fortiguard video categories

Video Filtering Profile. Youtube

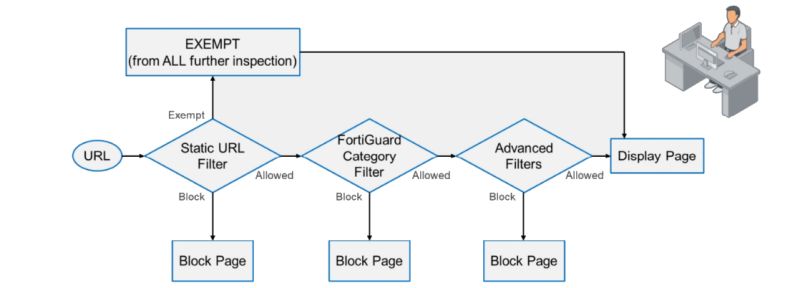

HTTP Inspection Order

Как уже обсуждалось, у web filtering есть есть некоторые функции, которые он применяет в определённом порядке.

Apply the Filters

Здесь нужно понимать: если мы просто хотим проверить URL, то нам достаточно просто Cetificate Inspection и мы сможем видеть имя сайта в сертификате.

Для более глубоких проверок нам уже нужен Deep-Inspection.

FortiGuard inspection

Как уже говорилось, Category-Based Filtering требует live connection к FortiGuard.

Подключение к FortiGuard можно проверить:

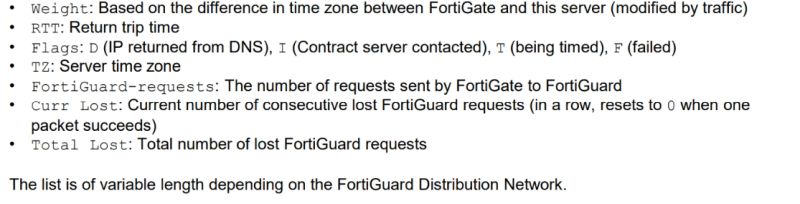

diagnose debug rating

Здесь параметры обозначают:

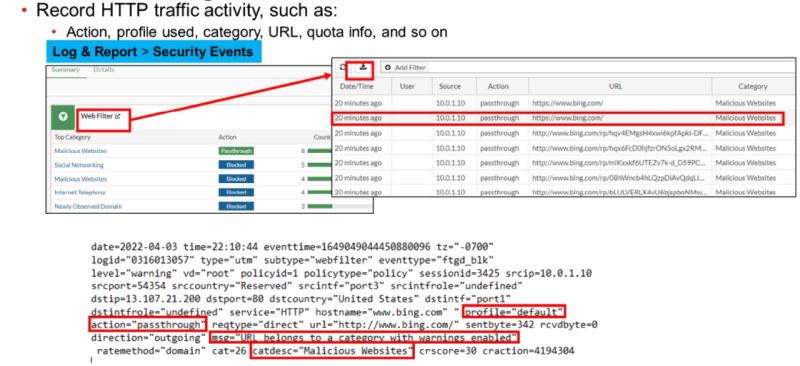

Web Filter Log

Добавить комментарий