Главное меню

Вы здесь

Работа с ISE 3.2 Настройка совместной работы ISE 3.2 и Eltex TACACS (часть 5)

Eltex и авторизация TACACS

Для авторизации SSH по TACACS выполняем конструкцию:

aaa authentication login TACACS tacacs local

aaa authentication enable TACACS tacacs local

aaa authentication mode break

line ssh

login authentication TACACS

enable authentication TACACS

exit

tacacs-server host 10.1.4.12

key ascii-text my_key

source-address 10.3.1.1

exit

Здесь, для того, чтобы при недоступности TACACS использовалась локальная аутентификация добавлен второй метод, local.

Также, дополнительно необходимо учесть настройку по умолчанию (которая не отображается в конфигурации):

aaa authentication mode chain

то есть если от TACACS придёт "access deny" - будет проверяться локальная база пользователей.

Если при доступности TACACS необходимо исключить проверку локальных пользователей необходимо настроить:

aaa authentication mode break

что в примере и сделано

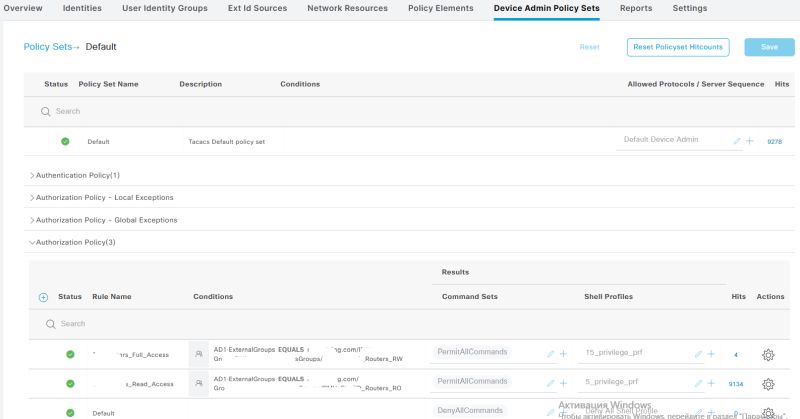

Настройки со стороны ISE

Создаём TACACS Profile для read-only и Full-access

Создаём политики доступа:

Логи можно проверить:

Operations/TACACS/Live Logs

Настройка коммутатора MES

privilege exec 5 show running-config tacacs-server host 10.1.4.12 tacacs-server key my_key aaa authentication login authorization default tacacs local aaa authentication enable default tacacs enable aaa accounting login start-stop group tacacs+ aaa accounting commands stop-only group tacacs+

Проверка

show privilege show users

Источник:

https://sgep-it.ru/upload/medialibrary/622/16esnpnfkj0jm0yzroohz42xdvrpl...

Добавить комментарий