Главное меню

Вы здесь

Skype for business 2015. Часть 11. Установка Reverse Proxy

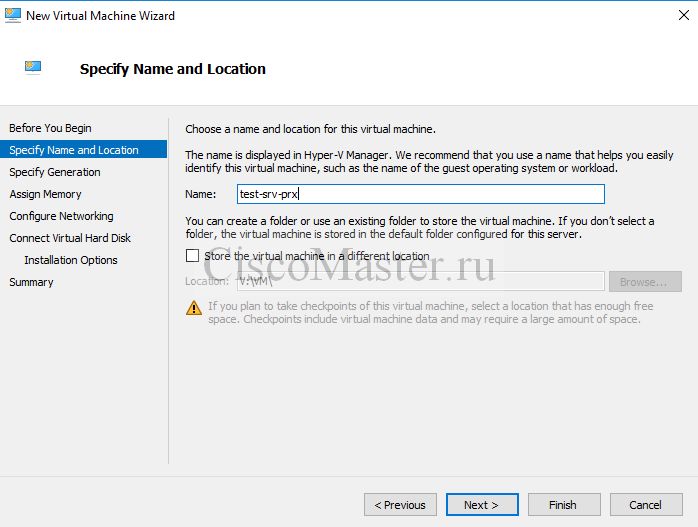

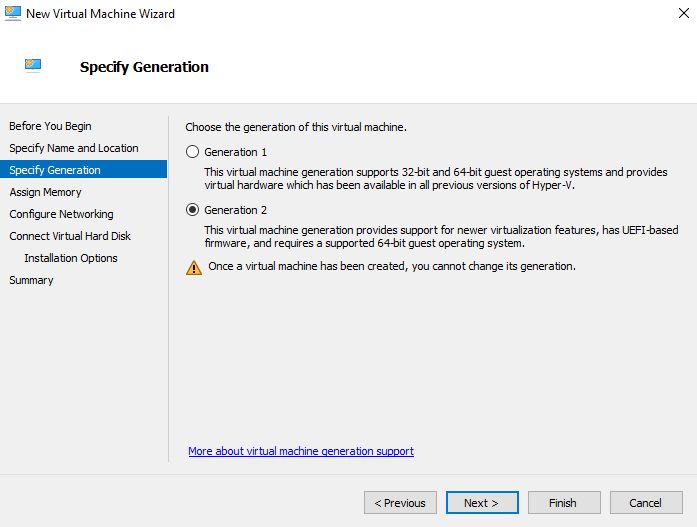

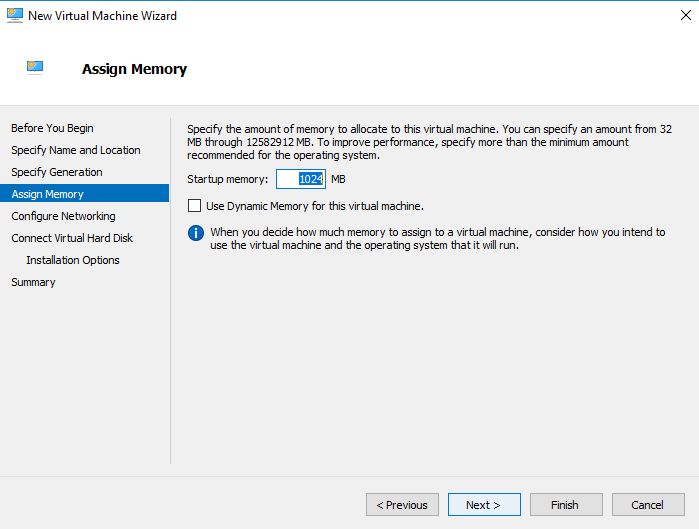

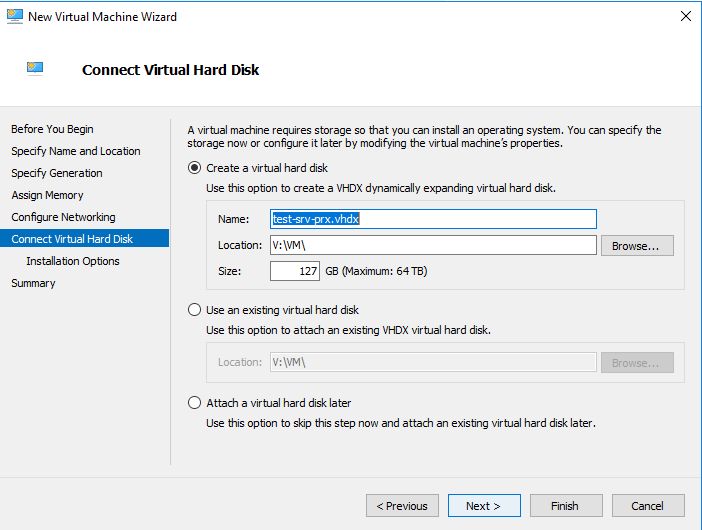

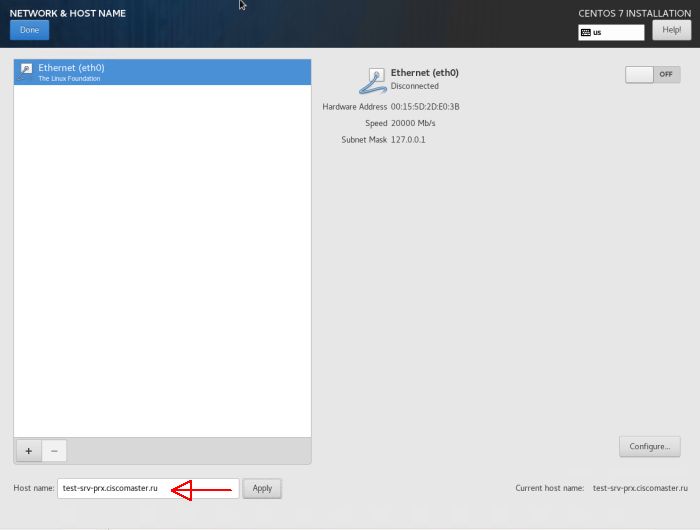

Машина test-srv-prx.ciscomaster.ru

1vCPU, 1GB, 100Gb HDD тип ОС CentOS 7 (64-bit)

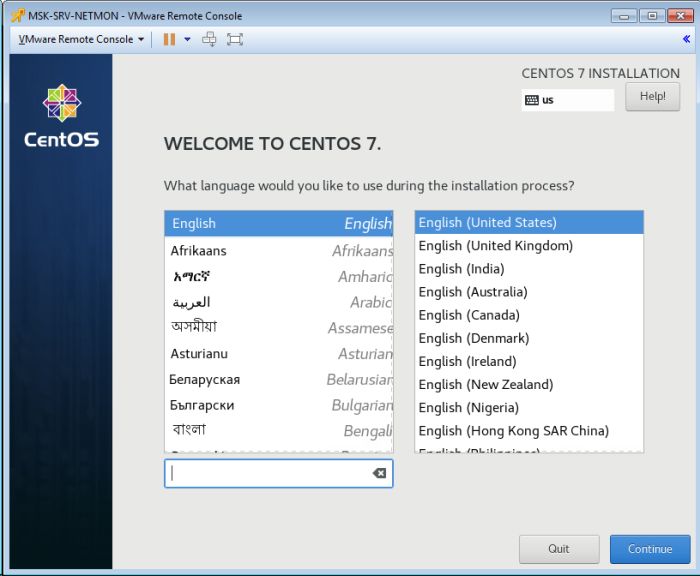

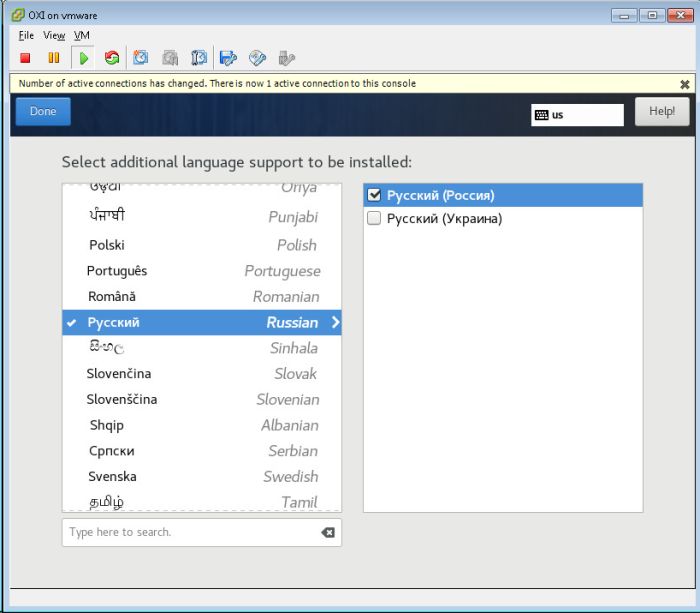

Смонтирован образ CentOS-7-x86_64-Minimal-1810

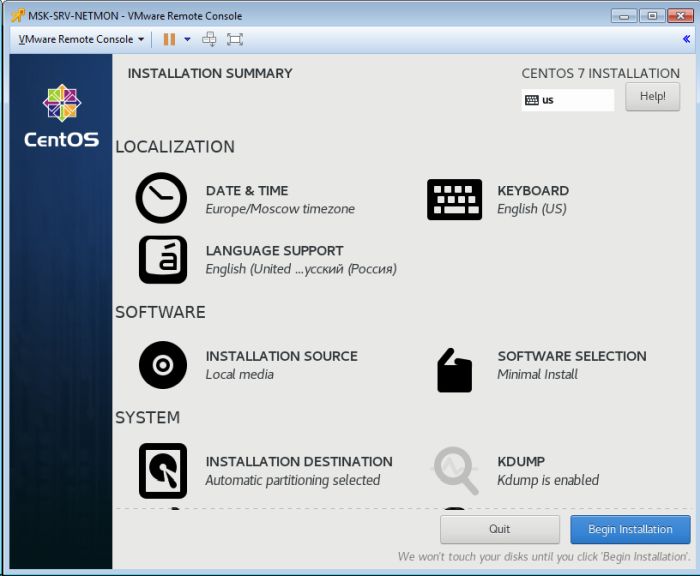

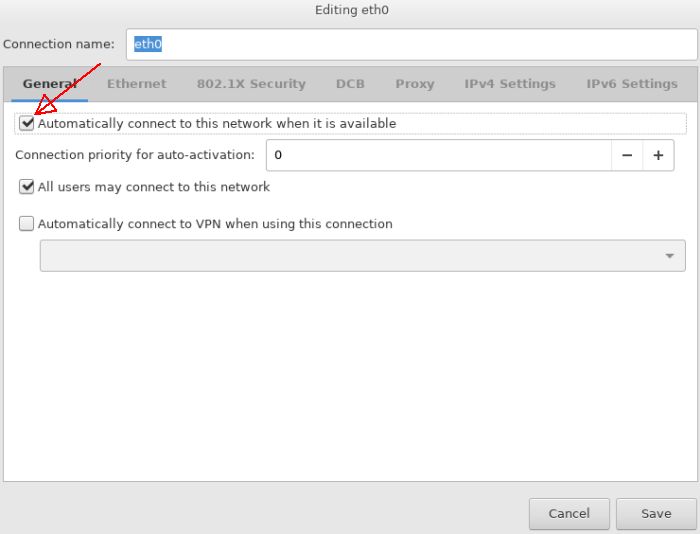

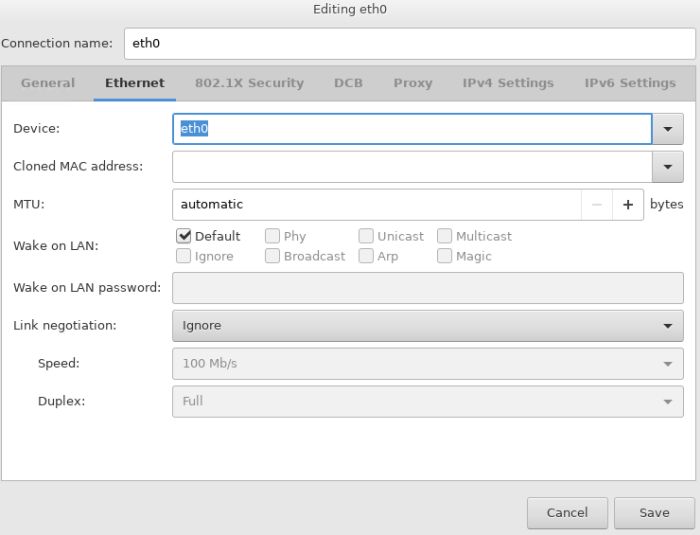

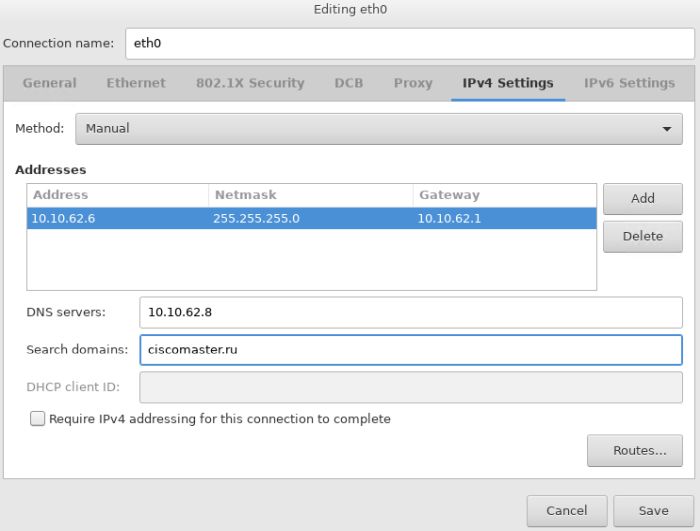

При установке будем использовать параметры:

Hostname test-srv-prx

Ip 10.10.62.6

Mask 255.255.255.0

Gate 10.10.62.1

Domain ciscomaster.ru

DNS 10.10.62.8

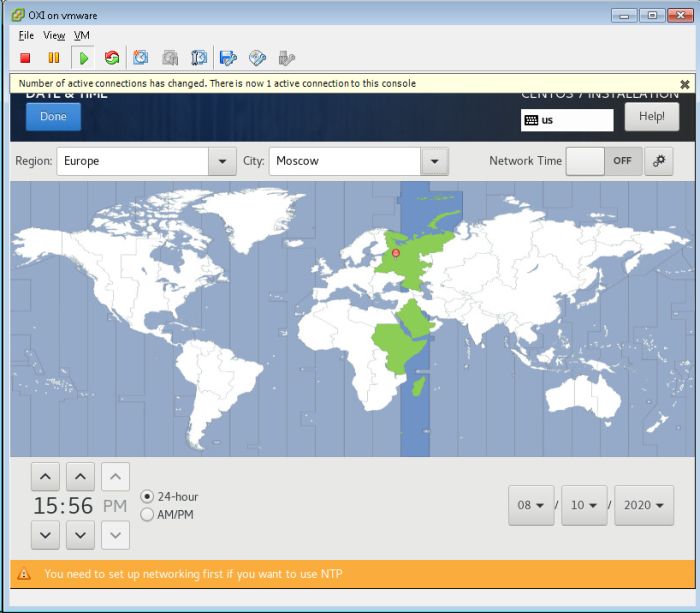

NTP

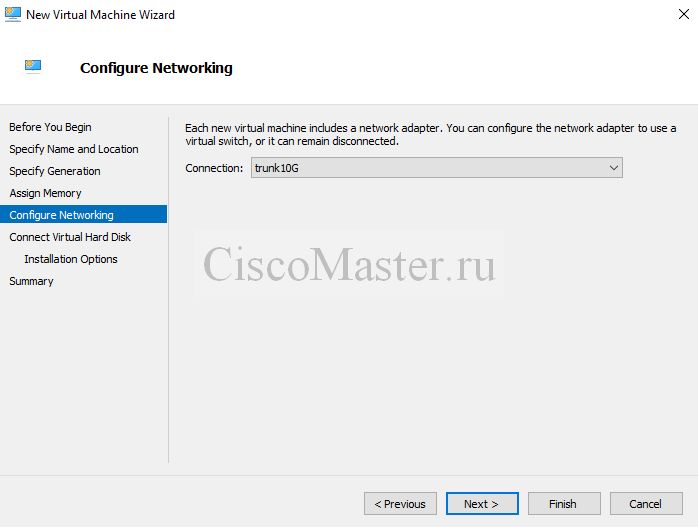

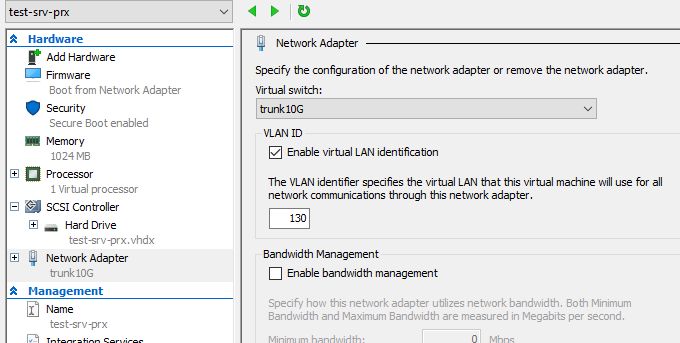

Выставляем нужный VLAN:

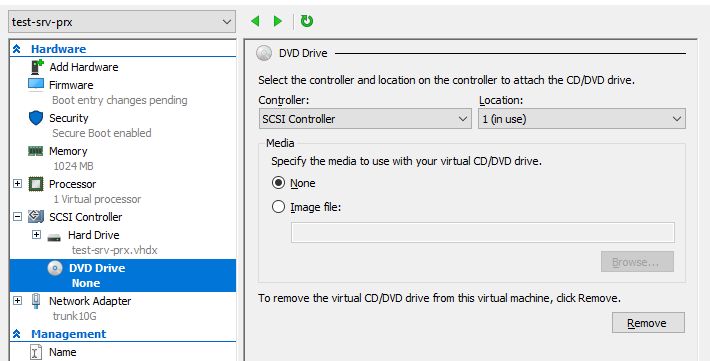

Добавляем DVD:

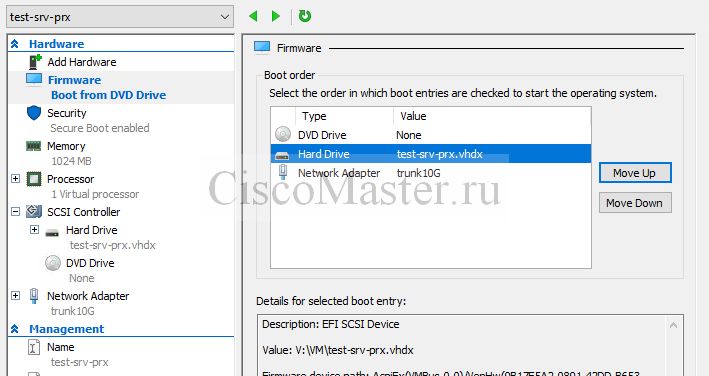

Выставляем очередность загрузки:

Подсовываем дистрибутив и запускаем:

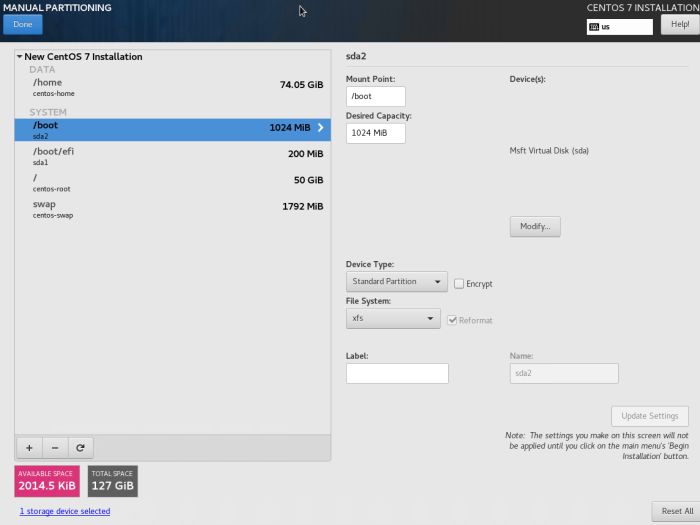

Партиции распределяем вручную:

Жмём save, done, затем

Begin Installation

Выставил

Root password:

nguser:

Заходим под рутом.

Устанавливаем редактор и командер

yum install -y nano mc

Делаем полное обновление с обработкой дополнительных возможностей пакетов и их зависимостей;

yum upgrade

Проверяем версию centos

rpm --query centos-release

[root@test-srv-prx nguser]# rpm --query centos-release

centos-release-7-9.2009.1.el7.centos.x86_64

Установка snmpwalk

sudo yum install net-snmp-utils net-snmp

проверка:

snmpwalk -v 1 -c cmonitor 10.5.14.96 1.3.6.1.2.1.2.2.1.2 snmpwalk -v 2c -c cmonitor 10.5.10.138 1.3.6.1.2.1.2.2.1.2

Установка traceroute

sudo yum install traceroute

Устанавливаем архиватор

sudo yum install bzip2 sudo yum install wget

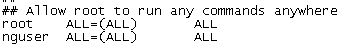

Добавляем пользователя в

nano /etc/sudoers

shutdown -r now

Перезахожу под этим юзером

sudo yum -y update

sudo yum -y install git epel-release httpd-tools open-vm-tools nano

Отключим SELINUX

sudo nano /etc/sysconfig/selinux

install nginx

sudo yum -y install nginx

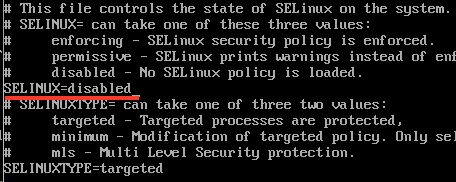

Сертификат

Nginx, для работы SSL требует установить сертификат на инефейс.

Нам подойдёт тот же сертификат, который мы установили на Edge.

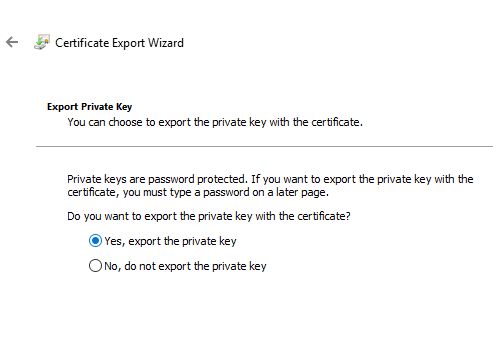

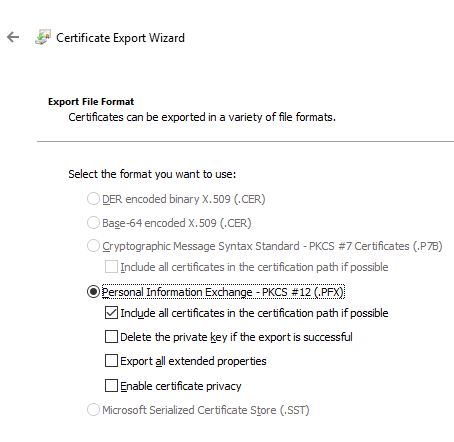

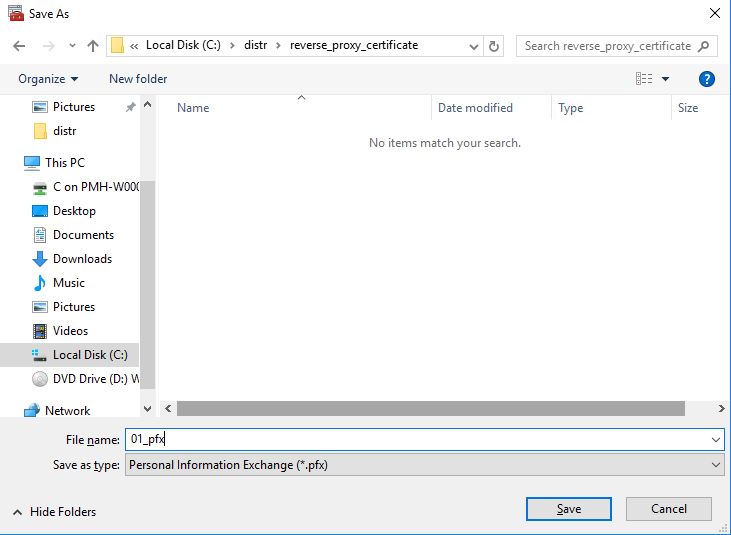

Экспортируем сертификат, идём на сервер Edge.

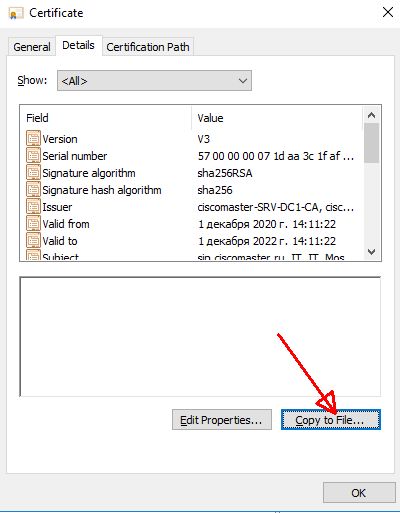

MMC - Certificates - Local Computer

Открываем нужный сертификат

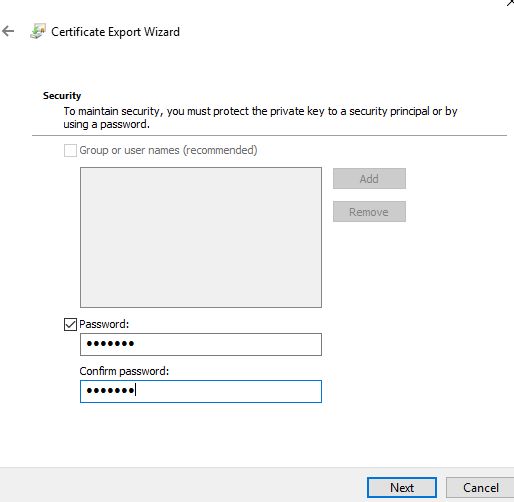

Далее выбираем Deatils - Copy to file

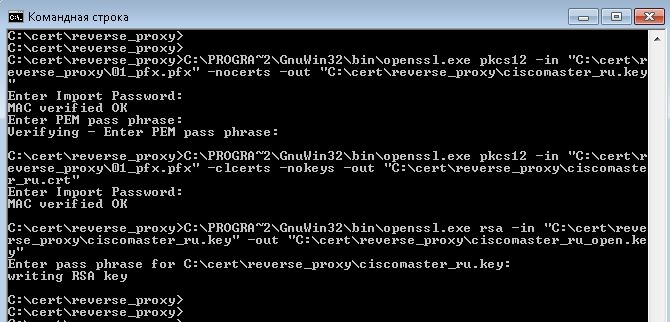

Далее мы используем программу openssl.exe:

Выводим из pfx файл с закрытым ключом:

C:\PROGRA~2\GnuWin32\bin\openssl.exe pkcs12 -in "C:\cert\reverse_proxy\01_pfx.pfx" -nocerts -out "C:\cert\reverse_proxy\ciscomaster_ru.key"

Выводим из pfx файл с сертификатом:

C:\PROGRA~2\GnuWin32\bin\openssl.exe pkcs12 -in "C:\cert\reverse_proxy\01_pfx.pfx" -clcerts -nokeys -out "C:\cert\reverse_proxy\ciscomaster_ru.crt"

Выводим файл с закрытым ключом, но без пароля:

C:\PROGRA~2\GnuWin32\bin\openssl.exe rsa -in "C:\cert\reverse_proxy\ciscomaster_ru.key" -out "C:\cert\reverse_proxy\ciscomaster_ru_open.key"

Нас интересуют файлы:

ciscomaster_ru_open.key

ciscomaster_ru.crt

Создаём директорию, и помещаем туда файлы:

sudo mkdir /etc/nginx/ssl

sudo cp /home/nguser/ciscomaster_ru_open.key /etc/nginx/ssl/

sudo cp /home/nguser/ciscomaster_ru.crt /etc/nginx/ssl/

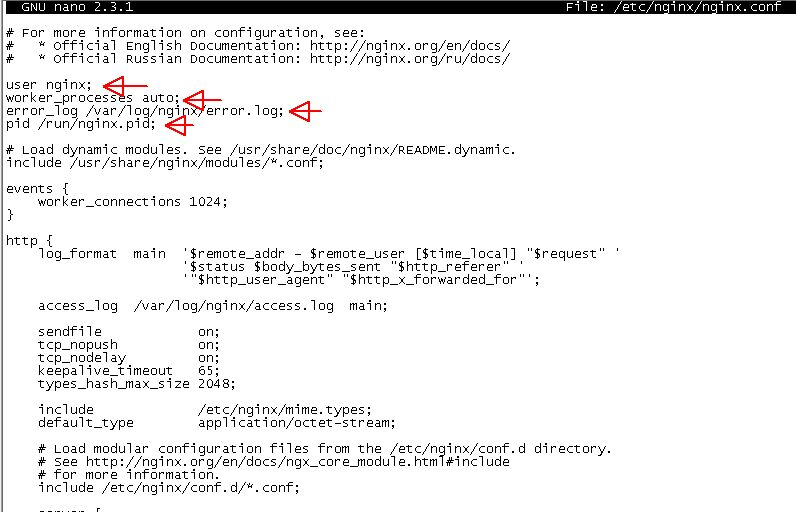

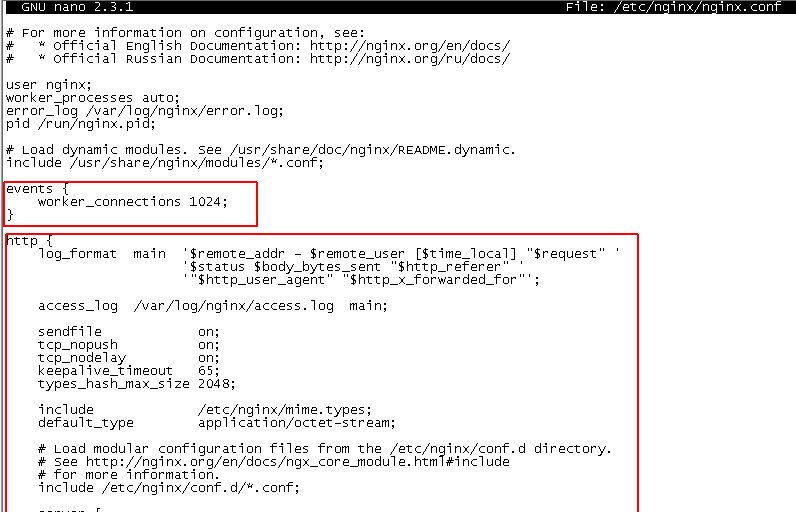

Структура конфигурационного файла nginx.conf

Сам файл находится здесь:

/etc/nginx/nginx.conf

nginx состоит из модулей.

Модули настраиваются директивами.

Директивы бывают простые, которые заканчиваются ";", например:

Директивы бывают блочные, с фигурными скобками, например:

Внутри одной блочной директивы можно задавать другие директивы.

Самый корневой контекст - это main.

Нас интересует директива upstream, например:

upstream sfb_backend_443 { server test-srv-std1.ciscomaster.ru:4443; keepalive 300; } upstream sfb_backend_80 { server test-srv-std1.ciscomaster.ru:8080; keepalive 300; }

Директива upstream описывает сервера, на которые мы будем проксировать трафик (с помощью директивы proxy_pass).

Также понадобится директива server. Которая определяет на каком порту прослушивается входящий трафик, а также куда этот трафик будет проксироваться.

После подготовки файла /etc/nginx/nginx.conf проверяем его на ошибки:

sudo nginx -t

Запускаем сервис:

sudo systemctl restart nginx

Проверка статуса сервиса:

sudo systemctl status nginx

Включаем автозапуск сервиса:

sudo systemctl enable nginx

Firewall

Для нормальной работы необходимы разрешения Firewall:

sudo firewall-cmd --list-all

sudo firewall-cmd --permanent --zone=public --add-service=http

sudo firewall-cmd --permanent --zone=public --add-service=https

sudo firewall-cmd --permanent --zone=public --remove-service=dhcpv6-client

sudo firewall-cmd --reload

sudo firewall-cmd --list-all

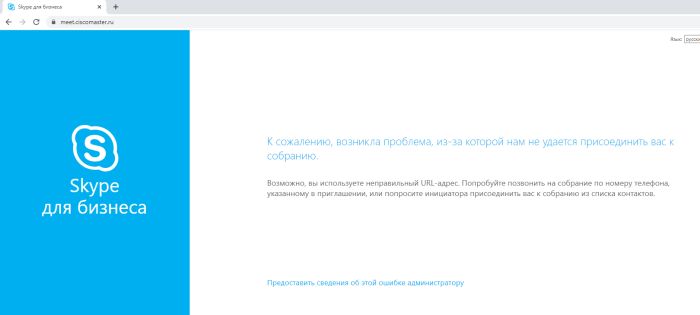

Проверка

Для проверки снаружи нужно набрать

https://meet.ciscomaster.ru/

Система должна возвратить:

Далее остановим nginx:

sudo systemctl stop nginx

В этом случае ничего не откроется.

Следующий этап - это попытка подключения к скайпу с мобильного телефона, и проверка успешности звонка.

Если звонок прошел удачно, можно считать, что Reverse Proxy установлен успешно.

Добавить комментарий