Главное меню

Вы здесь

Skype for business 2015. Часть 10. Установка Edge-server Skype for Business

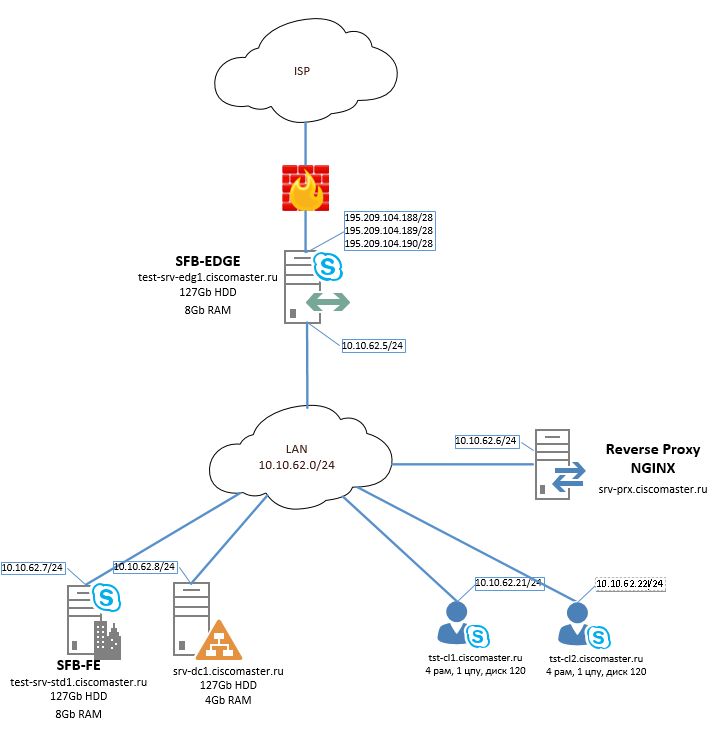

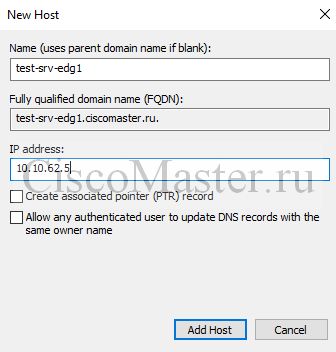

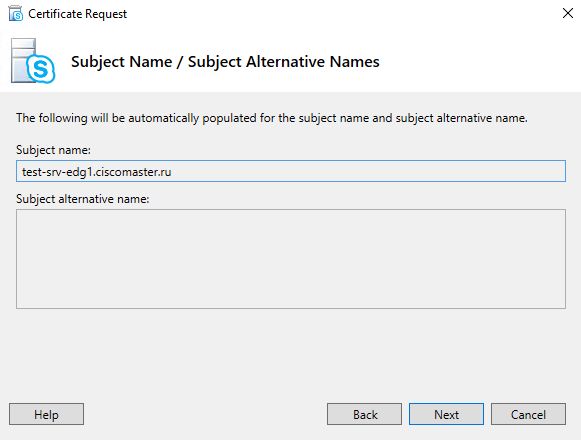

Имя Edge во внутренней сети

Итак, в нашем стенде мы работаем с Edge Server:

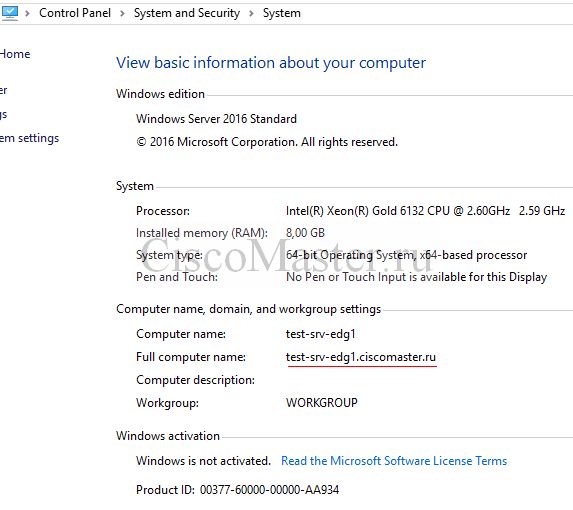

test-srv-edg1.ciscomaster.ru

10.10.62.5

Для него мы создадим запись типа A во внутренней зоне:

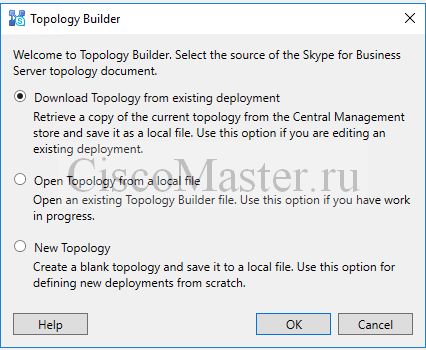

Добавление Edge в топологию

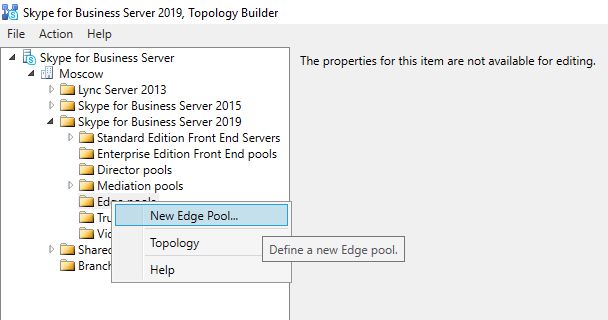

Для добавления Edge мы должны его добавить через Topology Builder.

Мы идем на наш Skype for Business server standard или Front-end, запускаем Topology Builder, скачиваем топологию.

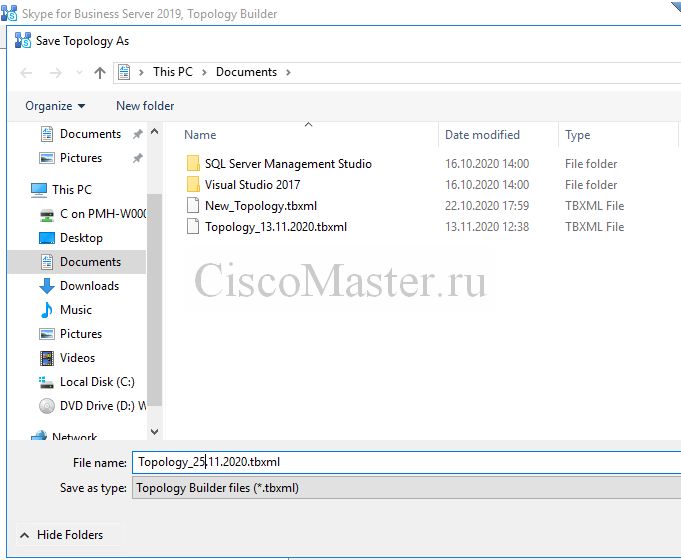

Сразу после скачивания, система предложит топологию сохранить:

Далее разворачиваем сайт скайпа и папку Edge pools, и создаём новый pool.

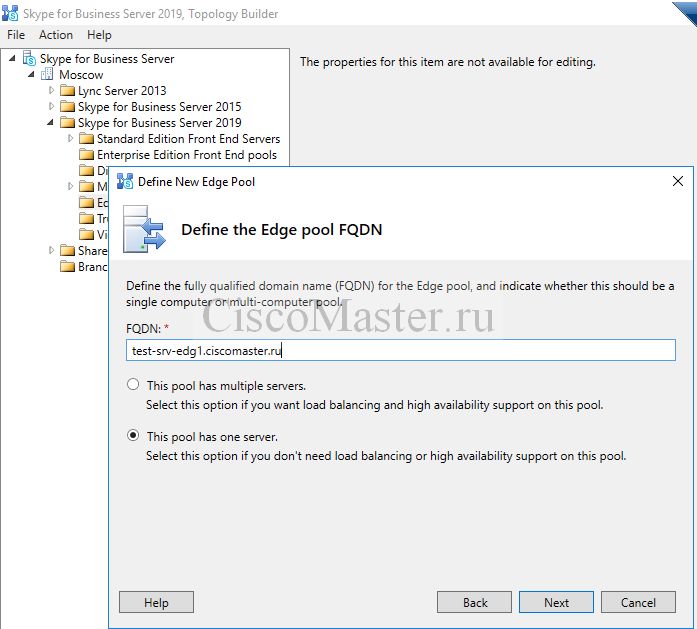

Здесь FQDN есть имя нашего Edge Server.

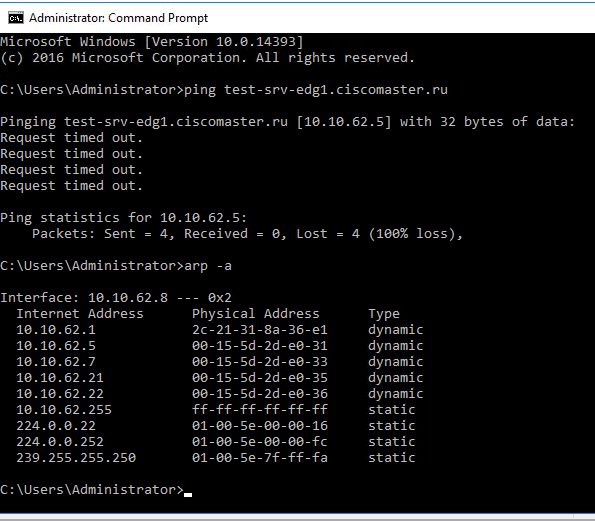

Необходимо сразу пропинговать это имя, чтобы убедиться что ошибок нет.

Сам пинг может не проходить из-за фаервола, но здесь видно, что имя разрешается в нужный IP.

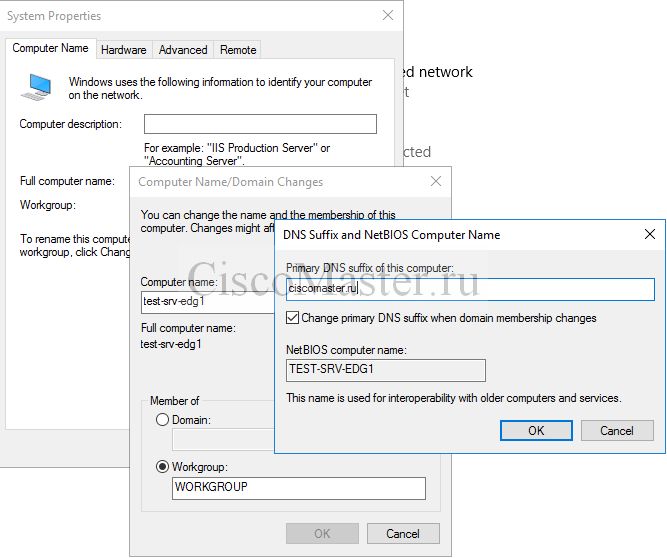

Edge будет не доменной машиной, и надо будет прописать для Edge его DNS суффикс, а также имя во внутреннем DNS.

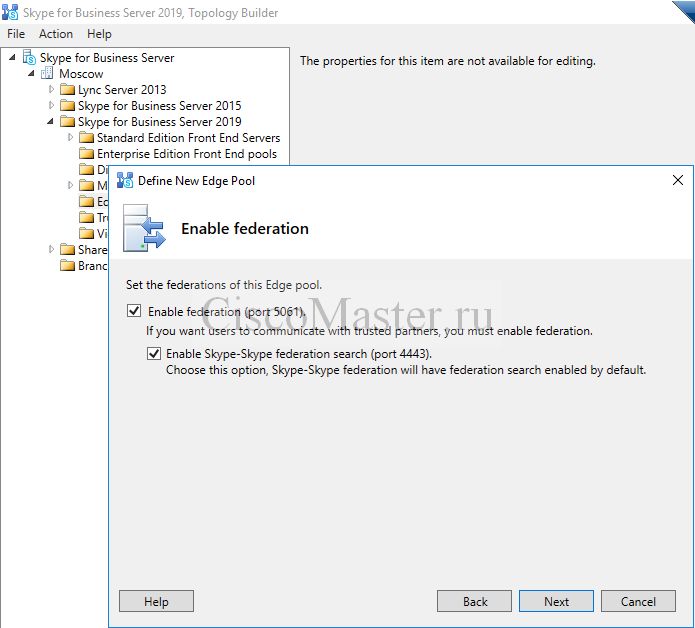

Далее необходимо выбрать функционал по федерациям для Edge:

- Federation (port 5061) - разрешает федерации с Office 365 и другими компаниями у установленным Lync или SfB.

- Enable Skype search (port 4443) - позволяет добавлять людей из скайпа, введя их логин. Порт 4443 не нужно открывать наружу, т.к. это порт для Edge Front-End, который уже открыт.

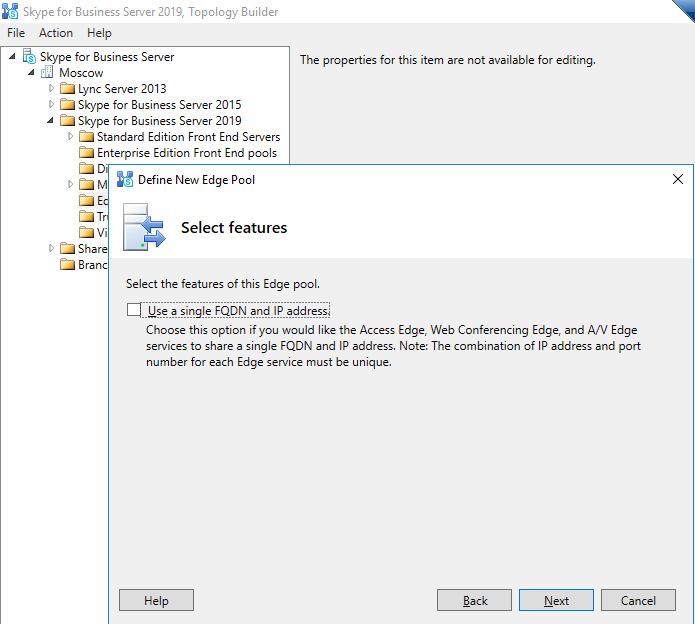

Концептуальный выбор, сколько IP адресов у нас будет.

Если мы планируем 3 IP, то эту опцию оставляем невыбранной.

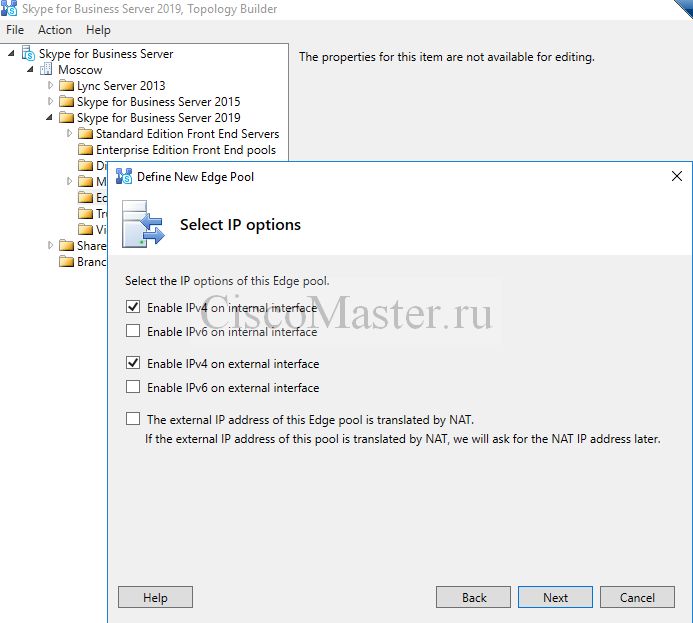

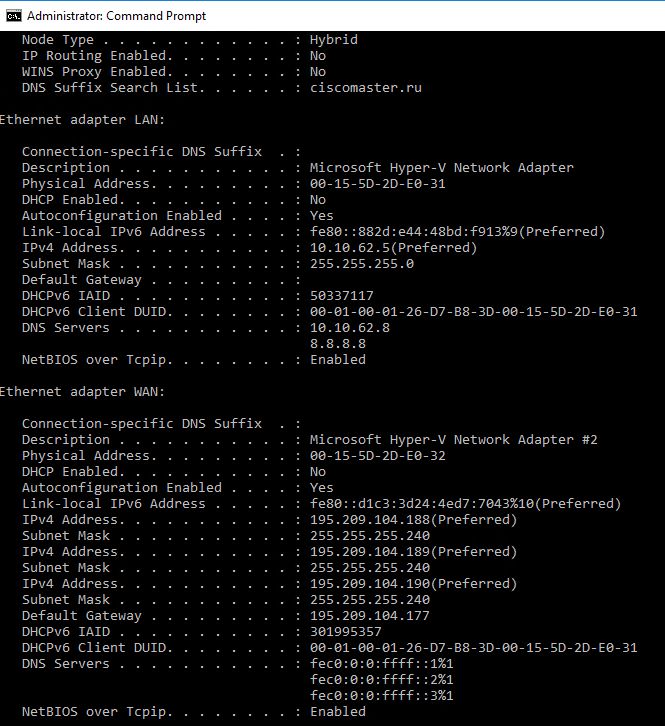

Далее отмечаем что мы используем IPv4, а также использование NAT. Конкретно в нашем случае натирование не используется. На сервере Edge висят белые IP адреса.

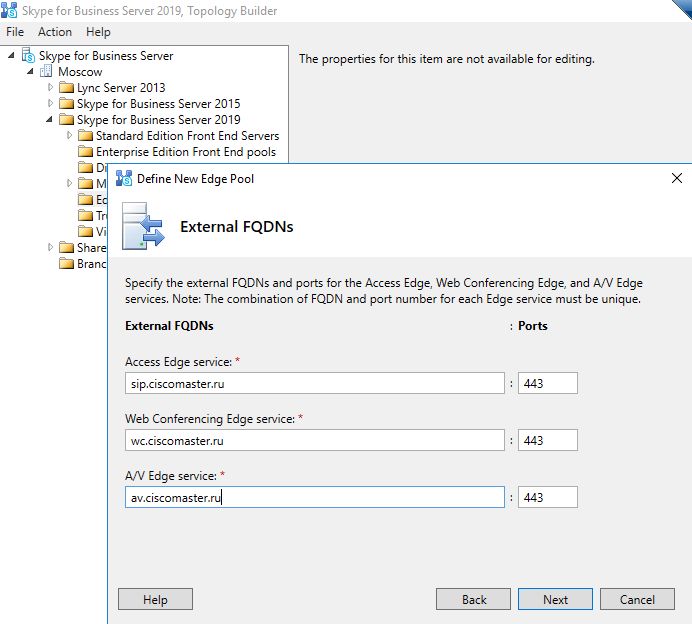

Здесь в нашем случае нужно указать три разных имени с одинаковыми портами.

Наиболее часто используют следующие имена:

| FQDN | IP | Описание |

| sip.ciscomaster.ru | 195.209.104.188 | Access Edge Service |

| wc.ciscomaster.ru | 195.209.104.189 | Web Conferencing Access Edge Service |

| av.ciscomaster.ru | 195.209.104.190 | A/V Edge Service |

sip.ciscomaster.ru Access Edge Service

wc.ciscomaster.ru Web Conferencing Access Edge Service

av.ciscomaster.ru A/V Edge Service

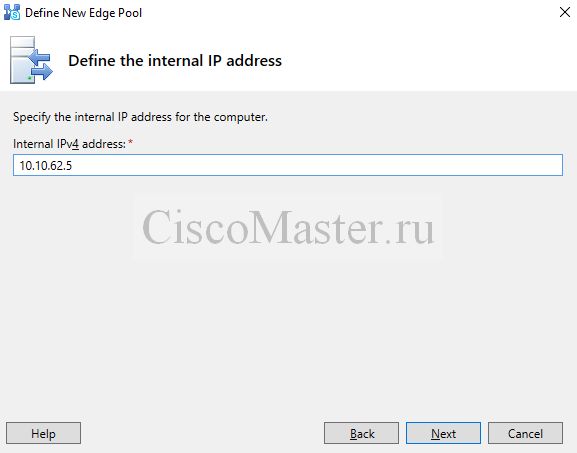

Определяем внутренний IP address.

Как мы обсуждали, для Edge на внешнем используем 3 адреса, а на внутреннем 1 адрес.

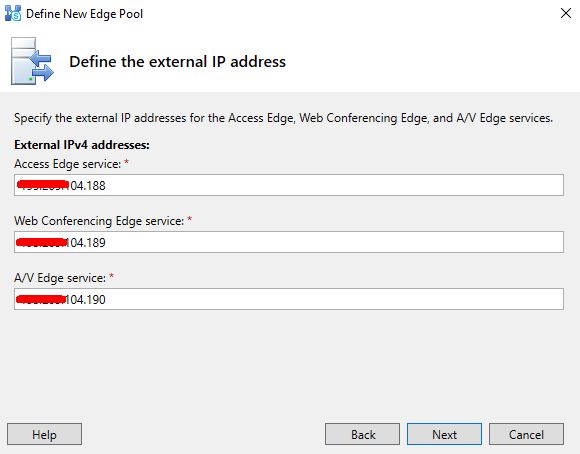

Следующим шагом определяем внешние IP адреса. Выставляем IP адреса согласно таблице.

| FQDN | IP | Описание |

| sip.ciscomaster.ru | 195.209.104.188 | Access Edge Service |

| wc.ciscomaster.ru | 195.209.104.189 | Web Conferencing Access Edge Service |

| av.ciscomaster.ru | 195.209.104.190 | A/V Edge Service |

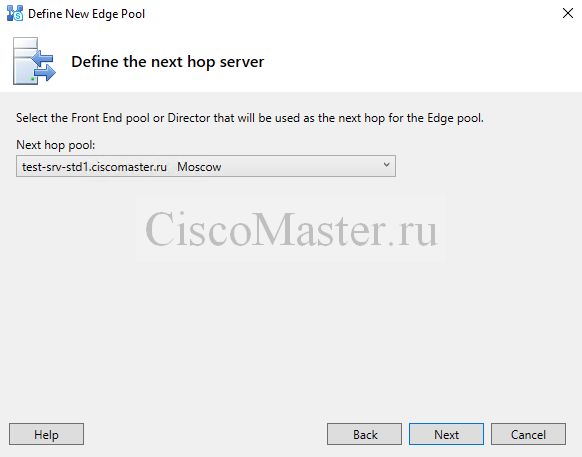

Определяем Next hop server.

Подключился клиент к Edge, а Edge должен проксировать трафик клиента на внутренний Front-End. Здесь Next hop server и означает, куда данный Edge будет перекидывать трафик.

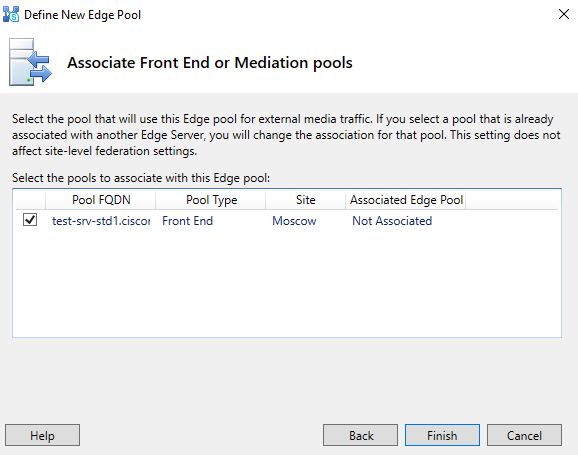

Определяем, какие пулы будут использовать этот Edge для External Media Traffic.

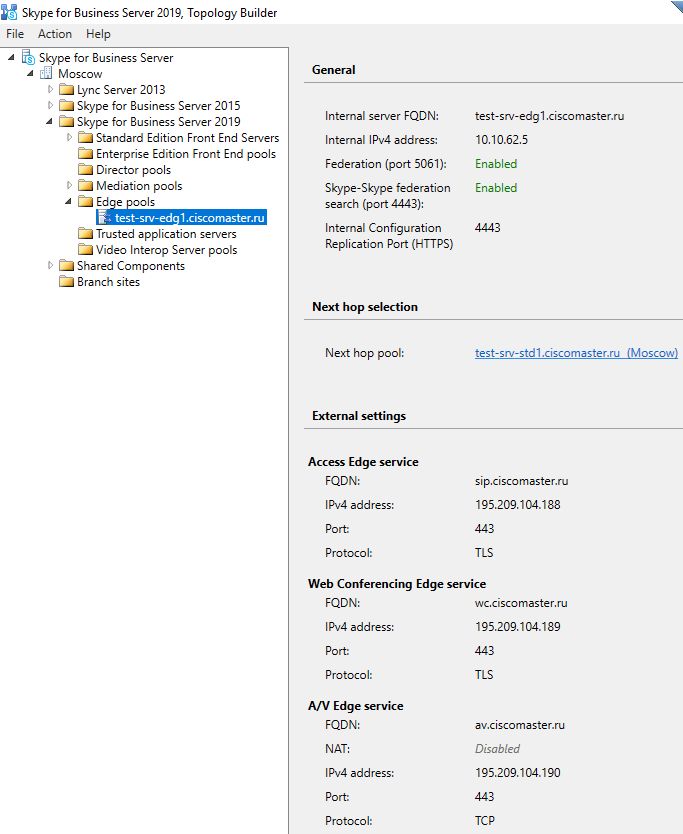

Далее жмём Finish, и увидим все ранее введённые настройки:

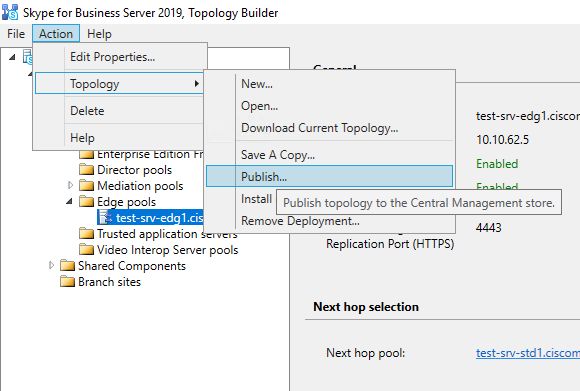

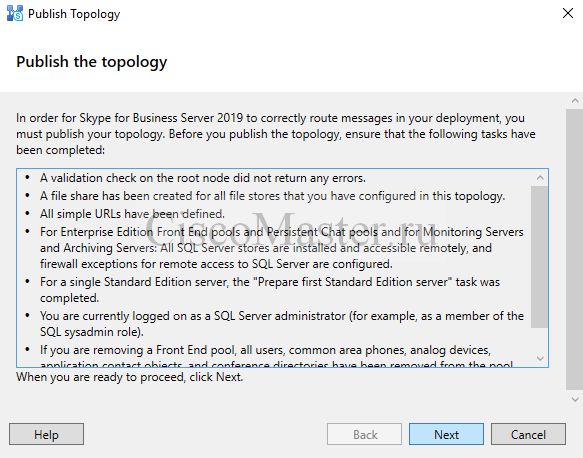

Далее данную топологию нужно опубликовать:

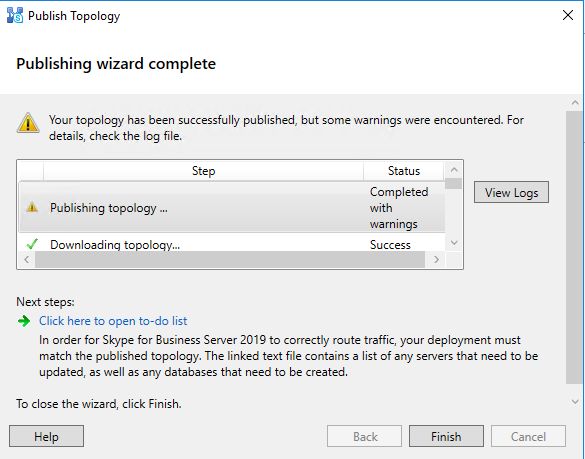

Получились варнинги:

Warning: Unable to check the security for the Deleted Objects container. Only users who are listed as owners on the Deleted Objects security descriptor are able to check the security on this container.

Но Гугл сказал, что это можно проигнорировать.

https://social.technet.microsoft.com/Forums/en-US/878678db-f3a6-407b-8bf...

После того, как мы прописали все параметры, нам необходимо опубликовать топологию.

Добавление Edge в топологию

В отличие от внутренних серверов, Edge server не имеет доступа к AD, т.е. к Central Management Store. Также Edge не является членом AD.

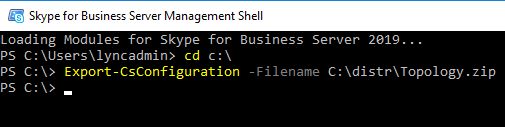

Для установки Edge нам понадобится копия топологии.

Т.е. мы уже опубликовали топологию, но перед установкой Edge мы экспортируем топологию.

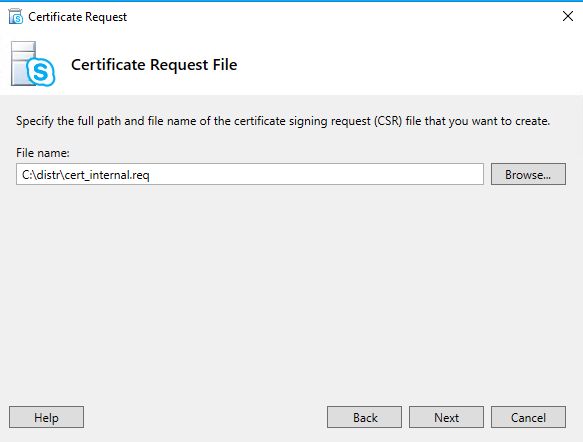

Export-CsConfiguration -Filename C:\distr\Topology.zip

Далее копируем файл .zip на Edge.

Перед установкой Edge

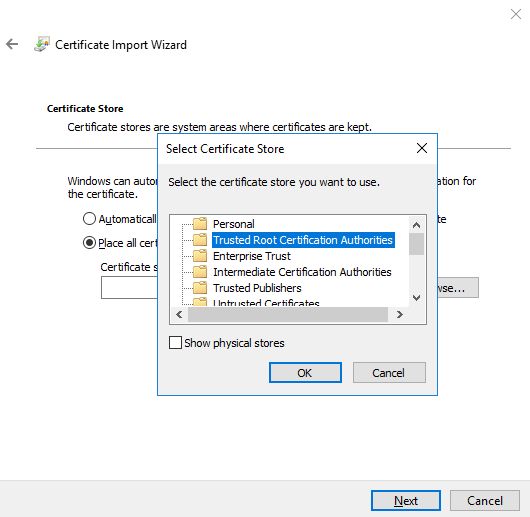

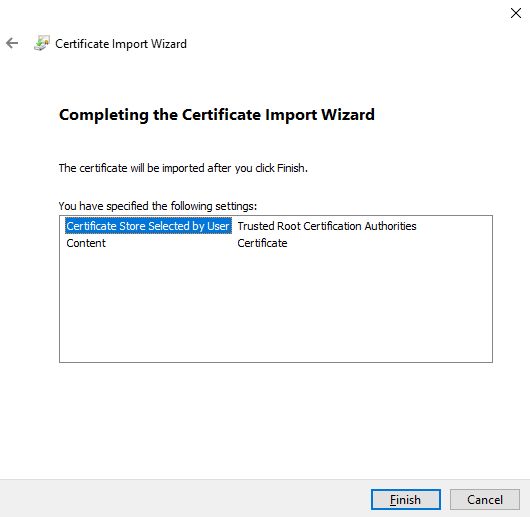

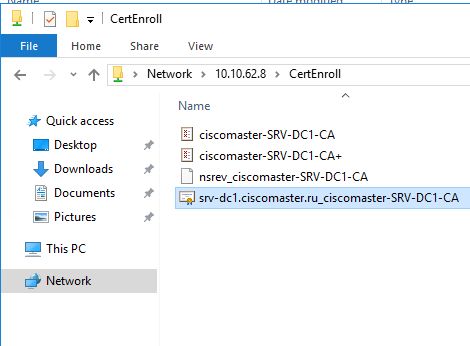

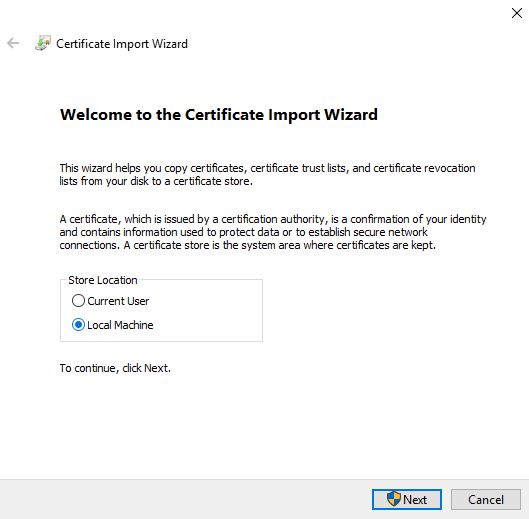

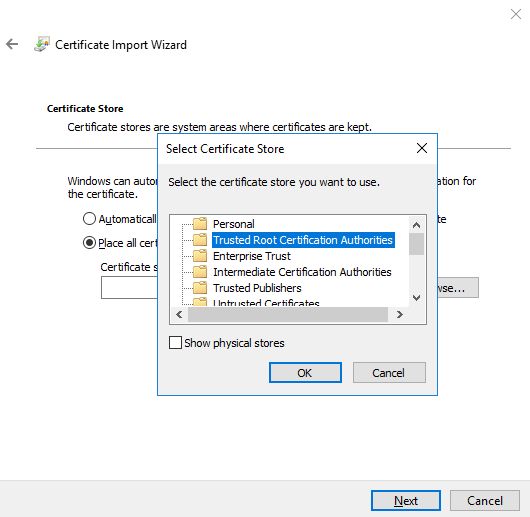

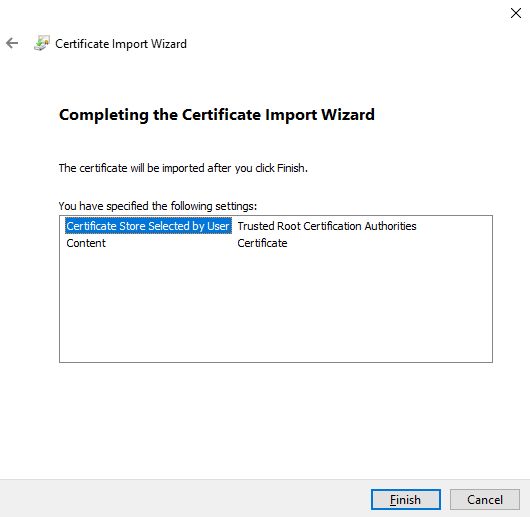

Поскольку на Edge будут сертификаты от внутреннего CA, он должен доверять этому CA. Нам нужно установить сертификат CA, после этого будет доверие всем сертификатам, изнанным этим CA.

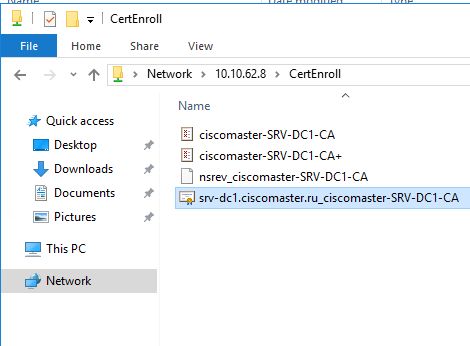

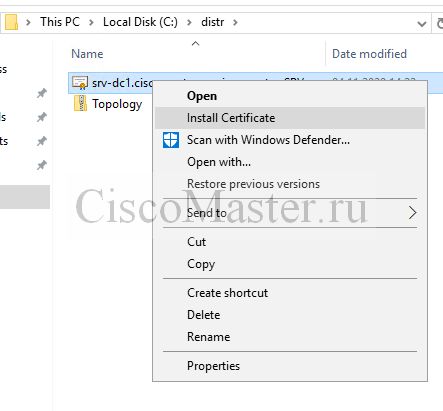

Подключаемся к папке CA, и вытаскиваем оттуда сертификат CA:

\\10.10.62.8\CertEnroll

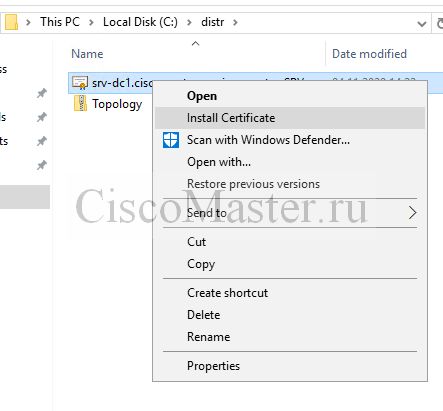

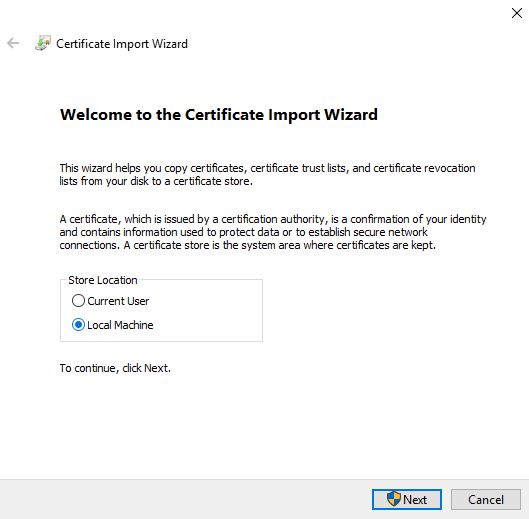

Далее устанавливаем сертификат:

Далее проверим что на edge прописан правильный FQDN:

Проверим IP адреса на Edge:

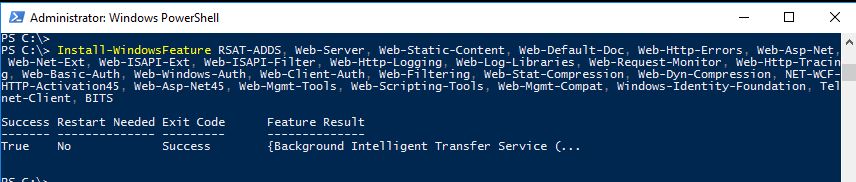

Установка необходимых компонентов

Install-WindowsFeature RSAT-ADDS, Web-Server, Web-Static-Content, Web-Default-Doc, Web-Http-Errors, Web-Asp-Net, Web-Net-Ext, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Http-Logging, Web-Log-Libraries, Web-Request-Monitor, Web-Http-Tracing, Web-Basic-Auth, Web-Windows-Auth, Web-Client-Auth, Web-Filtering, Web-Stat-Compression, Web-Dyn-Compression, NET-WCF-HTTP-Activation45, Web-Asp-Net45, Web-Mgmt-Tools, Web-Scripting-Tools, Web-Mgmt-Compat, Windows-Identity-Foundation, Telnet-Client, BITS

После установки необходимо:

- Перезагрузка

- Установка всех обновлений

- Установка KB2982006 (Для Windows server 2012)

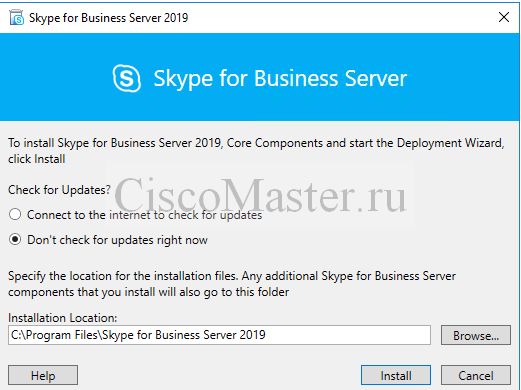

Установка Edge

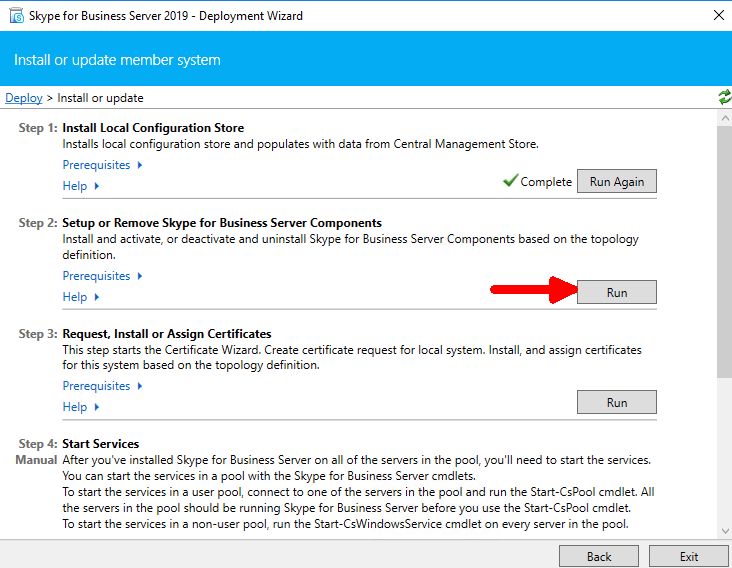

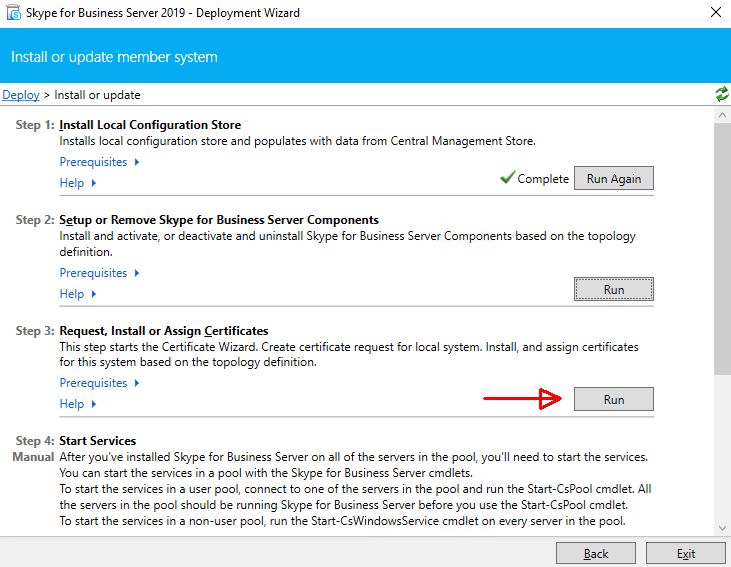

На Edge устанавливаем все обновления, и после этого запускаем Deployment Wizard.

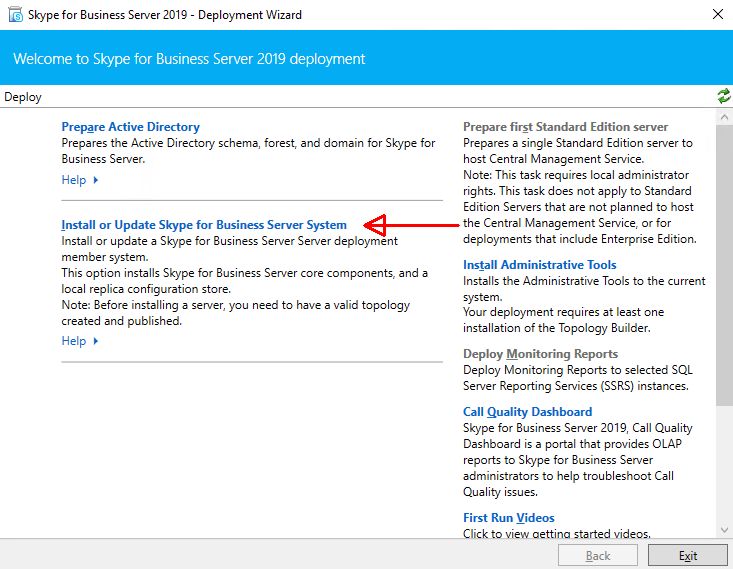

В Deployment Wizard никаких Prepare AD мы не делаем, а запускаем установку SfB Server:

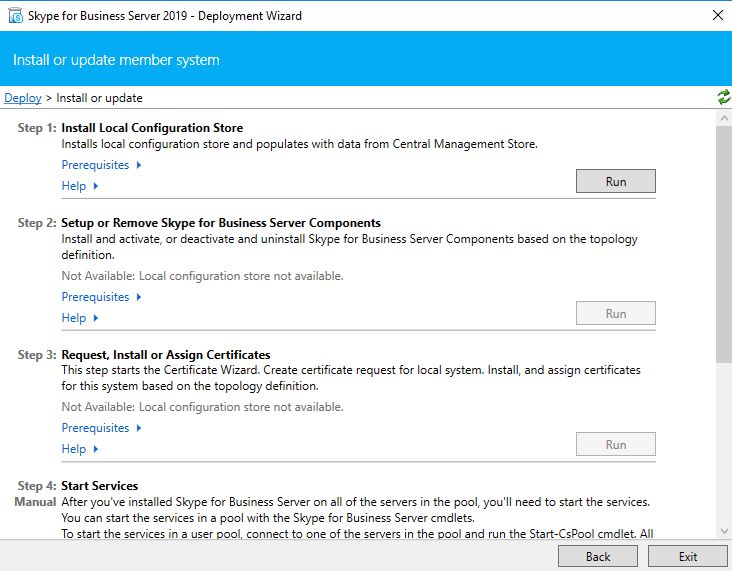

Далее мы попадаем в список задач для установки нового Edge.

Мы также будем устанавливать

- Установка local SQL Express

- Установка компонентов Skype For Business Server (сервисов)

- Привязка сертификатов

- Запуск сервисов

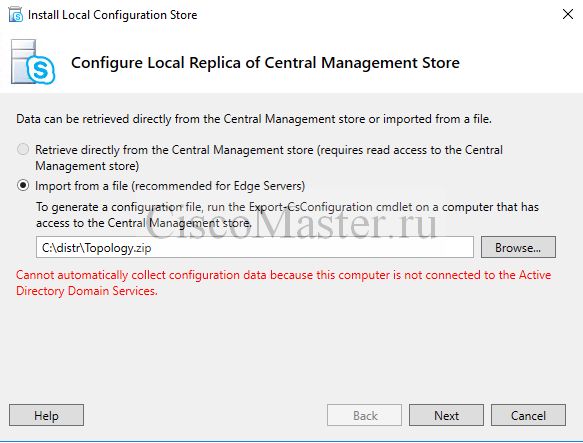

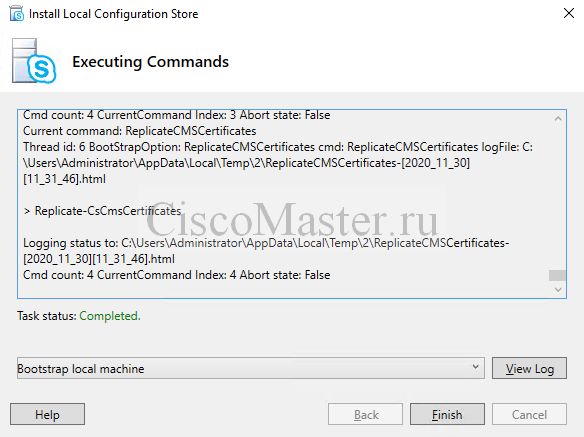

Установка local SQL Express (Install Local Configuration Store)

При установке локального SQL Express, он позволит лишь сделать импорт реплики Configuration Store.

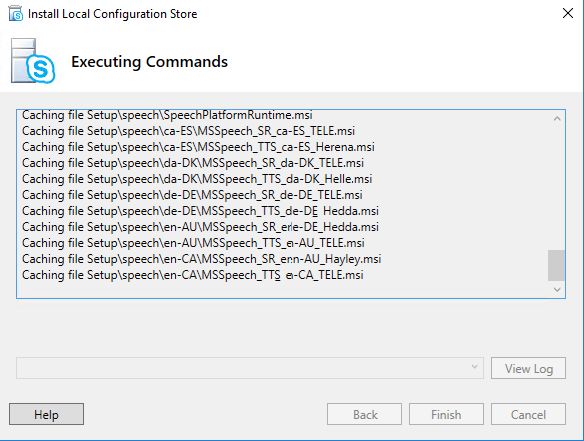

После того, как мы ему подсунем файл с топологией, система начнет устанавливать local SQL Express и создаст себе копию топологии.

При этом система автоматом настроит репликацию между Skype for Business Standard Server и копией топологии на Edge

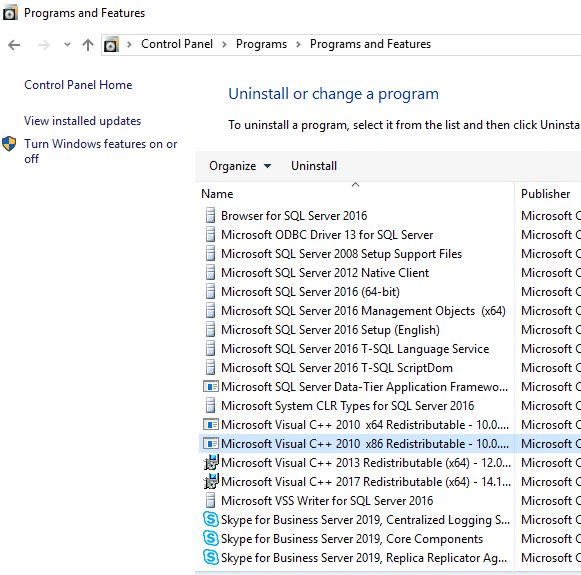

Теперь, после установки, мы увидим что установился SQL:

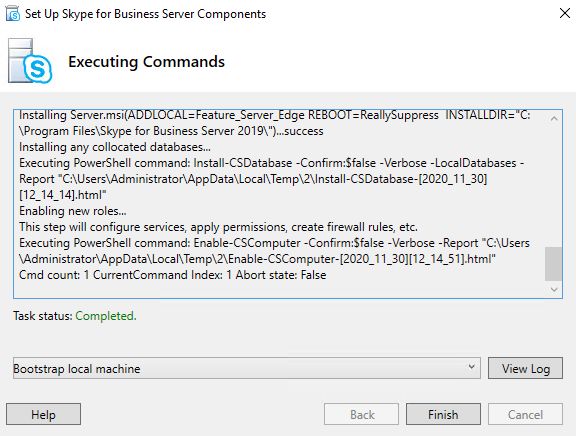

Установка компонентов Skype For Business Server (сервисов) (Install Skype for Business Server Components)

Мы ему скажем установить все компоненты согласно топологии.

На выходе на сервере Edge появятся сервисы SfB, согласно конфигурации, прописанной в топологии.

Как правило, на этом этапе вылезают ошибки с именем сервера Edge.

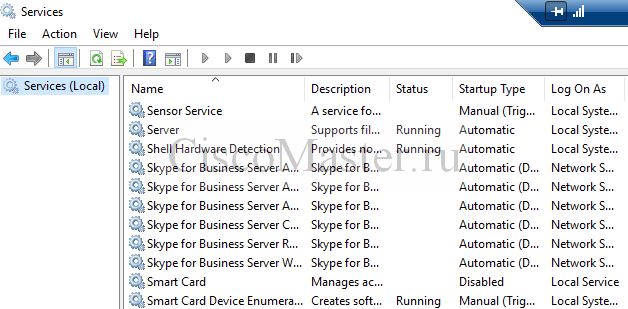

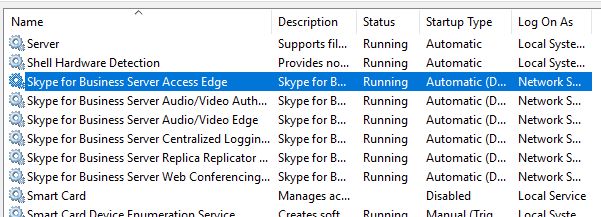

Можно проверить что сервисы появились.

Второй этап завершён, но работать без сертификатов не будет, и запускать их пока не стоит.

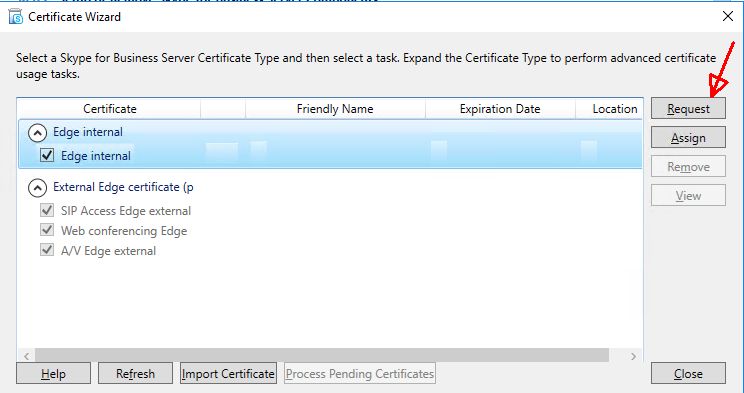

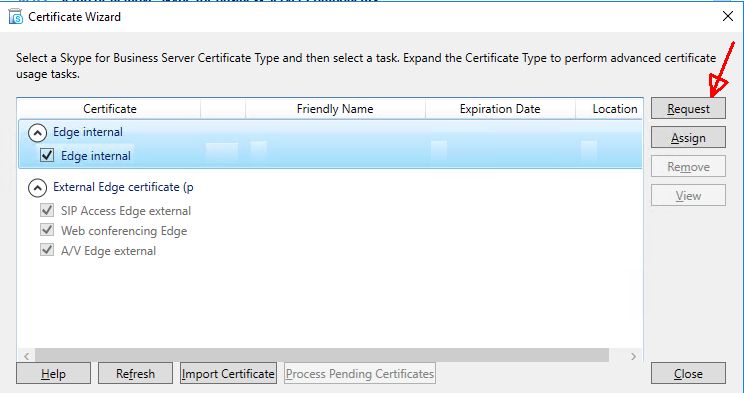

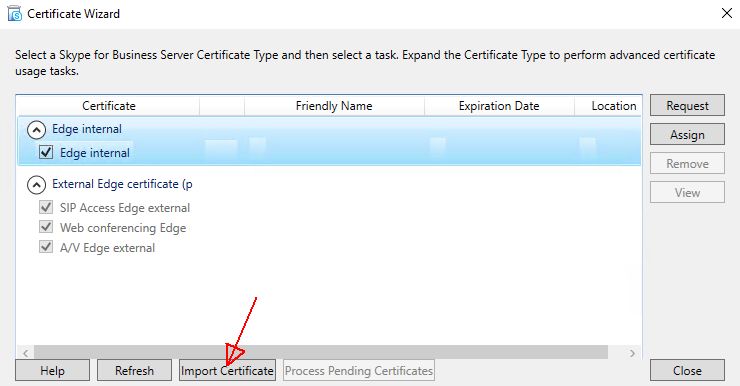

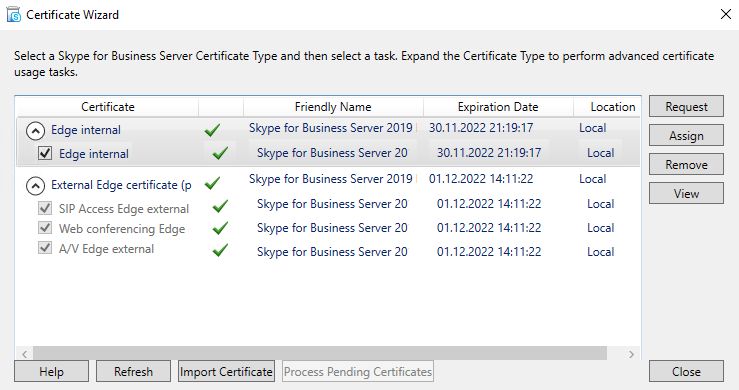

Привязка сертификатов

Edge не может использовать сертификаты Wildcard.

Как мы помним, у Edge есть два интерфейса: внутренний и внешний

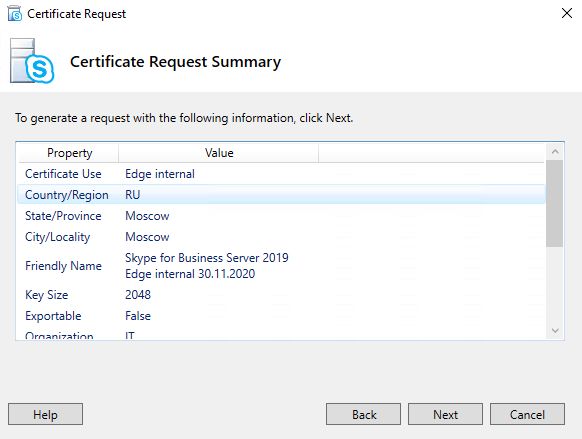

В нашей тестовой конфигурации и на внешний, и на внутренний интерфейсы мы повесим сертификаты от внутреннего CA.

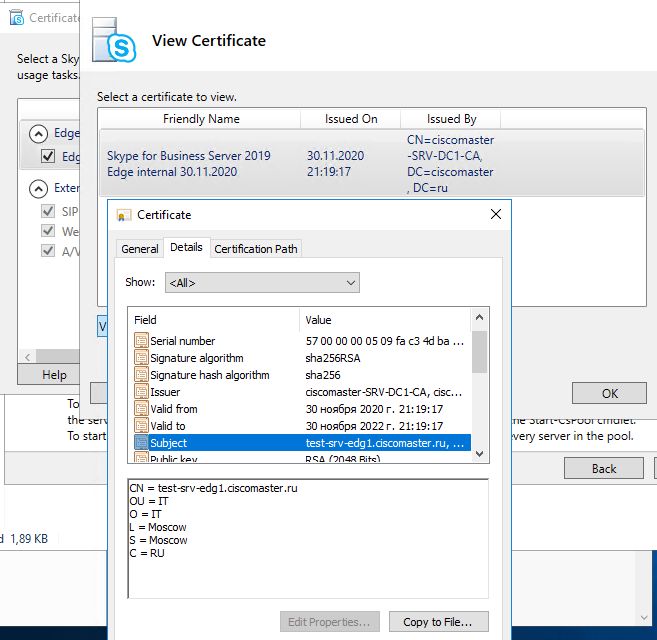

На внутреннем интерфейсе нам будет достаточно сертификата, где указывается лишь FQDN нашего Edge. Сертификат может быть выдан от внутреннего CA.

Для этого нужно будет сделать для Edge доверие к этому CA. Для этого нужно взять сертификат CA и на Edge добавить его в Trusted.

Добавление сертификата для Internal

Установка сертификата для Internal

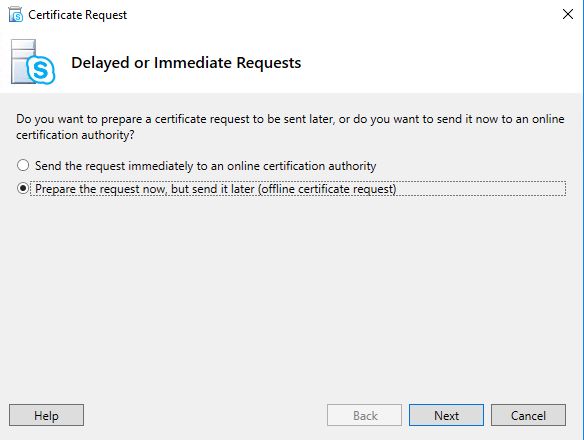

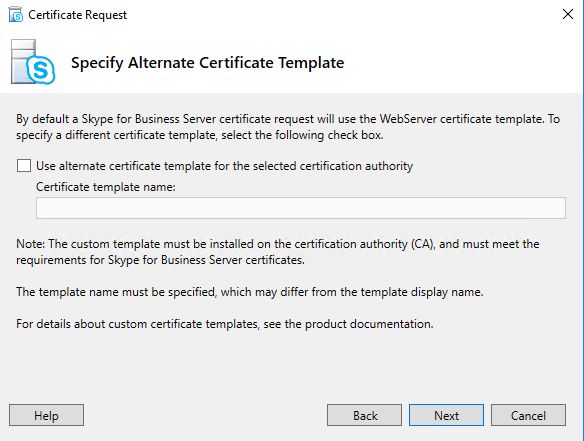

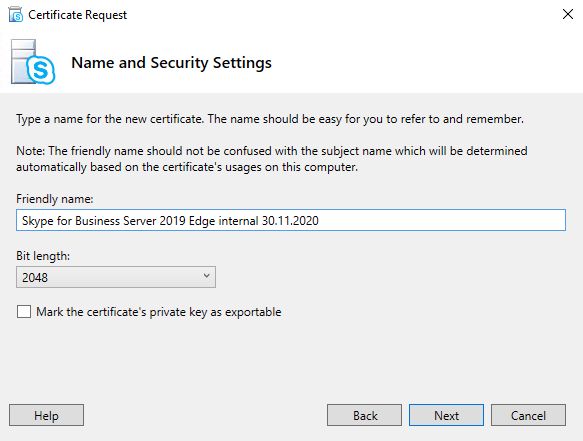

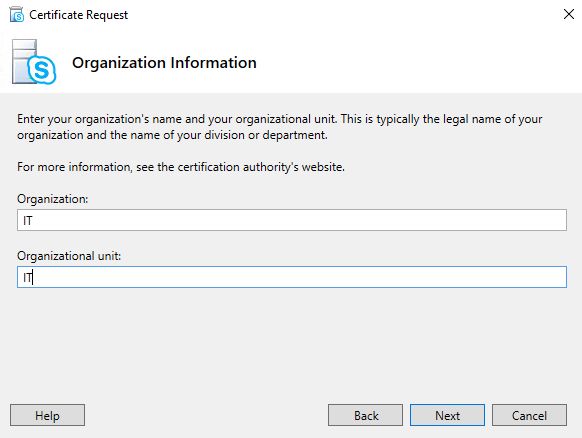

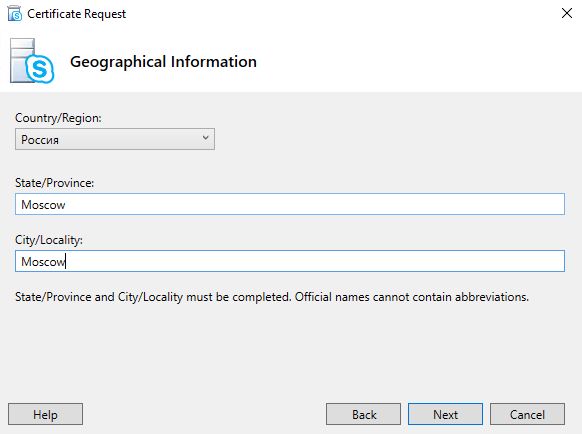

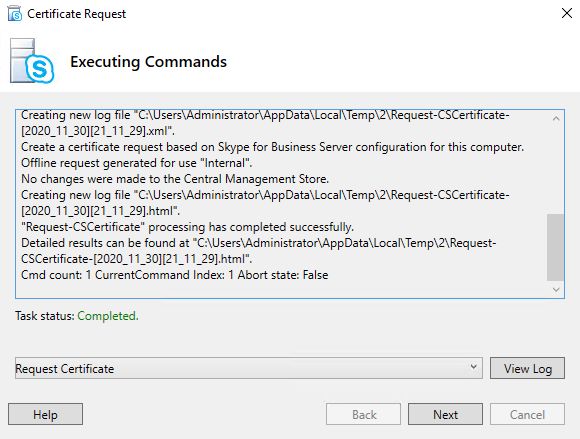

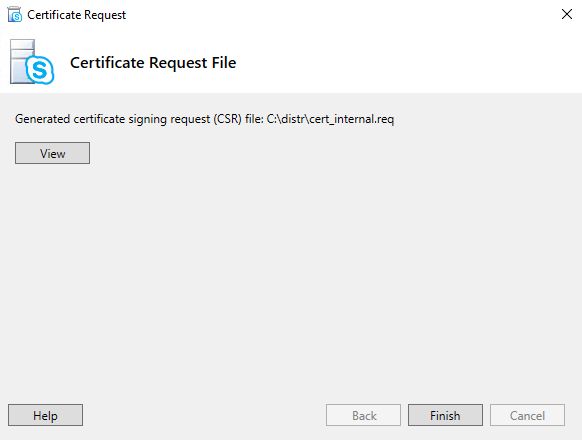

Отправить напрямую запрос в CA мы не сможем, поэтому сохраним запрос в файл Base64, и потом с этот запрос передать на внутренний CA.

Для внутреннего интерфейса требуется Subject Name только как FQDN нашего сервера, и ничего дополнительного не требуется.

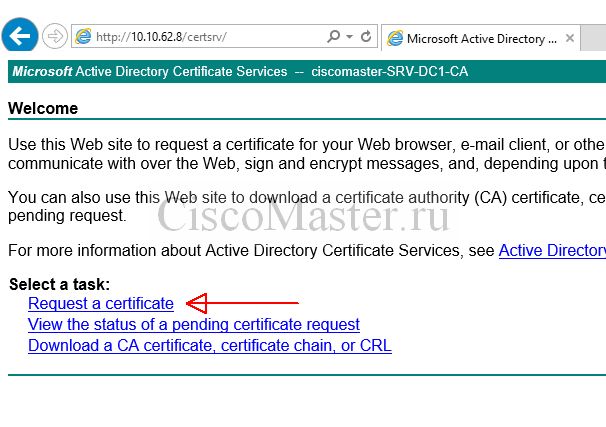

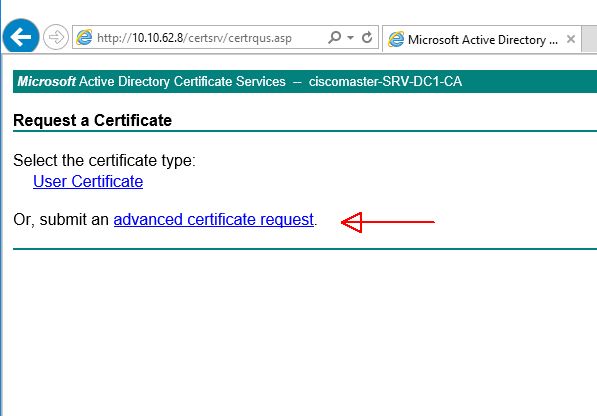

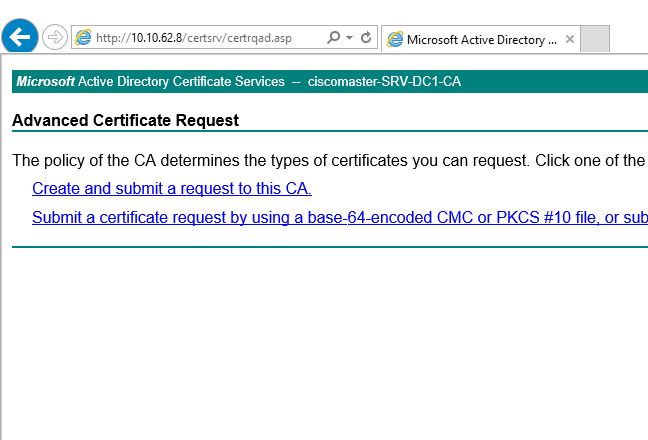

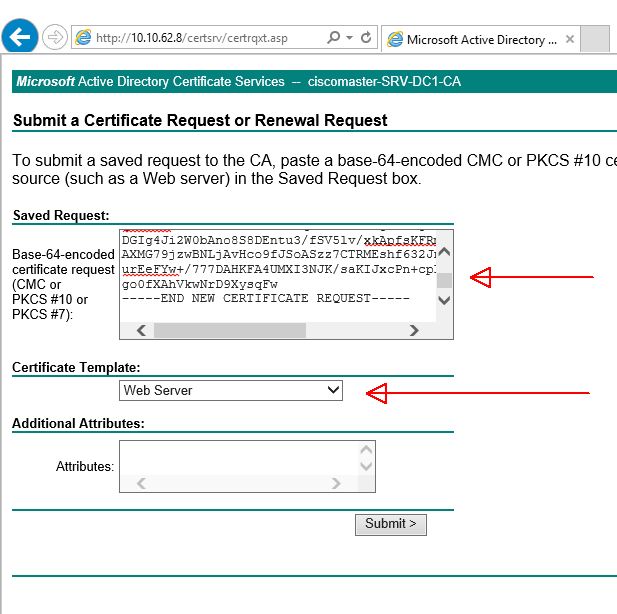

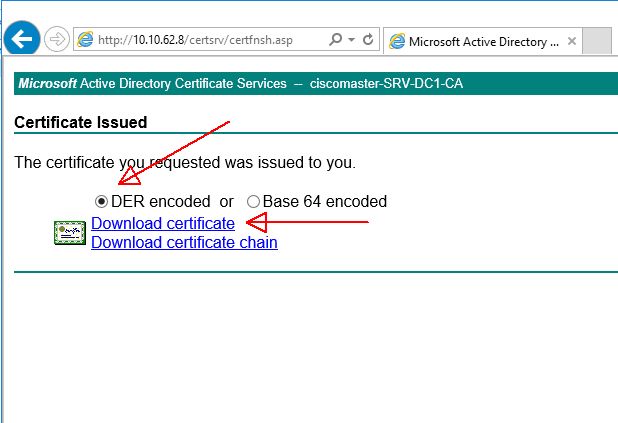

Теперь мы идем по web на наш внутренний CA, и подсовываем ему этот запрос. И по этому запросу получаем сертификат.

http://10.10.62.8/certsrv

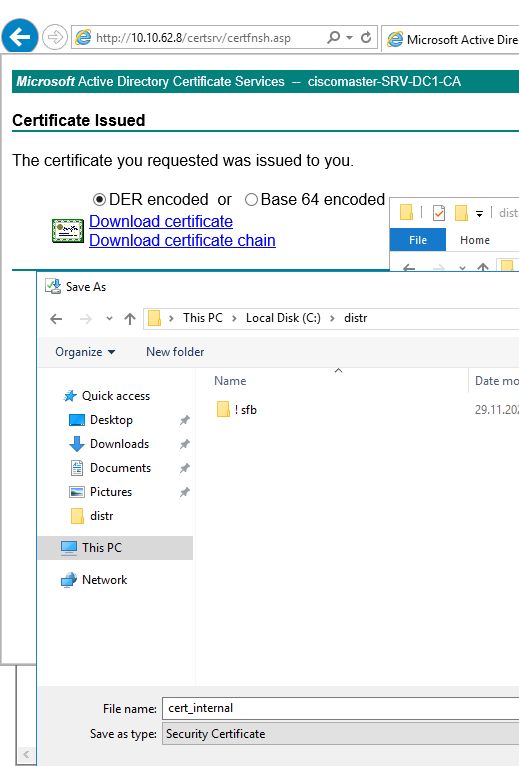

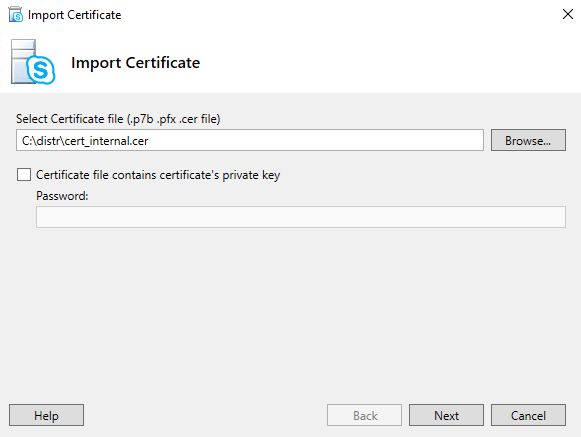

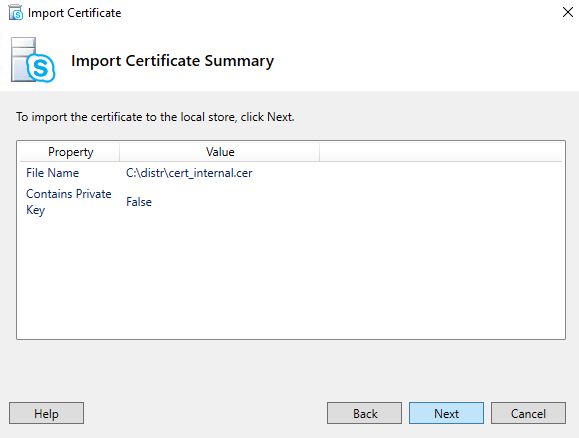

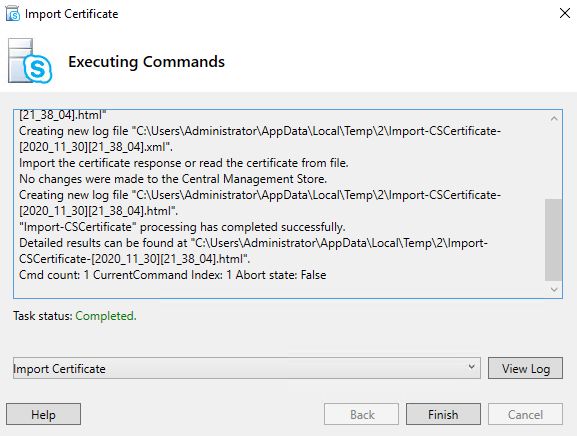

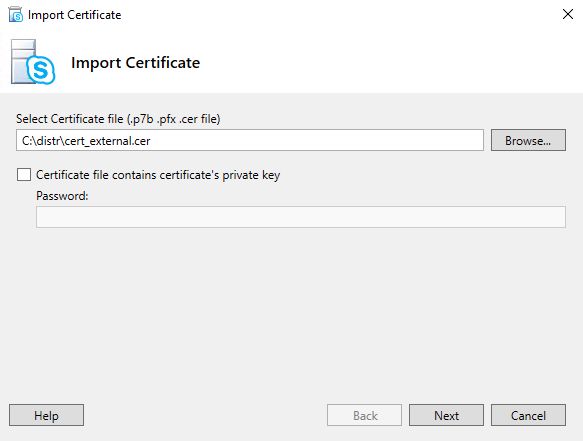

Далее импортируем:

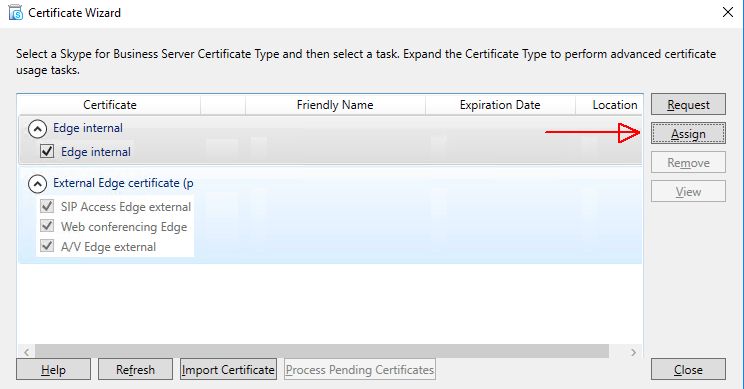

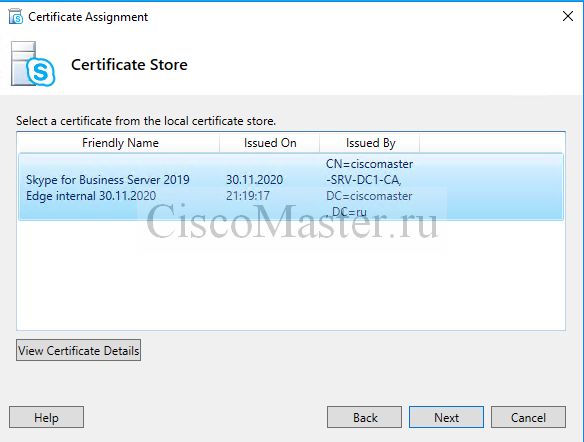

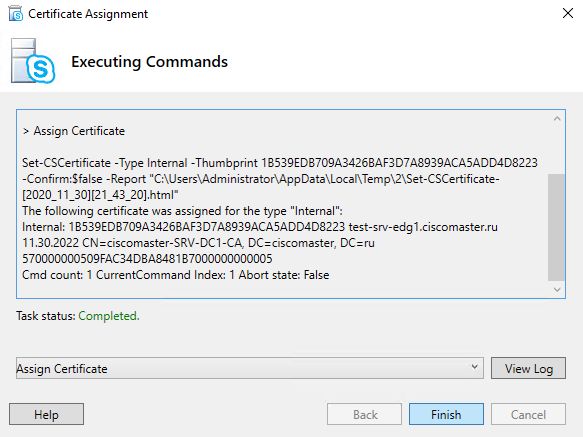

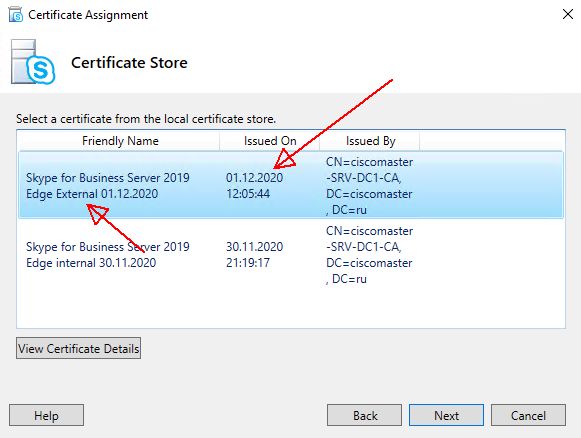

После импорта мы делаем Assign:

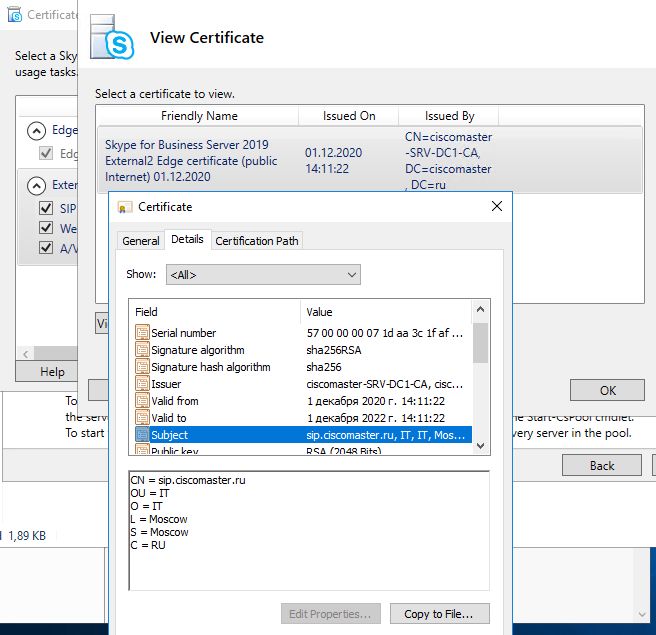

Установка сертификата для External

Тут всё примерно также.

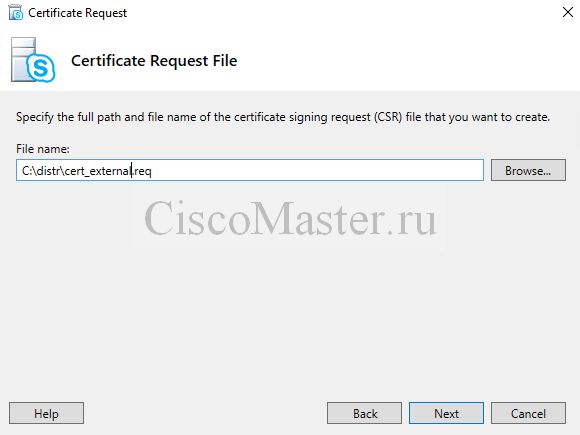

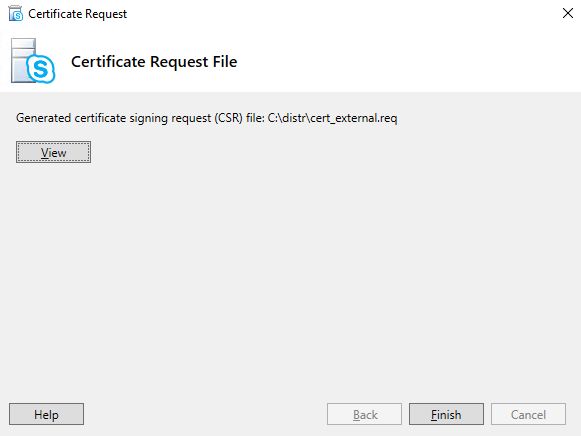

Отправить напрямую запрос в CA мы не сможем, поэтому сохраним запрос в файл Base64, и потом с этот запрос передать на внутренний CA.

Тут всё примерно также, отметим только слайды с отличиями:

- Обязательно сначала жмём на Externa Edge Certificate, и только затем жмем Request:

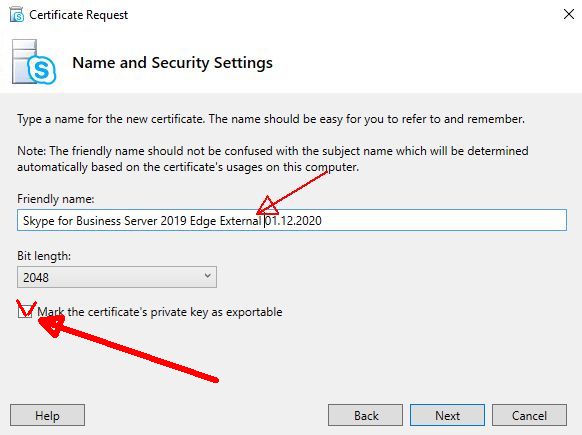

Данный сертификат мы будем использовать и для Reverese Proxy. Там понадобится открытый ключ сертификата, поэтому следует поставить галку "Private key Exportable"

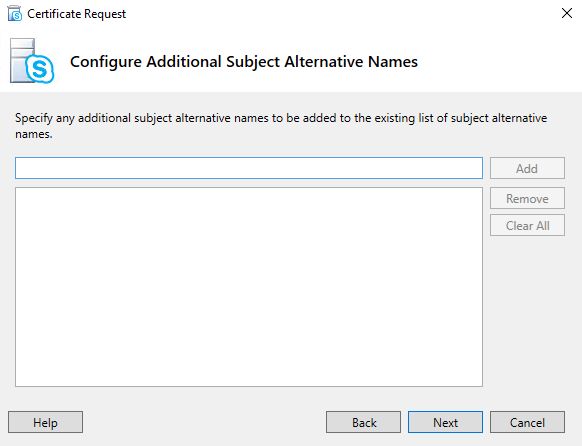

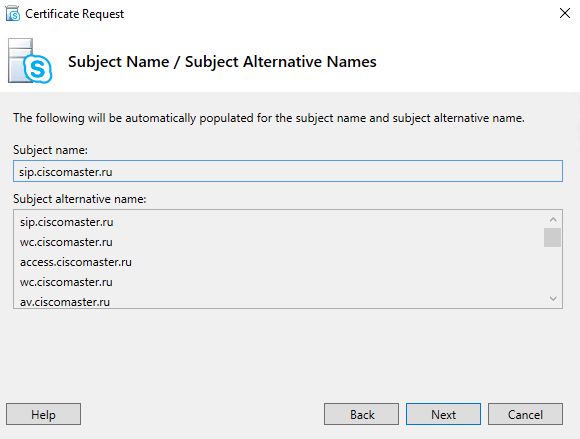

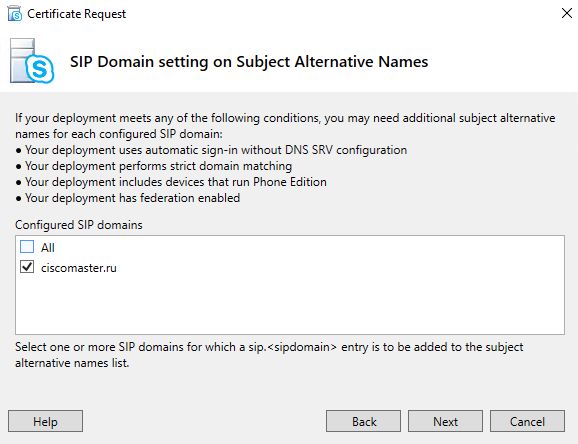

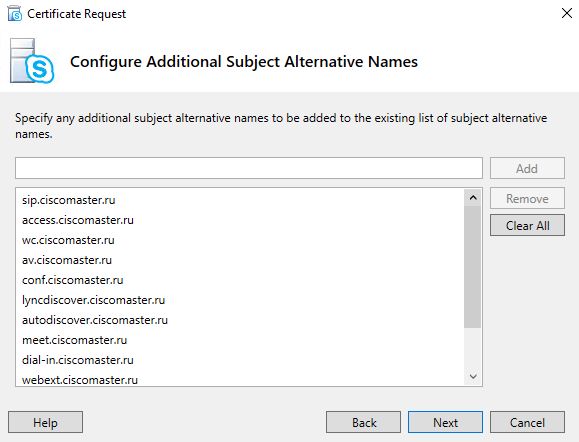

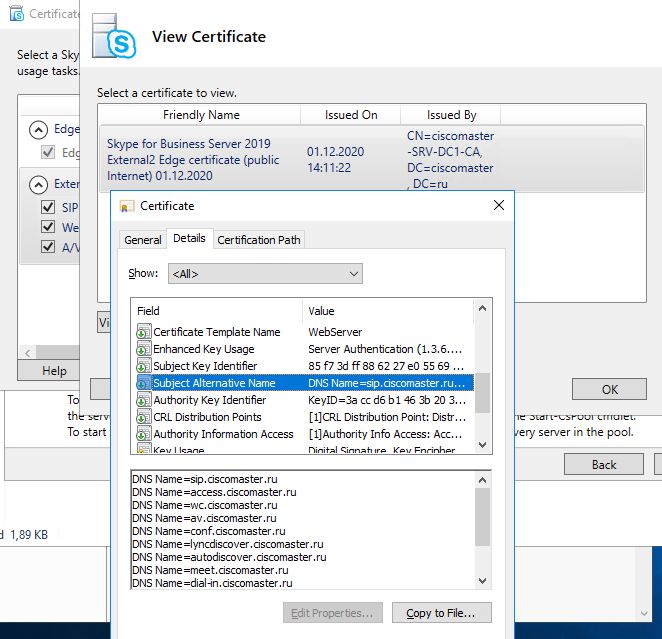

Для внешнего интерфейса нам понадобится набор Subject Alternative Names:

Я включил в этот набор всевозможные вариации:

sip.ciscomaster.ru

access.ciscomaster.ru

wc.ciscomaster.ru

av.ciscomaster.ru

conf.ciscomaster.ru

lyncdiscover.ciscomaster.ru

autodiscover.ciscomaster.ru

meet.ciscomaster.ru

dial-in.ciscomaster.ru

webext.ciscomaster.ru

mail.ciscomaster.ru

owa.ciscomaster.ru

Теперь мы идем по web на наш внутренний CA, и подсовываем ему этот запрос. И по этому запросу получаем сертификат.

http://10.10.62.8/certsrv

Далее аналогично импортируем сертификат.

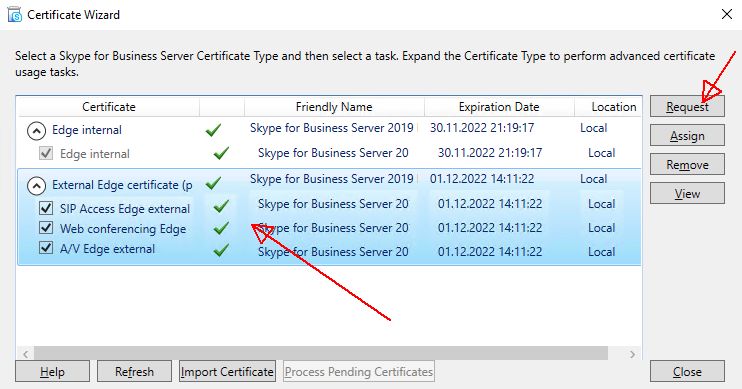

После импорта мы делаем Assign:

Здесь надо не перепутать нужный сертификат.

Далее всё должно пройти без ошибок и Warning

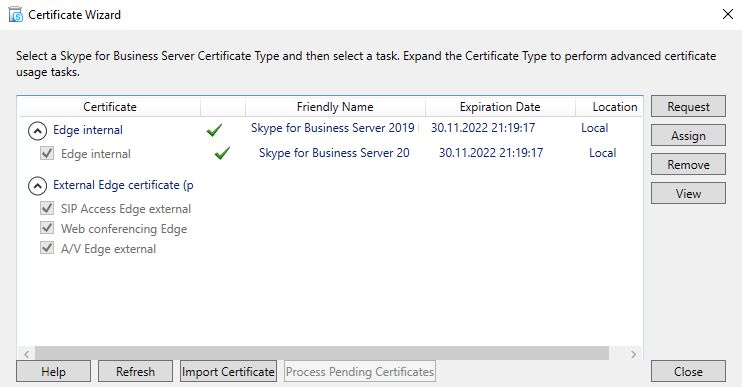

В итоге мы получим сертификаты:

Внутренний:

Внешний:

Выполняем обновление компонентов

Перед запуском сервисов,

копируем и запускаем тот-же файл обновления, что использовался для Standard Server

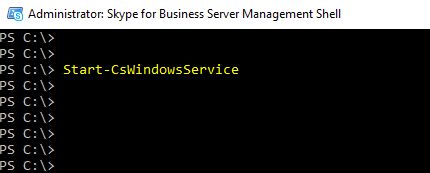

Запуск сервисов SfB Server

После того, как мы привязали все сертификаты, мы можем запустить службы SfB

Start-CsWindowsService

Службы запустились:

Проверка установленнго обновления:

Get-CsServerPatchVersion

Get-CsServerVersion

если что-то не запускается может быть причинами:

1) В сертификате отсутствует необходимое имя

2) Ошибка в топологии, например ошибки в IP адресах.

3) настраиваемые порты оказались заняты

Настрjйки на уровне SfB

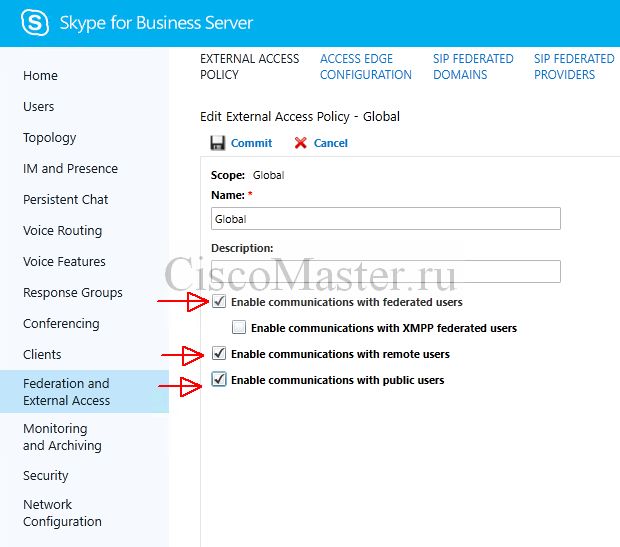

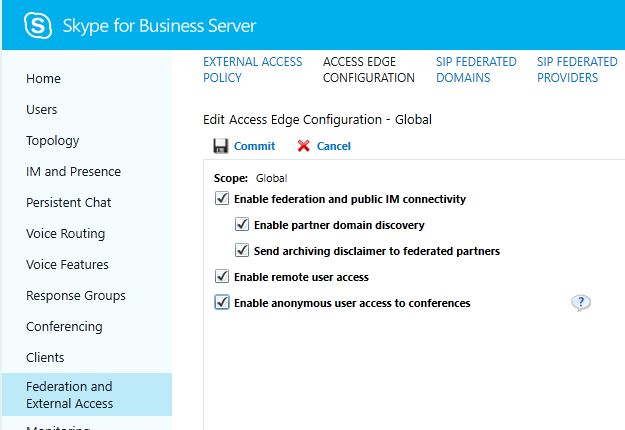

В политике SfB включаем разрешение на удалённый доступ:

Заходим в Панель управления Skype for Business:

https://test-srv-std1.ciscomaster.ru/cscp

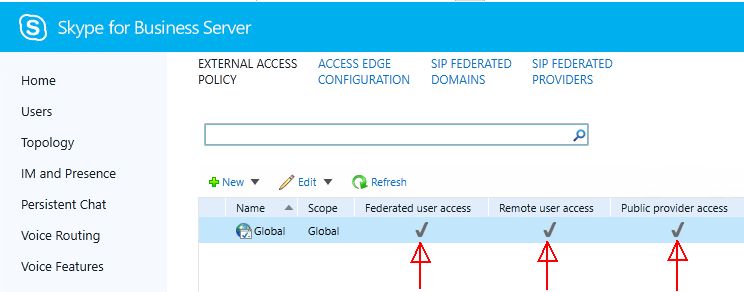

Разрешаем внешние коммуникации в External Access Policies:

Также правим Acess Edge Configuration:

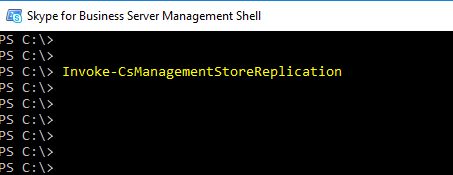

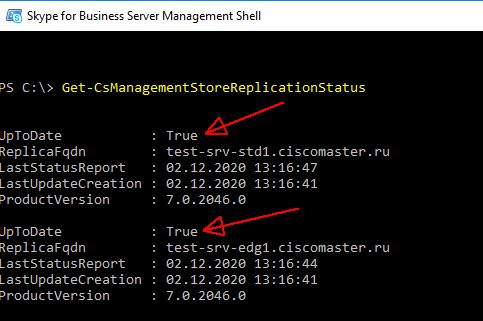

После установок политик выполняем принудительную репликацию:

Invoke_CsManagementStoreReplication

Проверяем статус репликации:

Get-CsManagementStoreReplicationStatus

Тестирование

Для тестирования можно применять уже созданные учетки user1, user2, user3

Клиенту необходимо установить сертификат внутреннего CA, чтобы клиент доверял сертификатам Edge:

Далее устанавливаем сертификат:

Далее устанавливаем на клиента SfB:

https://support.microsoft.com/ru-ru/office/%d1%83%d1%81%d1%82%d0%b0%d0%b...

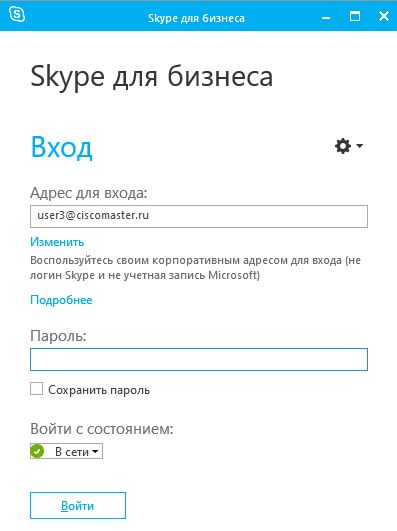

После установки SfB можем его запустить и залогиниться на сервер:

Для проверки того, что подключение идёт через Edge, достаточно отключить на Edge сервис:

Skype for Business Server Access Edge

клиент немедленно отвалится.

Комментарии

Добрый день. Насколько сильно

Добрый день. Насколько сильно будет отличаться настройка второго edge-сервера в разрезе внесения изменений в топологию? Спасибо.

Добавить комментарий