Главное меню

Вы здесь

Skype for business 2015. Часть 9. Удалённый доступ к SfB

Развёртывания внутреннего пула или стандартного сервера даст нам только "внутренний" функционал, но не даст возможности подключаться извне.

Edge Server или пограничный сервер, позволяет значительно расширить функционал:

- Подключение клиентов SfB из интернета

- Подключение мобильных клиентов (SfB mobile)

- Подключение Web-клиентов (Подключение к конференциям через браузер)

- Федерация с другими компаниями Lync/SfB

- Федерация со Skype

- Федерация с Office 365

Итак, для SfB, Edge Server является обязательным компонентом для реализации всего перечисленного выше функционала.

Реализация удалённого доступа

Как уже было сказано, функции для удаленного доступа реализуются с помощью Edge Server.

Edge Server является ролью SfB и его нельзя совместить с Front-End Server или со Standard SfB Server. Т.е. без Edge Server обойтись нельзя.

Edge Server не является членом домена и находится в DMZ.

Для реализации удаленного доступа нам также понадобится Reverse Proxy. Reverse Proxy - это не роль SfB, и может быть реализован различными продуктами.

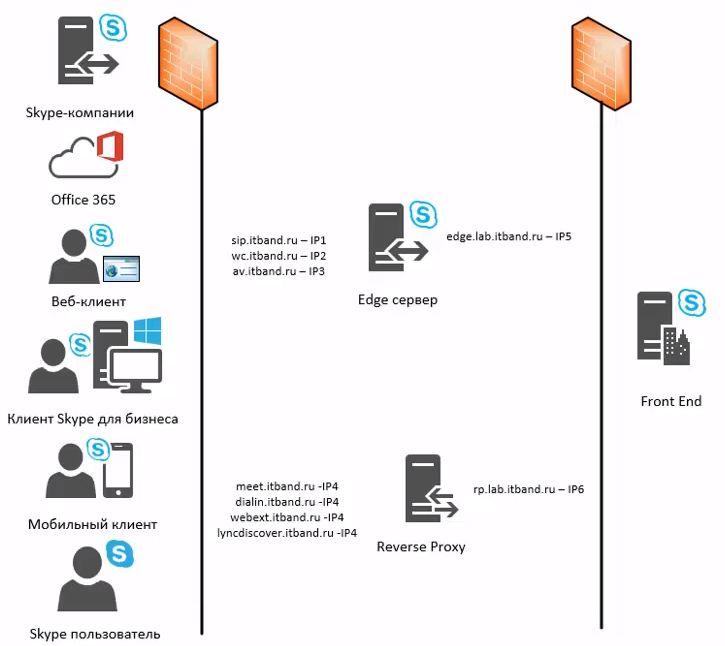

С точки зрения архитектуры нам понадобятся белые IP адреса.

Рекомендуется 4 IP:

- 1 Для Reverse Proxy

- 3 для Edge server

Минимально 2 IP:

- 1 Для Reverse Proxy

- 1 для Edge server

Edge требует два интерфейса: внешний и внутренний

Edge также требует установки двух сертификатов: один на внешнем интерфейсе, другой на внутреннем.

Все клиенты, кто подключаются из интернета, подключаются к Edge. И Edge проксирует Media traffic, SIP traffic от клиента на внутренний Front-End.

Для шифрования коммуникаций, необходимо иметь коммерческий, публичный, доверенный сертификат на внешнем интерфейсе Edge.

На внутреннем интерфейсе Edge можно использовать внутренний сертификат.

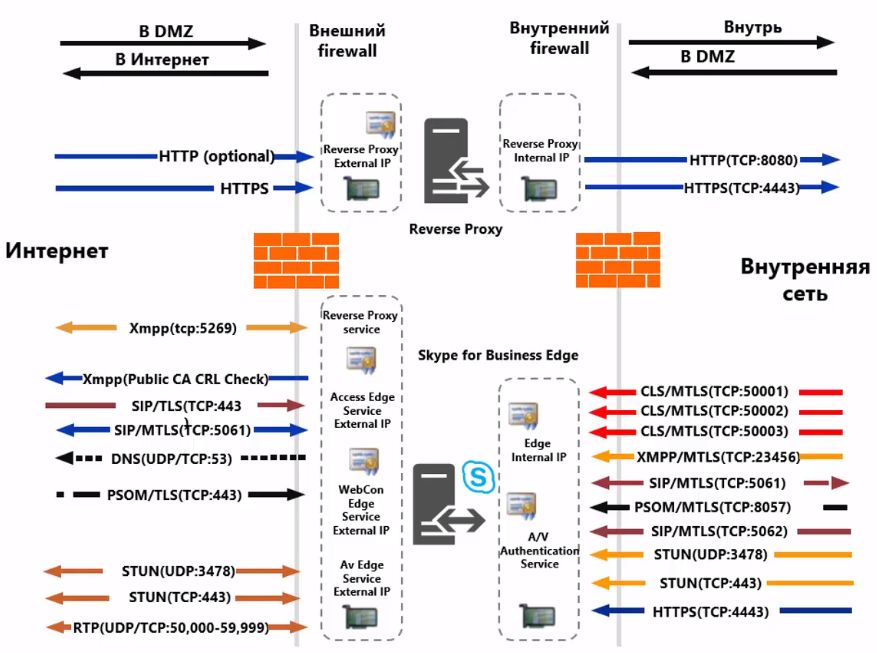

Схема портов

Понятно, что для правильной работы необходимо корректно настроить правила Firewall.

На Edge мы имеем три внешних сервиса, каждый из которых использует отдельный белый IP:

- Access Edge Service - к нему подключаются внешние клиенты. С этим сервисом устанавливается подключения при федерации между Edges разных компаний.

Для Access Edge Service должен быть закреплён отдельный IP, и на нём должно быть открыто несколько портов:

- SIP/TLS(TCP:443) - по этому порту подключаются внешние клиенты к Edge.

- SIP/MTLS(TCP:5061) - по этому порту подключаются федерации. Для федераций с системами XMPP дополнительно используется порт 5269 - Web Conference Edge Service

Использует только один порт:

- PSOM/TLS(TCP:443) - AudioVideo Edge Service - интерфейс, по которому идёт media трафик.

- STUN(UDP:3478) - Передача media-трафика от клиента.

- STUN(TCP:443)

- RTP(UDP/TCP:50000-59999) - Федерация с Office Comunication Server (старые системы)

Также имеем сервисе Reverce Proxy:

- Reverce Proxy Service

- HTTP(80)

- HTTPS(443)

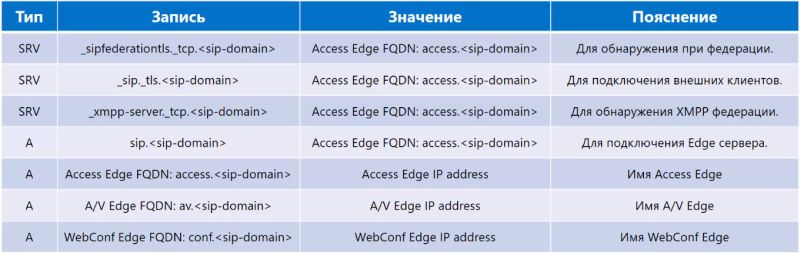

DNS записи для Edge Server

Как видно, во внешнюю зону понадобится добавить группу DNS записей.

Как уже было сказано, Edge Server имеет три разных сервиса. И каждый из них будет иметь свою запись типа A. Каждый сервис имеет отдельное имя и разрешается в отдельный IP адрес.

Также понадобится запись типа A sip.ciscomaster.ru, которая будет разрешаться в Access Edge IP address. Это имя будет использоваться в том числе для подключения клиентов снаружи.

Также понадобится несколько записей SRV

| Тип | Запись | Значение | Пояснение |

| SRV | _sipfederationtls._tcp.ciscomaster.ru | Access Edge FQDN: access.ciscomaster.ru | Для обнаружения при федерации. Ссылается на порт TCP:5061 |

| SRV | _sip._tls.ciscomaster.ru | Access Edge FQDN: access.ciscomaster.ru | Для подключения внешних клиентов. Ссылается на TCP:443 порт. |

| SRV | _xmpp-server._tcp.ciscomaster.ru | Access Edge FQDN: access.ciscomaster.ru | Для обнаружения XMPP федерации |

| A | sip.ciscomaster.ru | Access Edge IP address | Это имя будет использоваться в том числе для подключения клиентов снаружи. |

| A | Access Edge FQDN: access.ciscomaster.ru | Access Edge IP address | |

| A | A/V Edge FQDN: av.ciscomaster.ru | A/V Edge IP address | |

| A | WebConf Edge FQDN: conf.ciscomaster.ru | WebConf Edge IP address |

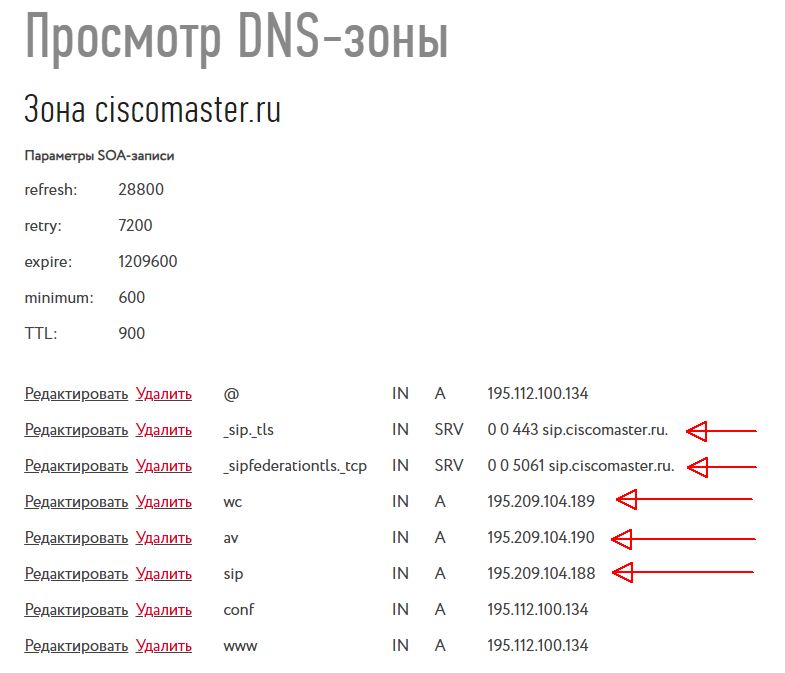

На практике используют следующие имена:

| Тип | Запись | Значение | Пояснение |

| SRV | _sipfederationtls._tcp.ciscomaster.ru | Access Edge FQDN: access.ciscomaster.ru | Для обнаружения при федерации. Ссылается на порт TCP:5061 |

| SRV | _sip._tls.ciscomaster.ru | Access Edge FQDN: access.ciscomaster.ru | Для подключения внешних клиентов. Ссылается на TCP:443 порт. |

| SRV | _xmpp-server._tcp.ciscomaster.ru | Access Edge FQDN: access.ciscomaster.ru | Для обнаружения XMPP федерации |

| A | sip.ciscomaster.ru | 195.209.104.188 | Это имя будет использоваться в том числе для подключения клиентов снаружи. |

| A | Access Edge FQDN: sip.ciscomaster.ru | 195.209.104.188 | Access Edge Service |

| A | A/V Edge FQDN: av.ciscomaster.ru | 195.209.104.190 | A/V Edge Service |

| A | WebConf Edge FQDN: wc.ciscomaster.ru | 195.209.104.189 | Web Conferencing Access Edge Service |

Как итог:

Наиболее часто используют следующие имена:

| FQDN | IP | Описание |

| sip.ciscomaster.ru | 195.209.104.188 | Access Edge Service |

| wc.ciscomaster.ru | 195.209.104.189 | Web Conferencing Access Edge Service |

| av.ciscomaster.ru | 195.209.104.190 | A/V Edge Service |

Реально в DNS для тестовых целей было добавлено:

Задачи, выполняемые Reverse Proxy

Reverse Proxy - обязательный компонент, поскольку без него очень многое не будет работать.

Трафик сигнализации мобильных клиентов идёт через Reverse Proxy (Media идет через Edge)

Также через Reverse Proxy клиенты подключаются через Internet Browser (ссылка на конференцию)

Обеспечение работы Службы автообнаружения

Скачивание адресной книги

Развертывание группы рассылки в контакт-листе.

Скачивание содержимого конференции

Reverse Proxy и порты

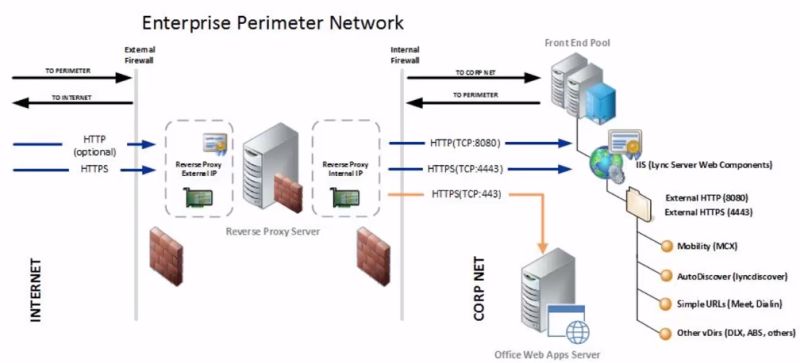

Reverse Proxy - принимает подключения по порту 443, и перенаправляет это подключение на Frontend на порт 4443. Также он принимает входящий порт 80 и перенаправляет это подключение на Frontend на порт 8080.

На Reverse Proxy стоит отдельный публичный сертификат, в котором имеются все необходимые имена, по которым подключаются клиенты к Reverse Proxy.

Здесь нужен коммерческий сертификат.

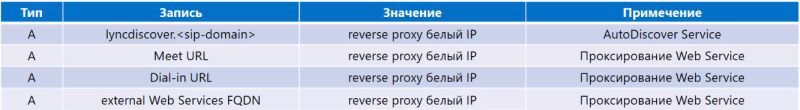

DNS записи Reverse Proxy

В нашем случае это будут имена:

lyncdiscover.ciscomaster.ru 195.209.104.201

meet.ciscomaster.ru 195.209.104.201

dial-in.ciscomaster.ru 195.209.104.201

webext.ciscomaster.ru 195.209.104.201

или в DNS мы пропишем:

Мы рассматриваем ситуацию с использованием 3-х адресов под Edge и 1 адрес под Reverse Proxy.

Решения под Reverse Proxy

- Kemp Loadmaster 2600

- TMG 2010

- IIS ARR

- Web Application Proxy

- Sophos UTM

- Другие решения

Добавить комментарий