Главное меню

Вы здесь

Troubleshooting LDAP Integration

Вопросы интегрирования CUCM и AD мы рассматривали в статье CUCM и LDAP Integration.

Здесь мы подробно остановимся о возможных проблемах, с которыми возмжно придётся столкнуться при выполнении интеграции:

Прежде всего несколько тезисов:

- End users, которые были настроены в CUCM исчезнут после того, как будет настроена LDAP Synchronization. Это нормально: все пользователи, которые не были найдены в LDAP будут помечены как inactive и удалены по истечении 24 часов.

- После того как будет настроена LDAP Synchronization, пользователями End users нельзя будет управлять, поскольку управление пользователями осуществляется через LDAP.

- При настроенной LDAP Authentication пароли пользователей можно изменить только из LDAP. И как следствие: пользователи не смогут поменять свои пароли через CUCM User web page.

- Пользовательский атрибут PIN остаётся администрироваться из CUCM. Это нормально, т.к. PIN не является частью LDAP.

- Subscribers не осуществляют синхронизацию с LDAP. Синхронизация с LDAP осуществляется через Publisher, и далее уже стандартной репликацией инфа переносится на Subscribers

Troubleshooting

Если синхронизация CUCM и LDAP не проходит, стоит проверить следующие моменты:

- Проверить связь. Из консоли CUCM нам нужно проверить связь до адресов или имён LDAP Servers, которые мы вводили в разделе System > LDAP > LDAP Directory. Со стороны CUCM можно сделать пинг командой utils network ping.

- Проверить DNS. С сервера CUCM должны корректно разрешаться имена. Лучше всего сделать серверами DNS сервера AD.

Проверить работу DNS можно всё той же командой utils network ping на имя сервера LDAP (если таковой был введён).

Выставленные сервера DNS можно посмотреть через CUCM OS Admin > Show > Network или команду CLI : show network eth0

Поменять настройки DNS можно через CLI: set network dns {primary | secondary} ip-address

После замены нужно перезапустить Tomcat а лучше весь сервер. - Проверить порты. Обычно по портам настройки должны быть следующие:

Domain Controller: TCP 389

Global Catalog: TCP 3268

Для проверки этих портов на сервере LDAP используйте команду netstat: эти порты должны быть открыты на AD Domain Comtroller. - Проверить сервисы.

На Publisher необходимо проверить статус сервиса Cisco DirSync: CUCM Serviceability > Tools > Control Center - Feature Services

На сервере AD проверить сервисы AD, а также на ошибки. - Проверить LDAP Service Account. Это учётка в AD, которая будет использоваться CUCM Synchronization agreement для подключения и и аутентификации.

Требования к этой учётке следующие:Use a specific account within the corporate directory to allow the Unified CM synchronization agreement to connect and authenticate to it. Cisco recommends that you use an account dedicated to Unified CM, with minimum permissions set to "read" all user objects within the desired search base and with a password set never to expire. The password for this account in the directory must be kept in synchronization with the password configuration of the account in Unified CM. If the service account password changes in the directory, be sure to update the account configuration in Unified CM.

Можно создать учетку, и проследить чтобы она входила в группы Domain Users и Authenticated Users: эти группы по умолчанию имеют Read Access Permissions.

Либо, можно использовать Админскую учётку.

Debug сервиса DirSync (Tracing DirSync)

С помощью данного дебага можно проследить LDAP User Search Base.

- Идем на http://

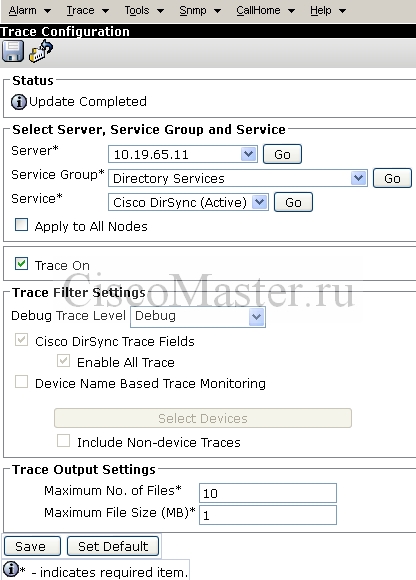

:8443/ccmservice/ или CallManager Serviceability - Для Publisher выбираем Trace > Configuration > Directory Services > DirSync, устанавливаем там Debug.

- Выполняем попытку Complete Synchronization:

CUCM Admin > System > LDAP > LDAP Directory > Perform Full Sync Now -

Загрузка трейсов для анализа

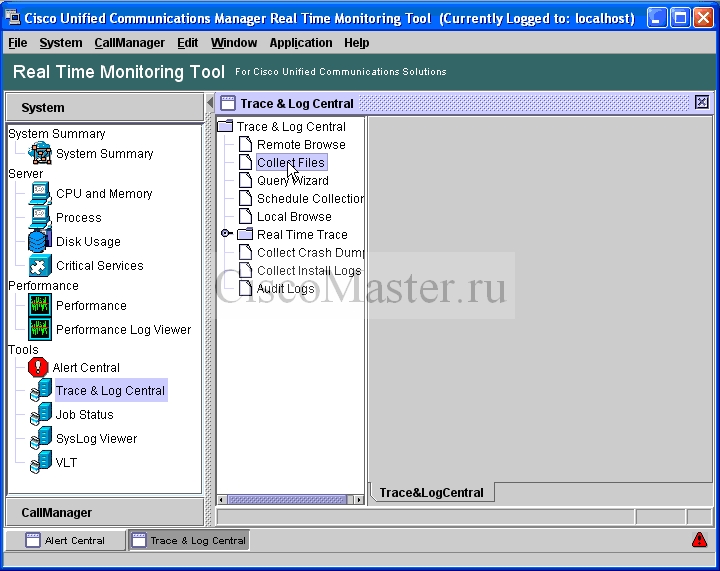

Для загрузки нужно использовать утилиту RTMT.

Установка RTMT:

CUCM Administration -> Application -> Plugins- Запускаем RTMT, и заходим под учеткой CM Administration

- Выбираем System > Tools > Trace > Trace & Log Central, выбираем Collect Files

- В окне Сollect files выбираем Cisco CallManager service

- В следующем окне выбираем Cisco DirSync

- Выбираем Time range, а также директорию куда кидать файлы. Зиповать не надо.

- Запускаем сбор логов - Интересующие нас логи окажутся в папке:

...\log4\gem1cm01\2012-08-01_13-41-30\cm\trace\dirsync\log4j

где log4 - папка, выбранная как Dowload File Directory

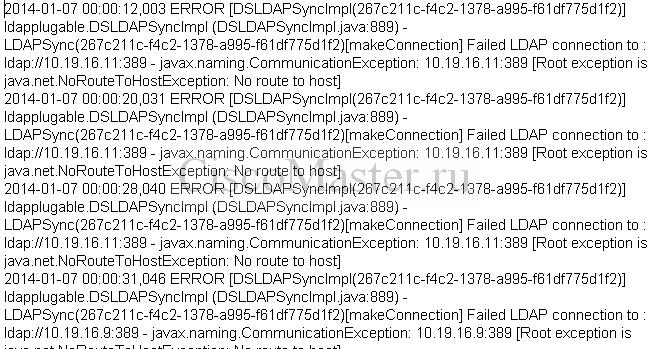

- На приведённом примере есть ругань на ошибки в подключении к серверам ldap:

Cisco DirSync Service Parameters

Имеет смысл проверить параметры сервиса Cisco DirSync Service:

CUCM Admin > System > Service Parameters

Параметры можно попробовать поставить на дефолтные

Некоторые пользователи не синхронизируются

Причины могут быть следующие:

- Пользователь не будет синхронизироваться, если в AD для него не заполнено поле Last Name.

- Synchronization Agreement будет синхронизировать только пользователей внутри данного домена. Если домен другой: в том же лесе или дочерний - синхронизации не произойдёт.

Например если Synchronization Agreement настроена для домена hq.local, то на не будет синхронизировать юзеров из дочернего домена filial.hq.local.

Решением будет создание нескольких Synchronization Agreement .

Обратите внимание, что в при использовании нескольких агриментов в качестве LDAP Attribute for User ID необходимо выбрать UserPrincipalName(UPN), поскольку только этот атрибут может гарантировать уникальность ID юзера по лесу.

Т.е. атрибут по умолчанию sAMAccountName не проканает.

LDAP Authentication

- На всякий случай соображение: Хотя теоретически возможно настроить LDAP Authentication без настройки LDAP Synchronization это делать не рекомендуется. Делайте "по человечески" если решили сделать аутентификацию, то настройте и синхронизацию.

- Пароли (password) конечных пользователей будут аутентифицироваться непосредственно в AD

- Пароли (password) конечных пользователей будут управляться непосредственно в AD и они не реплицируются в БД CUCM

- Пинкоды юзеров (PIN) настраиваются и хранятся в БД CUCM

- Для работы синхронизации и аутентификации с LDAP необходима учетка LDAP Manager. Выделенная учетка для этих целей будет хорошей практикой.

- Если ничего не помогает, можно использовать Packet Sniffer, для дебага процесса аутентификации.

Углубляться в это не будем - см. сайт циски либо CCVP TSHOOT.

Далее что будет происходить при включённой аутентификации:

Добавить комментарий