Главное меню

Вы здесь

Usergate с нуля: 07. Сетевая конфигурация

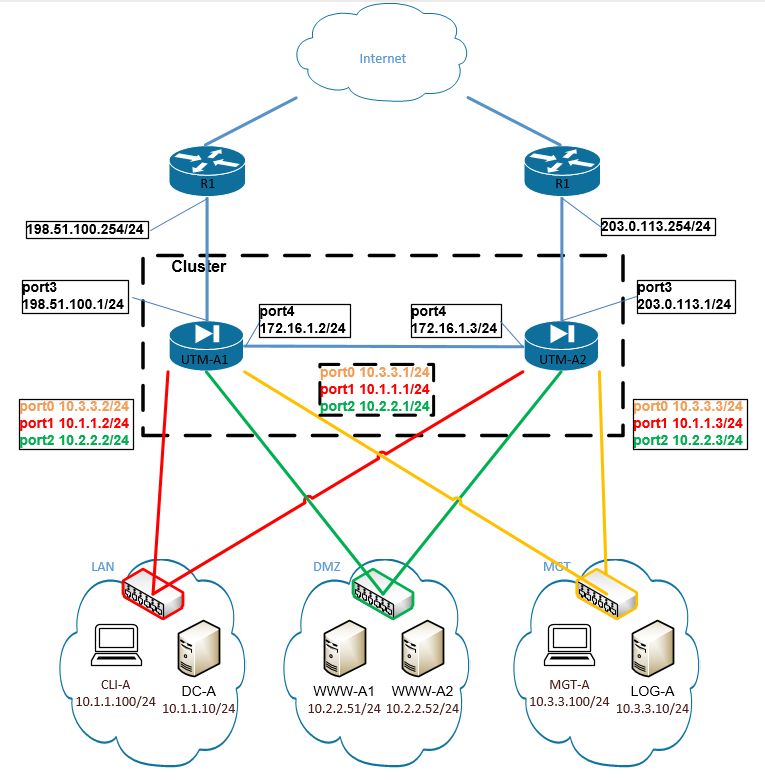

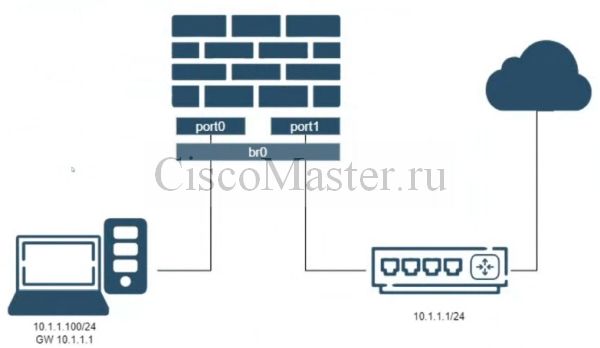

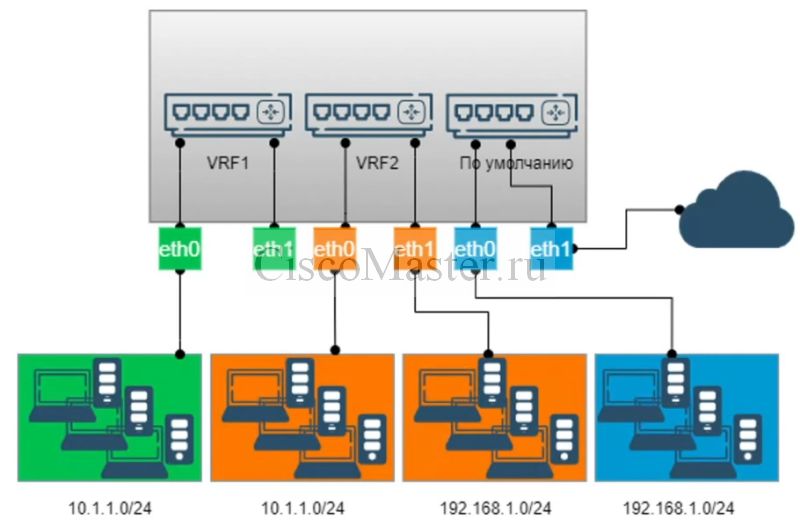

Схема стенда

Зоны

Зона - это логическое объединение интерфейсов.

По умолчанию уже создано несколько зон:

- Management

- Trusted

- Untrusted

- DMZ

- Cluster

- VPN Site-to-Site

- VPN Remote Access

Зона сделана для удобства управления политиками безопасности, чтобы не управлять отдельными IP адресами.

В свойствах зоны особо ничего нет, и реальная политика будет задаваться нами именно в политиках безопасности.

Встроенные зоны можно как угодно редактировать.

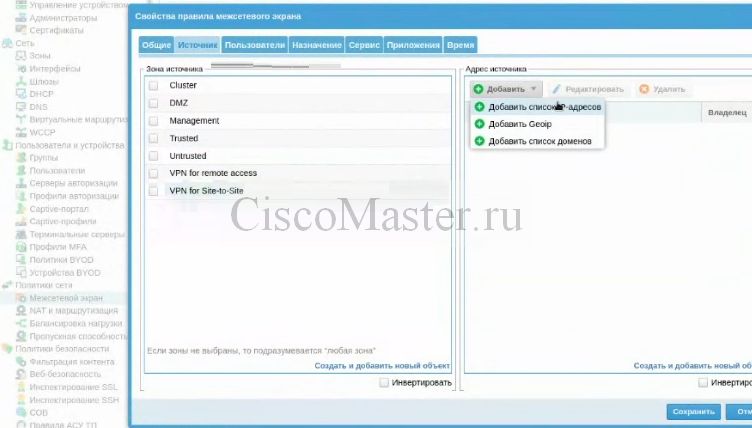

В политиках межсетевого экрана указание зоны обязательно, даже если мы решим дать разрешение конкретному IP

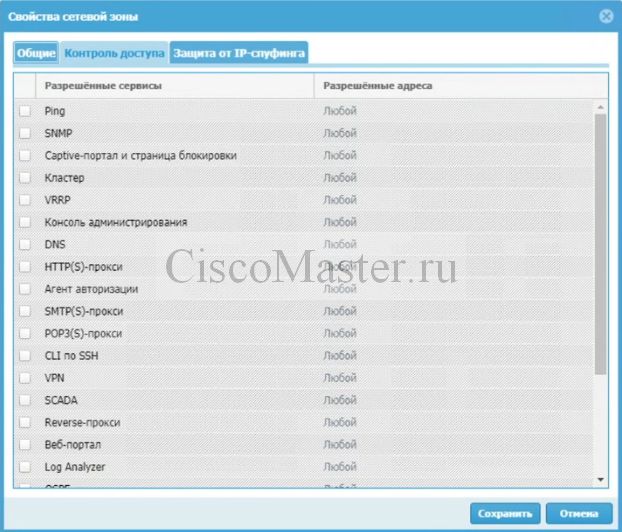

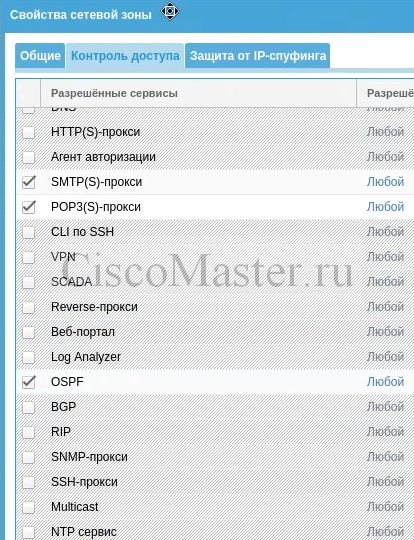

Параметры контроля зоны

Параметры контроля зоны определяют внутренние сервисы Usergate, которые будут доступны клиентам зоны.

Иными словами - если назначением трафика является сам межсетевой экран, то разрешения для этого трафика определяется в Контроле зоны.

В Контроле зоны можно определить как сервис, так и конкретные IP адреса.

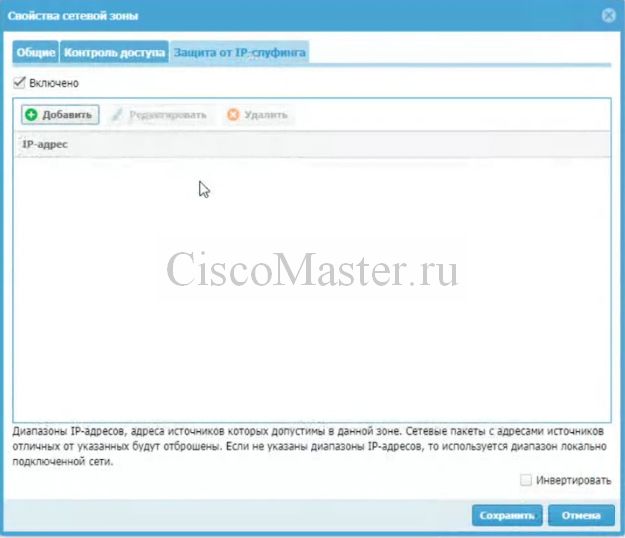

Защита от IP-Spoofing

Защита от IP-Spoofing - это защита от подмены IP адресов.

Например, предположим у нас две зоны:

Trusted, 10.1.1.0/24

Untrusted, 195.65.47.0/24

И настроено правило:

Trusted -> Untrusted = Allow

Если злоумышленник со стороны зоны Untrusted сможет подделать src ip = 10.1.1.50.

То, согласно правилам безопасности, пакет будет выходить из зоны Trusted, и будет пропущен внутрь.

По умолчанию IP-Spoofing включен, и работает с точки зрения таблицы маршрутизации.

IP-Spoofing будет проверять по таблице, где находится адрес источника. Если он обнаружит, что со стороны Untrusted приходит пакет с src ip = 10.1.1.50, и этот источник не соответствует таблице маршрутизации, это пакет будет отброшен.

Через кнопку Добавить, можно добавлять IP, которые не попали в таблицу маршрутизации, но реально находятся в данной зоне.

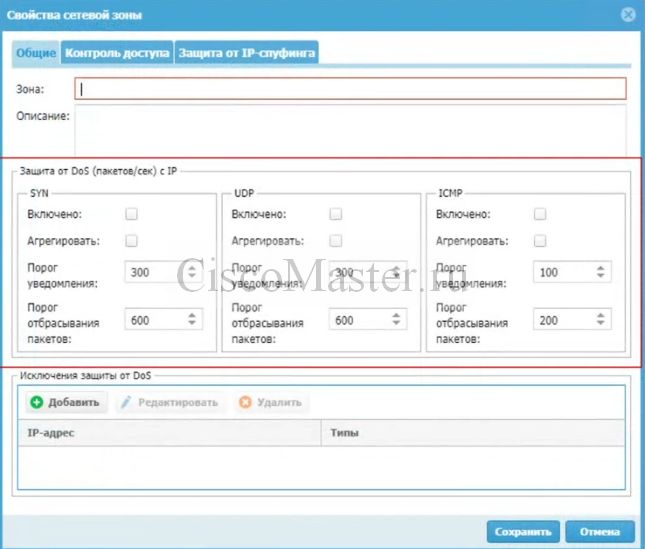

Защита от DOS-атак

Настраивается в свойствах зоны, во вкладке Общие.

Данная защита будет включена для всех интерфейсов, принадлежащих данной зоне.

Защита касается

- SYN Flood

- UDP flood

- Ping flood

Таким образом настройка зоны состоит из:

- Настраиваем имя

- При необходимости включаем защиту от DOS-атак

- В параметрах контроля зоны делаем разрешения для доступа к сервисам Usergate

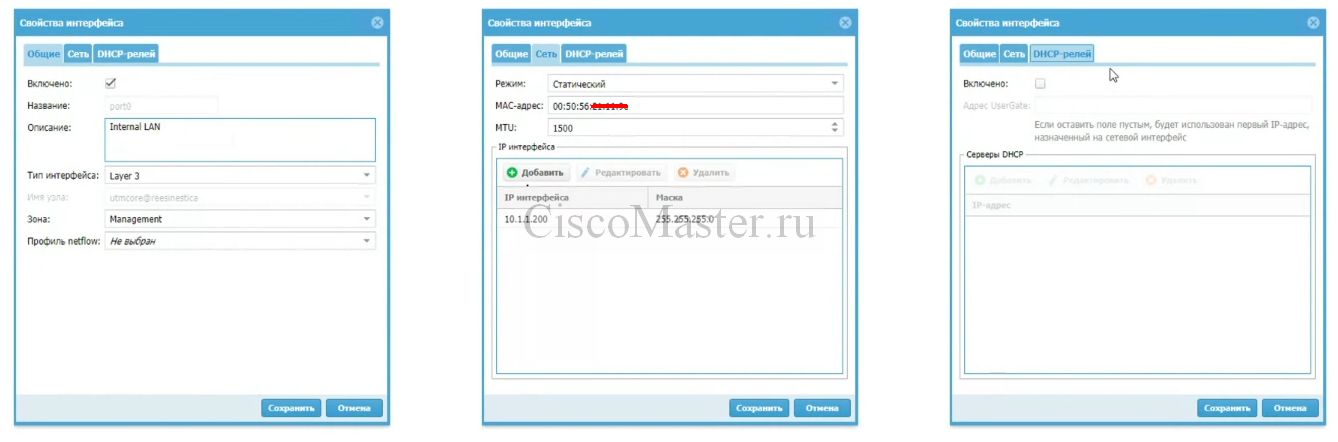

Сетевые интерфейсы

Интерфейсы могут быть:

- Физические

- Логические (VLAN, Bond, Bridge, Tunnel)

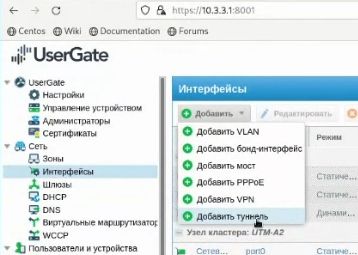

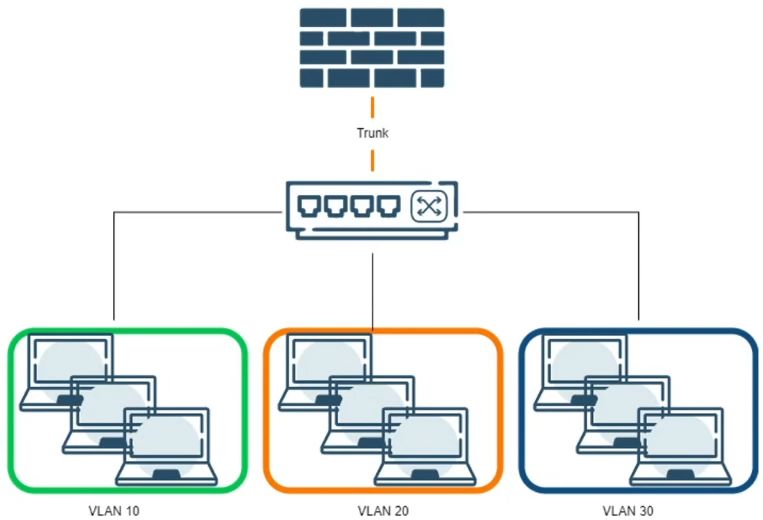

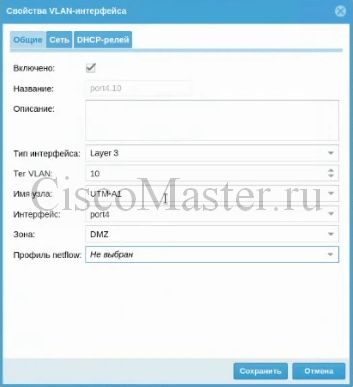

Интерфейс VLAN

Роутер может быть подключен транком к коммутатору, и осуществлять маршрутизацию между VLAN-ми.

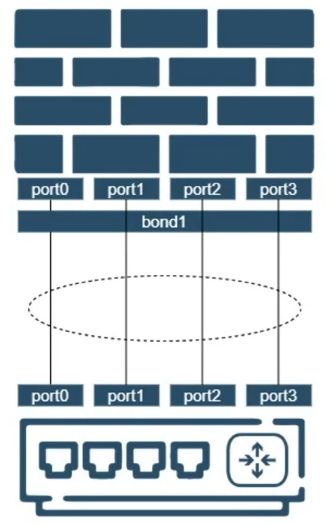

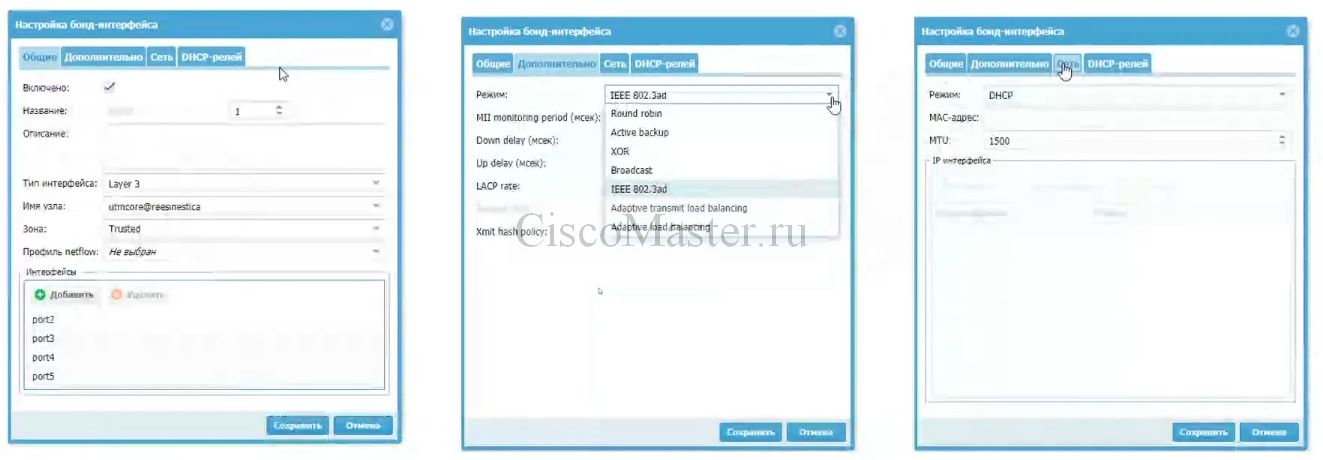

Интерфейс Bond

Bond позволяет объединить несколько физических интерфейсов, что повышает отказоустойчивость и применить балансировку.

Поддерживает множество режимов, в том числе IEEEE 802.3ad (LACP)

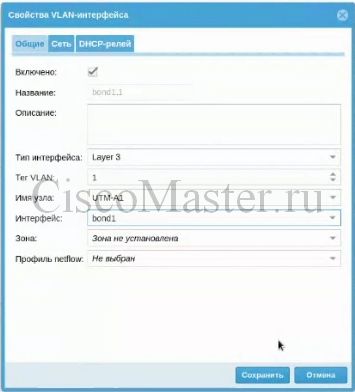

Поверх Bond можно создавать VLAN-интерфейс:

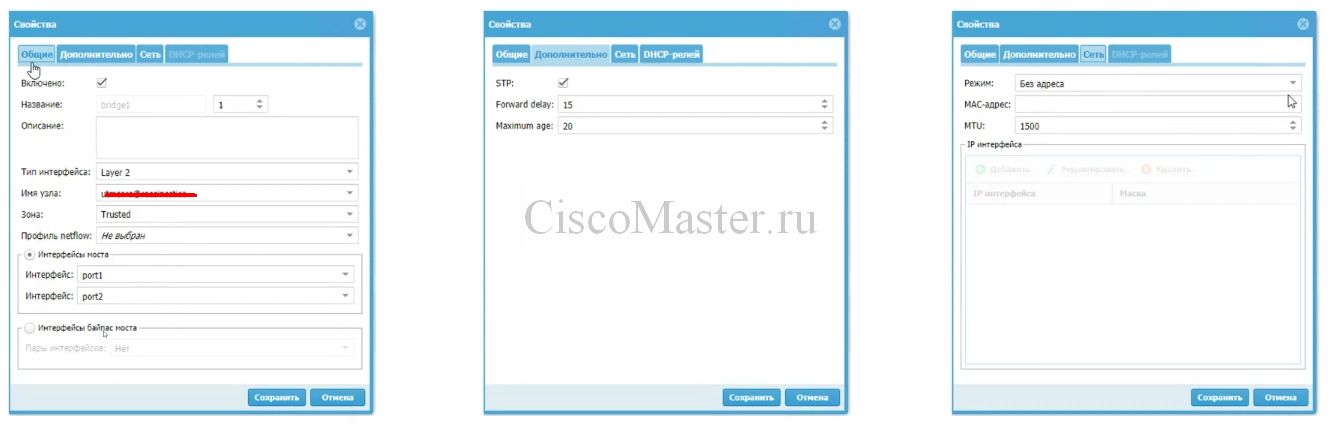

Интерфейс мост

Мост объединяет два интерфейса в один.

Работать может в режимах L2 или L3

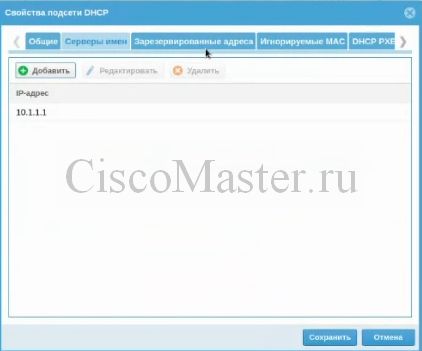

Интерфейс PPPoE

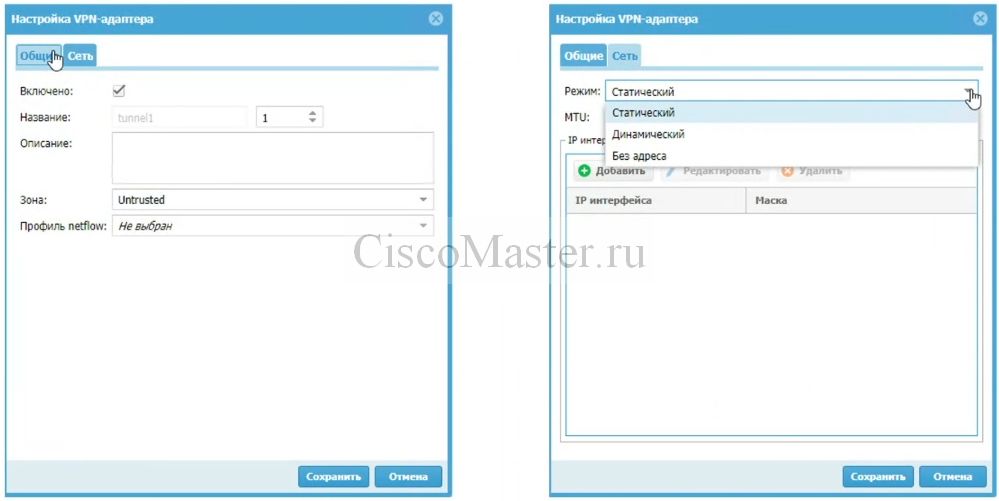

Интерфейс VPN

Используется для создания VPN туннелей

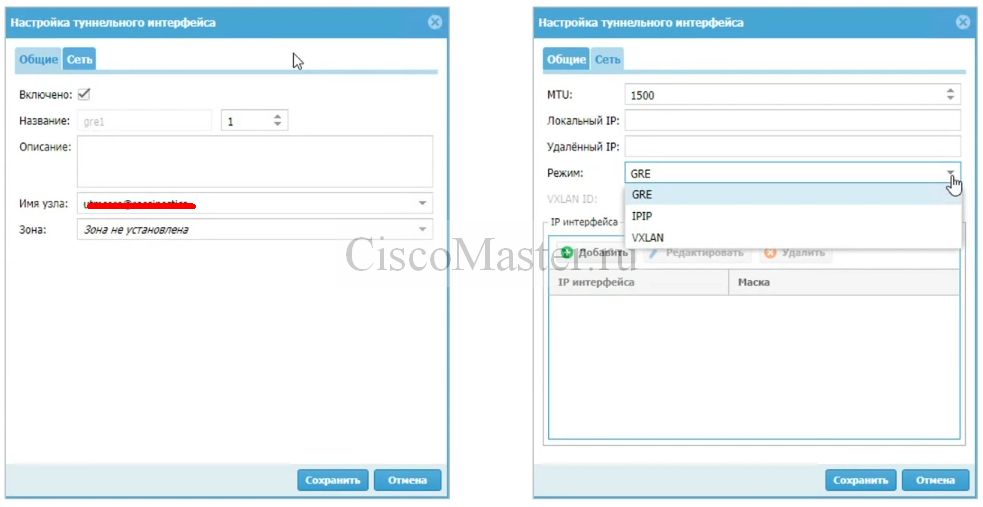

Интерфейс Туннель

Поддерживает три типа туннелей:

- GRE

-IPIP

- VXLAN

Шифрования здесь нет.

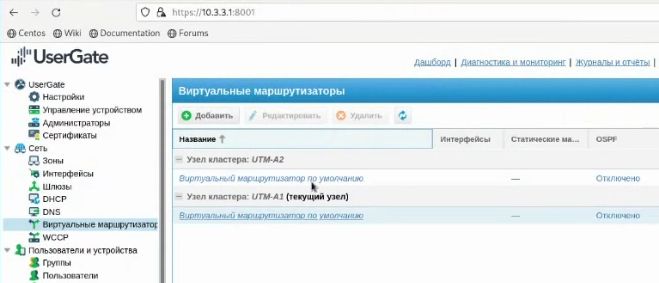

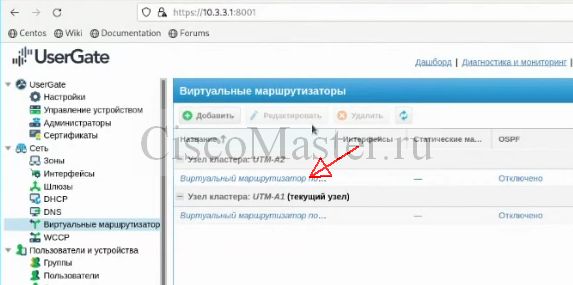

Виртуальные маршрутизаторы

Это аналог VRF.

Внутри коробки существует как минимум один виртуальный маршрутизатор.

Виртуальные маршрутизаторы позволяют разделить интерфейсы на независимые группы с точки зрения роутинга.

Таким образом, каждый виртуальный маршрутизатор обладает независимой таблицей маршрутизации, которые по умолчанию никак друг с другом не связаны.

По умолчанию у нас уже есть один виртуальный маршрутизатор, который так и называется.

По умолчанию все интерфейсы подключены к нему.

Можно создавать дополнительные Виртуальные маршрутизаторы, назначить им интерфейсы (интерфейс может принадлежать только одному)

Статическая и динамическая маршрутизация настраивается уже для каждого виртуального маршрутизатора.

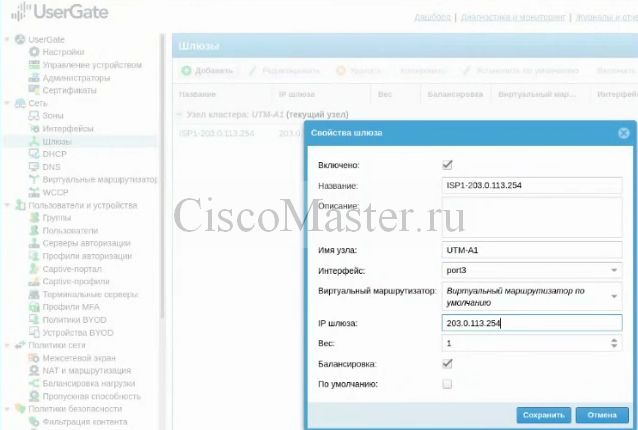

Шлюзы

Шлюз - это маршрут по умолчанию

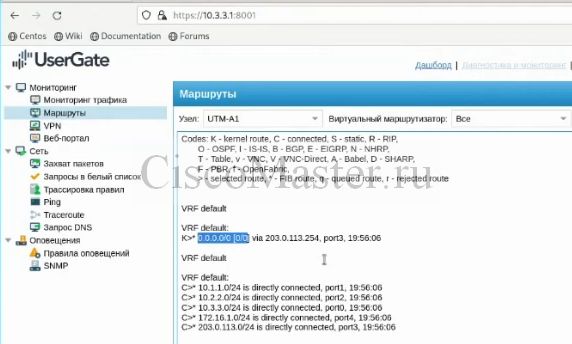

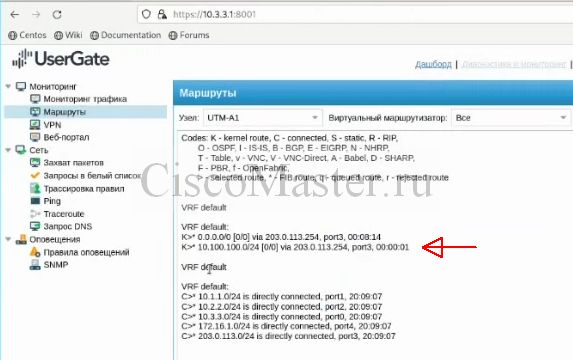

Данный созданный маршрут появится в таблице:

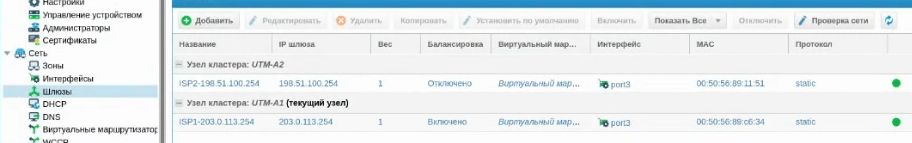

Шлюз как настройка индивидуальна для каждого узла кластера.

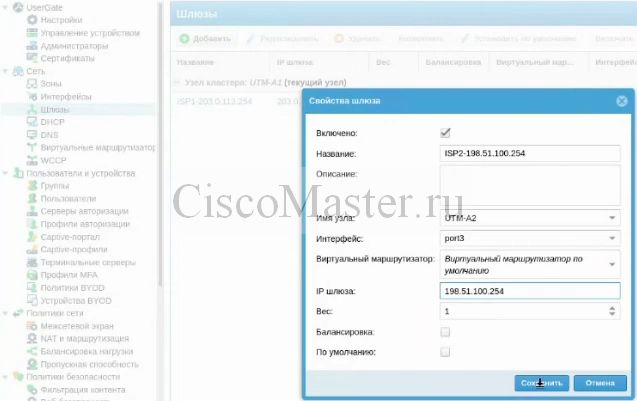

Создание шлюза для второго ISP на второй ноде будет выглядеть:

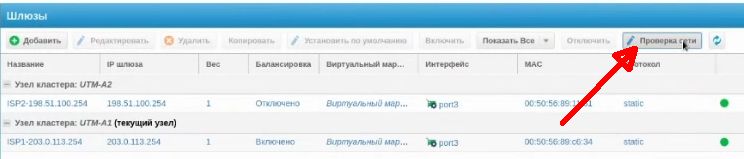

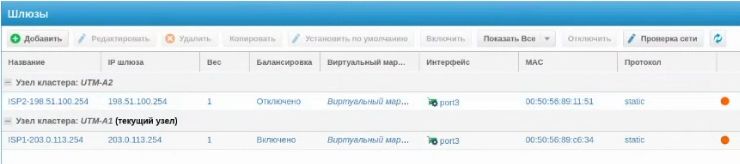

Для шлюзов сразу производится проверка (справа). Проверка производится через ARP-запросы.

На одном узле можно создавать несколько шлюзов, один из которых можно назначить шлюзом-по-умолчанию, управляя весом (аналог Administrative Distance)

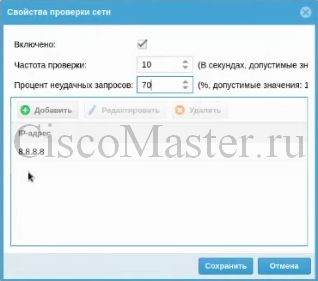

Проверка доступности

В дополнение к проверкам ARP, мы можем проверять доступность интернет через запросы ICMP.

В случае, если проверка не проходит:

Негативный результат проверки является критерием для переключения

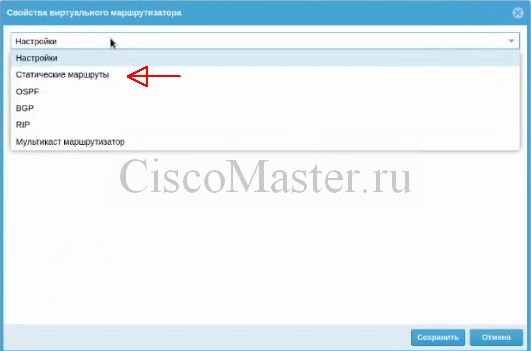

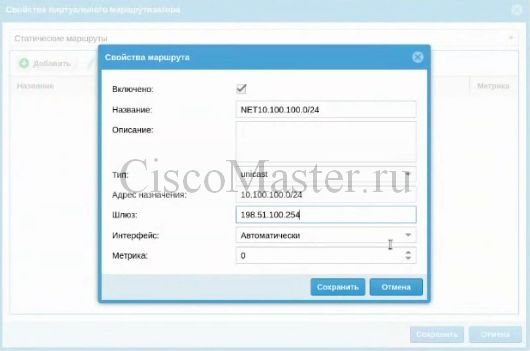

Статическая маршрутизация

Создаётся вручную.

Подходит для небольших сетей.

Пример создания статического маршрута:

Статические маршруты уникальны для каждого узла кластера.

Как результат:

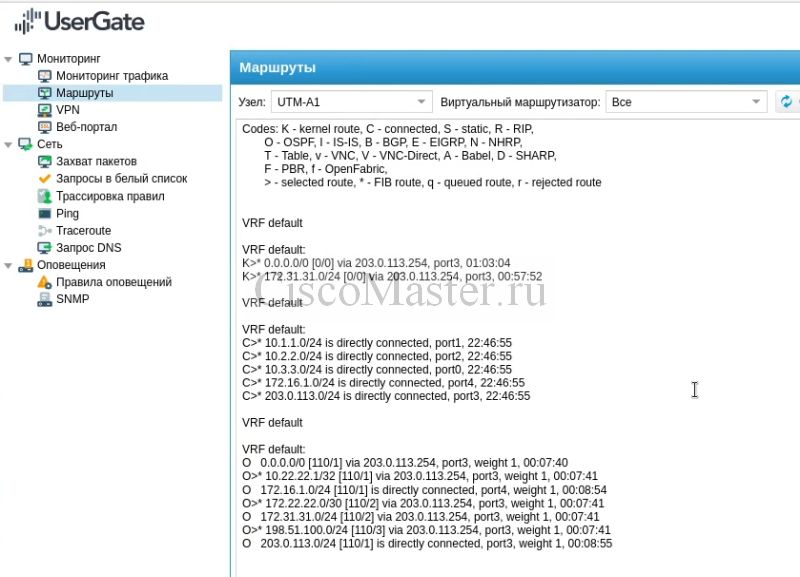

Динамическая маршрутизация

Поддерживаются протоколы:

-RIP

- OSPFv2

- BGP-4

- Multicast

Настройка производится в том же разделе, что и статика, т.е. в свойствах Виртуального Маршрутизатора.

Конечно, это не замена маршрутизатора, но необходимый функционал присутствует.

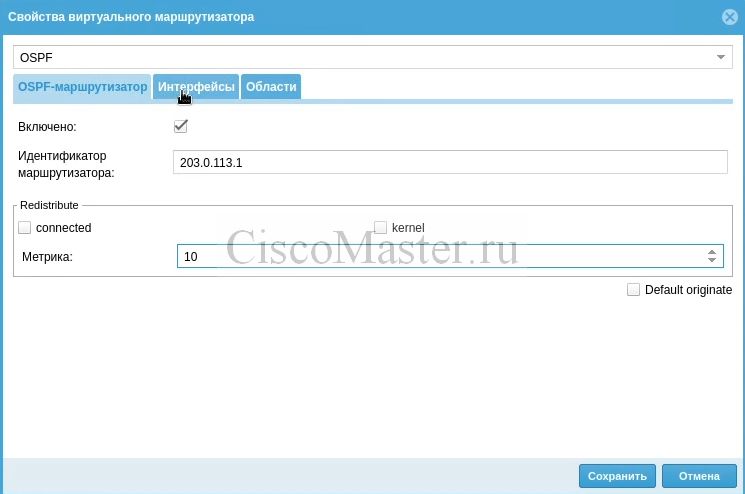

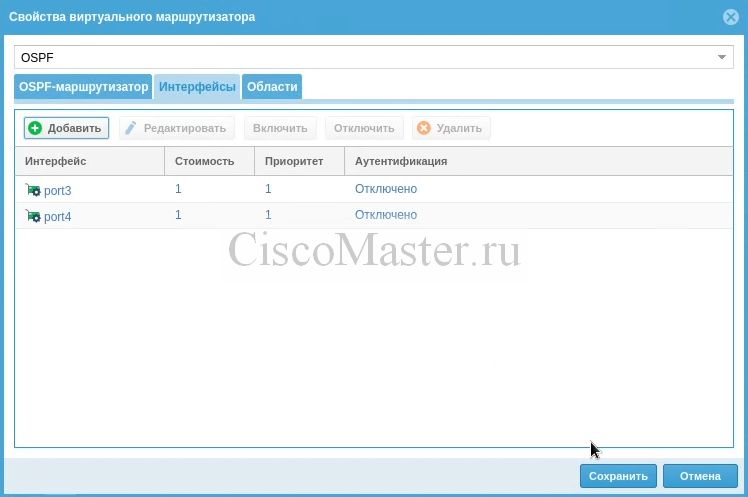

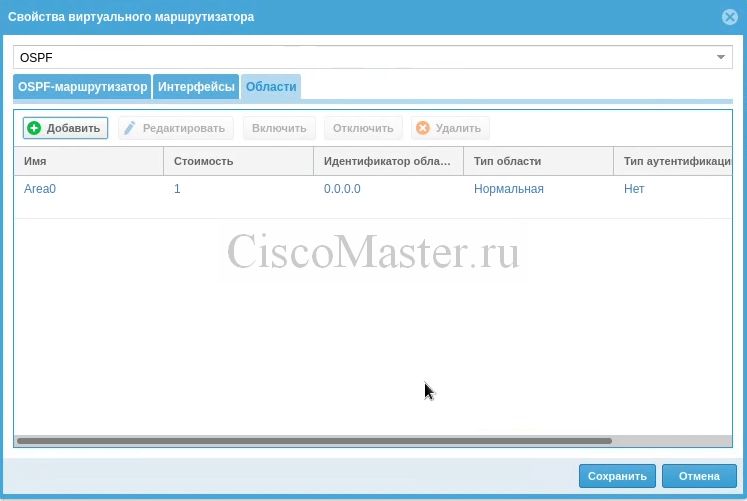

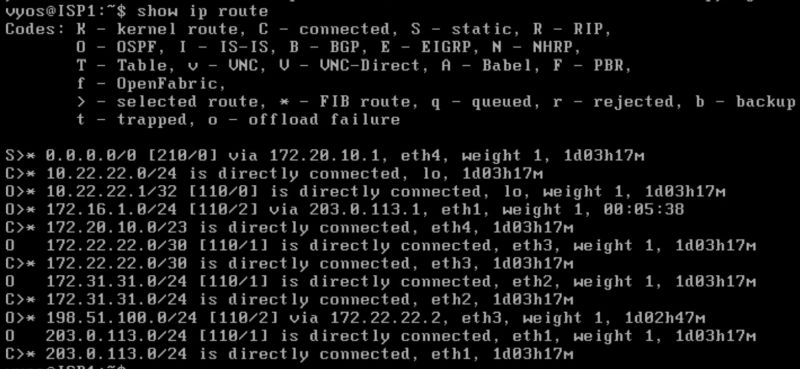

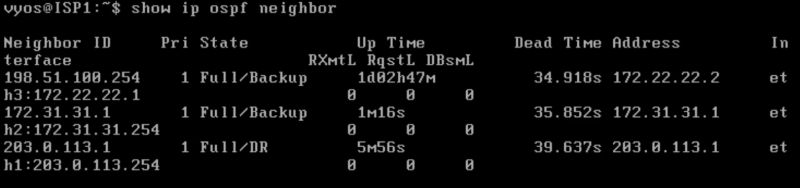

Пример настройки OSPF

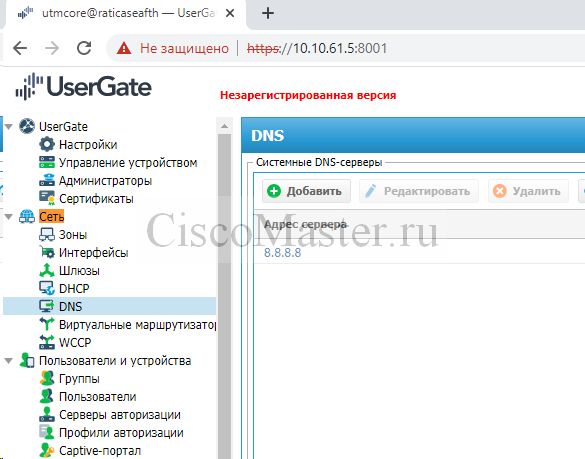

Сетевые сервисы: системный DNS

Первое, что необходимо сделать - настроить системный DNS

Системный DNS необходим для подключения самого Usergate к серверам регистрации и обновления.

- Сервер регистрации:

reg2.entensys.com

TCP80, TCP443 - Сервер обновления списков и ПО Usergate

static.entensys.com

TCP80, TCP443

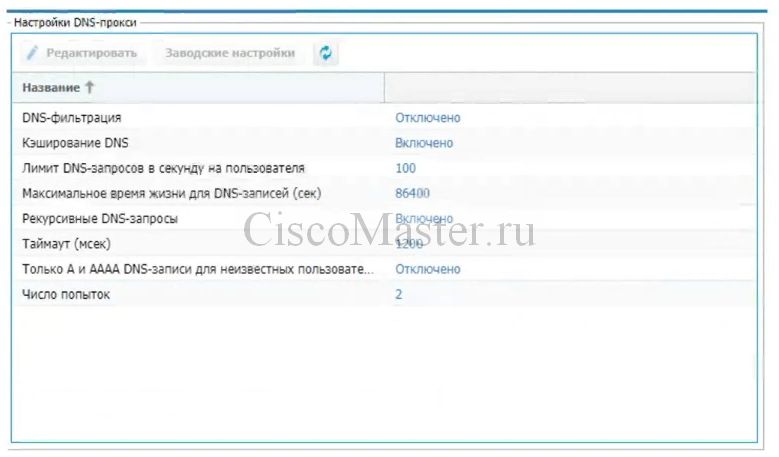

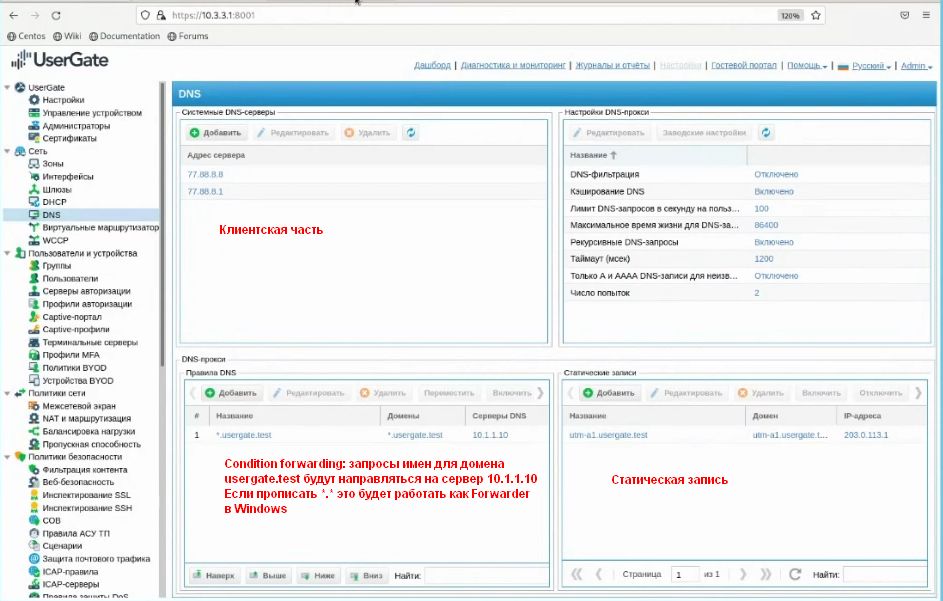

Сетевые сервисы: DNS прокси

DNS прокси - кластерная конфигурация

Позволяет перехватывать DNS запросы, кешировать, фильтровать.

Может работать как аналог DNS forwarder (как в windows)

а также выполнять рекурсивные запросы.

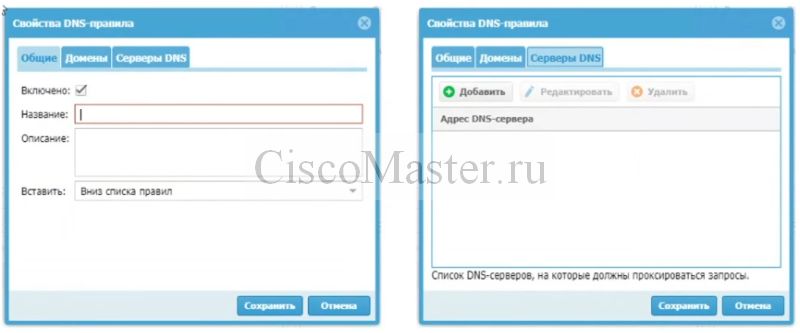

DNS прокси способен отдавать запросы к разным форвардерам, в зависимости от домена в запросе (Conditional Forwarding)

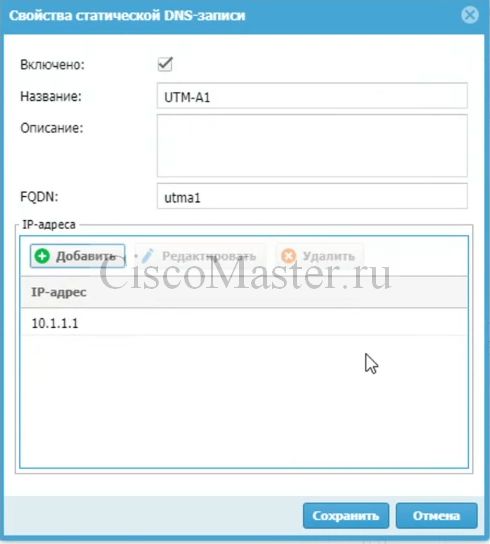

DNS прокси умеет создавать статические записи типа A

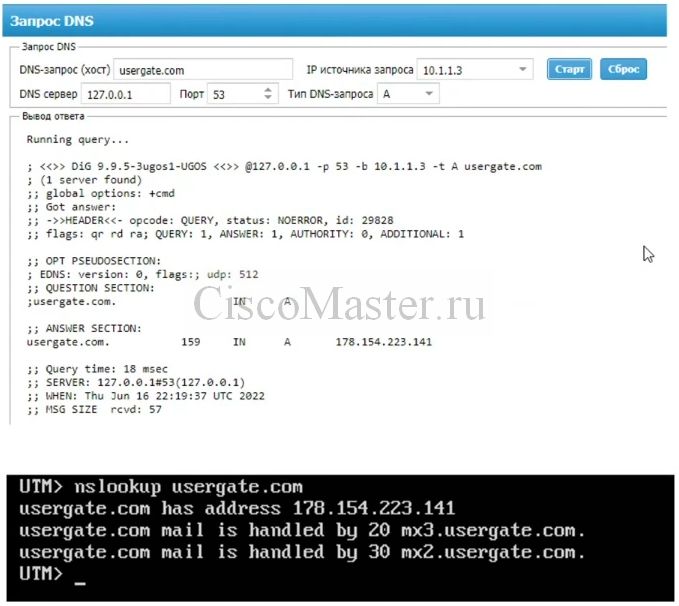

Тестирование DNS можно проводить из GUI либо из CLI (nslookup)

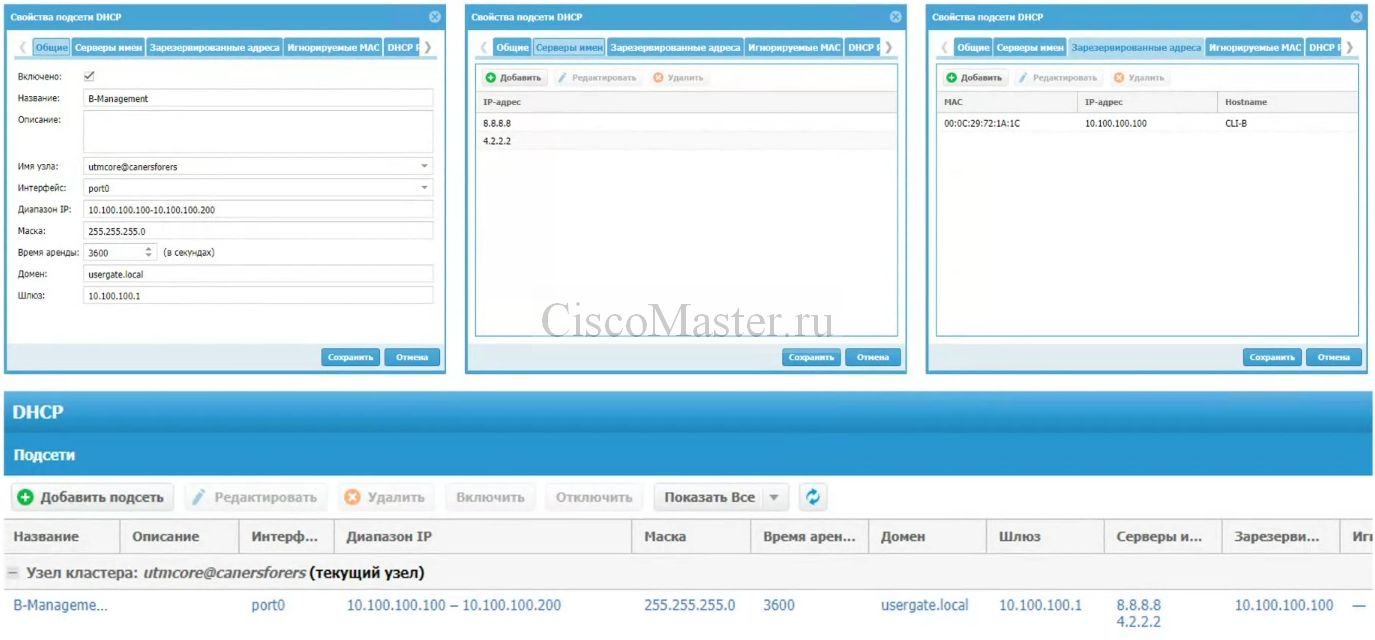

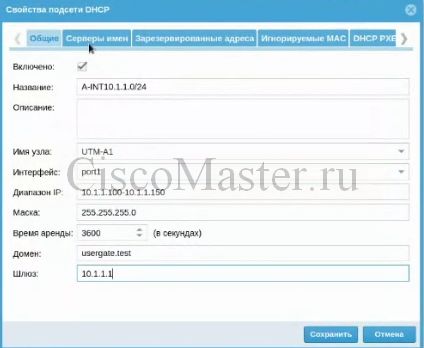

Сетевые сервисы: DHCP

DHCP - не кластерная конфигурация, т.е. индивидуальна для каждого узла

Usergate может работать как DHCP сервер.

Поддерживается резервирование, игнорирование MAC, опции

Пример настройки DHCP

Добавить комментарий