Главное меню

Вы здесь

Usergate с нуля: 09. Политика межсетевого экрана, NAT, маршрутизация PBR

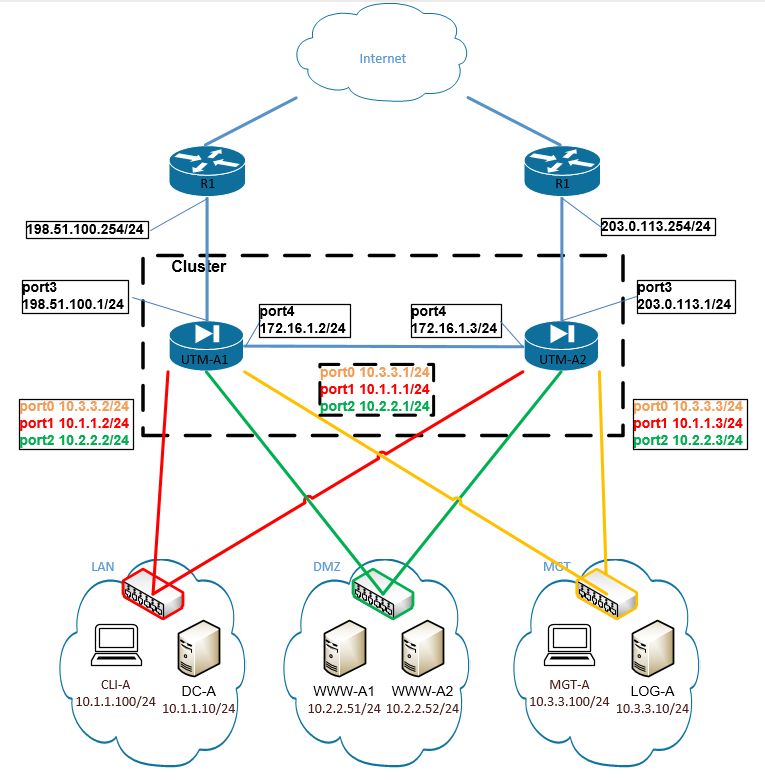

Схема стенда

Правила межсетевого экрана обрабатываются сверху вниз.

Для применения правила, необходимо чтобы пакет соответствовал всем условиям этого правила.

Отсутствие правил означает запрет (в конце стоит default block)

Правило может запретить или разрешить.

При разрешении пакет возможно будет подвергнут дополнительной проверке другими средствами.

Конфигурация применяется автоматом, нет опции "применить".

Есть кнопка принудительно применить - максмально быстрое применение.

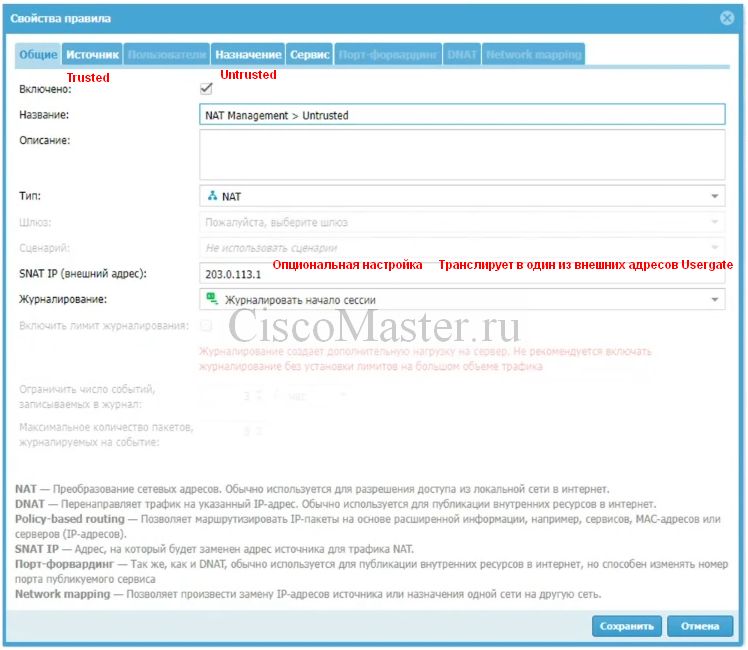

NAT

NAT здесь работает классически, и в терминах Usergate подразделяется на виды:

- NAT - типовое применение NAT для клиентов. Транслируется Source IP или аналог Source NAT

- DNAT - транслируется Destination IP (адрес-в-адрес)

- Port Fowarding - публикация внутренних ресурсов по портам.

- Network Mapping - трансляция сеть-в-сеть, при пересечении адресации

Правила NAT (SNAT)

- Правила применяются сверху вниз.

- Для применения правила, необходимо чтобы пакет соответствовал всем условиям этого правила.

Не смотря на то, что в правилах NAT есть источник, назначение и сервис, надо понимать, что NAT это не фаервол, поэтому сильно усложнять NAT правила не рекомендуется.

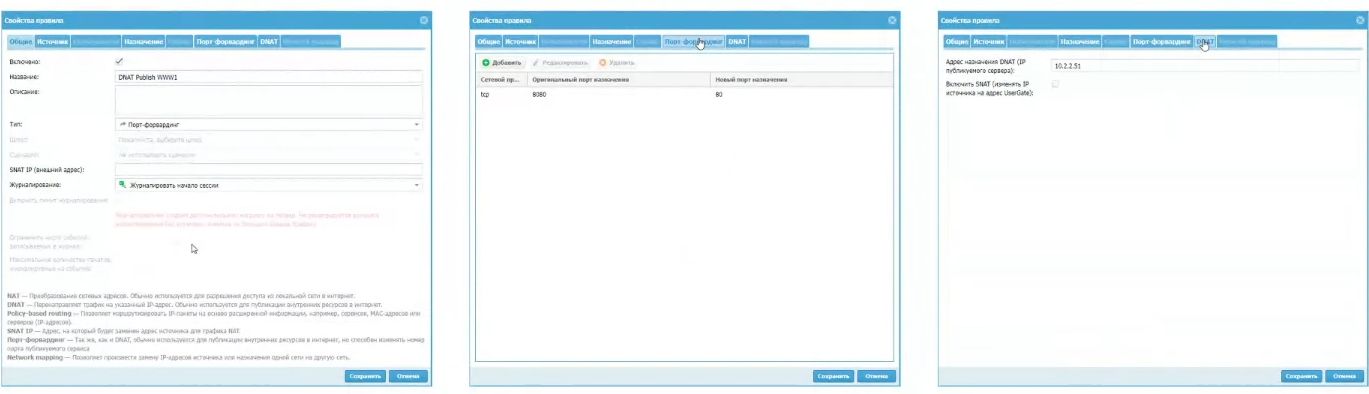

Правила DNAT

DNAT - транслируется Destination IP (адрес-в-адрес). Это не порт форвардинг.

Используется для публикации внутренних серверов.

Также правила применяются сверху вниз.

Правила Port Forwarding

Port Fowarding - публикация внутренних ресурсов по портам.

По сути это DNAT + трансляция портов.

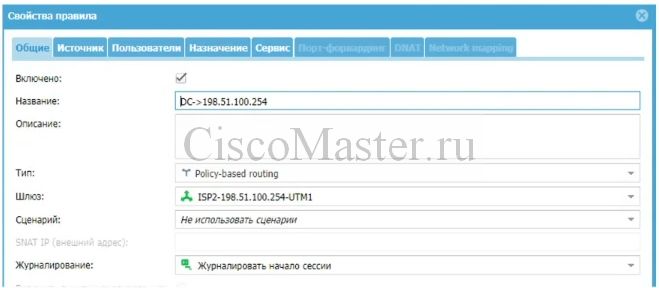

Маршрутизация с использованием политик (PBR)

PBR позволяет маршрутизировать на основании адреса источника, сервиса, пользователей.

PBR это роутинг, не заменяет и не влияет на NAT и Firewall

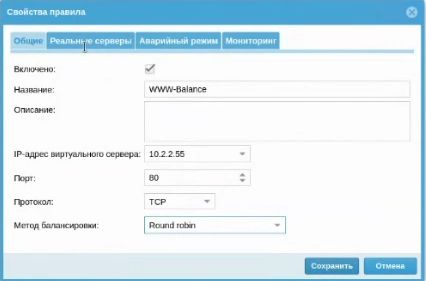

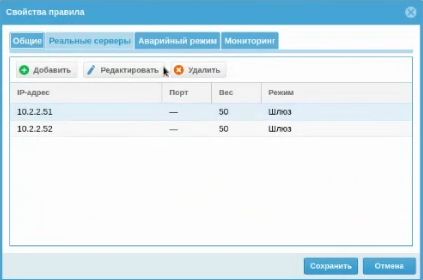

Балансировка нагрузки

Работает в 6 версии пока не очень.

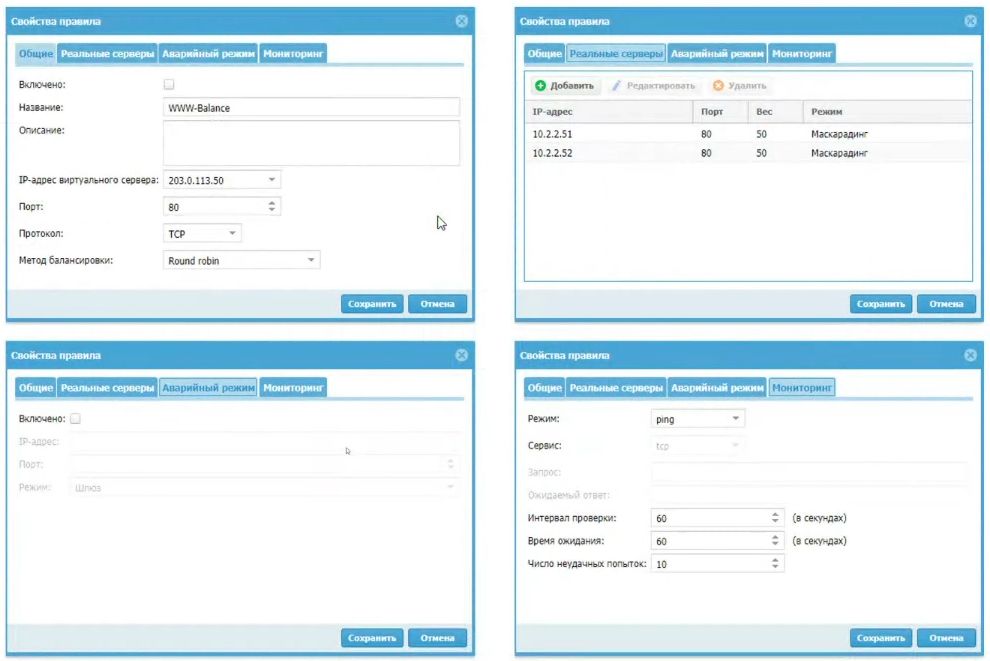

Рассмотрим балансировку между серверами www-a1, www-a2

Пример настройки

Со шлюзом не 6 версии не работало, с маскарадингом работало

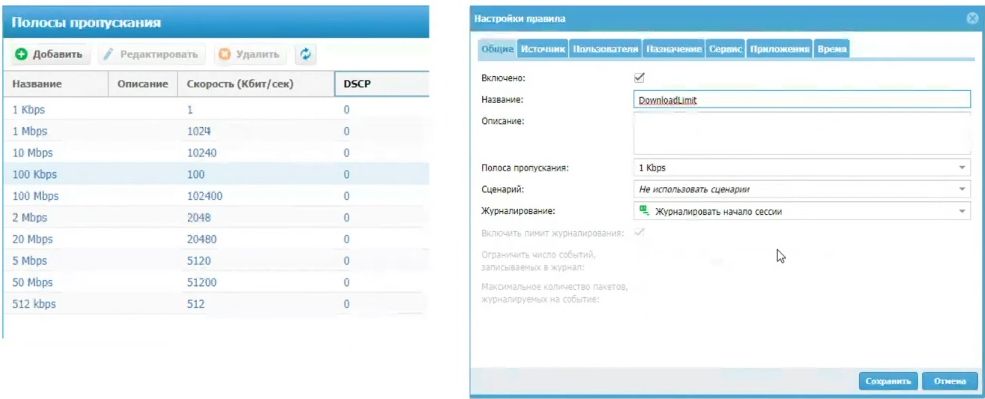

Управление пропускной способностью

Настройка состоит из двух этапов:

- Создаём шаблон полосы пропускания

- Создаём правило пропускной способности

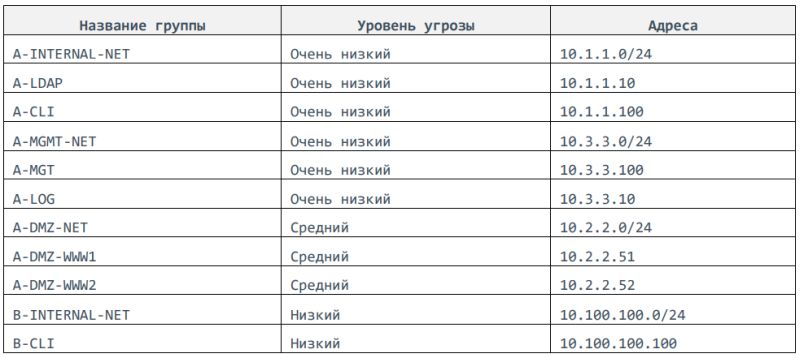

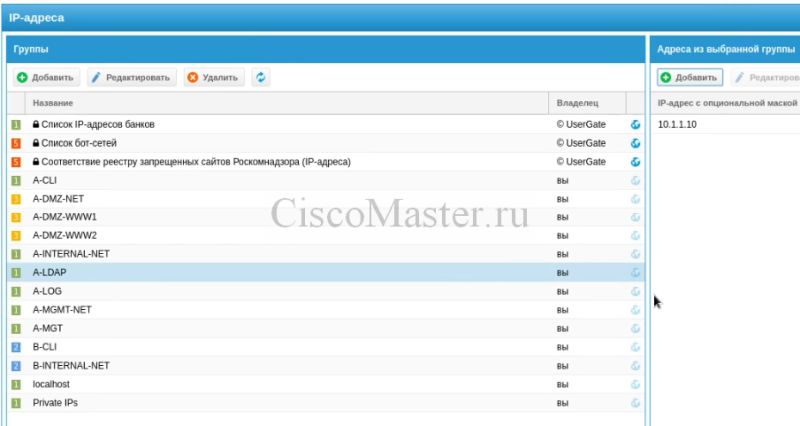

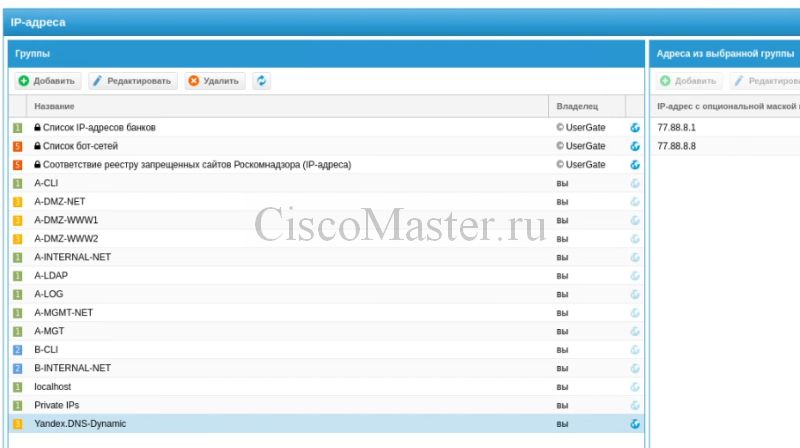

Практика. Создание Групп IP Адресов

Создадим необходимые группы IP адресов согласно таблице:

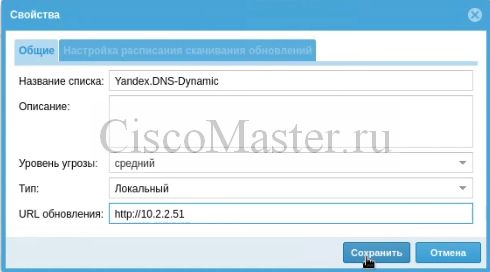

Также создадим динамическую группу:

На web ресурсе:

- Создаём фал списка list.txt

touch list.txt

Редактируем его:

77.88.8.8 77.88.8.1

- Архивируем файл списка:

zip list.zip list.txt

- Создаём файл версии:

touch version.txt

Редактируем его: в нем должно быть только "1"

- В конечном итоге в директории должно быть три файла:

list.txt

list.zip

version.txt - Для проверки используем команды:

netcheck http://10.2.2.51/list.zip netcheck http://10.2.2.51/version.txt

Теперь, при изменении списка необходимо также увеличивать и его версию.

Как результат:

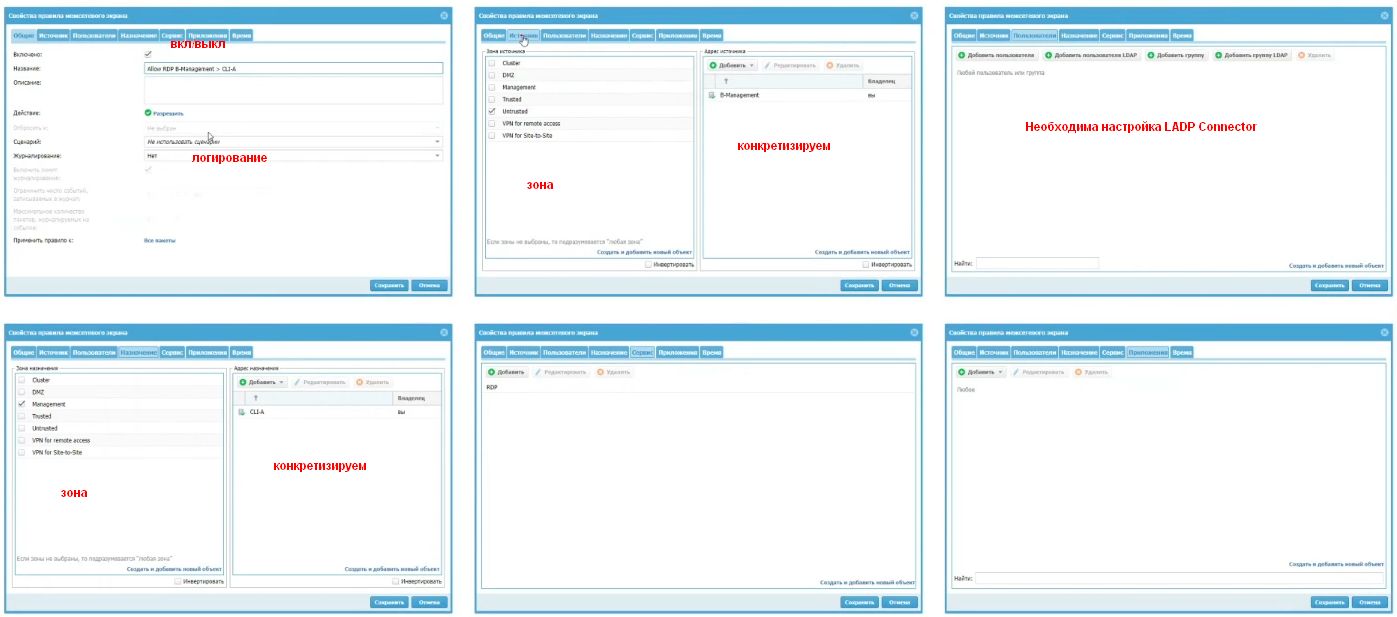

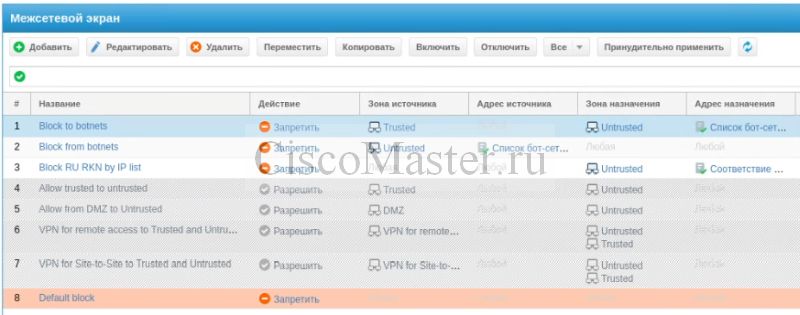

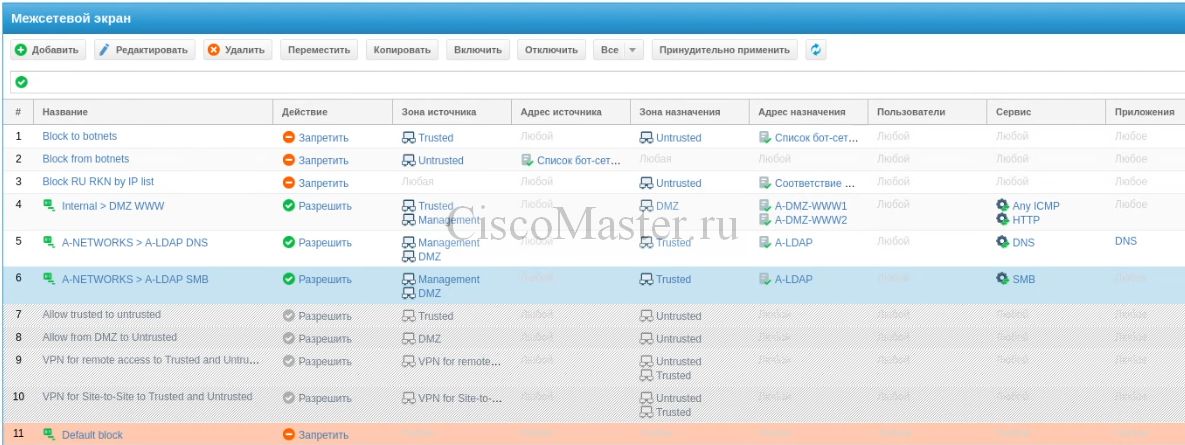

Практика. Настройка базовой политики безопасности

Базовая настройка будет блокировать доступ к Ботнет сетям, а также IP адресам, блокированных RKN.

Во всех правилах включить "Журналирование начала сессии" (включая Default Block)

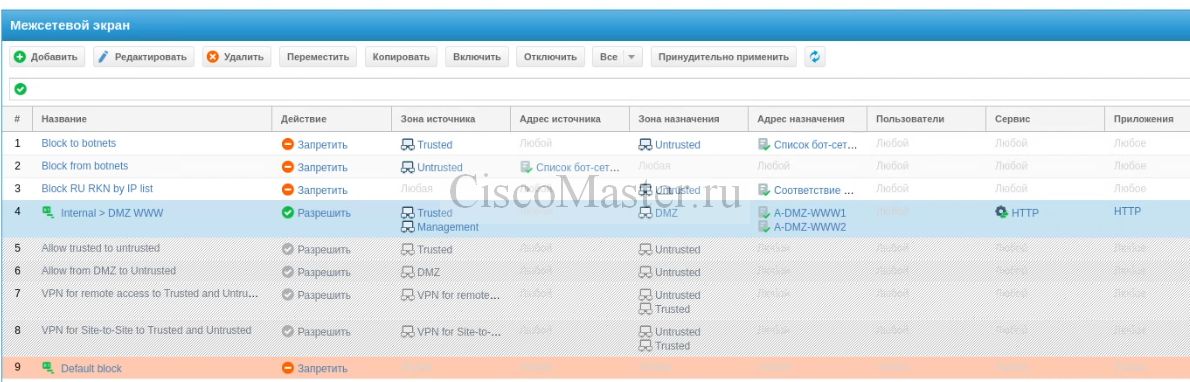

Практика. Создание правил доступа к внутренним ресурсам

В данном примере мы обеспечим доступ от зон Trusted и Management к ресурсам зоны DMZ:

http://10.2.2.51

http://10.2.2.52

В правиле 4 необходимо включить "Журналирование начала сессии"

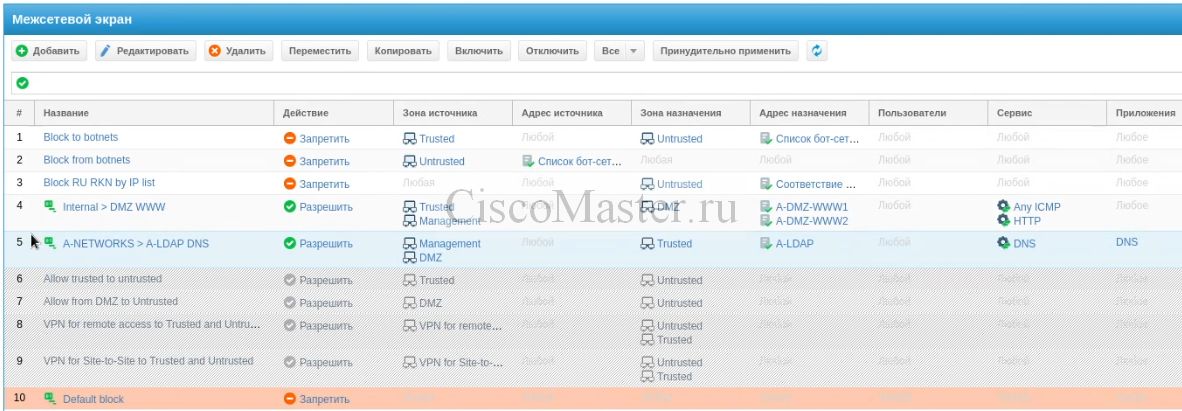

Практика. Разрешение DNS к DC-A

Сервер DC-A используется как DNS для подсетей 10.1.1.0/24 и 10.3.3.0/24.

В нашем случает нам необходимо сделать разрешение из зоны Management -> DC-A

В правиле 5 необходимо включить "Журналирование начала сессии"

Практика. Разрешение доступа к файловым ресурсам на DC-A

В данном случае мы разрешим доступ от 10.2.2.0/24 и 10.3.3.0/24 на DC-A по протоколу SMB

В правиле 6 необходимо включить "Журналирование начала сессии"

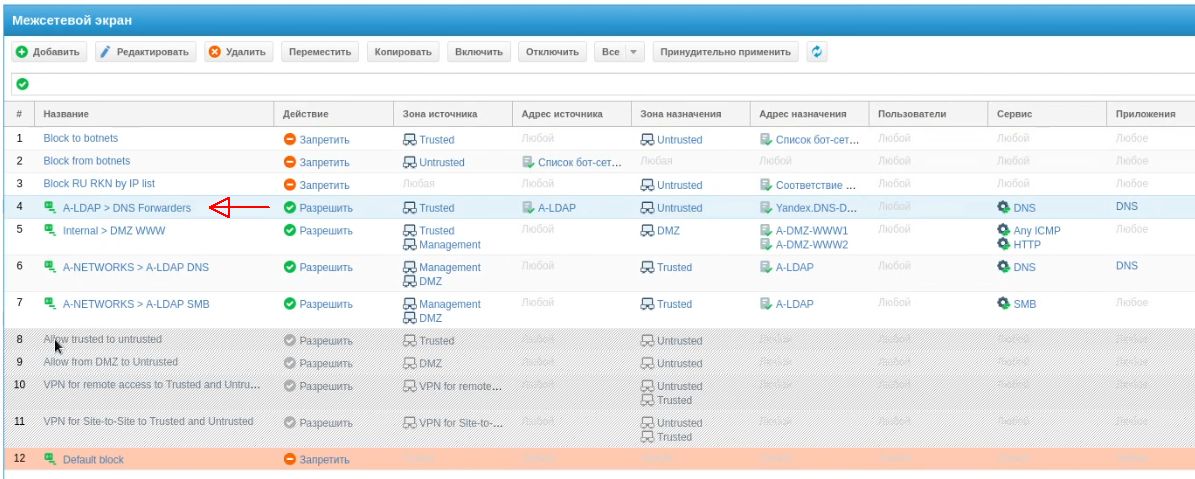

Практика. Настройка подключения в Интернет

Создадим правило, разрешающее DNS запросы от DC-A

В правиле необходимо включить "Журналирование начала сессии"

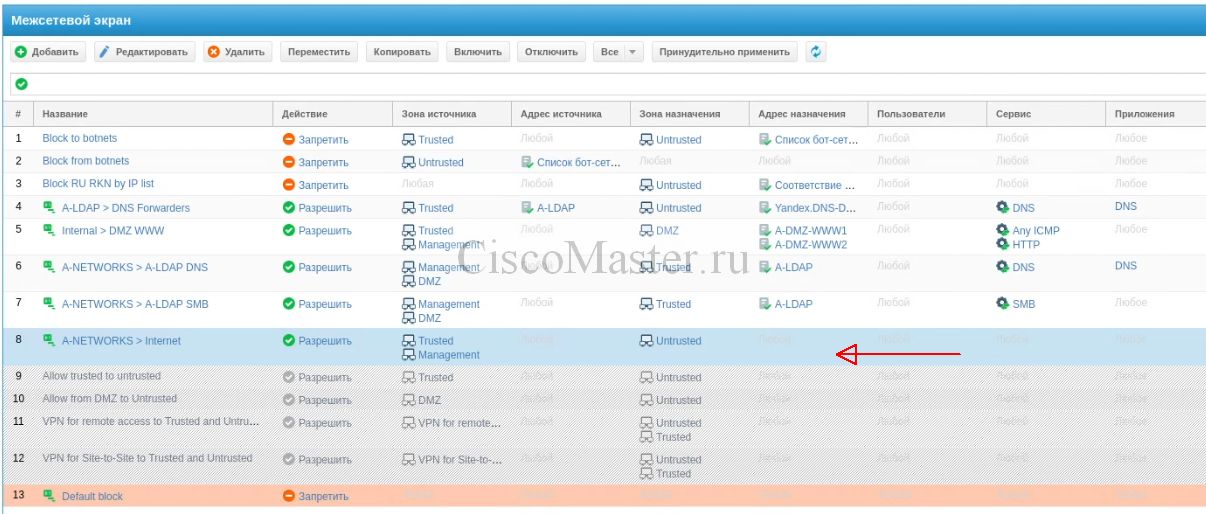

Создадим правило, разрешающее доступ из LAN и MGT в Интернет

В правиле необходимо включить "Журналирование начала сессии"

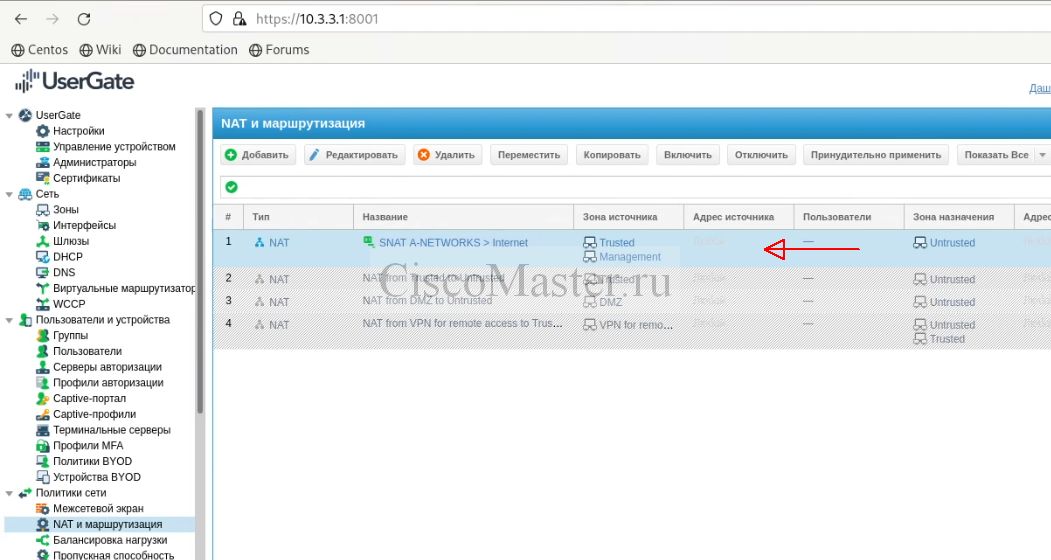

Настроим правила NAT для доступа из внутренних сетей наружу.

В правиле необходимо включить "Журналирование начала сессии"

Добавить комментарий