Главное меню

Вы здесь

Безопасность. Начало 14. Firewall fundamentals

Функция Firewall заключается в запрещении прохождения нежелательного трафика.

Firewall может быть реализован на одном или нескольких устройствах

Функции Firewall

- Прикрытие важных систем - Firewall способна прикрыть неиспользуемую функциональность защищаемого хоста, и открывать только минимально необходимые типы подключений. Например в случае Web сайта - это разрешение только web трафика на IP адрес Web сервера.

- Прикрытие слабостей протоколов - Firewall может анализировать поток данных и обеспечивать только шататную работу тех или иных протоколов. Например разрешать только определённое время сессии для DNS request и DNS reply.

- Unauthorized users - Firewall умеет аутентифицировать пользователей с помощью сервисов AAA

- Malicious data - Firewall может обнаружить и блокировать вредоносные данные.

Типы реализации Firewall

- Static Packet Filtering - базируется на Layer 3 - Layer 4.

Пример такого типа есть ACL на маршрутизаторе.

Относительно легко настроить, есть в наличии на большинстве роутеров.

Не поддерживает информацию о сессиях, не фильтрует фрагментированные пакеты, не умеет работать с приложениями, динамически меняющие порты. - Application Layer Gateway - также имеет название proxy firewalls или application gateways. Работает на Layer 3 и выше.

Прокси сервер - это ПО-посредник, которое забирает запрос у клиента, обрабатывает этот запрос, и отдаёт ответ клиенту.Благодаря тому, что proxy firewall работает на 7 уровне, возможен очень подробный анализ трафика. Также затруднены атаки на клиентов, поскольку нет непосредственного контакта клиента с удалённым сервером.

proxy firewall требует специализированного ПО, может жрать процессор и память, имеется поддержка очень ограниченных протоколов. - Stateful Packet Filtering - наиболее важная технология Firewall на сегодняшний день.

Главное её свойство - работа не с пакетами, но с сессиями (state of sessions), которые идут через Firewall.

Stateful packet-filtering device запоминает параметры сессии клиента: source IP address, destination IP address, ports in use и тп. Данная информация помещается в stateful database. Благодаря этой таблице Firewall запомнит параметры сессии, и пропустит обратный трафик, относящийся к этой же сессии. - Application Inspection - этот Firewall не является проксей, но может анализировать протоколы вплоть до 7-го уровня.

- Transparent Firewalls - данное понятие больше говорит о расположении Firewall, нежели об её возможностях.

Transparent Firewall может уметь packet-based filtering, stateful filtering, application inspection. Но самое большое отличие Transparent Firewalls в том что она работает на уровне Layer 2, в том время как остальные работают на 3-м уровне, являясь шлюзом.

Transparent Firewall также имеет два интерфейса но без IP адресов. Трафик же идёт через эти интерфейсы как через bridge 2-го уровня.

Несмотря на то что реализация на 2-м уровне, такой Firewall видит все пакеты и может использовать правила. - Next-Generation Firewalls (NGFW) - обеспечивают дополнительные сервисы: threat-focused security services, позволяющие анализировать поток данных и обнаруживать malware attacks.

примером такой Firewall будет Cisco ASA with FirePOWER Services

Вообще современные платные Firewalls поддерживают все вышеприведённые методы: packet filtering, application layer inspection, stateful packet filtering, NAT (in all its flavors),

AAA functions, and perform virtual private network (VPN) services.

Хорошим примером такого Forewall является конечно же Cisco Adaptive Security Appliance (ASA).

Network Address Translation

NAT позволяет не только использовать внутри Private addressing, но и маскировать внутренние адреса.

НО важно понимать, что NAT или PAT не следует рассматривать как security mechanism alone.

Вообще NAT можно разделить на два типа:

- inside NAT - трансляция source IP address пакетов, идущих от inside host

- outside NAT - трансляция source IP address для устройства, находящегося снаружи

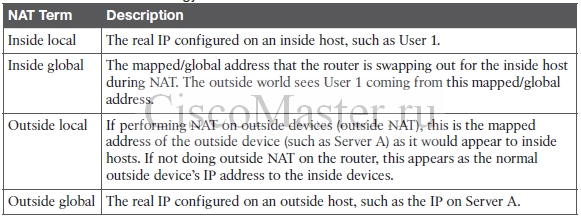

Поэтому для NAT существует следующая терминология:

Port Address Translation

PAT - это подвид NAT-а и часто называется как NAT with overload.

PAT позволяет спрятать сотни внутренних адресов за единственным белым IP: для этого PAT отслеживает все сессии по номерам портов. Например:

R1# show ip nat translations tcp 34.0.0.3:56177 10.0.0.11:56177 45.1.2.3:23 45.1.2.3:23 tcp 34.0.0.3:41300 10.0.0.22:41300 45.1.2.3:23 45.1.2.3:23

В случае если source port совпадёт, PAT динамически выделит другой свободный source port.

PAT также можно настроить на использование нескольких белых IP: если все свободные порты одного будут заняты, он перескочит на использование другого.

NAT Options

- Static NAT - one-to-one permanent mapping.

ip nat inside source static 10.0.0.11 34.0.0.3

- Dynamic NAT - использует пул global addresses и динамически мапит их с внутренними адрес-в-адрес (one-to-one)

ip nat pool global_pool 34.0.0.208 34.0.0.223 prefix-length 28 access-list 1 permit 10.0.0.0 0.0.0.255 ip nat inside source list 1 pool global_pool

- Dynamic PAT (NAT with overload)

access-list 10 permit 10.5.22.8 access-list 10 permit 10.5.22.50 ip nat inside source list 10 interface Ethernet1 overload

- Policy NAT/PAT - NAT/PAT основанные на правилах для каждого адреса.

Добавить комментарий