Главное меню

Вы здесь

ASA Anyconnect SSL VPN HUB и аутентификация по сертификатам

Изначально настраиваем ASA в соответствии с материалом:

http://ciscomaster.ru/content/rabota-s-asa-anyconnect-ssl-vpn-hub

Добиваемся, чтобы клиент не спрашивал какой профиль использовать:

group-policy DfltGrpPolicy attributes dns-server value 192.168.10.5 192.168.10.4 vpn-tunnel-protocol ssl-client ssl-clientless split-tunnel-policy tunnelspecified split-tunnel-network-list value split-tunnel_acl default-domain value ostec.smt webvpn anyconnect dpd-interval client 20 anyconnect ask none default anyconnect ! tunnel-group DefaultWEBVPNGroup general-attributes address-pool vpnpool_pool ! webvpn no tunnel-group-list enable

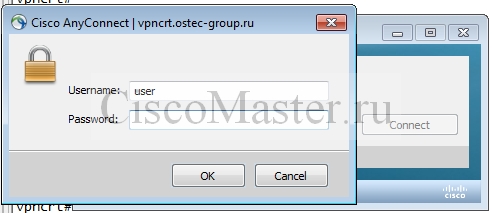

Как результат:

Установка на ASA CA Certificate

CA Certificate необходим для валидации connecting users. Соответственно и пользователи должны получить свой пользовательский сертификат от того-же CA server.

CA Certificate должен быть загружен из доменного CA Server, и затем установлен на ASA.

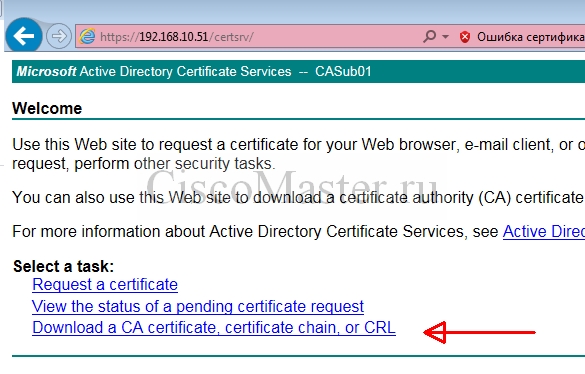

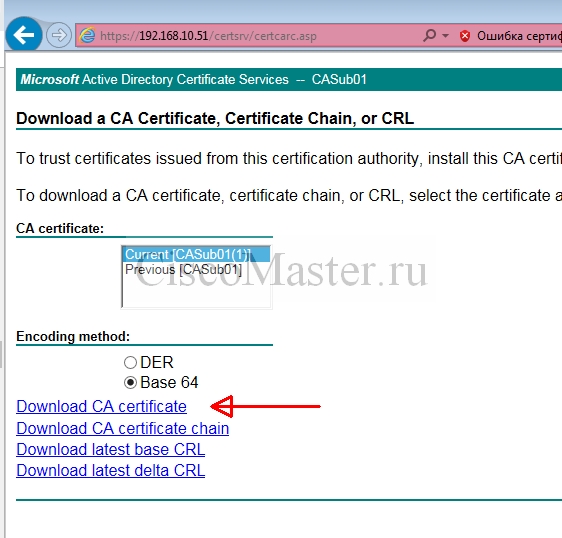

Загрузим CA Certificate с использованием web-морды.

https://192.168.10.51/certsrv/

Сертификат сохранится в виде файла certnew.cer

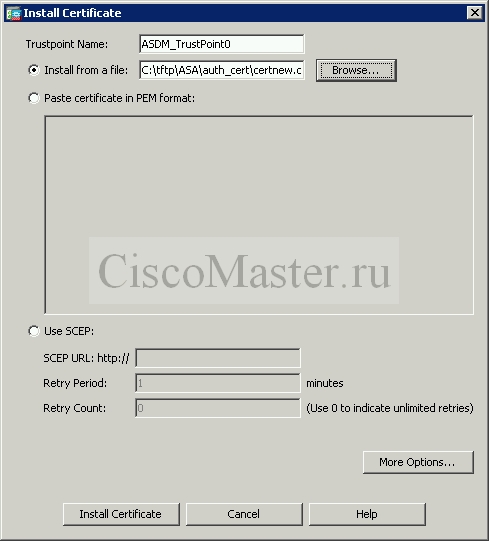

Далее идем в ASA ASDM и устанавливаем сертификат:

Configuration > Remote Access VPN > Certificate Management > CA Certificates > Add

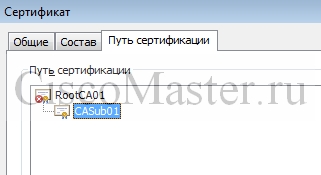

Также важно не забыть посмотреть на цепочку CA, на ASA необходимо установить ВСЮ цепочку:

Например в свойствах только что установленного серта:

Это означает, что необходимо вытащить и установить CA certificate для RootCA01

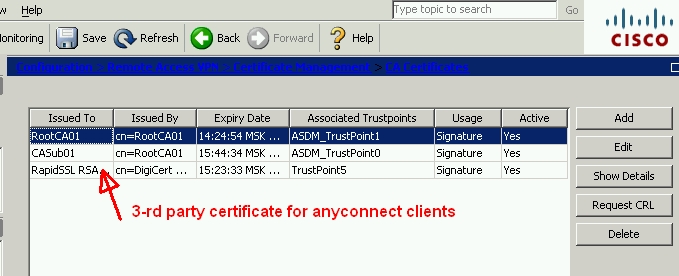

После установки этих двух сертификатов на ASA мы увидим:

Настройка AnyConnect connection profile на использование сертификатов

Configuration > Remote Access VPN > Network (Client) Access > AnyConnect Connection Profiles

Выделяем профиль DefaultWEBVPNGroup, жмём edit и отмечаем certificate.

Откат до предыдущего состояния

В данной конфигурации, как только клиент залогинится, он скачает профиль.

Согласно настройкам профиля клиент будет работать только с данным VPN сервером.

Для отката необходимо удалить соответствующий профиль в папке:

%ProgramData%\Cisco\Cisco AnyConnect Secure Mobility Client\Profile

Источники:

http://www.labminutes.com/sec0135_ssl_vpn_anyconnect_secure_mobility_alw...

Комментарии

Не подскажете ли, какие

Не подскажете ли, какие подводные камни могут быть при переходе на другой dc для авторизации пользователей anyconnect?

Есть ASA 5510 ASA Version 9.1 на которой при попытке сменить контроллер домена настигает неудача... Хотя, домен тот же, dc и аса видят друг друга (в целях проверки подключались по телнету и ssh)...

Что интересно, у меня

Что интересно, у меня работает без полной цепочки сертификатов. Для аутентификации пользователей на ASA достаточно только корневого.

Добавить комментарий