Главное меню

Вы здесь

Mikrotik. ROS7 и подключение к нескольким ISP

Создадим конфигурацию Mikrotik ROS7 для работы с несколькими каналами.

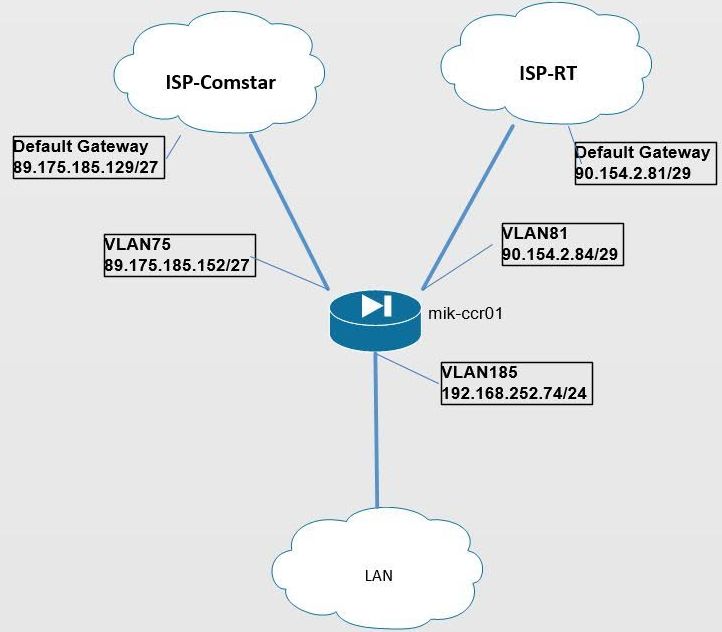

Рассмотрим следующую схему с двумя провайдерами:

Создание Routing Tables

Первое, что мы сделаем - создадим Routing Tables.

Различные Routing Table позволят заставить соединения использовать определённый путь.

Затем в каждой Routing Table мы создадим свой маршрут.

Итак, создаём Routing Tables

/routing table add fib name=ISP-Comstar-route add fib name=ISP-RT-route

Здесь fib означает, что маршруты в routing table будут установлены в Forwarding Information Base, и будут использоваться для маршрутизации.

Default Routes

Далее создадим дефолтные маршруты для каждой созданной Routing Table:

/ip route add check-gateway=ping disabled=no dst-address=0.0.0.0/0 gateway=89.175.185.129 routing-table=ISP-Comstar-route suppress-hw-offload=no add check-gateway=ping disabled=no dst-address=0.0.0.0/0 gateway=90.154.2.81 routing-table=ISP-RT-route suppress-hw-offload=no

Также мы создадим запасные маршруты в Routing Table main.

Эти маршруты нужны на случай недоступности одного из провайдеров.

Предположим, gateway=89.175.185.129 становится недоступным: в этом случае пропадет и маршрут в таблице ISP-Comstar-route.

Соединение, маркированное как ISP-Comstar, вернётся в Routing Table main, и будет использовать список приоритетов основной таблицы маршрутизации.

/ip route add check-gateway=ping disabled=no distance=1 dst-address=0.0.0.0/0 gateway=89.175.185.129 routing-table=main suppress-hw-offload=no add check-gateway=ping disabled=no distance=2 dst-address=0.0.0.0/0 gateway=90.154.2.81 routing-table=main suppress-hw-offload=no

Connections Marking

Connections Marking необходимы для того, чтобы маршрутизатор знал, какое соединение относится к какому провайдеру.

(1)Exclude from marking LAN-to-ISP traffic

/ip firewall mangle add chain=prerouting comment="(1)Exclude from marking LAN-to-ISP traffic" dst-address=90.154.2.80/29 action=accept in-interface=VLAN185 add chain=prerouting comment="(1)Exclude from marking LAN-to-ISP traffic" dst-address=89.175.185.128/27 action=accept in-interface=VLAN185

(2)Incoming Connections marking

На этом этапе мы маркируем входящие соединения, в зависимости от интерфейса, на который пришел трафик снаружи.

Это необходимо для того, чтобы ответный трафик отправлялся туда же, откуда пришел исходный.

/ip firewall mangle add action=mark-connection chain=prerouting comment="(2)Incoming Connections marking" connection-mark=no-mark connection-state=new in-interface=VLAN75 new-connection-mark=ISP-Comstar_conn passthrough=yes add action=mark-connection chain=prerouting comment="(2)Incoming Connections marking" connection-mark=no-mark connection-state=new in-interface=VLAN81 new-connection-mark=ISP-RT_conn passthrough=yes

(3)Route marking from Connections marking

На этом этапе мы заставим промаркированные соединения использовать соответствующие таблицы маршрутизации:

/ip firewall mangle add action=mark-routing chain=output comment="(3)Route marking from Connections marking" connection-mark=ISP-Comstar_conn new-routing-mark=ISP-Comstar-route passthrough=yes add action=mark-routing chain=output comment="(3)Route marking from Connections marking" connection-mark=ISP-RT_conn new-routing-mark=ISP-RT-route passthrough=yes

(4)Route marking from ISP Interface

Официально этого нигде не нашел, но входящие подключения ipsec продолжают зависеть от маршрутов в main.

Как результат, туннели поднимаются либо на основном, либо на резервном.

Проблему удалось решить через Route marking from ISP Interface

/ip firewall mangle add action=mark-routing chain=output comment="(4)Route marking from ISP Interface" connection-mark=no-mark new-routing-mark=ISP-Comstar-route out-interface=VLAN75 passthrough=yes add action=mark-routing chain=output comment="(4)Route marking from ISP Interface" connection-mark=no-mark new-routing-mark=ISP-RT-route out-interface=VLAN81 passthrough=yes

Источники:

https://www.youtube.com/watch?v=nlb7XAv57tw

https://help.mikrotik.com/docs/display/ROS/Firewall+Marking#FirewallMark...

Комментарии

"Официально этого нигде не

"Официально этого нигде не нашел, но входящие подключения ipsec продолжают зависеть от маршрутов в main."

Плохо искал!

https://help.mikrotik.com/docs/display/ROS/IPsec#IPsec-Usingdifferentrou...

Добавить комментарий