Главное меню

Вы здесь

Cisco ASA 8.4.2 с нуля. Часть 16. Botnet filtering

Как известно, пользователи могут подцепить различные типы вирусов или троянов.

Botnet - это одна из разновидностей вредоносных программ, которые способны контролироваться централизованно.

На сотни или тысячи пользовательских машин тем или иным способом устанавливаются резидентные программы. Далее программа связывается с сервером злоумышленника для получения дальнейших инструкций. Это может быть передача файлов или выполнение каких-то действий типа запуска алгоритма атаки на какой-либо ресурс. Таким образом под контролем оказываются тысячи компьютеров.

Botnet Filtering на ASA осуществляет Reputation Based filtering на основе глобальной Базы Данных SIO(Security Intelligence Opertaions). С помощью данной БД осуществляется сбор информации о трафике по всему миру и вычисляются адреса хостов-серверов злоумышленников. ASA может подключаться к данной БД, получать список вражеских адресов, и осуществлять фильтрацию заражённых компьютеров.

Botnet Traffic Filter требует покупки отдельной лицензии. Также понятно, что необходима возможность подключения в серверам Cisco для загрузки этой БД.

Для включения Botnet Traffic Filter:

DNS on ASA

Прежде всего нам необходимо включить DNS, поскольку для доступа к серверам ASA должна уметь разрешать имена.

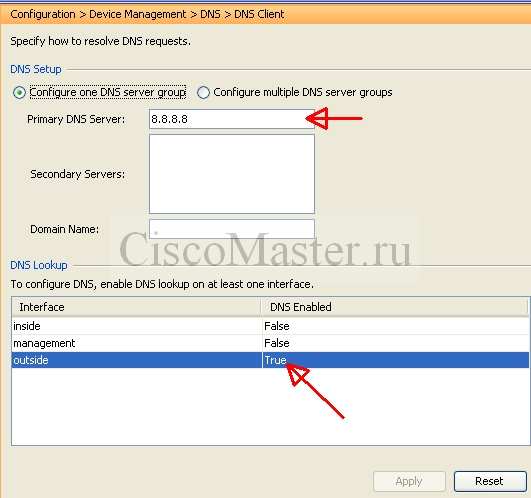

Configuration > Device Management > DNS > DNS Client

dns domain-lookup outside dns server-group DefaultDNS name-server 8.8.8.8

Включение DNS Snooping

По умолчанию ASA уже осуществляет DNS inspection, т.е. проверку размеров пакетов DNS и т.д. - но это другое.

DNS Snooping - функция онлайн проверки, не фигурируют ли вражеские адреса в клиентских DNS запросах-ответах.

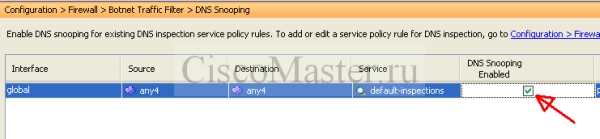

Configuration > Firewall > Botnet Traffic Filter > DNS Snooping

policy-map global_policy class inspection_default no inspect dns preset_dns_map inspect dns preset_dns_map dynamic-filter-snoop

Enable ASA to Download dynamic DB

Собственно самое главное - для работы Botnet Filtering нам нужна dynamic БД.

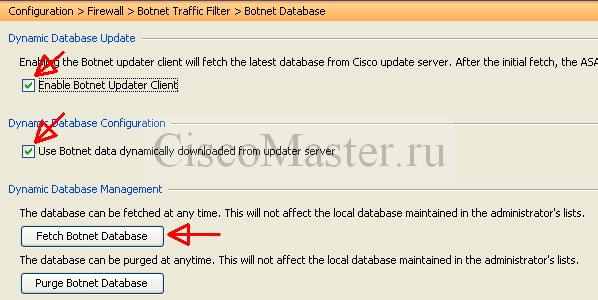

Configuration > Firewall > Botnet Traffic Filter > Botnet Database

dynamic-filter updater-client enable dynamic-filter use-database

Задаём шифрование SSL:

ssl encryption aes128-sha1 aes256-sha1 3des-sha1

Далее для скачивания БД можно нажать кнопку или дать команду:

dynamic-filter database fetch

Проверка

show dynamic-filter data

Создание статических белых и чёрных списков

Итак, мы скачали БД, у нас есть информация о вражеских сайтах, именах, а также IP адресах - по сути это есть Dynamic Blacklist.

Безусловно мы можем рулить процессом вручную через создание статических Blacklist и Whitelist.

Configuration > Firewall > Botnet Traffic Filter > Black and White Lists

Определяем действие в случае обнаружения врага

Здесь мы определяем чтонам делать с вражеским трафиком.

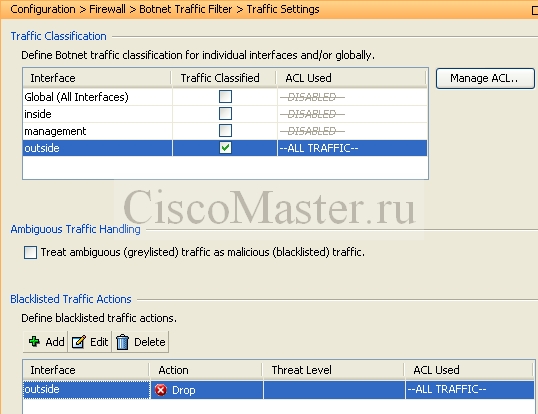

Configuration > Firewall > Botnet Traffic Filter > Traffic Settings

dynamic-filter enable interface outside dynamic-filter drop blacklist interface outside

Мониторинг

Monitoring > Botnet Traffic Filter > Statistics

Добавить комментарий